Virtual Private Network

目录

一:VPN问答

二:实验

一:VPN问答

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

数据认证是指通过一系列验证过程检查数据的完整性、真实性、可靠性和准确性,以确保这些数据来自于已知或可信的来源。数据认证的目的是保护数据免受篡改、冒充或欺骗等威胁,确保数据的安全性和可信度。实现数据认证的技术手段包括数字签名、加密哈希函数、消息认证码(MAC)等。

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

身份认证是指确认用户的真实身份、权限和资格,以确保只有合法用户可以访问受保护的资源。身份认证可以有效地防止未经授权的访问和使用,确保系统和数据的安全。身份认证的实现技术手段包括密码、智能卡、生物识别技术等。

3.什么VPN技术?

VPN(Virtual Private Network)技术是一种可以在公共互联网上建立加密通道,用于保护数据通信的安全和隐私的技术。它可以通过虚拟专用网络建立远程访问和连接,使得用户可以在互联网上像使用本地网络一样安全地进行数据传输和通信。

4.VPN技术有哪些分类?

VPN技术可以分为三类:SSL VPN、IPSec VPN和PPTP VPN。SSL VPN在终端设备上运行,可以通过Web浏览器访问内部网络;IPSec VPN建立一个安全的IP隧道,可以让用户通过公共互联网访问内部网络;PPTP VPN是一种基于PPP协议和GRE协议的VPN,在传输数据时采用128位的加密技术进行保护。

5.IPSEC技术能够提供哪些安全服务?

IPSEC技术可以提供数据加密、数据认证、完整性保护、流量加密、源地址验证等多种安全服务。它能够有效地保护网络通信的安全和隐私,避免敏感数据被窃取或篡改。

6.IPSEC的技术架构是什么?

IPSEC的技术架构包括两个核心协议:AH(Authentication Header)和ESP(Encapsulating Security Payload)。AH主要提供身份验证和完整性保护服务,ESP主要提供加密和认证服务。这两个协议可以分别单独使用,也可以组合使用,以提供更加安全的服务保护。

7.AH与ESP封装的异同?

AH与ESP封装的异同:AH只进行身份认证和完整性保护,没有加密功能;ESP提供加密和认证服务。AH只对IP数据包原始部分进行认证和保护,而ESP对整个IP数据包进行加密和认证。AH封装在IP数据包头部,ESP封装在IP数据包的负载部分。

8.IKE的作用是什么?

IKE(Internet Key Exchange)的作用是为IPsec建立安全性相当高的密钥交换机制。它可以安全地协商两个节点之间的加密算法、密钥长度和密钥等参数,以确保双方通信的安全性。

9.详细说明IKE的工作原理?

IKE工作原理:IKE通常分为两个阶段,第一阶段建立IKE SA安全关联,第二阶段建立IPsec SA安全关联。第一阶段包括两个模式:主模式和快速模式。在主模式中,双方交换加密算法、密钥长度和公共密钥等参数,然后确定一个相互认证的方法来解决身份验证问题。快速模式是对主模式的增强,通常用于快速协商和建立加密隧道。

10.IKE第一阶段有哪些模式?有什么区别,使用场景是什么?

IKE第一阶段有两种模式:主模式和快速模式。主模式需要进行六个步骤,密钥交换的过程需要多次通信,但安全性更高。快速模式只需要进行三个步骤,密钥交换的过程更快,但安全性相对较低。主模式通常用于建立长时间连接,而快速模式通常用于短暂连接。

11. ipsec在NAT环境下会遇到什么问题?

在NAT环境下,IPSec会遇到UDP端口转发和IP地址伪装的问题。由于NAT设备会修改IP数据包头部信息,使得IPSec无法正确识别数据包的源地址和类型,从而导致通信错误或无法建立连接。

12.详细分析NAT环境下IPSEC的兼容问题

在NAT环境下IPSec的兼容问题可以通过以下几种方法解决:使用NAT穿透技术,如NAT-T技术、UDP封装等;使用公共地址应用程序(PAT)技术;使用IPv6技术来避免NAT带来的问题。

13.多VPN的NAT环境下ipsec会有哪些问题?如何解决?

多VPN的NAT环境下IPSec会出现路由冲突和安全性问题。为了解决这些问题,可以使用两种方法:一种是使用动态NAT技术,将私有IP地址转换为可路由的公共IP地址;另一种是使用动态主机配置协议(DHCP)分配IP地址,避免地址冲突,并使用网络地址转换(NAT)来保护IP地址。

14.描述NHRP的第三阶段工作原理?

NHRP的第三阶段工作原理:在第三阶段中,NHRP服务器维护一个称为“NHRP Hold-Down”的状态列表,以跟踪故障主机和不可用NBMA互联网。当NHRP服务器从NHRP客户端收到流量时,它检查流量目标地址是否属于“NHRP Hold-Down”列表。如果是,则NHRP服务器向发送者发送一个ICMP Host/Network Unreachable消息,告诉他们该地址不可达。

15.IPSEC是否支持动态协议?为什么?

IPSEC支持许多动态协议,包括OSPF、RIP等,因为它可以将动态路由协议的管理流量视为一种数据流。

16.DSVPN的工作原理及配置步骤?

DSVPN(Dynamic Multipoint VPN)的工作原理:DSVPN是一种互联点到多点虚拟专用网络的解决方案。DSVPN使用IPsec协议,通过动态VPN技术来实现多点间的安全通信。它采用路径优化技术,可以自动选择最佳路径来实现数据包转发。DSVPN需要在中心节点上配置Next Hop Resolution Protocol(NHRP),以便探测所有本地子网和远程VPN网关,并建立一个可扩展的Hub-and-Spoke VPN拓扑。在分支机构上,需要配置动态IPsec策略,以便自动建立与中心节点的安全连接。

二:实验

点到点防火墙ipsec实验

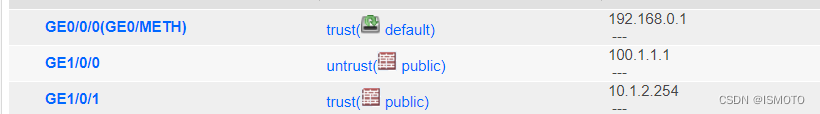

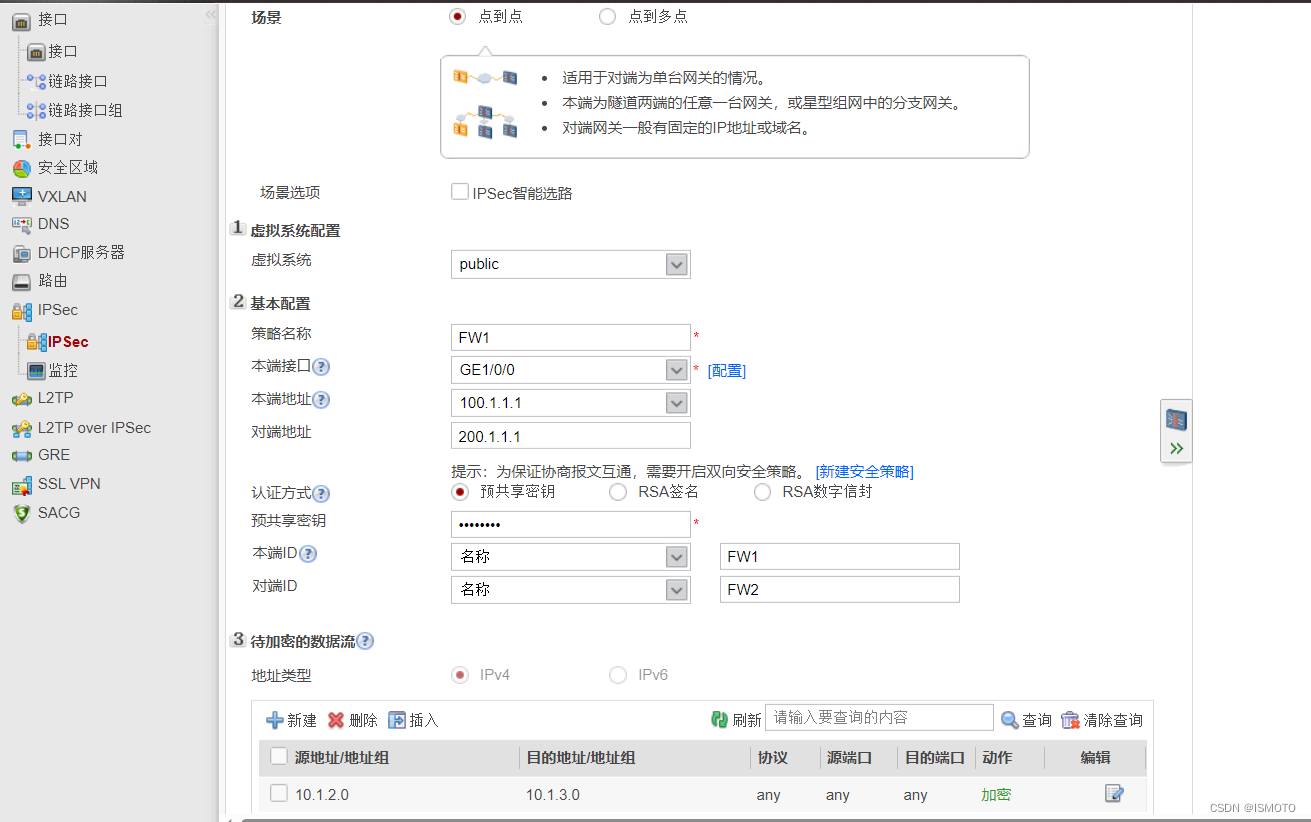

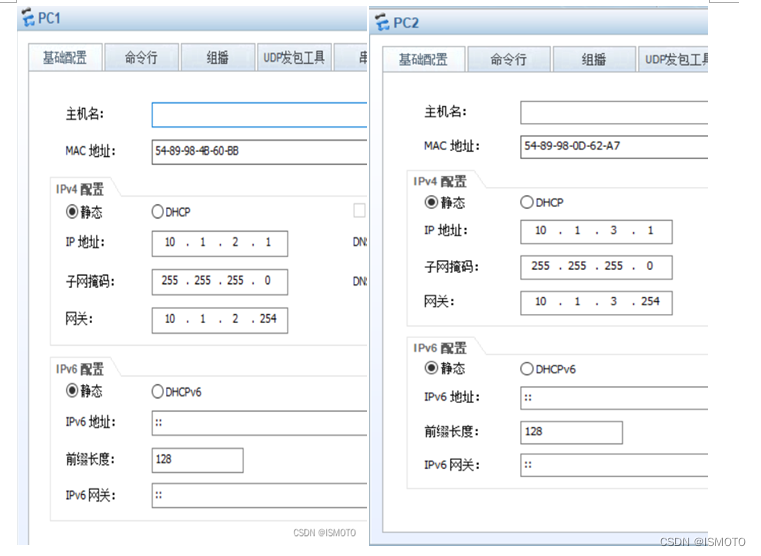

FW1:

IPSEC:

安全策略:

FW2配置类似FW1(不做赘述)

路由器:

interface GigabitEthernet0/0/0ip address 100.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1ip address 200.1.1.2 255.255.255.0

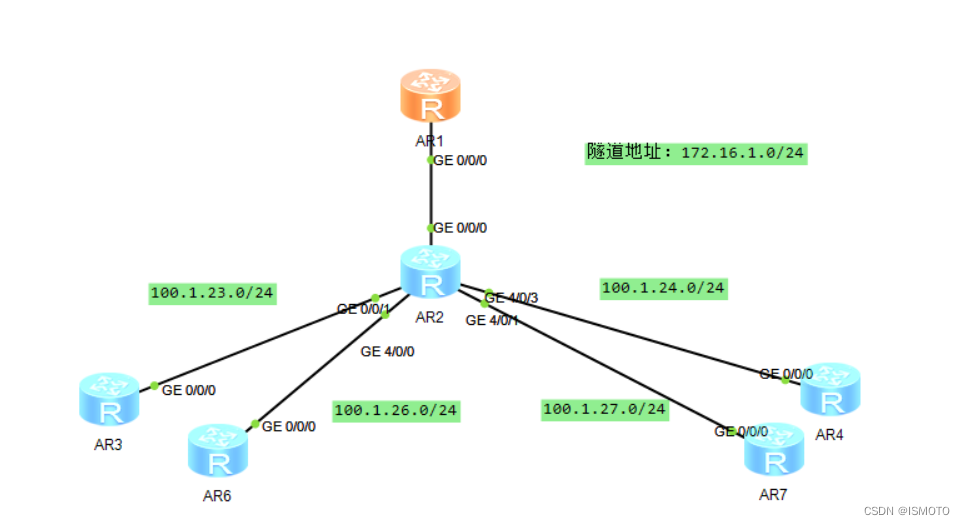

DSVPN:

R1:

ipsec proposal 1encapsulation-mode transporttransform ah-esp

#

ike proposal 1

#

ike peer 1 v1pre-shared-key simple 123ike-proposal 1

#

ipsec profile 1ike-peer 1proposal 1

interface GigabitEthernet0/0/0ip address 100.1.12.1 255.255.255.0

interface LoopBack0ip address 10.1.1.1 255.255.255.0

#

interface Tunnel0/0/0ip address 172.16.1.1 255.255.255.0 tunnel-protocol gre p2mpsource GigabitEthernet0/0/0gre key 100ospf network-type p2mpipsec profile 1nhrp redirectnhrp shortcutnhrp entry multicast dynamicnhrp network-id 123

#

ospf 1 router-id 1.1.1.1 area 0.0.0.0 network 10.1.1.1 0.0.0.0 network 172.16.1.0 0.0.0.255

#

ip route-static 0.0.0.0 0.0.0.0 100.1.12.2

#

R2:

interface GigabitEthernet0/0/0ip address 100.1.12.2 255.255.255.0

#

interface GigabitEthernet0/0/1ip address 100.1.23.2 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface GigabitEthernet4/0/0ip address 100.1.26.2 255.255.255.0

#

interface GigabitEthernet4/0/1ip address 100.1.27.2 255.255.255.0

#

interface GigabitEthernet4/0/2

#

interface GigabitEthernet4/0/3ip address 100.1.24.2 255.255.255.0

#R3:

ipsec proposal 1encapsulation-mode transporttransform ah-esp

#

ike proposal 1

#

ike peer 1 v1pre-shared-key simple 123ike-proposal 1

#

ipsec profile 1ike-peer 1proposal 1

#

interface GigabitEthernet0/0/0ip address 100.1.23.1 255.255.255.0

interface LoopBack0ip address 10.3.3.3 255.255.255.0

#

interface Tunnel0/0/0ip address 172.16.1.3 255.255.255.0 tunnel-protocol gre p2mpsource GigabitEthernet0/0/0gre key 100ospf network-type p2mpospf dr-priority 0ipsec profile 1nhrp redirectnhrp shortcutnhrp entry multicast dynamicnhrp network-id 123nhrp entry 172.16.1.1 100.1.12.1 register

#

ospf 1 router-id 3.3.3.3 area 0.0.0.0 network 10.3.3.3 0.0.0.0 network 172.16.1.0 0.0.0.255

#

ip route-static 0.0.0.0 0.0.0.0 100.1.23.2

#R6:

ipsec proposal 1encapsulation-mode transporttransform ah-esp

#

ike proposal 1

#

ike peer 1 v1pre-shared-key simple 123ike-proposal 1

#

ipsec profile 1ike-peer 1proposal 1

#

interface GigabitEthernet0/0/0ip address 100.1.26.1 255.255.255.0

#

interface LoopBack0ip address 10.6.6.6 255.255.255.0

#

interface Tunnel0/0/0ip address 172.16.1.6 255.255.255.0 tunnel-protocol gre p2mpsource GigabitEthernet0/0/0gre key 100ospf network-type p2mpipsec profile 1nhrp network-id 123nhrp entry 172.16.1.3 100.1.23.1 register

#

ospf 1 router-id 6.6.6.6 area 0.0.0.0 network 10.6.6.6 0.0.0.0 network 172.16.1.0 0.0.0.255

#

ip route-static 0.0.0.0 0.0.0.0 100.1.26.2

#R4、R7对等R3、R6

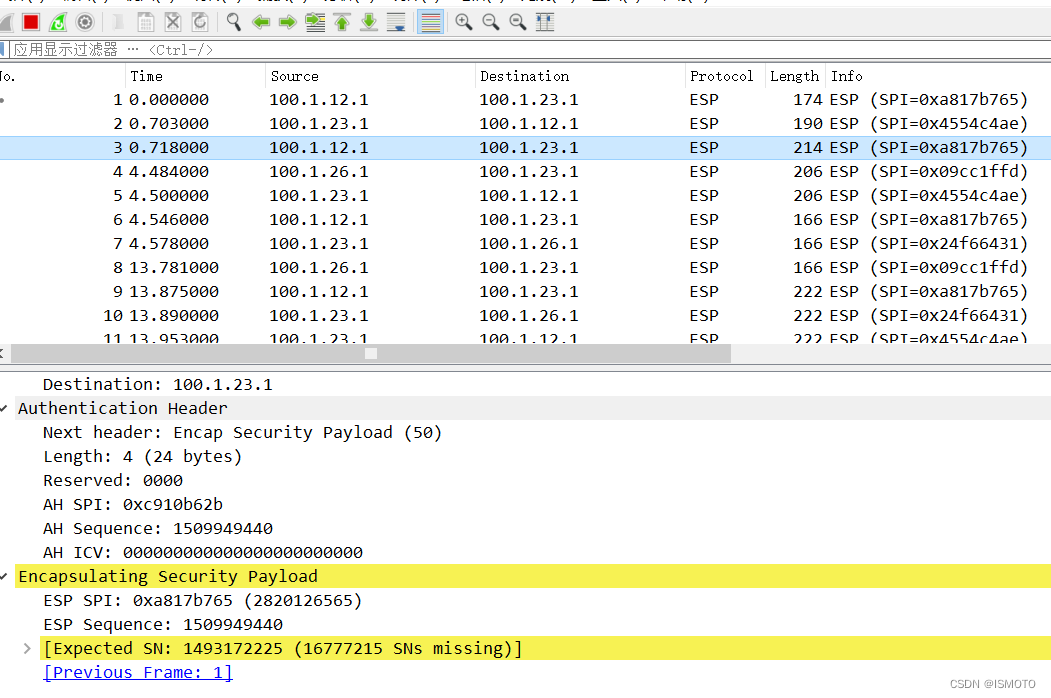

测试: