IPSEC相关知识点

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

数字认证证书它是以数字证书为核心的加密技术可以对网络上传输的信息进行加密和解密、数字签名和签名验证,确保网上传递信息的安全性、完整性。 使用了数字证书,即使您发送的信息在网上被他人截获,甚至您丢失了个人的账户、密码等信息,仍可以保证您的账户、资金安全。 简单来说就是保障你的在网上交易的安全。

数字证书也必须具有唯一性和可靠性。通常,数字证书采用公钥体制,即利用一对互相匹配的密钥进行加密、解密。每个用户自己设定一把特定的仅为本人所有的私有密钥(私钥),用它进行解密和签名;同时设定一把公共密钥(公钥)并由本人公开,为一组用户所共享,用于加密和验证签名。当发送一份保密文件时,发送方使用接收方的公钥对数据加密,而接收方则使用自己的私钥解密,这样信息就可以安全无误地到达目的地了。通过数字的手段保证加密过程是一个不可逆过程,即只有用私有密钥才能解密。公开密钥技术解决了密钥发布的管理问题,用户可以公开其公开密钥,而保留其私有密钥。

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

身份认证(即“身份验证”或“身份鉴别”)是证实用户的真实身份与其对外的身份是否相符的过程,从而确定用户信息是否可靠,防止非法用户假冒其他合法用户获得一系列相关权限,保证用户信息的安全、合法利益。

指纹身份认证技术

语音身份认证技术

虹膜认证技术

口令身份认证方式

3.什么VPN技术?

VPN使专用网络能够与公共和共享网络的计算资源进行通信。VPN连接由数据加密保护,其中数据通过称为VPN Tunnel的屏蔽路径在设备和网络之间流动,这可确保业务关键型客户数据保留在网络中。

4.VPN技术有哪些分类?

隧道技术

加解密技术

数据认证技术

身份认证技术

密钥管理传输技术

5.IPSEC技术能够提供哪些安全服务?

ipsec 是一种基于网络层,应用密码学的安全通信协议族。目的是在网络层环境ipv4,ipv6提供灵活的安全传输服务。

机密性:IPSec发送方将包加密后再通过网络发送。

完整性:IPSec可以验证IPSec发送方发送的包,以确保数据传输时没有被改变。

数据源鉴别:IPSec接受方能够鉴别IPsec包的发送起源。此服务依赖数据的完整性。

重传保护:IPSec接受方能检查并拒绝重放包。

不可否认行:"不可否认性"可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。

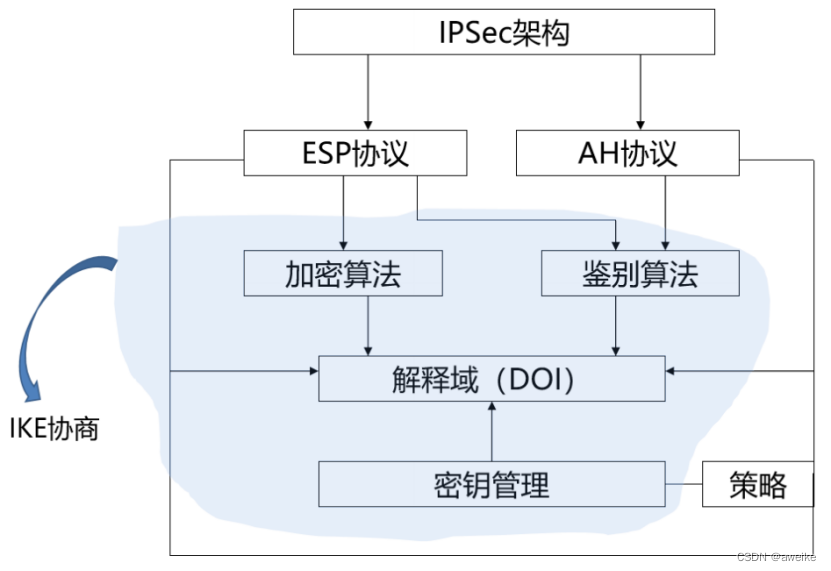

6.IPSEC的技术架构是什么?

7.AH与ESP封装的异同?

相同点:

(1)都是IPSec协议中的安全协议,用于保障数据在网络中传输的安全性。

(2)都提供了一种加密机制来保护传输数据的机密性。

不同点:

(1)功能不同:AH主要提供认证服务,确保数据完整性和防止重放攻击;而ESP提供了加密和认证两种服务,保护数据的机密性和完整性。

(2)封装方式不同:AH仅对IP数据包的首部进行认证,而将数据部分保持不变,其处理速度快,但很难防止中间人攻击;而ESP对整个IP数据包进行加密和认证,包括IP数据包的首部和数据部分,可以防止中间人攻击,但处理速度相对要慢一些。

(3)安全等级不同:由于ESP提供了对数据的加密保护,因此其提供的安全等级相对更高一些。而AH则提供了更高的防篡改保护。

8.IKE的作用是什么?

IKE(Internet Key Exchange)因特网密钥交换协议

为IPSec提供了自动协商交换密钥、建立安全联盟的服务

通过数据交换来计算密钥

IKE(Internet Key Exchange)因特网密钥交换协议是*IPSEC的信令协议_,为IPSec提供了自动协商交换密钥、建立安全联盟的服务,能够简化IPSec的使用和管理,大大简化IPSec的配置和维护工作。IKE不是在网络上直接传送密钥,而是通过一系列数据的交换,最终计算出双方共享的密钥,并且即使第三者截获了双方用于计算密钥的所有交换数据,也不足以计算出真正的密钥。IKE具有一套自保护机制,可以在不安全的网络上安全的分发密钥,验证身份,建立IPSEC安全联盟。

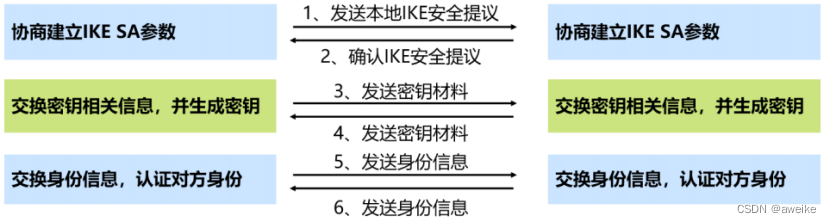

9.详细说明IKE的工作原理?

IKE协商分为两个阶段

阶段一:在网络上建立IKE SA,为其它协议的协商(阶段二)提供保护和快速协商。通过协商创建一个通信信道,并对该信道进行认证,为双方进一步的IKE通信提供机密性、消息完整性以及消息源认证服务,是主模式;

阶段二:快速模式,在IKE SA的保护下完成IPSec的协商。

10.IKE第一阶段有哪些模式? 有什么区别,使用场景是什么?

第一个阶段:通信各方彼此之间需要建立一个已通过身份验证和安全保护的通道,交换建立一个iskmp 安全联盟,iskmp sa。

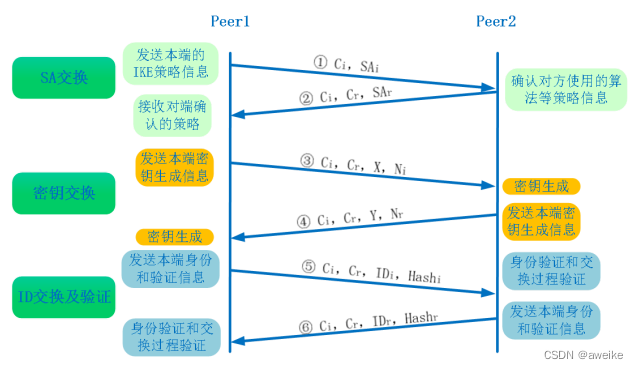

主模式

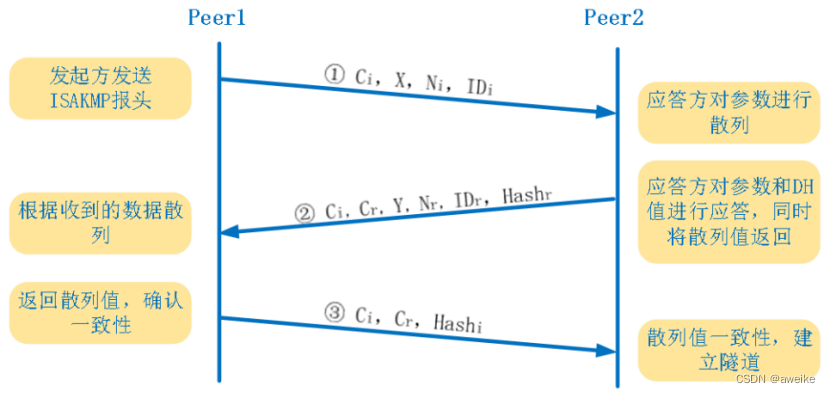

野蛮模式

IKE SA

主模式:

6个包交互,默认使用IP地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网地址作 为对端身份标识去检查。

安全提议:加密算法、hash算法、身份认证方式、密钥交换算法、密钥有效期

Ci 表述本地cookie信息,SAi表述协商的安全策略参数,SAr对方协商参数的确认,Cr对方cookie信息的 确认

Xi,Yi是交换的公钥信息,Ni随机数

ID是身份信息,HASH验证信息

野蛮模式:

俩个模式的对比 :

11.ipsec在NAT环境下会遇到什么问题?

NAT会破坏IPSEC的完整性。

具体场景:当我们ipsec设备没有部署在企业边界,而是部署企业内网时,ipsec的通信地址会被边界NAT设备做地址转换,这种情况下,需要考虑NAT与IPSEC的兼容性。

12.详细分析NAT环境下IPSEC的兼容问题

第一阶段的主模式

第一阶段的野蛮模式

第二阶段ESP的传输模式

第二阶段ESP的隧道模式

第二阶段AH的传输模式

第二阶段AH的隧道模式

分析结果:

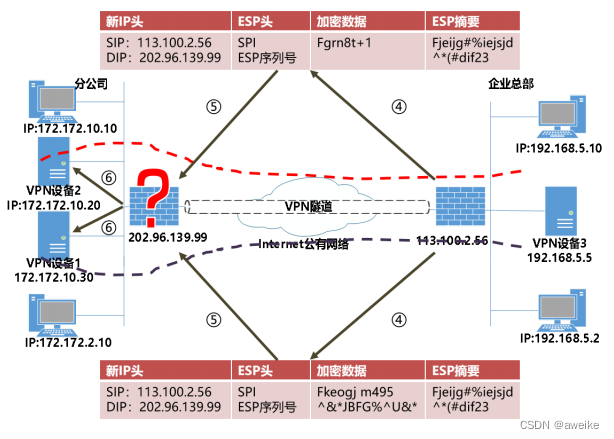

第一阶段的主模式:第5、6包的认证ID,由于NAT的破坏无法完成身份认证。

第一阶段的野蛮模式:由于ID可以自定义为字符串,NAT无法破坏,可以正常完成第一阶段身份认证。

第二阶段AH的传输模式与隧道模式:AH协议会校验外层IP地址,无论是传输还是隧道NAT都会转换外层

头IP地址,所以完整性都会被破坏,AH协议无法与NAT兼容。

第二阶段ESP的隧道模式与传输模式:ESP不会对外层IP做认证或校验,所以完整性算法不会被NAT破坏,但是伪首部校验nat在修改IP地址的时候也要修改伪首部校验和,这样就不会出现伪首部校验失败的问题,但是ESP等加密封装把4层加密后nat就无法修改伪首部校验和,导致校验失败。ESP的传输模式会导致伪首部校验失败。

结论:综上所述ipsec的AH协议不支持NAT,ESP仅有隧道模式支持,传输模式不支持NAT,并且标准 的IKE SA的主模式是用IP地址作为身份ID的,nat会破坏IP地址故而不支持主模式,仅支持野蛮模式。

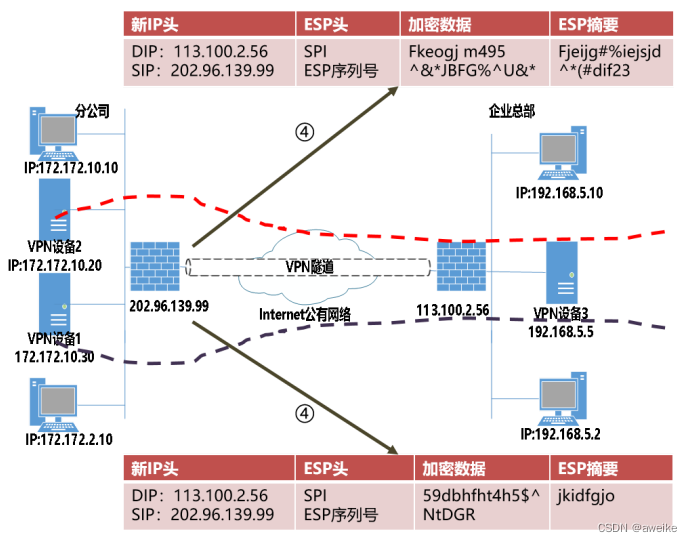

13.多VPN的NAT环境下ipsec会有哪些问题? 如何解决?

ESP加密数据----ESP协议没有端口

14.描述NHRP的第三阶段工作原理?

NHRP(Next Hop Resolution Protocol)是一种用于实现动态虚拟专用网(DMVPN)的协议。NHRP协议的第三阶段主要涉及到动态隧道的建立,其工作过程如下:

(1)Spoke节点发送NHRP注册请求消息到Hub节点,请求建立动态IPsec隧道。该消息包括Spoke节点的IP地址和需要与之通信的目标地址。

(2)Hub节点收到NHRP注册请求消息后,检查目标地址是否已经存在于NHRP缓存中。如果目标地址已经存在于缓存中,则Hub节点向Spoke节点发送NHRP响应消息,告知Spoke节点可以直接与目标地址通信。

(3)如果目标地址不存在于NHRP缓存中,则Hub节点将NHRP请求消息转发给其他Spoke节点,请求获取目标地址的动态映射信息。

(4)其他Spoke节点收到NHRP请求消息后,查询本地的路由表,找到下一跳路由器的IP地址,并将其发送回Hub节点。

(5)Hub节点收到其他Spoke节点返回的下一跳路由器IP地址后,将NHRP响应消息发送给Spoke节点,告知Spoke节点可以通过该下一跳路由器建立动态IPsec隧道。

(6)Spoke节点收到NHRP响应消息后,根据响应消息中提供的下一跳路由器IP地址,向该路由器发送IPsec数据包,建立动态IPsec隧道。

(7)Spoke节点将与目标地址的通信流量通过动态IPsec隧道发送到下一跳路由器。

15.IPSEC是否支持动态协议? 为什么?

PSEC不支持动态协议

IPsec在协议设计时定位便是一个点对点的协议,这个特点可以通过Ipsec SA看出:IPsecSA通过三元组来唯一标识(目的IP,SPI, 协议号),目的IP都是单播地址,因此一个SA只能对应一个VPN节点,总而言之:ipsec不支持保护组播报文和广播报文。提出的解决办法一般是:GRE over Ipsec。

16.DSVPN的工作原理及配置步聚?

DSVPN实现分支之间直接通信的关键是在分支之间建立隧道。DSVPN利用mGRE结合NHRP来建立分支之间的隧道。与GRE不同,mGRE建立隧道时不需要定义隧道目的地址,而是依赖NHRP告诉它,这就为在动态地址变化的分支间建立隧道创造了条件。

mGRE与NHRP结合建立隧道的基本原理是:当设备转发一个IP报文时,根据路由表将IP报文传给下一跳的出接口mGRE隧道接口,mGRE在NHRP映射表中查找获取下一跳地址映射的对端公网地址。然后mGRE封装IP报文,加上新IP头,目的地址就是对端的公网地址,这样IP报文就能发向隧道对端,隧道即可建立。

可见,NHRP映射表和路由表是mGRE与NHRP结合建立隧道的重要依据。如果一端分支有对端分支Tunnel地址/子网地址与公网地址的NHRP映射、有到对端分支的路由,那么分支间就可建立mGRE隧道。而DSVPN网络开始时,分支Spoke只有一个静态配置的NHRP映射表(Hub的Tunnel地址与公网地址的映射),也只有到总部Hub的路由。因此,分支间无法直接建立隧道,只能先借助Hub学习到彼此的路由、生成彼此Tunnel地址/子网地址与公网地址的NHRP映射。这一过程主要分为如下三个环节:

(1)建立Spoke与Hub之间的mGRE隧道

这一环节的目的是打通分支到分支报文转发的通道,使得一端分支的报文可以借助Hub转发到另一端分支。

DSVPN在Spoke与Hub之间建立的mGRE隧道是一种静态隧道,无论Spoke与Hub间是否有流量经过,该隧道一直存在。

(2)分支间路由学习

这一环节的目的是生成一端分支到另一端分支的路由。

(3)建立Spoke与Spoke之间的mGRE隧道

这一环节的目的是建立用于分支间直接通信的通道。当一个分支向另一个分支转发数据报文时,如果源Spoke找不到目的Spoke的公网地址,则会触发DSVPN建立Spoke与Spoke之间的mGRE隧道。

Spoke与Spoke之间建立的mGRE隧道是一种动态隧道,当Spoke与Spoke间有流量通过时,隧道自动保活;当一定周期内没有流量经过时,隧道自动拆除。

Spoke与Spoke之间的mGRE隧道建成后,分支间的数据报文即可通过该隧道直接转发,不再经过Hub中转。