TLS简单介绍

第一篇是我同事讲的,第二篇在网上参考的。

两篇一起看,基本能搞懂TLS。

1、 概述

TLS(Transport Layer Security,安全传输层),TLS是建立在传输层TCP协议之上的协议,服务于应用层,它的前身是SSL(Secure Socket Layer,安全套接字层),它实现了将应用层的报文进行加密后再交由TCP进行传输的功能。

2、 TLS作用和发展史

TLS协议主要解决如下三个网络安全问题

1、保密(message privacy),保密通过加密encryption实现,所有信息都加密传输,第三方无法嗅探;

2、完整性(message integrity),通过MAC校验机制,一旦被篡改,通信双方会立刻发现;

3、认证(mutual authentication),双方认证,双方都可以配备证书,防止身份被冒充

TLS发展历史

1995: SSL 2.0, 由Netscape提出,这个版本由于设计缺陷,并不安全,很快被发现有严重漏洞,已经废弃。

1996: SSL 3.0. 写成RFC,开始流行。目前(2015年)已经不安全,必须禁用。

1999: TLS 1.0. 互联网标准化组织ISOC接替NetScape公司,发布了SSL的升级版TLS 1.0版。

2006: TLS 1.1. 作为 RFC 4346 发布。主要fix了CBC模式相关的如BEAST攻击等漏洞。

2008: TLS 1.2. 作为RFC 5246 发布 。增进安全性。目前(2015年)应该主要部署的版本。

2015之后: TLS 1.3,还在制订中,支持0-rtt,大幅增进安全性,砍掉了aead之外的加密方式。

由于SSL的2个版本都已经退出历史舞台了,所以本文后面只用TLS这个名字。 一般所说的SSL就是TLS

3、 加密关键词概念解析

概念解析

密钥: 对称加密设置的密码

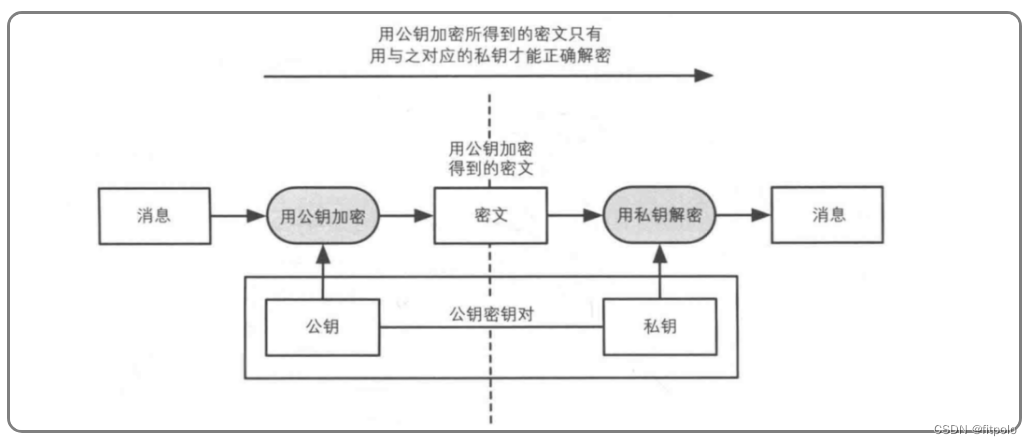

公钥: 公钥用于加密信息和解密数字签名

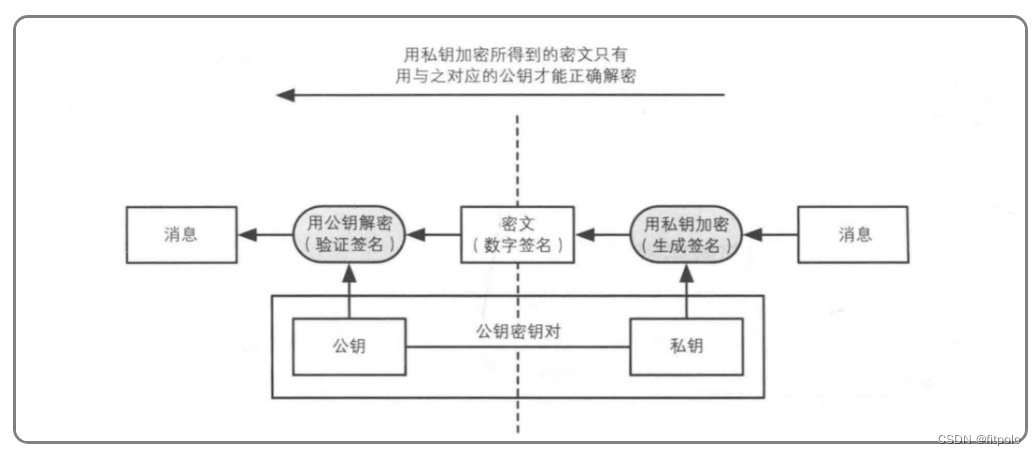

私钥: 私钥用于解密信息和加密消息摘要

消息摘要/数字指纹 : 对消息使用HASH算法获取的固定长度的字符串

数字签名: 使用私钥加密的消息摘要

数字证书:CA用自己的私钥,对需要认证的公钥及相关的信息进行加密

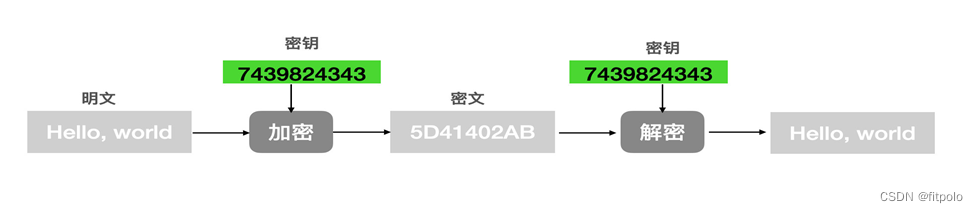

1、对称加密:密钥加密,信息的发送方和接收方使用同一个密钥加密和解密数据。

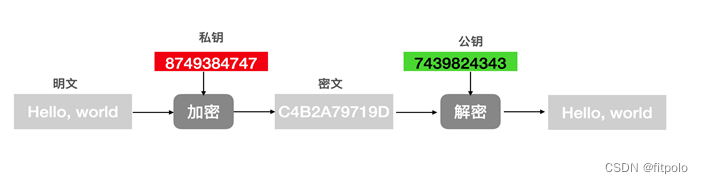

2、非对称加密:生成两把密钥公钥和私钥。私钥自己保存,公钥用于公开。可以用公钥和私钥中任何一个进行加密,另一个解密。

数字证书

数字证书包括:消息+公钥+信息摘要(CA私钥机密后的)

信息摘要=HASH(消息+公钥)

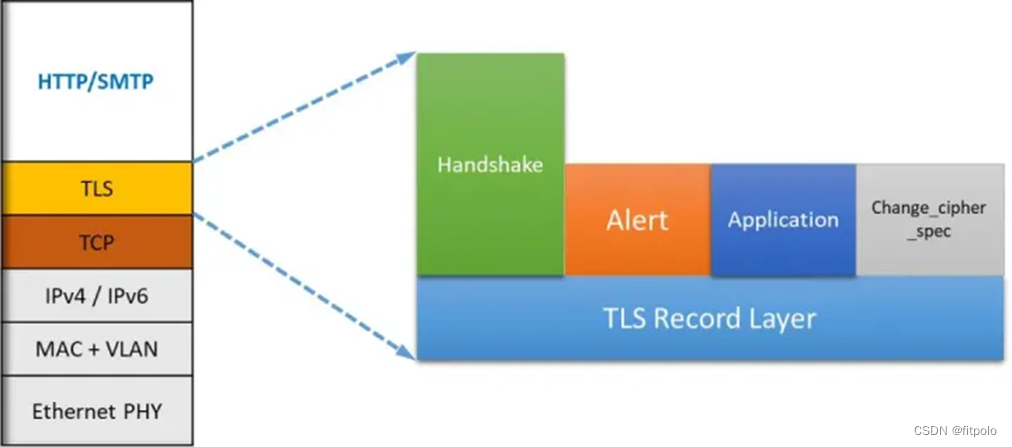

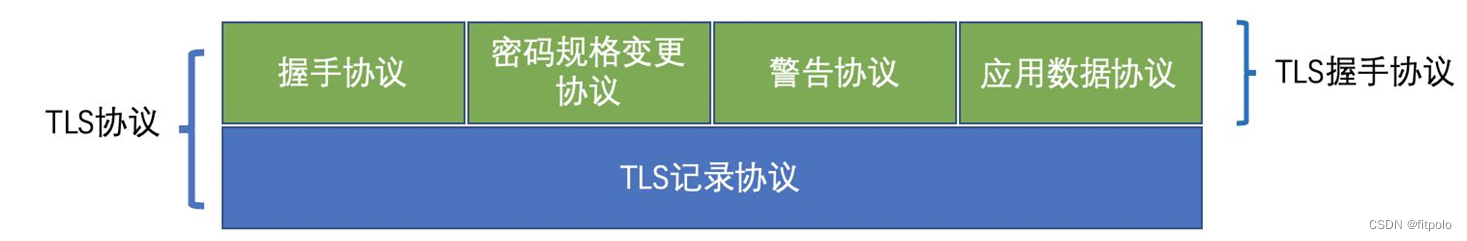

4、 TLS 协议架构

TLS主要分为两层,底层的是TLS记录协议,主要负责使用对称密码对消息进行加密。

TLS主要分为两层,底层的是TLS记录协议,主要负责使用对称密码对消息进行加密。

上层的是TLS握手协议,主要分为握手协议,密码规格变更协议和应用数据协议4个部分。

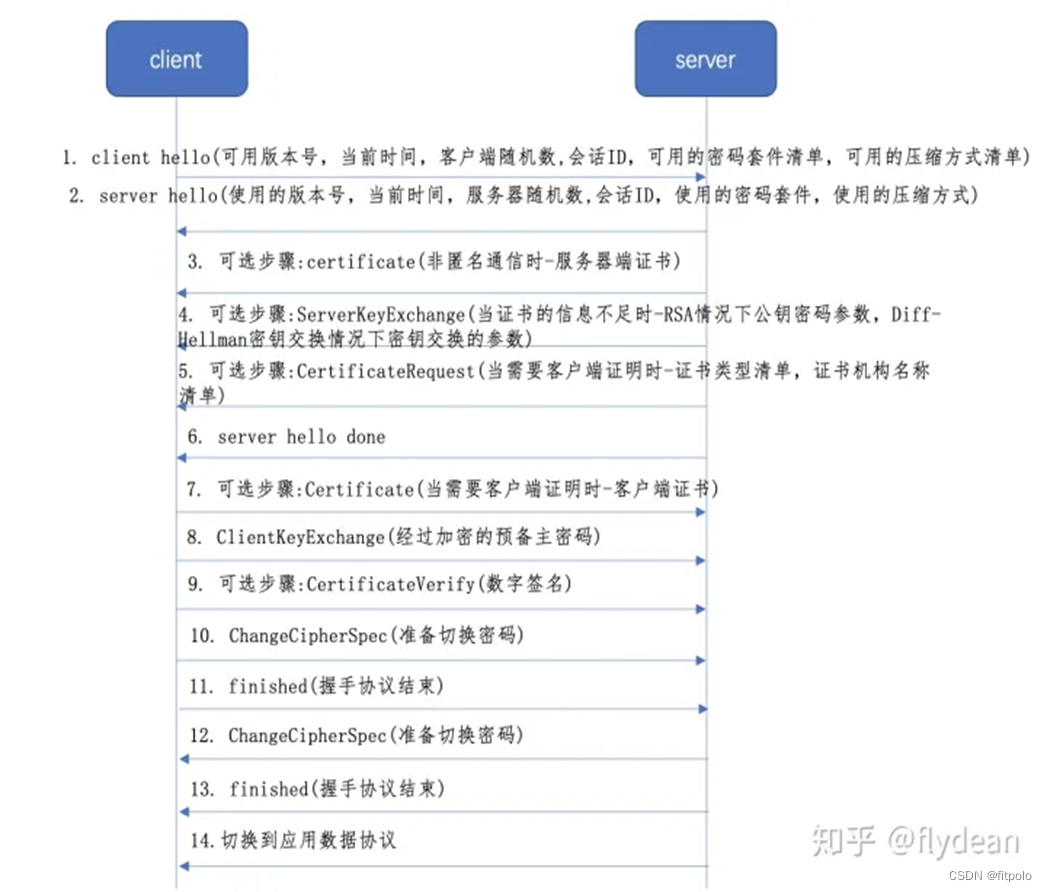

握手协议负责在客户端和服务器端商定密码算法和共享密钥,包括证书认证,是4个协议中最最复杂的部分。

密码规格变更协议负责向通信对象传达变更密码方式的信号

警告协议负责在发生错误的时候将错误传达给对方

应用数据协议负责将TLS承载的应用数据传达给通信对象的协议。

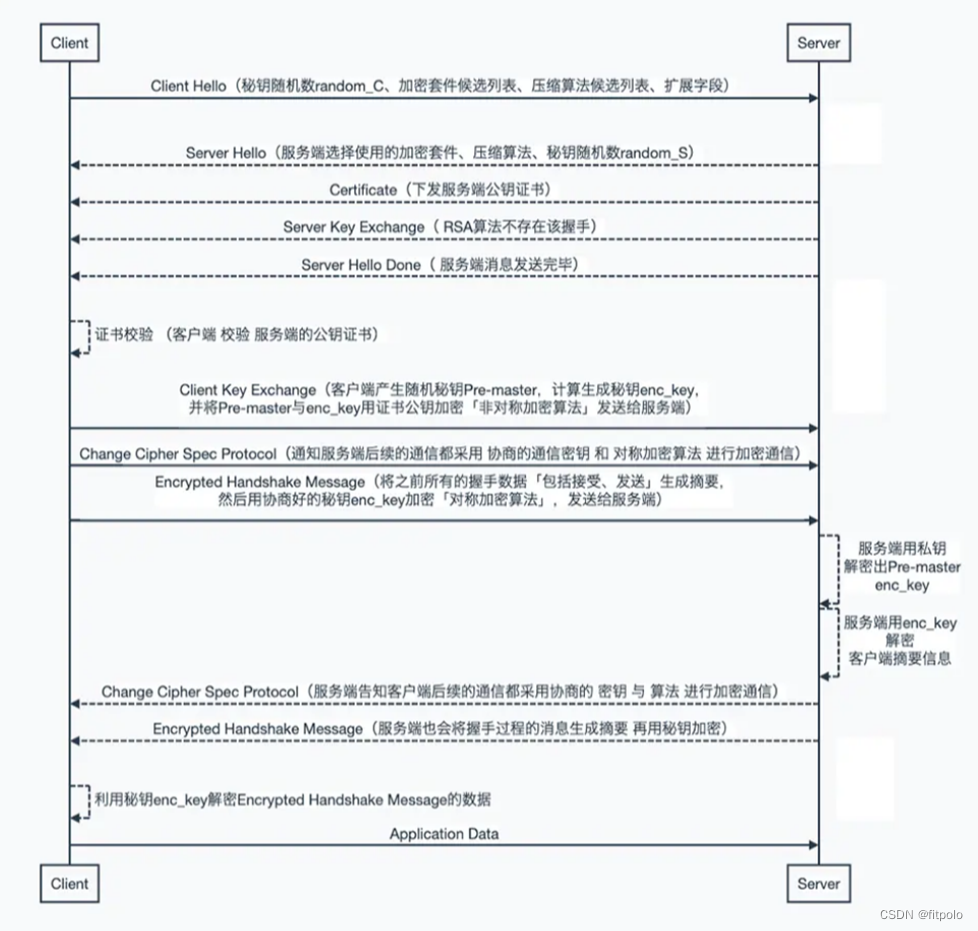

5、 TLS握手协议

双向认证

单向认证

6、 TLS问题分析方法

TLS握手是建立加密连接的过程,如果握手失败,那么通信将无法建立或者是不安全的。以下是分析和解决TLS握手失败问题的步骤:

(a)确定TLS握手失败的具体原因:TLS握手失败可能有多种原因,例如证书问题、密码套件不匹配、时间戳不正确、密钥长度不支持等。查看TLS握手失败的具体错误信息可以帮助确定问题的根本原因。

(b)检查证书:证书是TLS握手的关键部分。确保证书有效、签名正确、证书链完整,并且证书不过期。如果证书无效,那么TLS握手将无法成功。

©检查密码套件:密码套件是TLS握手的一部分,它决定了客户端和服务器之间使用的加密算法。确保密码套件在客户端和服务器之间匹配,并且支持TLS版本。如果密码套件不匹配,那么TLS握手将无法成功。

(d)检查时间戳:时间戳是TLS握手的一部分,它用于确保握手消息的顺序和一致性。确保时间戳设置正确,并且时钟同步。

(e)检查密钥长度:确保密钥长度符合要求,并且不会因为安全性问题而被拒绝。

(f)检查网络连接:如果网络连接不稳定或者存在中间人攻击等问题,TLS握手可能会失败。确保网络连接稳定,并且不受攻击。

(g)查看TLS日志:TLS日志记录了握手过程中的详细信息,包括每个握手消息的内容和时间戳。查看TLS日志可以帮助诊断问题。

8、 查看服务器TLS具备的能力

下面参考其他网站讲的

1. 对称加密与非对称加密

对称加密

对称加密是通信双方共同拥有一把密钥。

这把密钥可以把明文加密(encryption)成密文,也可以把密文解密(decryption)成明文。

常见的对称加密算法有AES、DES、RC4,其中最常用的是AES。

对称加密的优点是:速度快。

同时也有一个缺点,就是不那么安全,一旦你的密钥被别人窃取了,所有的数据就会在网络的世界里裸奔

非对称加密。

通信双方持有不同的密钥。

服务端的密钥,称之为 私钥(private key),客户端的密钥,称之为 公钥 (public key)。

他们二者的区别是:

1、私钥应仅在服务端保存,绝不可泄露。而公钥可以存在于任何的客户端,即使黑客拿到了也没有关系。

2、公钥加密的密文只有相对应的私钥才能解密

3、私钥加密的内容,所有与之相对应的公钥都能解密。

4、私钥通常用来生成签名,公钥用来验证签名。

5、公钥和私钥是相对的,两者本身并没有规定哪一个必须是公钥或私钥。这意味着,公钥只要不对外公开,那就可以做为私钥,私钥公开后也可以做为公钥。

典型的非对称加密算法有 RSA 。

非对称加密的优点,就是安全系数特别高。缺点就是速度会慢一些。

对称与非对称加密结合

当客户端收到的公钥是准确的时候,通信就是安全的。

因为用正确公钥加密过的密文,只有服务端的私钥能解。

那么如何保证,客户端收到正确的公钥呢?

答案是:通过非对称加密来协商对称加密的密钥,服务端一旦把正确的公钥安全地送达到客户端后,后续的通信,为了保证高效通信,再采用对称加密来加密数据。

具体的过程,后面会更加详细的阐述这一过程。

2. 摘要、签名、证书是啥?

信息摘要

一段信息,经过摘要算法得到一串哈希值,就是摘要(dijest)。

常见的摘要算法有MD5、SHA1、SHA256、SHA512等。

关于摘要,有几点需要你明白的:

(a)摘要算法,是把任意长度的信息,映射成一个定长的字符串。

(b)摘要算法,两个不同的信息,是有可能算出同一个摘要值的。

©摘要算法与加密算法不同,不存在解密的过程。

(d)摘要算法不用于数据的保密,而是用于数据的完整性校验。

数字签名

摘要经过私钥的加密后,便有了一个新的名字 – 数字签名。

签名 是在发送方,这是一个加密的过程。

验签 是在接收方,这是一个解密的过程。

那搞懂数字签名的意义是什么?只要回答下面两个问题即可。

第一个问题,有了信息摘要,为何还要有数字签名?

答:信息摘要,虽然也不可逆,但却容易却被伪造。所以信息摘要只用于校验完整性,而要保证信息摘要的正确性,就要依靠数字签名啦。

数字签名的签名和验签是非对称加密,其他人除非拿到私钥,不然没法伪造。

第二个问题,为什么不对内容直接加密,而是对摘要进行加密。

答:由上面我们知道了非对称加密的速度非常慢,如果传输的数据量非常大,那这个加密再解密的时间要远比网络传输的时间来得长,这样反而会得不偿失。

如果我们对传输的内容只有完整性要求,而安全性没有要求(意思是传输的内容被人知道了也没关系)。那就可以对摘要进行加密,到客户端这里解密后得到摘要明文,再用这个摘要明文与传输的数据二次计算的摘要进行比较,若一致,则说明传输的内容是完整的,没有被篡改。

数字证书

在数字签名那里,不知道你有没有发现一个问题?

数字签名是非对称加密,服务端有一个私钥,客户端一个公钥,只有这两个对上了验签。

那假如说你(客户端)拿到的公钥并不是服务端给的呢,而是黑客塞给你的呢?而你却把这个假公钥当成真的,那么当你使用这个假公钥加密一些敏感信息时,黑客就可以截取你的这段信息,由于这信息是用黑客自己的公钥加密的,这样一来,黑客拿自己的私钥就能解密得到你的敏感信息。

这就是问题所在。

要解决这个问题,其实只要保证『公钥』是可信的。只有服务端发给你的公钥你才能拿,而坏人给你的公钥,你要懂得识别并丢弃它。

数字证书就应运而生了。

要理解数字证书,同样只要搞懂两个问题即可。

(a)数字证书是什么东西?其实它就是一个 .crt 文件

(b)数字证书是谁颁发的?由权威证书认证机构颁发,一般我们简称为 CA 机构

©数字证书如何申请的?或者说如何颁发的?

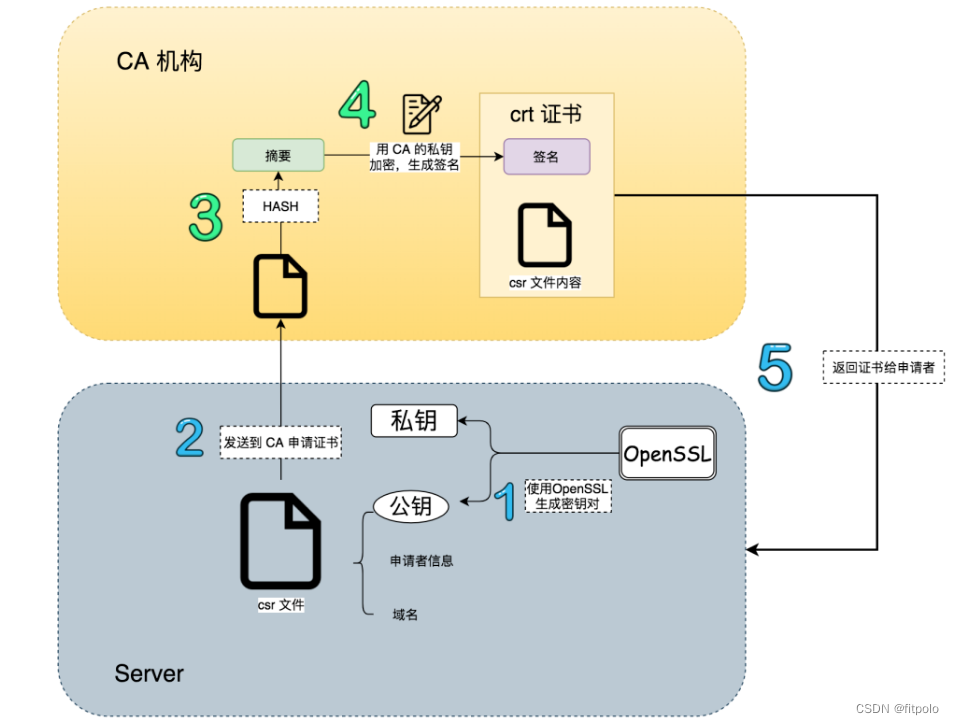

为了让你理解这一过程,我画了下面这张图:

1、在自己的服务器上生成一对公钥和私钥。然后将域名、申请者、公钥(注意不是私钥,私钥是无论如何也不能泄露的)等其他信息整合在一起,生成.csr 文件。

2、将这个 .csr 文件发给 CA 机构,CA 机构收到申请后,会通过各种手段验证申请者的组织信息和个人信息,如无异常(组织存在,企业合法,确实是域名的拥有者),CA 就会使用散列算法对.csr里的明文信息先做一个HASH,得到一个信息摘要,再用 CA 自己的私钥对这个信息摘要进行加密,生成一串密文,密文即是所说的 签名。签名 + .csr 明文信息,即是 证书。CA 把这个证书返回给申请人。