Nginx的优化,安全与防盗链

1.Nginx的页面优化

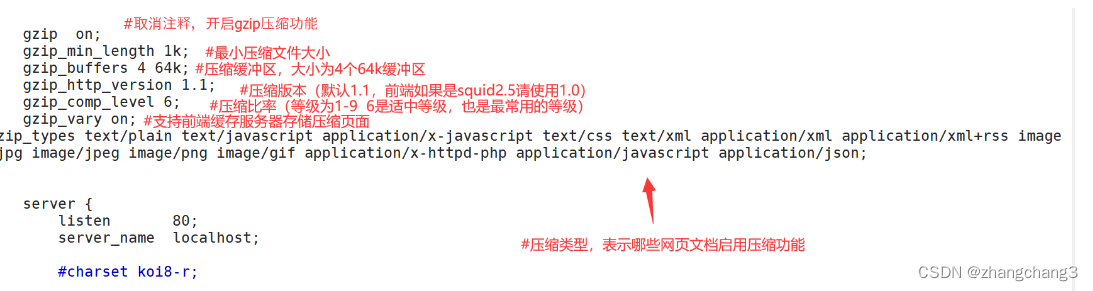

1.1 Nginx的网页压缩

在Nginx的ngx_http_gzip_module压缩模块提供对文件内容压缩的功能。进行相关的配置修改,就能实现Nginx页面的压缩,达到节约带宽,提升用户访问速度

vim /usr/local/nginx/conf/nginx.conf

http {

..........

gzip on;gzip_min_length 1k;gzip_buffers 4 64k;gzip_http_version 1.1; gzip_comp_level 6;gzip_vary on;

gzip_types text/plain text/javascript application/x-javascript text/css text/xml application/xml application/xml+rss image/jpg image/jpeg image/png image/gif application/x-httpd-php application/javascript application/json;

}

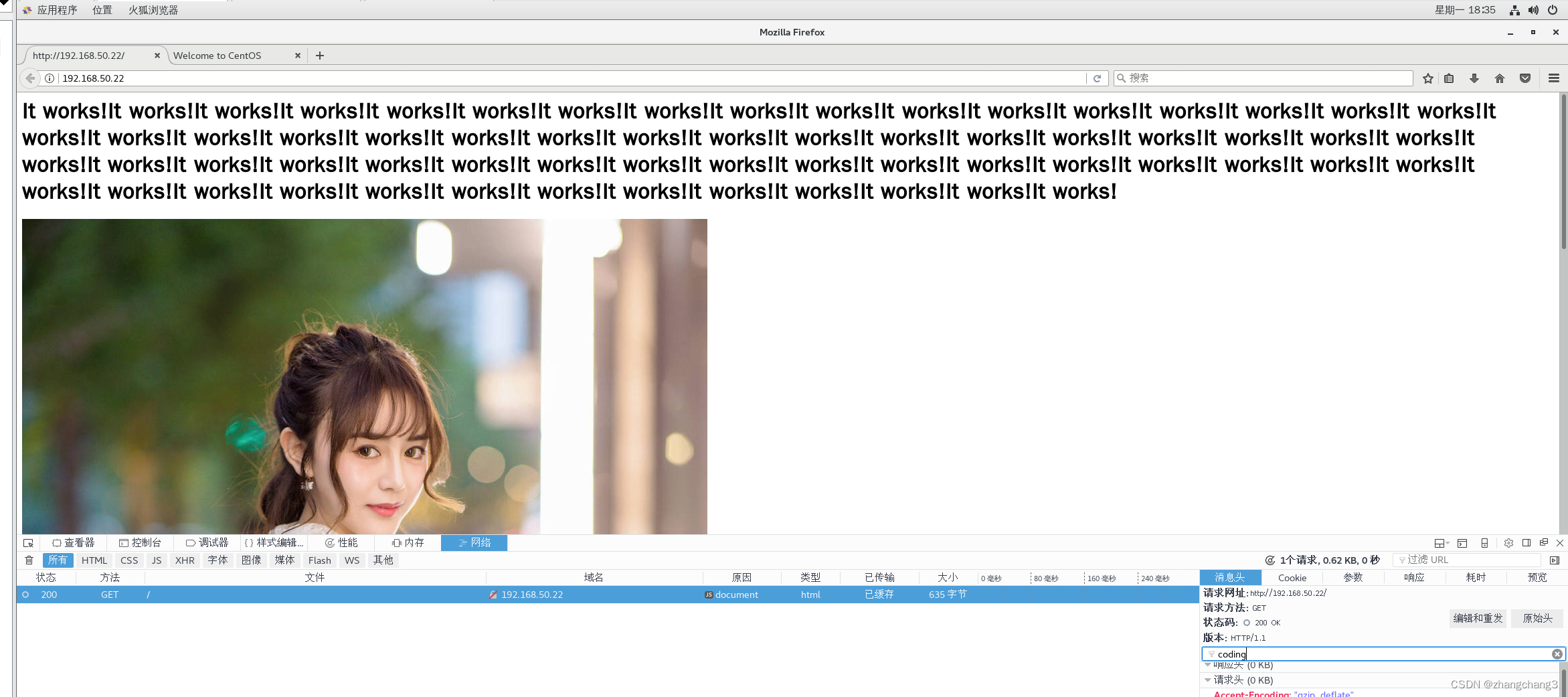

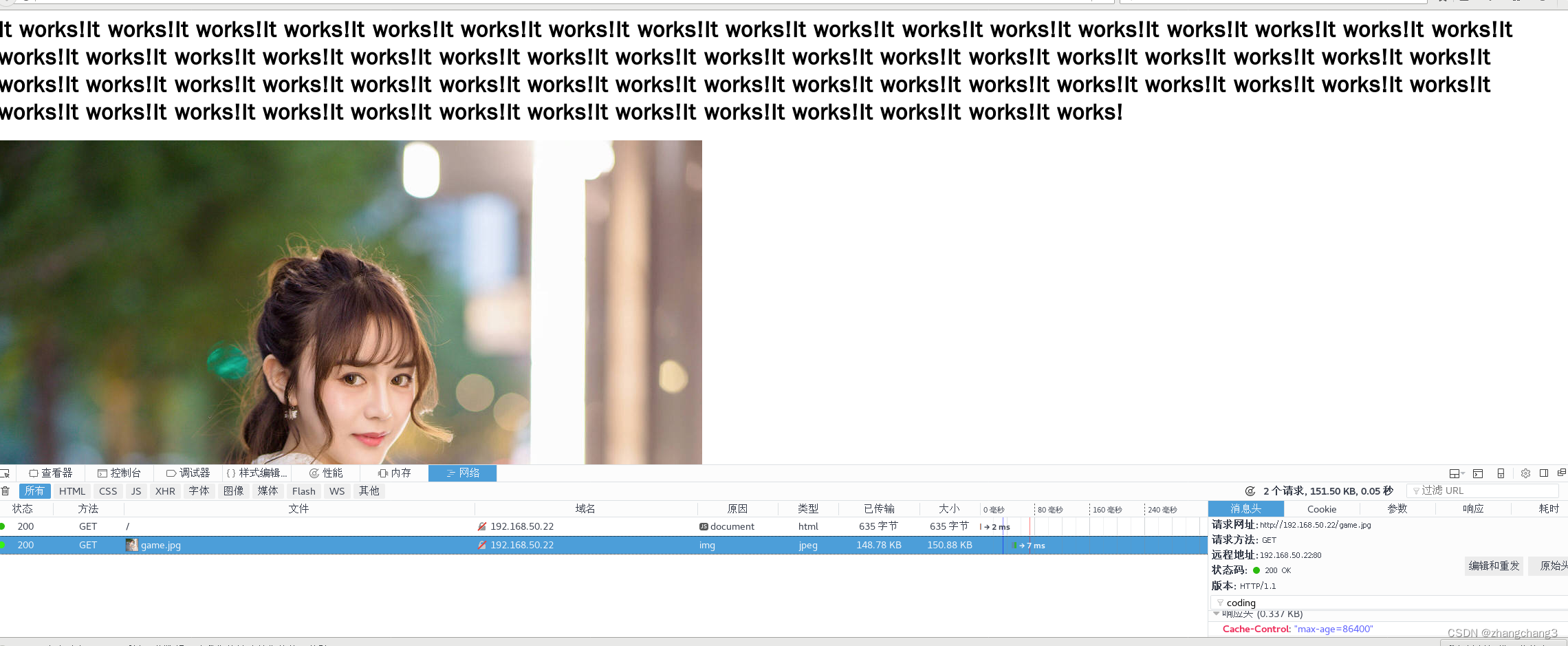

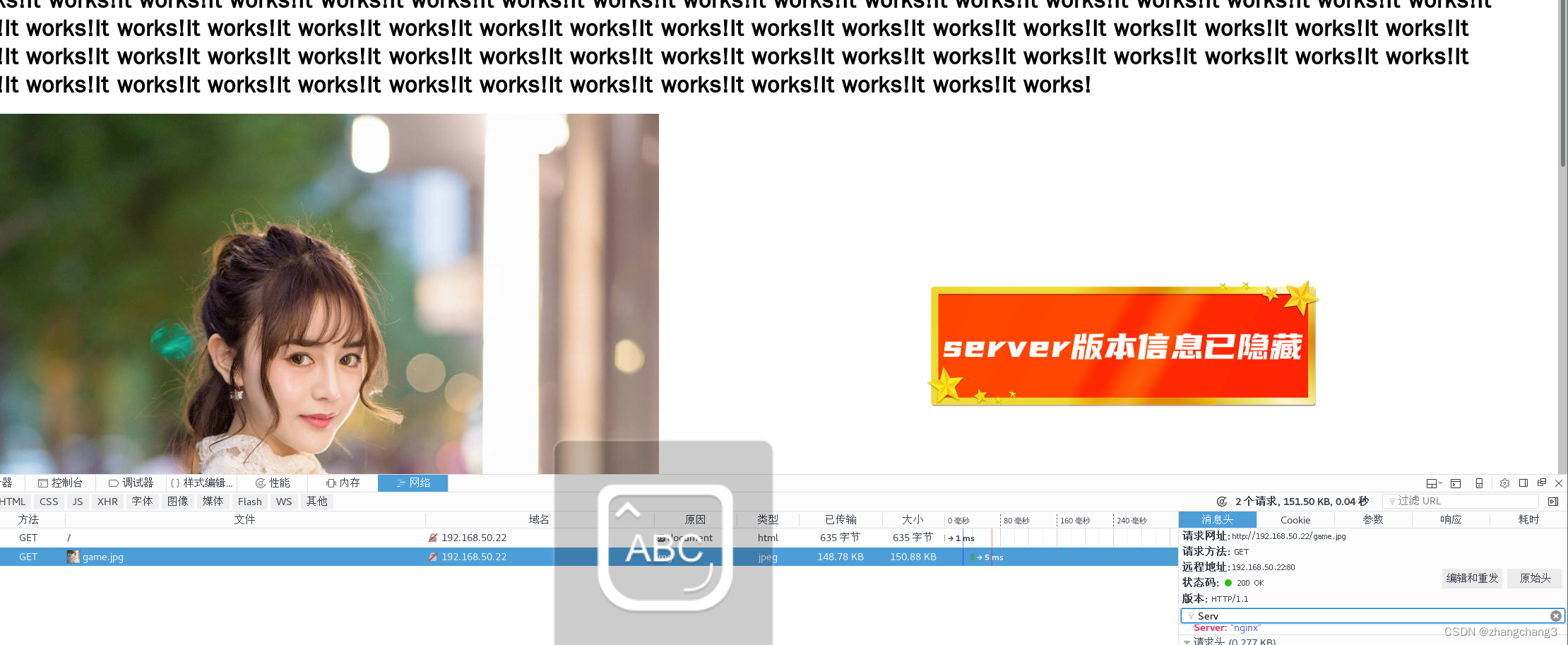

重启服务,进行访问测试:

压缩已经生成 (accept- Encoding)

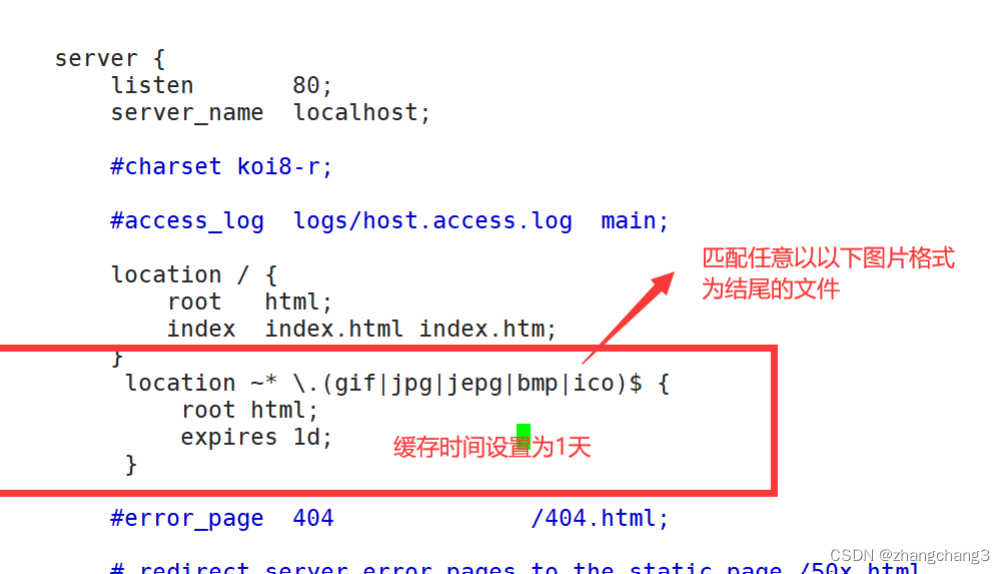

1.2 配置Nginx的图片缓存

当Nginx将网页数据返回给客户端后,可设置缓存的时间,以方便在日后进行相同内容的请求时直接返回,避免重复请求,加快了访问速度。

一般针对静态网页设置,对动态网页不设置缓存时间。

vim /usr/local/nginx/conf/nginx.conf

http {

.................location ~* \\.(gif|jpg|jepg|bmp|ico)$ {root html;expires 1d; }

}

重启服务,测试访问:

1.3 Nginx的连接超时设置

HTTP有一个KeepAlive模式,它告诉web服务器在处理完一个请求后保持这个TCP连接的打开状态。若接收到来自同一客户端的其它请求,服务端会利用这个未被关闭的连接,而不需要再建立一个连接。

KeepAlive 在一段时间内保持打开状态,它们会在这段时间内占用资源。占用过多就会影响性能。

在企业网站中,为了避免同一个客户长时间占用连接,造成资源浪费,可设置相应的连接超时参数,实现控制连接访问时间。可以修改配置文件 nginx.conf,设置 keepalive_timeout超时。

vim /usr/local/nginx/conf/nginx.confhttp {...... keepalive_timeout 65 180; //设置连接超时时间 client_header_timeout 80;client_body_timeout 80;...... }

keepalive_timeout

指定KeepAlive的超时时间(timeout)。指定每个TCP连接最多可以保持多长时间,服务器将会在这个时间后关闭连接。 Nginx的默认值是65秒,有些浏览器最多只保持 60 秒,所以可以设定为 60 秒。若将它设置为0,就禁止了keepalive 连接。

第二个参数(可选的)指定了在响应头Keep-Alive:timeout=time中的time值。这个头能够让一些浏览器主动关闭连接,这样服务器就不必去关闭连接了。没有这个参数,Nginx 不会发送 Keep-Alive 响应头。client_header_timeout

客户端向服务端发送一个完整的 request header 的超时时间。如果客户端在指定时间内没有发送一个完整的 request header,Nginx 返回 HTTP 408(Request Timed Out)。client_body_timeout

指定客户端与服务端建立连接后发送 request body 的超时时间。如果客户端在指定时间内没有发送任何内容,Nginx 返回 HTTP 408(Request Timed Out)。

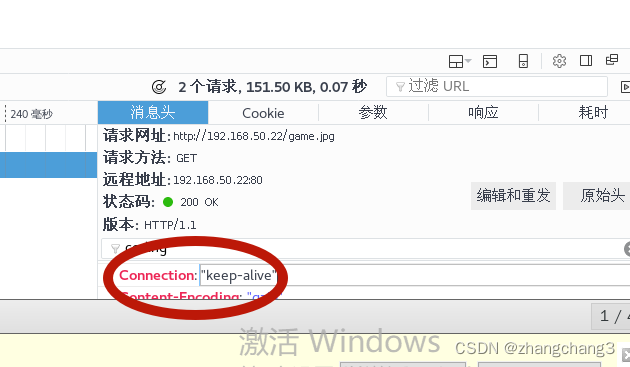

重启服务,访问测试:

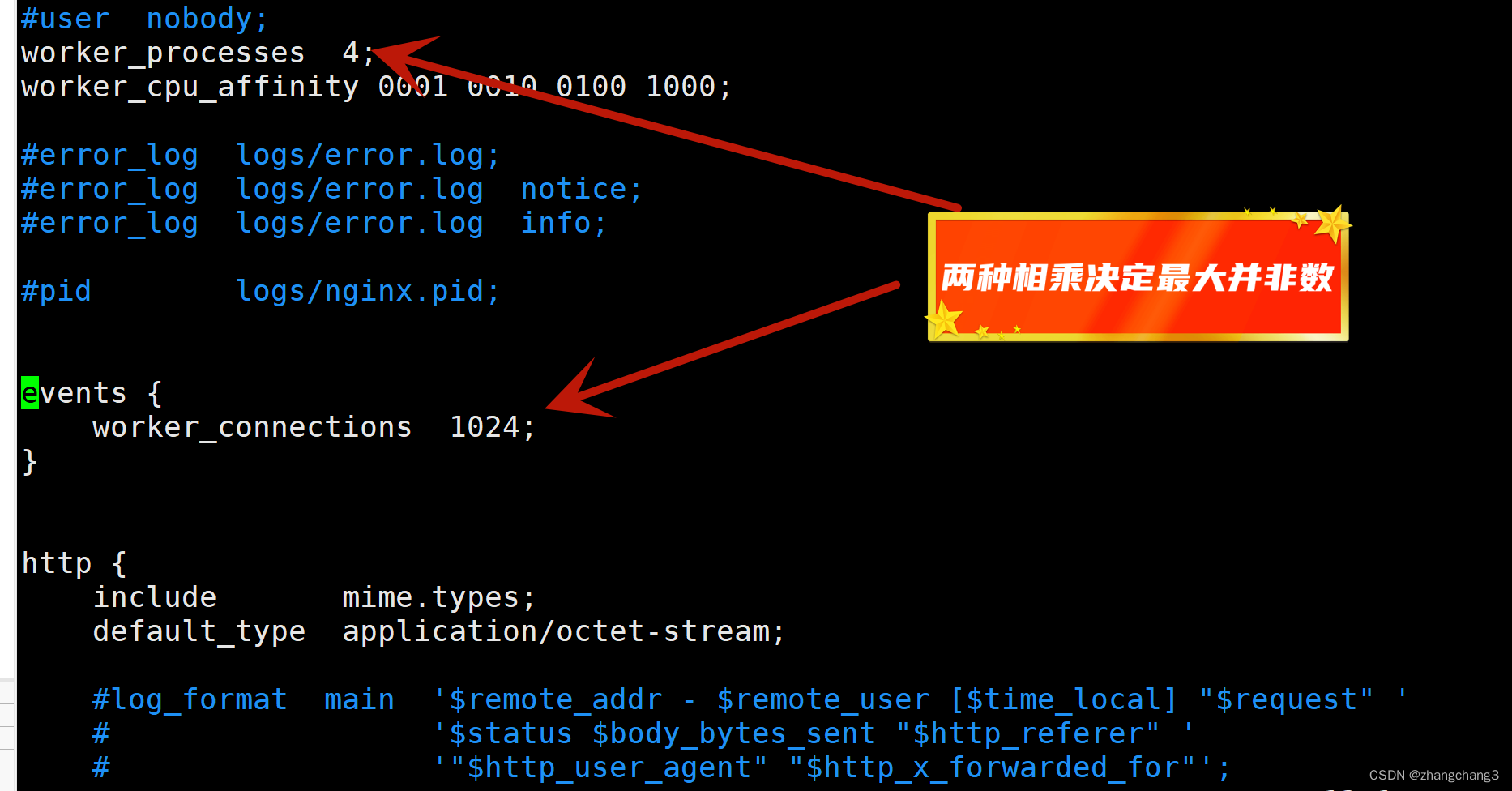

1.4 Nginx的并发设置

在高并发场景,需要启动更多的Nginx进程以保证快速响应,以处理用户的请求,避免造成阻塞。

查看cpu的核心数,根据核心数来设置工作进程数

cat /proc/cpuinfo |grep processor|wc -l

lscpu

修改工作进程核心数 :

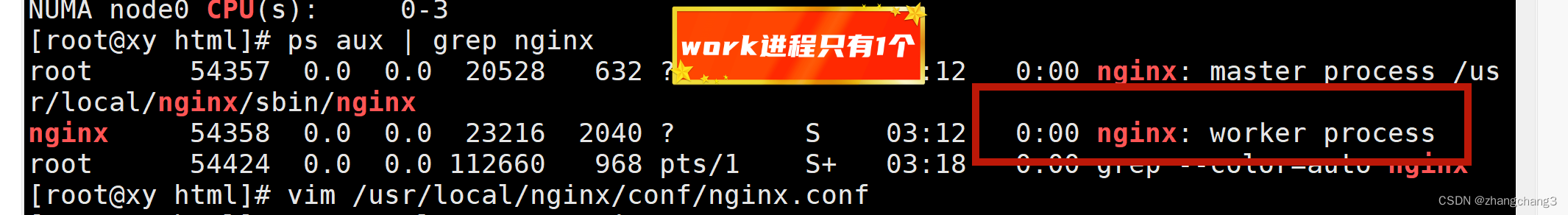

通过PS AUX查看修改前的工作进程只有1个,因为配置文件里面就是一个

im /usr/local/nginx/conf/nginx.confworker_processes 4; #修改为与CPU核数相同或者两倍worker_cpu_affinity 0001 0010 0100 1000;

#将每个worker子进程与特定CPU物理核心绑定,优势在于,避免同一个worker子进程在不同的CPU核心上切换,缓存失效,降低性能。

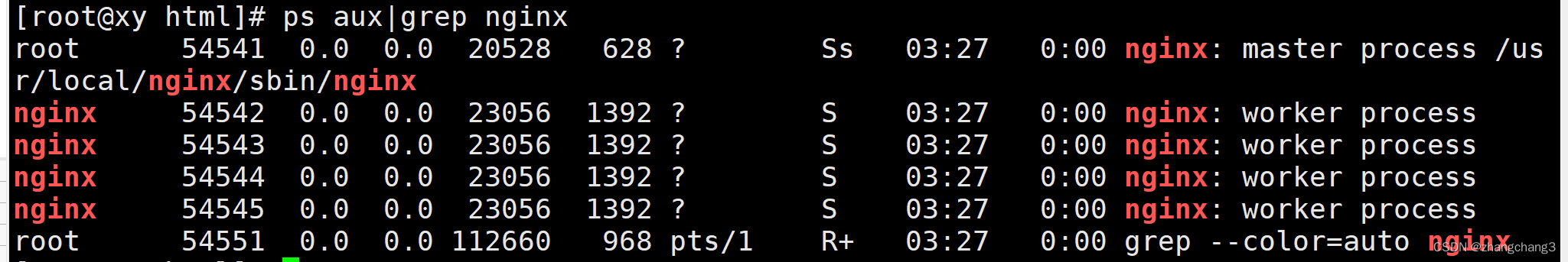

重启服务 systemctl restart nginx, work进程变成了4个

2.Nginx的页面安全

——隐藏Nginx的版本号

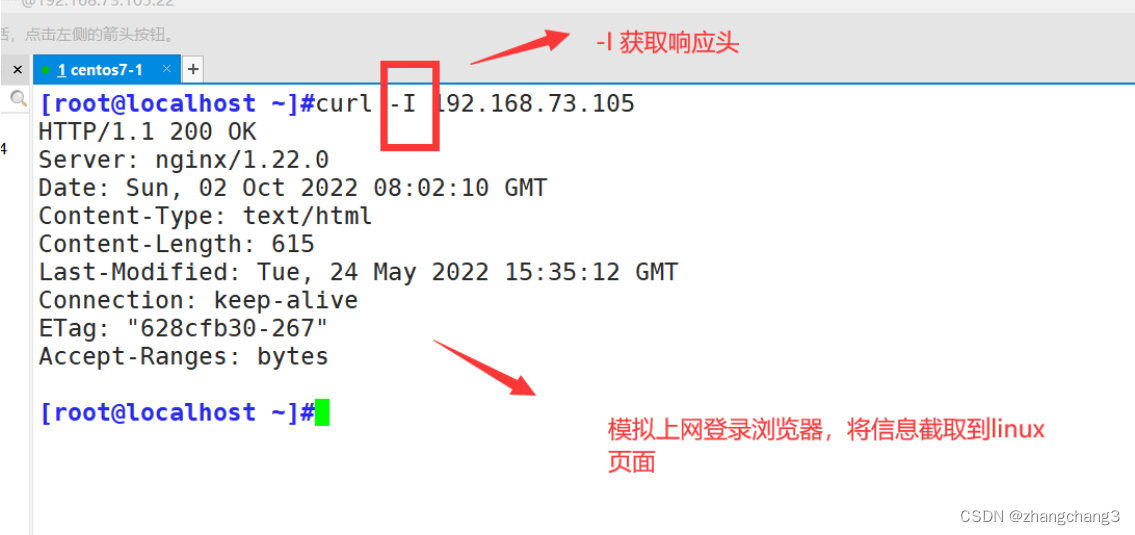

2.1 查看Nginx版本的方式

方式一:curl模拟访问获取

[root@localhost ~]#curl -I 192.168.50.22

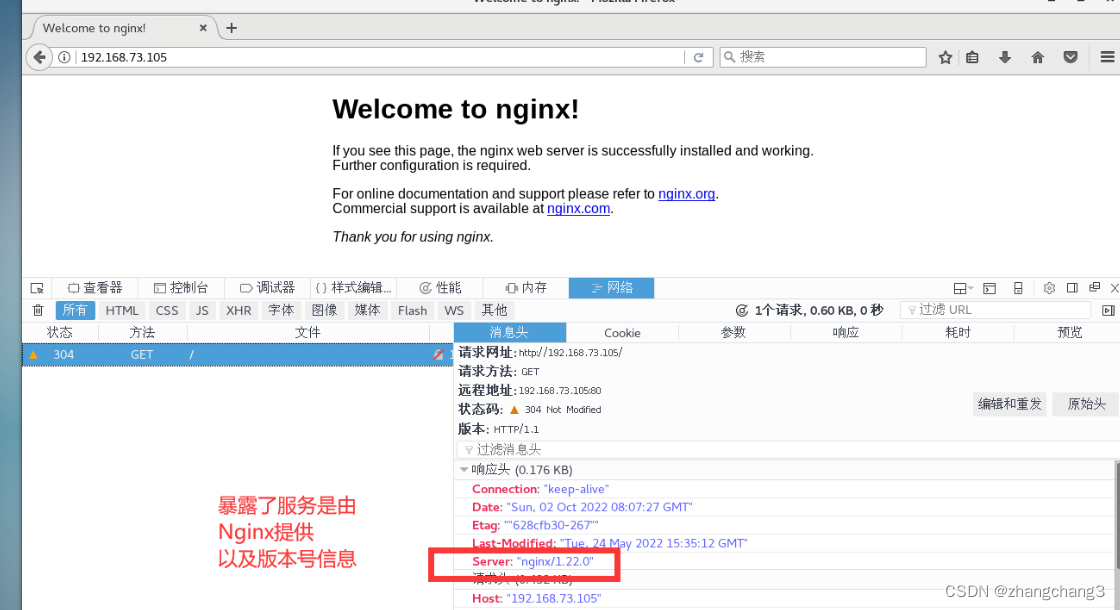

方式二:浏览器访问查看

火狐访问浏览器 ,F12查看网络信息

2.2 隐藏版本号

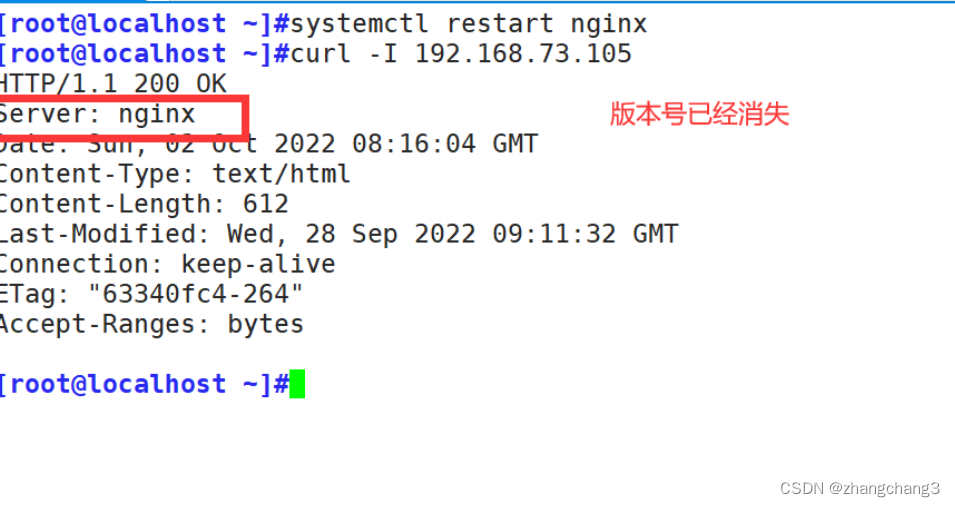

方法一:修改配置文件,关闭版本号

vim /usr/local/nginx/conf/nginx.confhttp {include mime.types;default_type application/octet-stream;server_tokens off; #添加这一行,关闭版本号......}

测试结果:

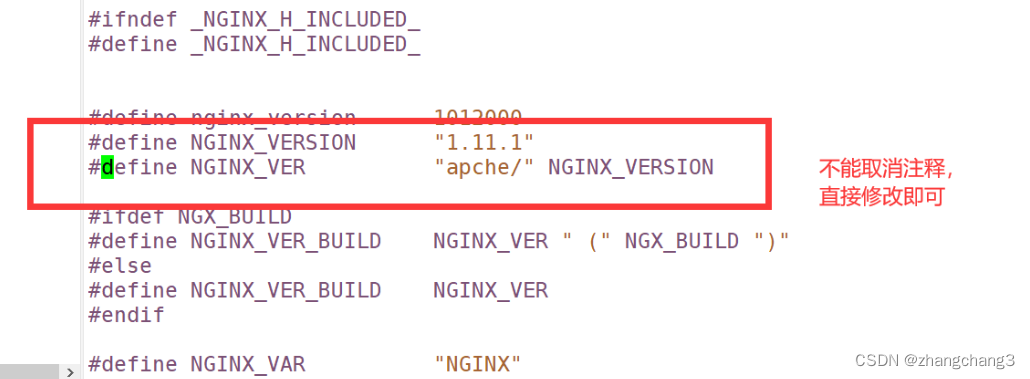

方法二:修改源码文件中的版本号,重新编译安装

cd /opt/nginx-1.12.0/src/core/

#修改前进行备份

cp nginx.h nginx.h.bakvim nginx.h#define NGINX_VERSION "1.12.0"

#define NGINX_VER "nginx/" NGINX_VERSION

修改完配置后切换到Nginx软件包中,进行重新编译安装

cd /opt/nginx-1.22.0/

./configure --prefix=/usr/local/nginx --user=nginx --group=nginx --with-http_stub_status_modulemake -J 2 && make install

再次修改主配置文件,打开版本号显示 :

vim /usr/local/nginx/conf/nginx.confhttp {include mime.types;default_type application/octet-stream;server_tokens on;......}重启服务,进行测试:

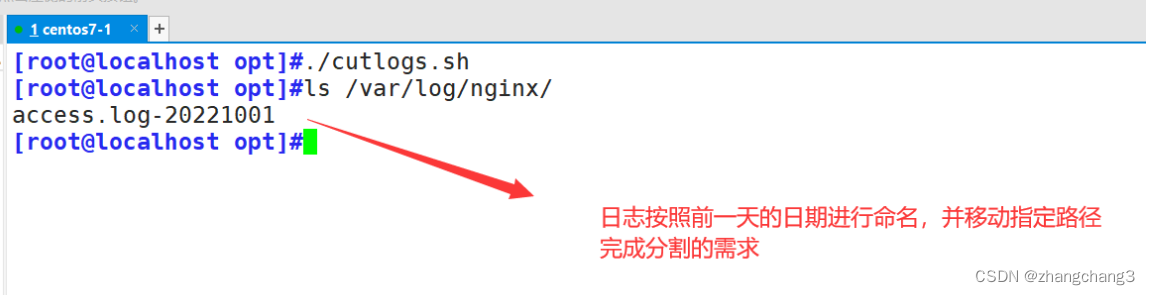

3.Nginx的日志分割

Nginx与apache的不同之处,就是Nginx本身并为设计日志分割工具,所以需要运维人员进行脚本编写来实现日志分割

编写日志分割脚本

cd /opt

vim cutlogs.sh#!/bin/bash#nginx 分割日志脚本

#用变量day获取前天日期的时间记录

day=$(date -d "-1 day" "+%Y%m%d")

#获取日志的目录

logs_path="/var/log/nginx"

#获取运行时nginx的进程号

pid_path="/usr/local/nginx/logs/nginx.pid"

#二元表达式,如果前面不成立则执行后面的式子

#前面判断该目录是否存在,后面则表示不存在则自动创建该目录

[ -d $logs_path ] || mkdir -p $logs_path

#将生成的日志按照date生成的时间格式改名并移动到指定的路径中保存

mv /usr/local/nginx/logs/access.log ${logs_path}/access.log-$day

#重新生成一个新的日志

kill -USR1 $(cat $pid_path)

#日志文件清理,将30天前的日志进行清除

find $logs_path -mtime +30 -exec rm -rf {} \\ ;

2. 执行脚本进行测试

3. 将日志脚本添加至计划性任务

[root@localhost opt]#chmod +x cutlogs.sh

[root@localhost opt]#crontab -e

0 1 * * * /opt/cutlogs.sh4.Nginx防盗链

4.1 盗链的过程

Nginx盗链的过程与apache一致,均是通过网页浏览,将网站图片重定向到自己的网站上

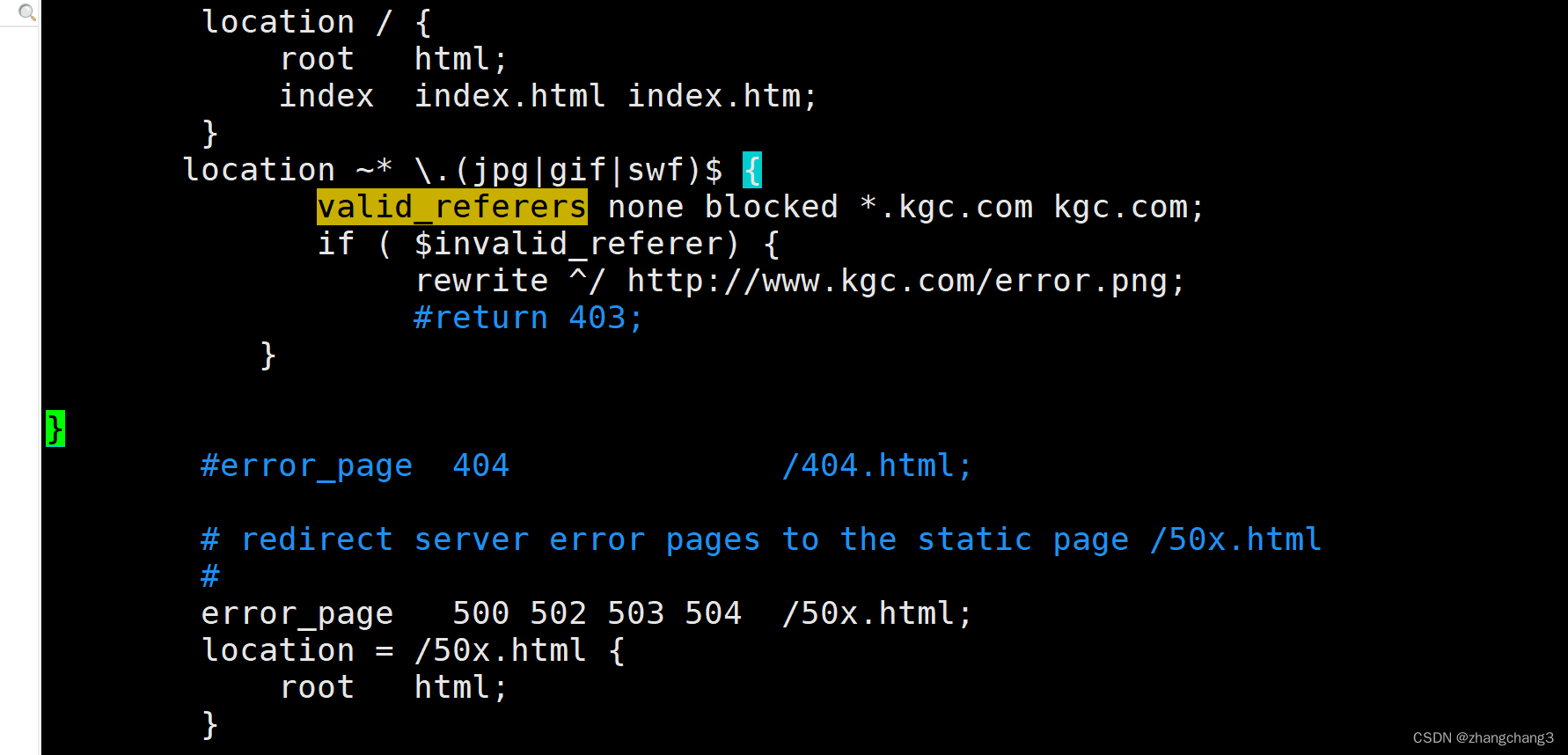

4.2 Nginx防盗链的设置

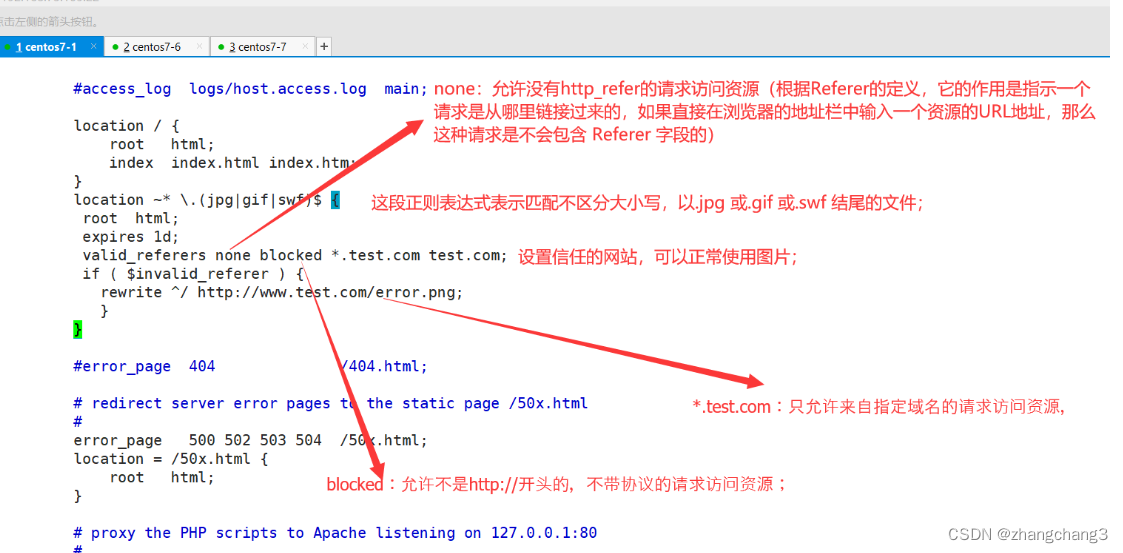

修改主配配置文件,添加防盗链设置

在 /var/local/nginx/html 下放置好error.png

设置一台安装apache的主机 去盗链ngix主机,配置和之前的apche一样

(84条消息) Apache网页的优化,安全与防盗链_zhangchang3的博客-CSDN博客、

、

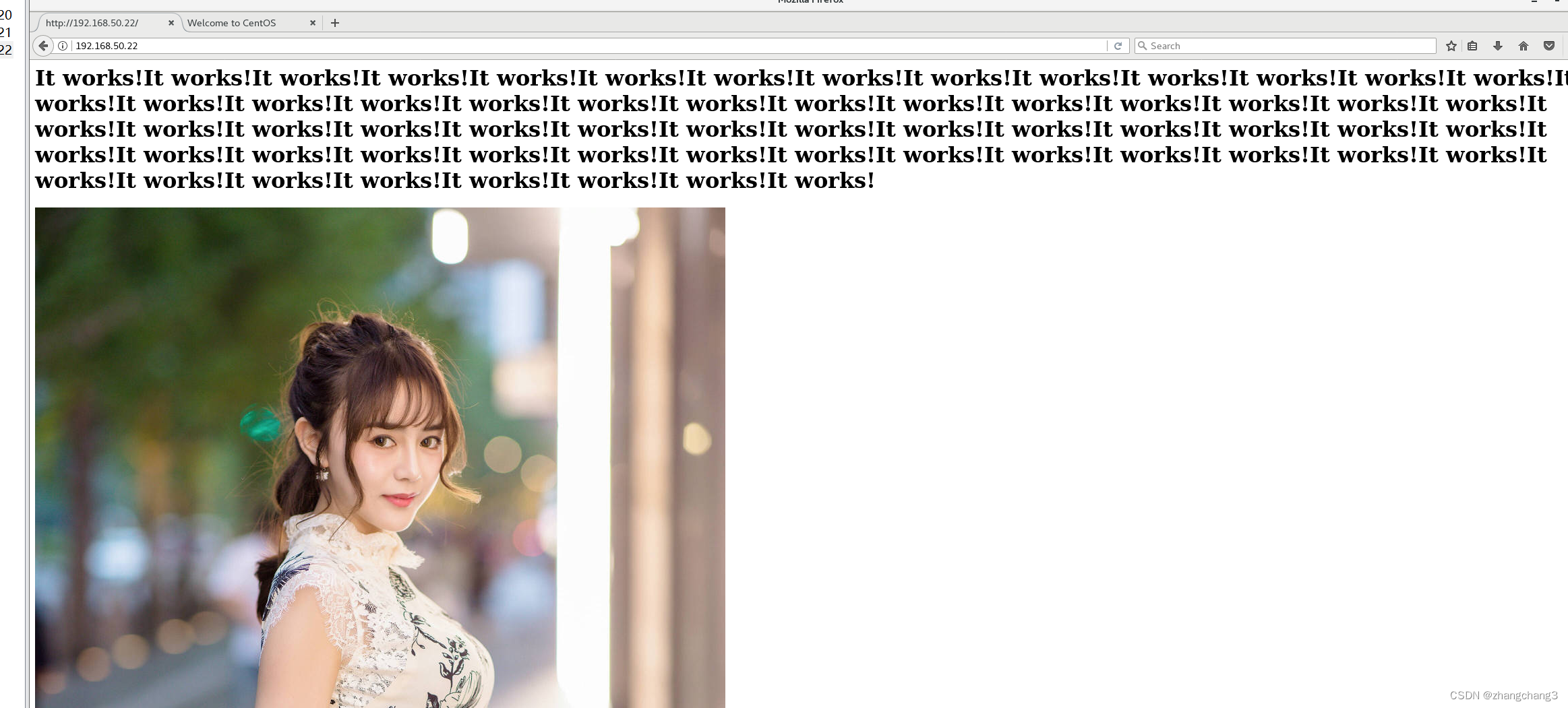

第三方访问原主机 :

第三方用户访问盗链主机: