2023HDCTF --- Crypto wp

文章目录

-

-

- Normal_Rsa

- Normal_Rsa(revenge)

- 爬过小山去看云

- Math_Rsa

-

Normal_Rsa

出题人没有删除代码中的flag,具体解法查看下面的revenge

Normal_Rsa(revenge)

题目:

from Crypto.Util.number import *

#from shin import flagm=bytes_to_long(b'HDCTF{}')

e=65537

p=getPrime(256)

q=getPrime(512)

r=getPrime(512)

n=p*q*r

P=pow(p,2,n)

Q=pow(q,2,n)

c=pow(m,e,n)

print(f"P = {P}")

print(f"Q = {Q}")

print(f"n = {n}")

print(f"c = {c}")P = 8760210374362848654680470219309962250697808334943036049450523139299289451311563307524647192830909610600414977679146980314602124963105772780782771611415961

Q = 112922164039059900199889201785103245191294292153751065719557417134111270255457254419542226991791126571932603494783040069250074265447784962930254787907978286600866688977261723388531394128477338117384319760669476853506179783674957791710109694089037373611516089267817074863685247440204926676748540110584172821401

n = 12260605124589736699896772236316146708681543140877060257859757789407603137409427771651536724218984023652680193208019939451539427781667333168267801603484921516526297136507792965087544395912271944257535087877112172195116066600141520444466165090654943192437314974202605817650874838887065260835145310202223862370942385079960284761150198033810408432423049423155161537072427702512211122538749

c = 7072137651389218220368861685871400051412849006784353415843217734634414633151439071501997728907026771187082554241548140511778339825678295970901188560688120351732774013575439738988314665372544333857252548895896968938603508567509519521067106462947341820462381584577074292318137318996958312889307024181925808817792124688476198837079551204388055776209441429996815747449815546163371300963785已知 n = p ∗ q ∗ r , P ≡ p 2 m o d n , Q ≡ q 2 m o d n n = p*q*r,P \\equiv p^2 \\space mod \\space n,Q \\equiv q^2 \\space mod \\space n n=p∗q∗r,P≡p2 mod n,Q≡q2 mod n

显然p与q的2次方之后,其大小仍然小于n

那么分别对P,Q开方即可得到p,q。则,r = n//p//q

from Crypto.Util.number import *

import gmpy2P = 8760210374362848654680470219309962250697808334943036049450523139299289451311563307524647192830909610600414977679146980314602124963105772780782771611415961

Q = 112922164039059900199889201785103245191294292153751065719557417134111270255457254419542226991791126571932603494783040069250074265447784962930254787907978286600866688977261723388531394128477338117384319760669476853506179783674957791710109694089037373611516089267817074863685247440204926676748540110584172821401

n = 12260605124589736699896772236316146708681543140877060257859757789407603137409427771651536724218984023652680193208019939451539427781667333168267801603484921516526297136507792965087544395912271944257535087877112172195116066600141520444466165090654943192437314974202605817650874838887065260835145310202223862370942385079960284761150198033810408432423049423155161537072427702512211122538749

c = 7072137651389218220368861685871400051412849006784353415843217734634414633151439071501997728907026771187082554241548140511778339825678295970901188560688120351732774013575439738988314665372544333857252548895896968938603508567509519521067106462947341820462381584577074292318137318996958312889307024181925808817792124688476198837079551204388055776209441429996815747449815546163371300963785

e = 65537

p = gmpy2.iroot(P,2)[0]

q = gmpy2.iroot(Q,2)[0]

r = n//p//q

phi = (p-1)*(q-1)*(r-1)

d = gmpy2.invert(e,phi)

m = pow(c,d,n)

flag = long_to_bytes(m)

print(flag)

#HDCTF{08c66aa2-f8ea-49a2-a84f-ab9c7999ebb2}

爬过小山去看云

题目:

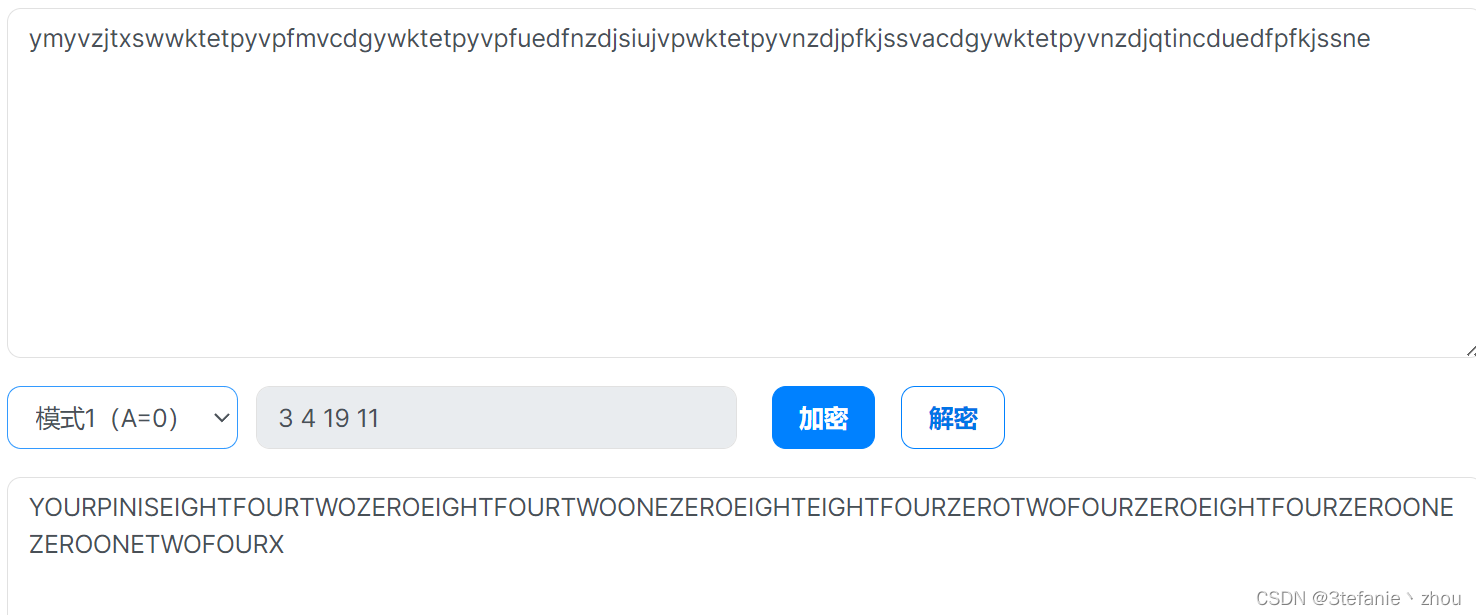

密文:ymyvzjtxswwktetpyvpfmvcdgywktetpyvpfuedfnzdjsiujvpwktetpyvnzdjpfkjssvacdgywktetpyvnzdjqtincduedfpfkjssne

在山的那头,有3个人,4只鸟,19只羊,11朵云

先hill解密得到

YOURPINISEIGHTFOURTWOZEROEIGHTFOURTWOONEZEROEIGHTEIGHTFOURZEROTWOFOURZEROEIGHTFOURZEROONEZEROONETWOFOURX

将英文转为对应数字

842084210884024084010124

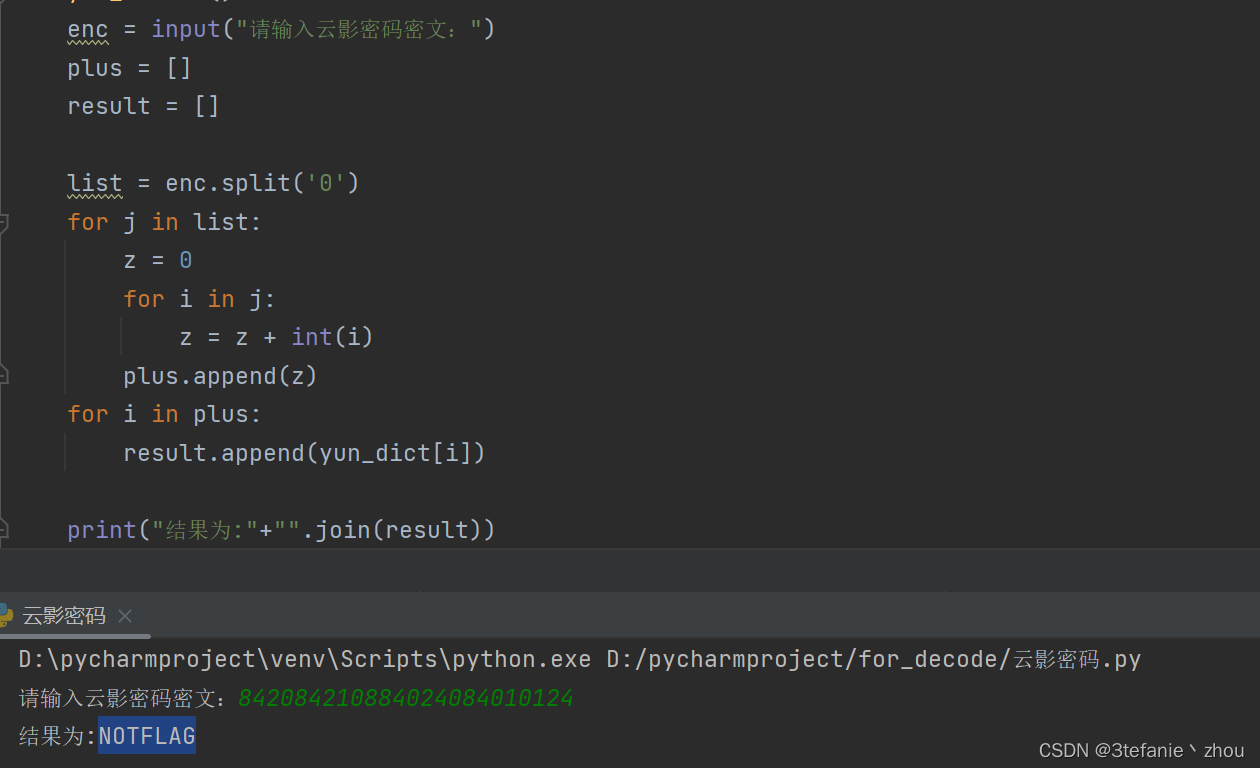

一眼顶针,云影密码

直接上脚本

yun_dict = {1: 'A',2: 'B',3: 'C',4: 'D',5: 'E',6: 'F',7: 'G',8: 'H',9: 'I',10: 'J',11: 'K',12: 'L',13: 'M',14: 'N',15: 'O',16: 'P',17: 'Q',18: 'R',19: 'S',20: 'T',21: 'U',22: 'V',23: 'W',24: 'X',25: 'Y',26: 'Z'

}def yun_decode():enc = input("请输入云影密码密文:")plus = []result = []list = enc.split('0')for j in list:z = 0for i in j:z = z + int(i)plus.append(z)for i in plus:result.append(yun_dict[i])print("结果为:"+"".join(result))yun_decode()

run一下脚本,得到flag

Math_Rsa

题目:

from Crypto.Util.number import *

from shin import flagm=bytes_to_long(flag)

r=getPrime(1024)

assert r%4==3

p=getPrime(1024)

assert pow(p,(r-1)//2,r)==1

q=getPrime(1024)

e=65537

n=p*q

a=pow(p,2,r)

c=pow(m,e,n)

print(f"n = {n}")

print(f"r = {r}")

print(f"a = {a}")

print(f"c = {c}")n = 14859096721972571275113983218934367817755893152876205380485481243331724183921836088288081702352994668073737901001999266644597320501510110156000004121260529706467596723314403262665291609405901413014268847623323618322794733633701355018297180967414569196496398340411723555826597629318524966741762029358820546567319749619243298957600716201084388836601266780686983787343862081546627427588380349419143512429889606408316907950943872684371787773262968532322073585449855893701828146080616188277162144464353498105939650706920663343245426376506714689749161228876988380824497513873436735960950355105802057279581583149036118078489

r = 145491538843334216714386412684012043545621410855800637571278502175614814648745218194962227539529331856802087217944496965842507972546292280972112841086902373612910345469921148426463042254195665018427080500677258981687116985855921771781242636077989465778056018747012467840003841693555272437071000936268768887299

a = 55964525692779548127584763434439890529728374088765597880759713360575037841170692647451851107865577004136603179246290669488558901413896713187831298964947047118465139235438896930729550228171700578741565927677764309135314910544565108363708736408337172674125506890098872891915897539306377840936658277631020650625

c = 12162333845365222333317364738458290101496436746496440837075952494841057738832092422679700884737328562151621948812616422038905426346860411550178061478808128855882459082137077477841624706988356642870940724988156263550796637806555269282505420720558849717265491643392140727605508756229066139493821648882251876933345101043468528015921111395602873356915520599085461538265894970248065772191748271175288506787110428723281590819815819036931155215189564342305674107662339977581410206210870725691314524812137801739246685784657364132180368529788767503223017329025740936590291109954677092128550252945936759891497673970553062223608已知 a ≡ p 2 m o d r , p r − 1 2 m o d r ≡ 1 m o d r a \\equiv p^2 \\space mod \\space r,p^{\\frac{r-1}{2}} \\space mod \\space r \\equiv 1 \\space mod \\space r a≡p2 mod r,p2r−1 mod r≡1 mod r

由于r是一个大素数,而 p 2 m o d r p^2 \\space mod \\space r p2 mod r是易计算的,所以我们利用第一个同余式构建一个在模r下的一元多项式环,然后求解p。

可能会存在多个符合条件的p,我们简单判断一下其bit长度是否是1024以及是否是素数即可找到想要的p。

#sage

from Crypto.Util.number import *

import gmpy2

n = 14859096721972571275113983218934367817755893152876205380485481243331724183921836088288081702352994668073737901001999266644597320501510110156000004121260529706467596723314403262665291609405901413014268847623323618322794733633701355018297180967414569196496398340411723555826597629318524966741762029358820546567319749619243298957600716201084388836601266780686983787343862081546627427588380349419143512429889606408316907950943872684371787773262968532322073585449855893701828146080616188277162144464353498105939650706920663343245426376506714689749161228876988380824497513873436735960950355105802057279581583149036118078489

r = 145491538843334216714386412684012043545621410855800637571278502175614814648745218194962227539529331856802087217944496965842507972546292280972112841086902373612910345469921148426463042254195665018427080500677258981687116985855921771781242636077989465778056018747012467840003841693555272437071000936268768887299

a = 55964525692779548127584763434439890529728374088765597880759713360575037841170692647451851107865577004136603179246290669488558901413896713187831298964947047118465139235438896930729550228171700578741565927677764309135314910544565108363708736408337172674125506890098872891915897539306377840936658277631020650625

c = 12162333845365222333317364738458290101496436746496440837075952494841057738832092422679700884737328562151621948812616422038905426346860411550178061478808128855882459082137077477841624706988356642870940724988156263550796637806555269282505420720558849717265491643392140727605508756229066139493821648882251876933345101043468528015921111395602873356915520599085461538265894970248065772191748271175288506787110428723281590819815819036931155215189564342305674107662339977581410206210870725691314524812137801739246685784657364132180368529788767503223017329025740936590291109954677092128550252945936759891497673970553062223608

e = 65537R.<x> = Zmod(r)[]

f = x^2-a

f = f.monic()

res = f.roots()

for i in res:p = int(i[0])if p.bit_length()==1024 and isPrime(p)==1:print(p)break

q = n//p

phi =(p-1)*(q-1)

d = gmpy2.invert(e,phi)

m = pow(c,d,n)

flag = long_to_bytes(int(m))

print(flag)

#HDCTF{0ce04f81-516b-4132-81a2-b0b7166e03ad}【无法挽留的很多人和事,那么能够留下来的,那就尽量都留下,长长久久,关起门来,仔细藏好,不为人知。】