钓鱼客服到拿下服务器全过程(重点在于钓鱼添加img src)

重点总结

- 钓鱼时主动在变量中添加了字段,等待用户点击获取ip信息进行下一步

资金盘plus呢

吊毛客服居然不在线,这套客服系统见过是whisper,之前审计过没有存储xss

但能通过伪造图片地址获取客服ip

这里直接提交内容里面加img src

然后就是漫长等待

终于客服点开了,发现是阿里云服务器,警惕性还蛮高

扫下端口看看

发现存在其他资产

应该是内部人员管理后台

应该是内部人员管理后台

尝试爆破,无果

翻看js文件

存在sql注入

直接dump

Sql注入获取到管理员信息,登录后台

骗子真猖狂啊,必须拿下

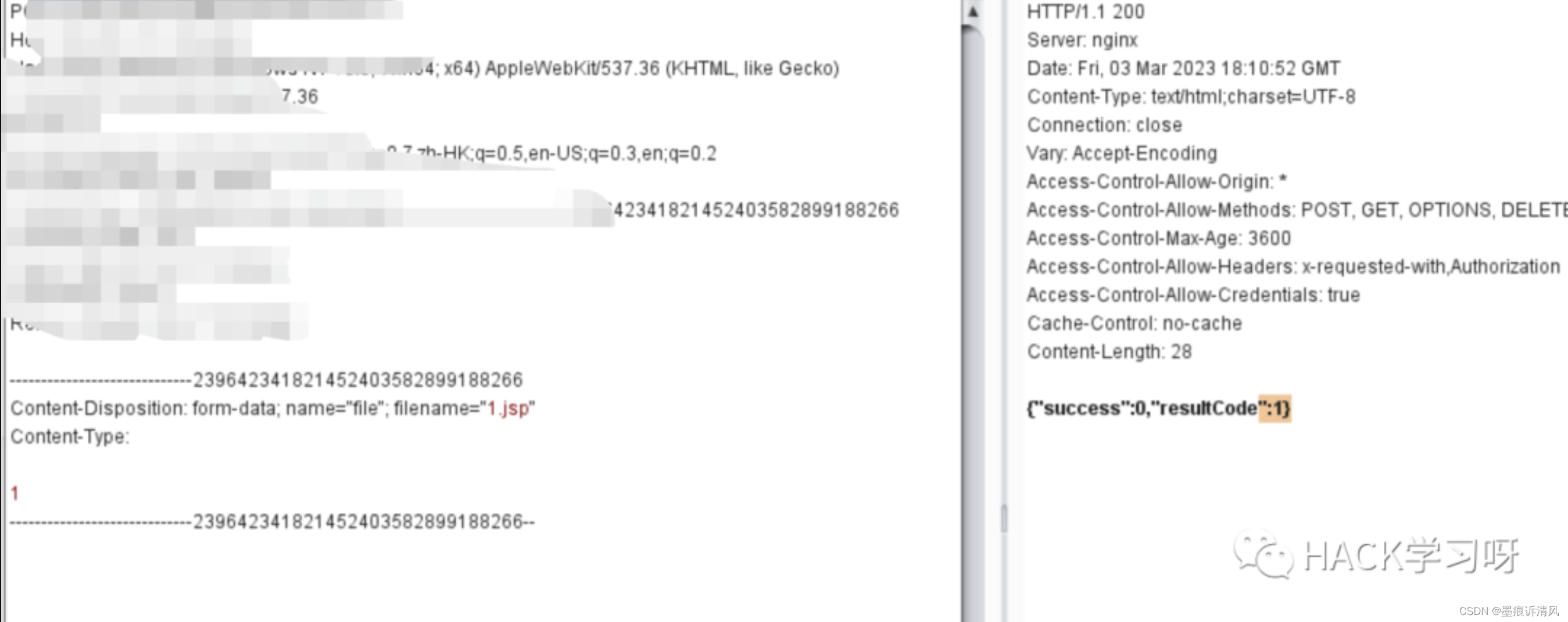

找到一处上传点,getshell这不就来了吗

直接上传踢屁股

哟,没返回路径

正当没啥结果,准备放弃的时候

乱翻乱翻,翻用户跟客服的聊天记录

还好聊天后台会返回图片路径,而且上传图片名称不会变

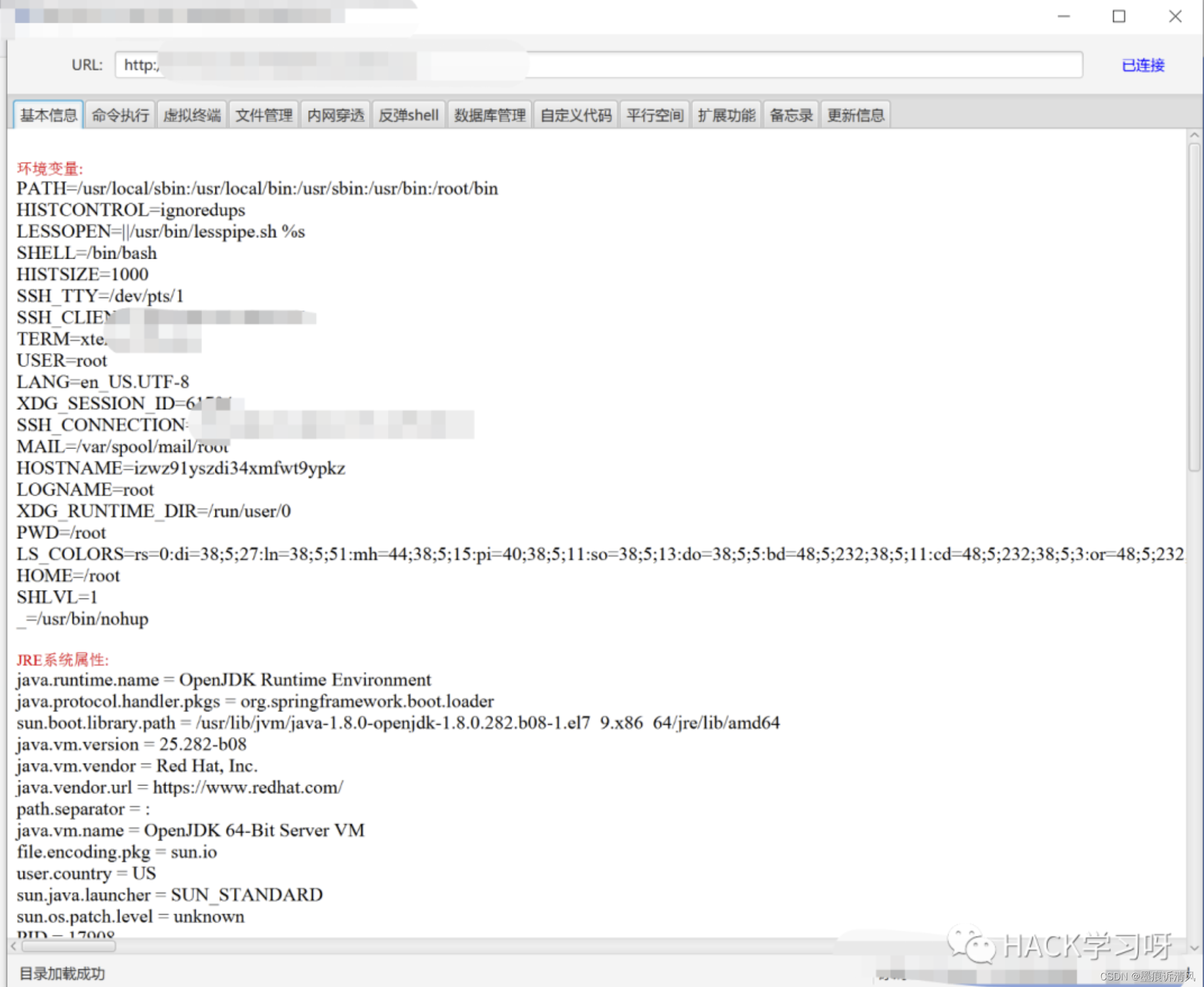

那不直接拿下