某某客户的一次勒索病毒应急响应

Lockbit勒索病毒应急响应

- 背景

-

- 1、应急处理排查

- 2、勒索病毒来源分析

- 3、勒索病毒分析

- 4、勒索病毒解密

- 5、主机分析分析

- 6、后续安全加固和改进措施

- 结论

背景

美好的周六刚开始,眼睛一睁,领导就发消息,说某客户中了勒索病毒,特别着急,让我赶过去,于是就有了这篇文章

于是火急火燎的跑过去,了解了一下现场情况,业务系统已断网,必须去现场机房处理

1、应急处理排查

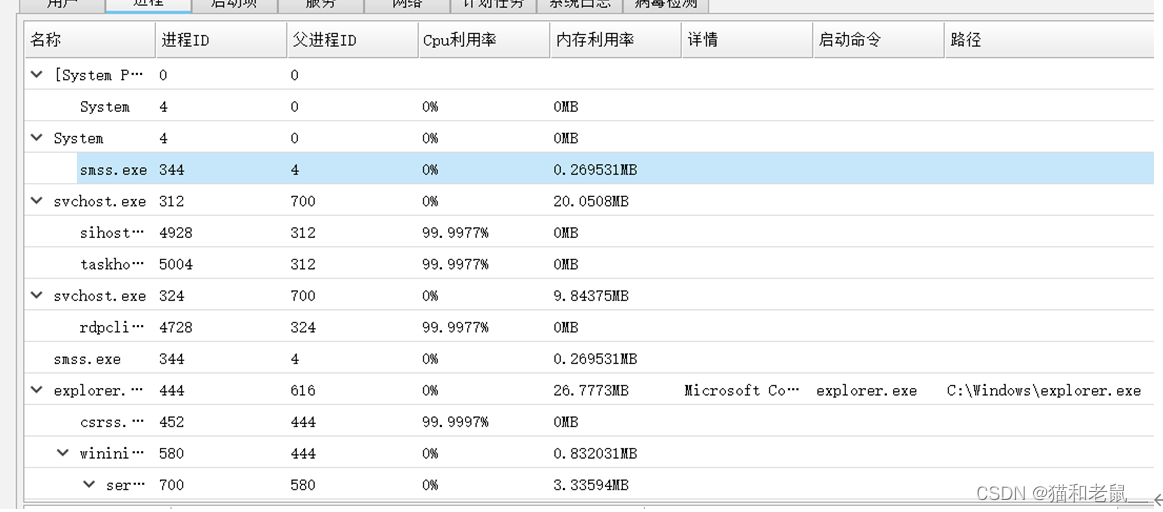

中勒索病毒主机A,新建文件观察未加密,系统进程、启动项均无异常,判断该病毒已经自我删除,停止活动。

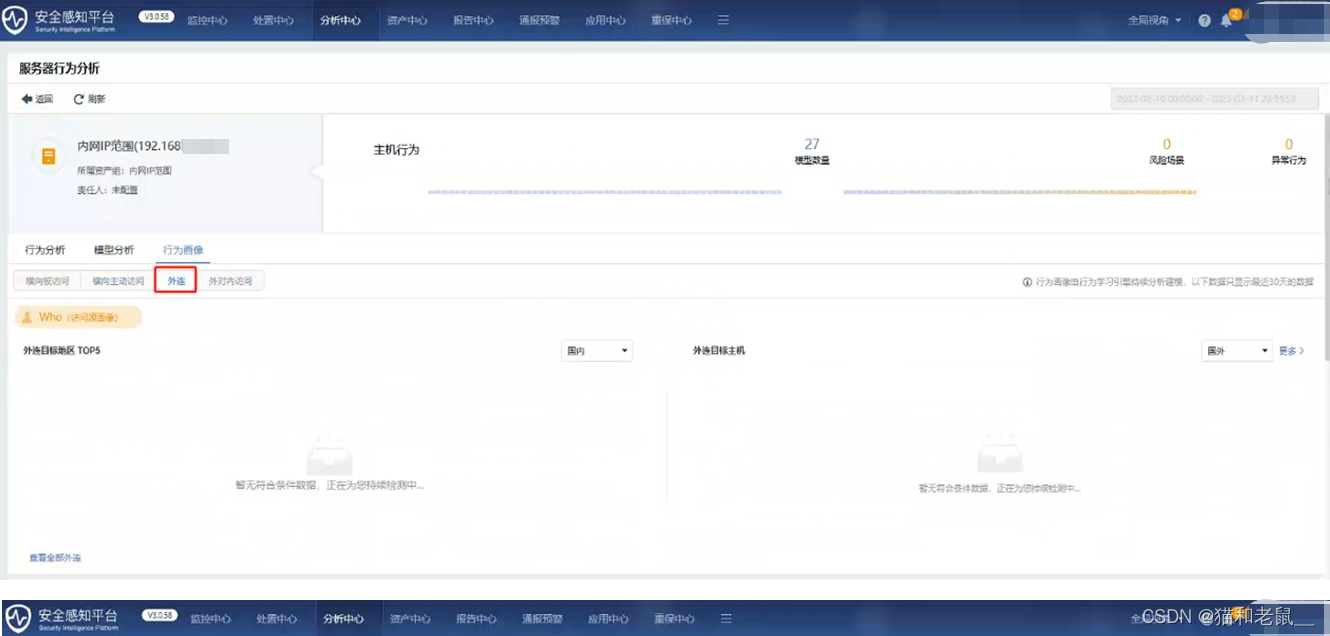

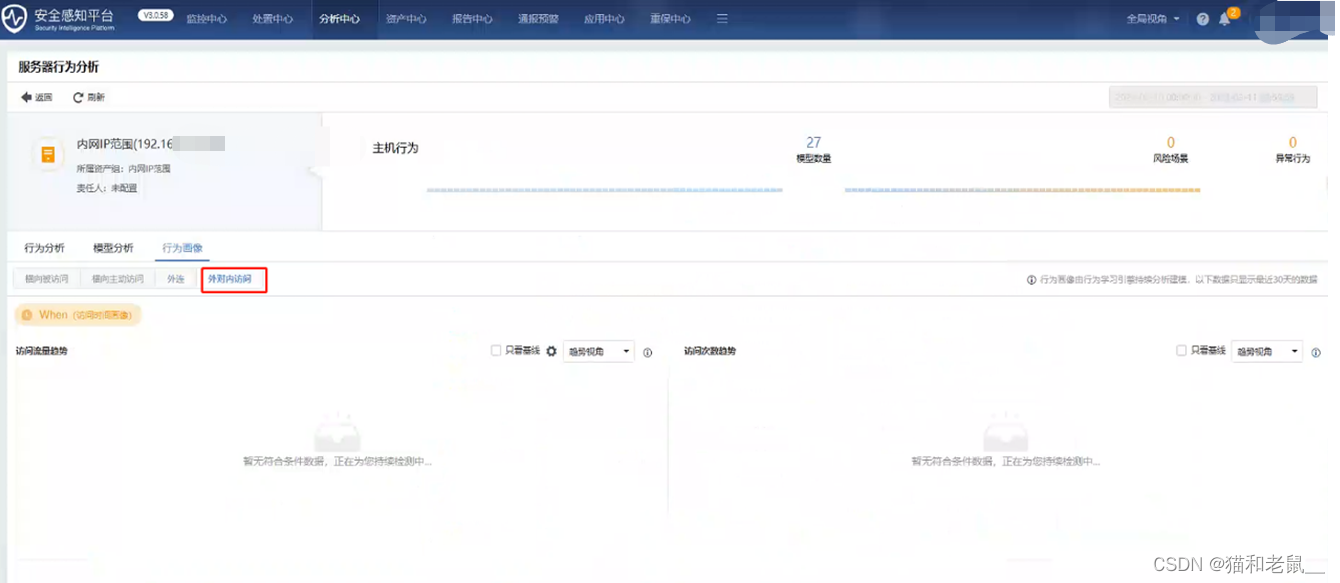

排查三个月内该主机,态势感知无横向记录,可以确定只有该主机被感染,无横向移动感染。

排查三个月内该主机,态势感知无横向记录,可以确定只有该主机被感染,无横向移动感染。

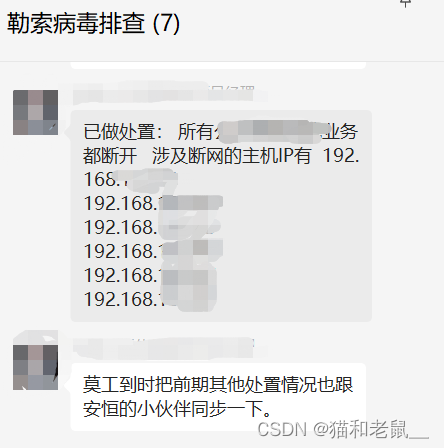

对业务系统主机逐一排查

五台主机排查正常

可以得出结论,只有一台主机中了勒索病毒,且病毒无横向移动

2、勒索病毒来源分析

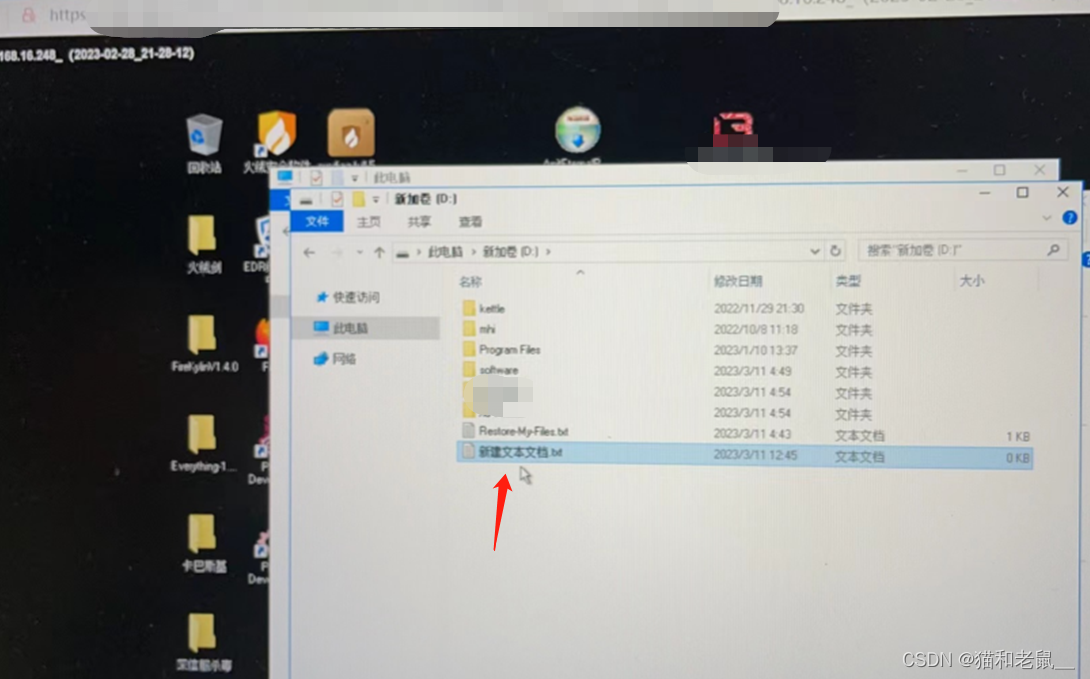

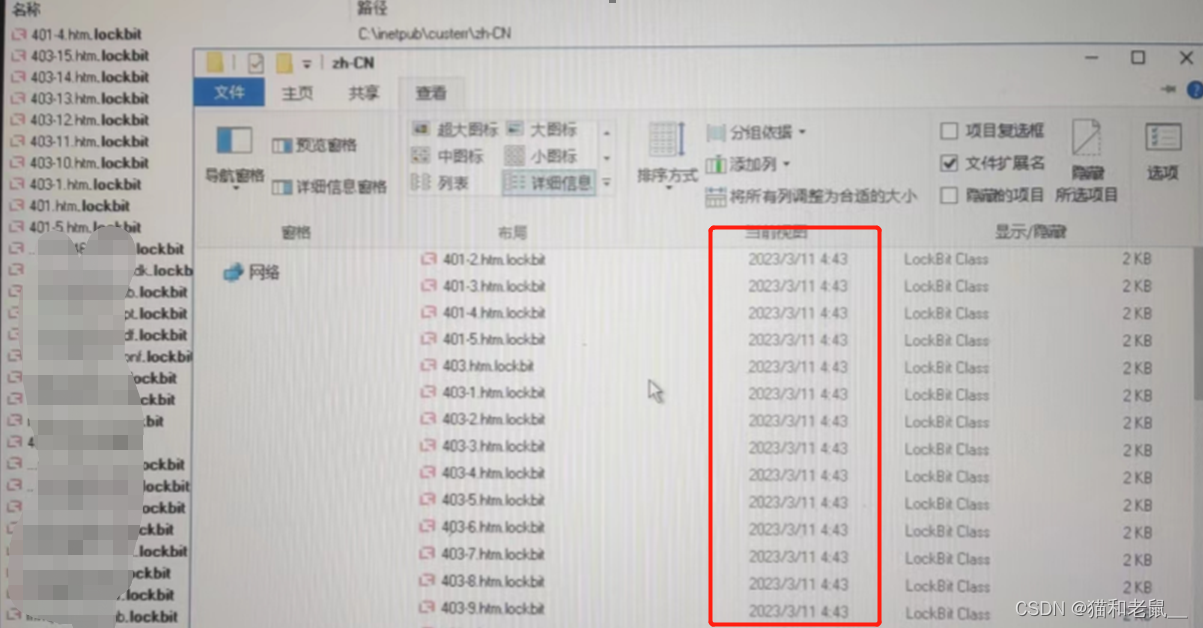

通过文件加密时间排序,判断勒索病毒最初爆发时间为2023年3月11日4:43

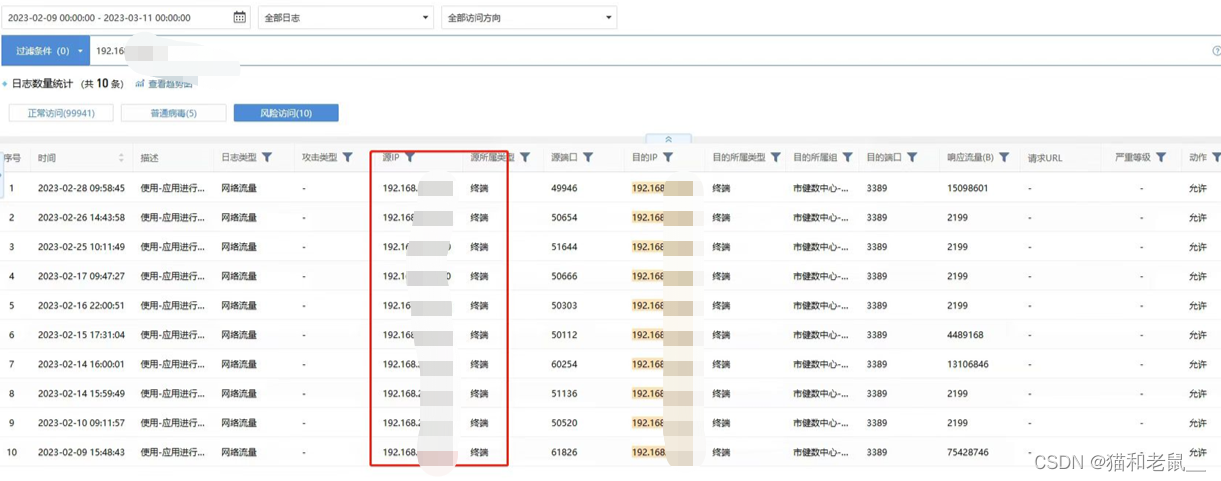

该主机为跳板机,只有一个外网入口,运维人员会在云桌面拷贝文件进该主机,入侵方式为运维人员通过云桌面拷贝捆绑勒索病毒文件方式进入。

3、勒索病毒分析

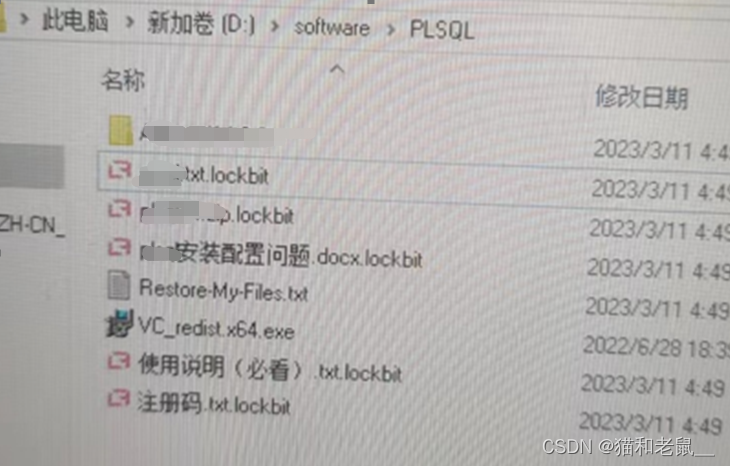

勒索病毒的加密后缀为.lockbit,属于Lockbit勒索病毒家族详情。

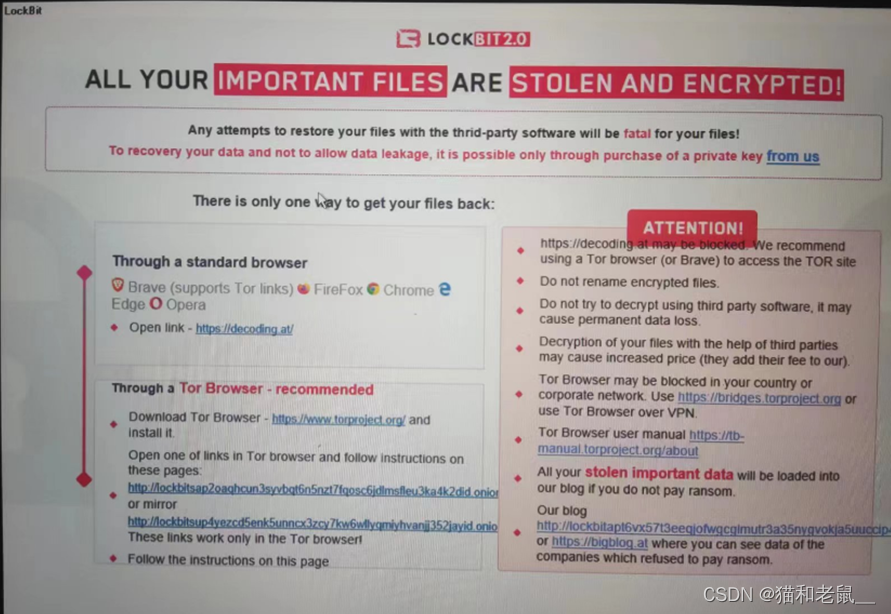

Lockbit在每隔被加密的目录下释放一封勒索信Restore-My-Files.txt,文件全部加密完成后,程序在桌面释放hta文件LockBit-note.hta,并为其创建注册表启动项,然后运行,弹出勒索窗口以提醒用户。

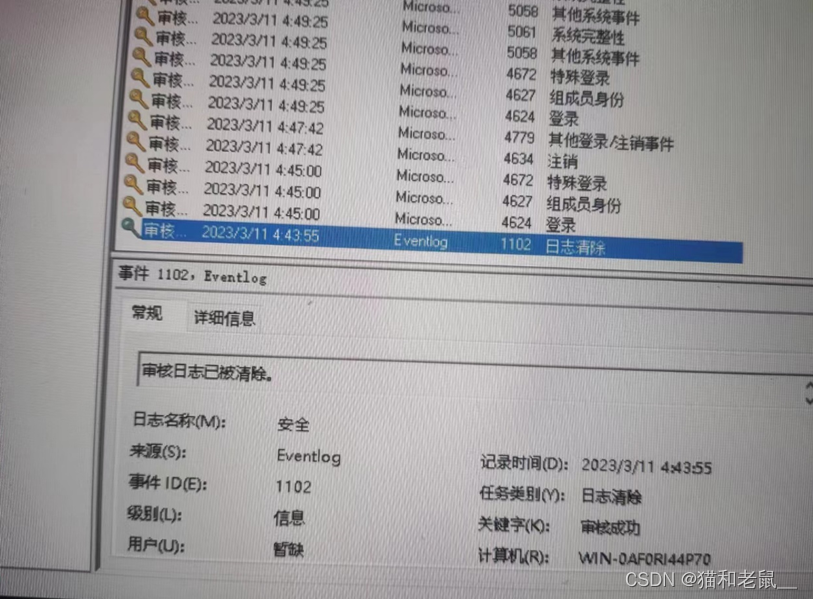

根据公开该勒索病毒家族分析报告,该病毒最后会执行如下命令进行自我删除,自我清除系统日志信息,防止技术逆向分析溯源。

登录主机192.168.16.254发现,系统日志信息已经被清除,如下:

登录主机192.168.16.254发现,系统日志信息已经被清除,如下:

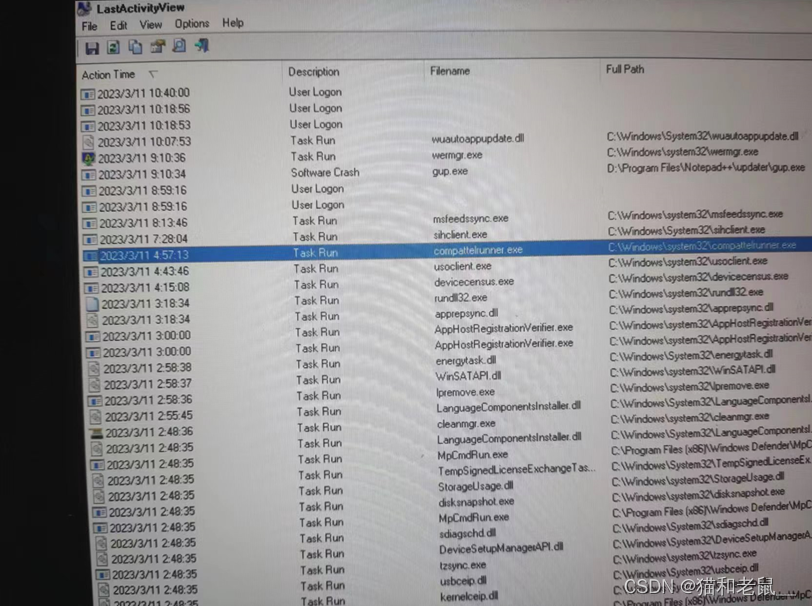

Lastactivityview 它可以看到系统近期软件执行情况,在没有日志情况下可作为佐证,原始病毒文件已自行删除。

4、勒索病毒解密

上公开的勒索病毒解密库,确定无法获取解密,只能重新进行部署设备。

5、主机分析分析

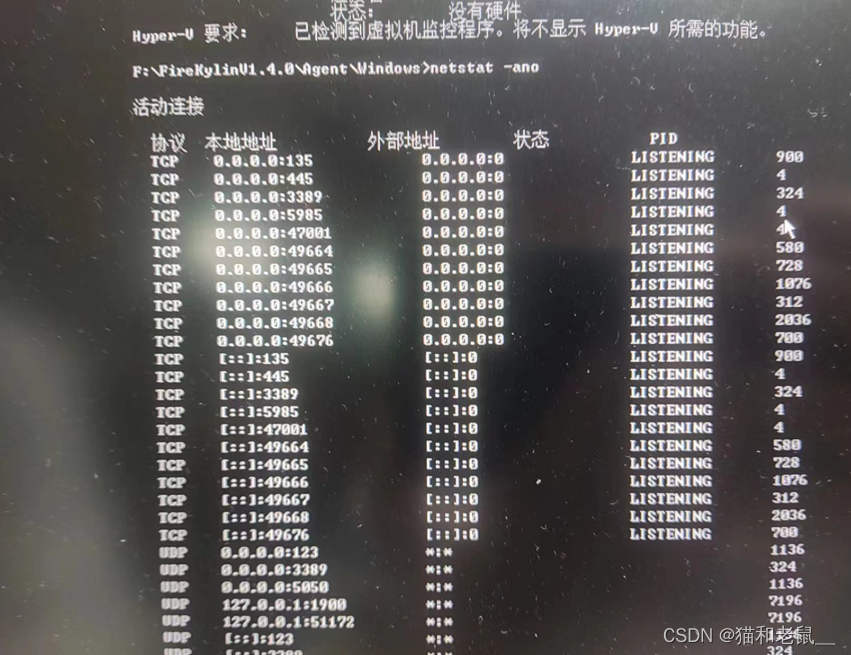

分析排查主机发现135和445勒索病毒利用端口未关闭SERVER服务未关闭。

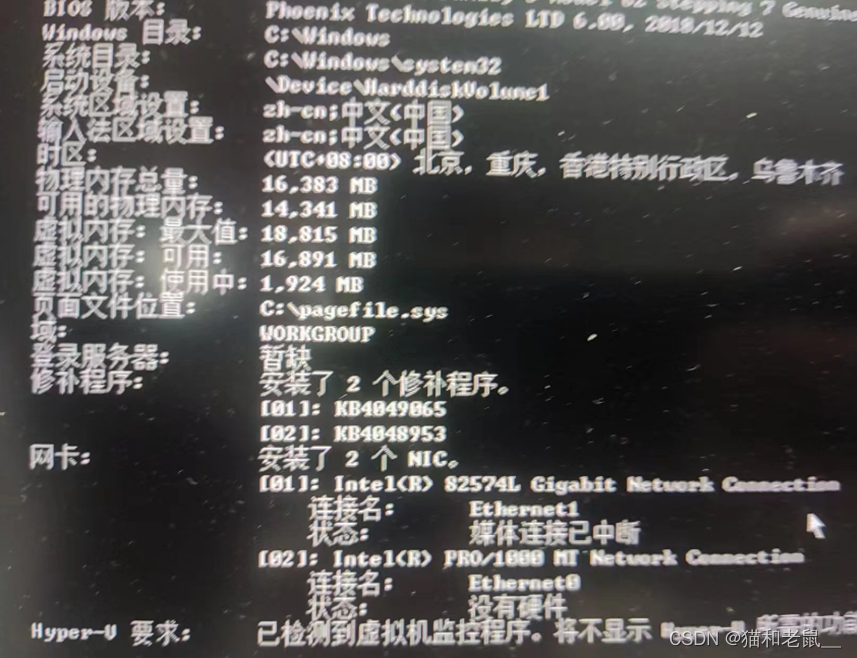

现场系统为WIN2016操作系统微软停止维护,较多漏洞无法更新。

6、后续安全加固和改进措施

(1)关闭核心交换机以及关键路由的135、445端口;

(2)及时升级更新补丁。将所有windows 服务器当中的server服务进行禁用关闭启动;

(3)加强日常安全运维管理,日常漏洞扫描与补丁更新,对于微软已经停止维护的系统,建议升级更换;

(4)维护人员需使用堡垒机远程运维,禁止使用跳板机获取直接远程维护主机;

(5)加强日常运维人员安全意识培训。

结论

最后,这个机器,只能重装系统了,客户最关心的就是有没有横向移动,入侵的原因是什么,入侵的时间,只要找到这些,基本就能交差,后续我便溜了,现场事情基本完成