漏洞利用之弱口令

1.弱口令的定义

弱口令没有严格和准确的定义,通常认为容易被别人猜测到或被破解工具破解的口令均为弱口令。

弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

弱口令的类型:

- 易被猜解:

123456、666666、888888、woaini521、qwe123、1qaz2wsx - 易被破解:

生日、手机号、姓名、住址、爱人信息、单位信息等组合密码(社会工程学) - 默认口令:

p@ssw0rd、admin、root、sa、空口令

弱口令的场景:

操作系统、数据库、WebServer、Web应用、APP、VPN、堡垒机、mongodb、redis、

ES、网络设备、高校的统一门户、密码找回(邮件验证码、短信验证)等

2.弱口令字典生成

收集用户信息,组成爆破字典

有很多人为了方便记忆自己的密码,经常将个人身份信息嵌入其中。如果是对某用户有一定的了解,通过收集用户信息,包括生日,微信号,手机号,用户名,车牌号,网站名称,地址等,可以通过暴力破解的方式尝试出用户密码。而且绝大多数人都会将多个账户设定为相同的密码,即如果你破解了某人的QQ密码,很可能你也找到了他的论坛、邮箱、微博、游戏账号密码……

这类网站有很多,例如:

密码字典在线生成

此网站通过分析用户的信息,智能生成字典:

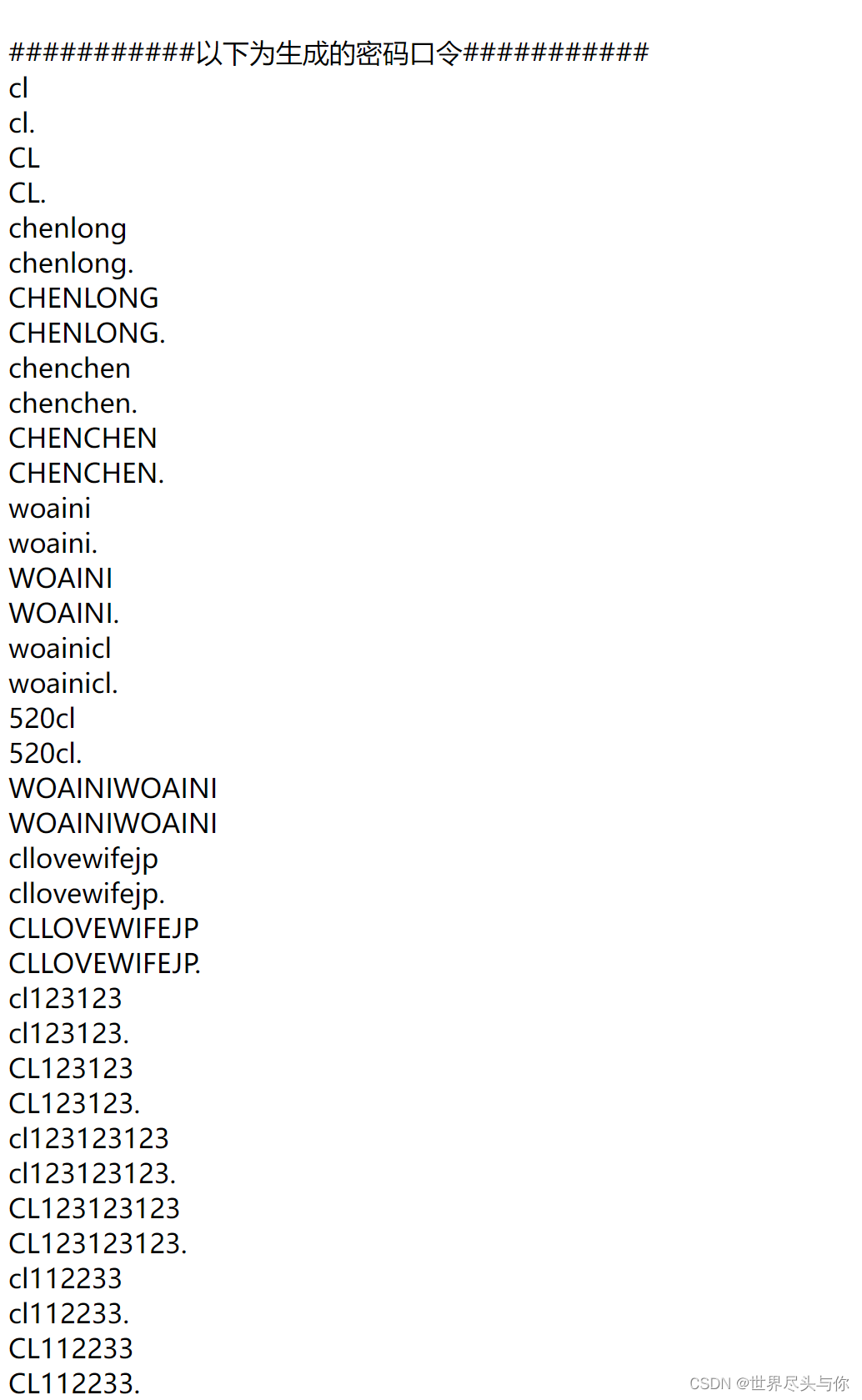

提交之后,会生成密码口令:

特殊字符增强的字典生成

使用白鹿社工字典生成器

下载地址

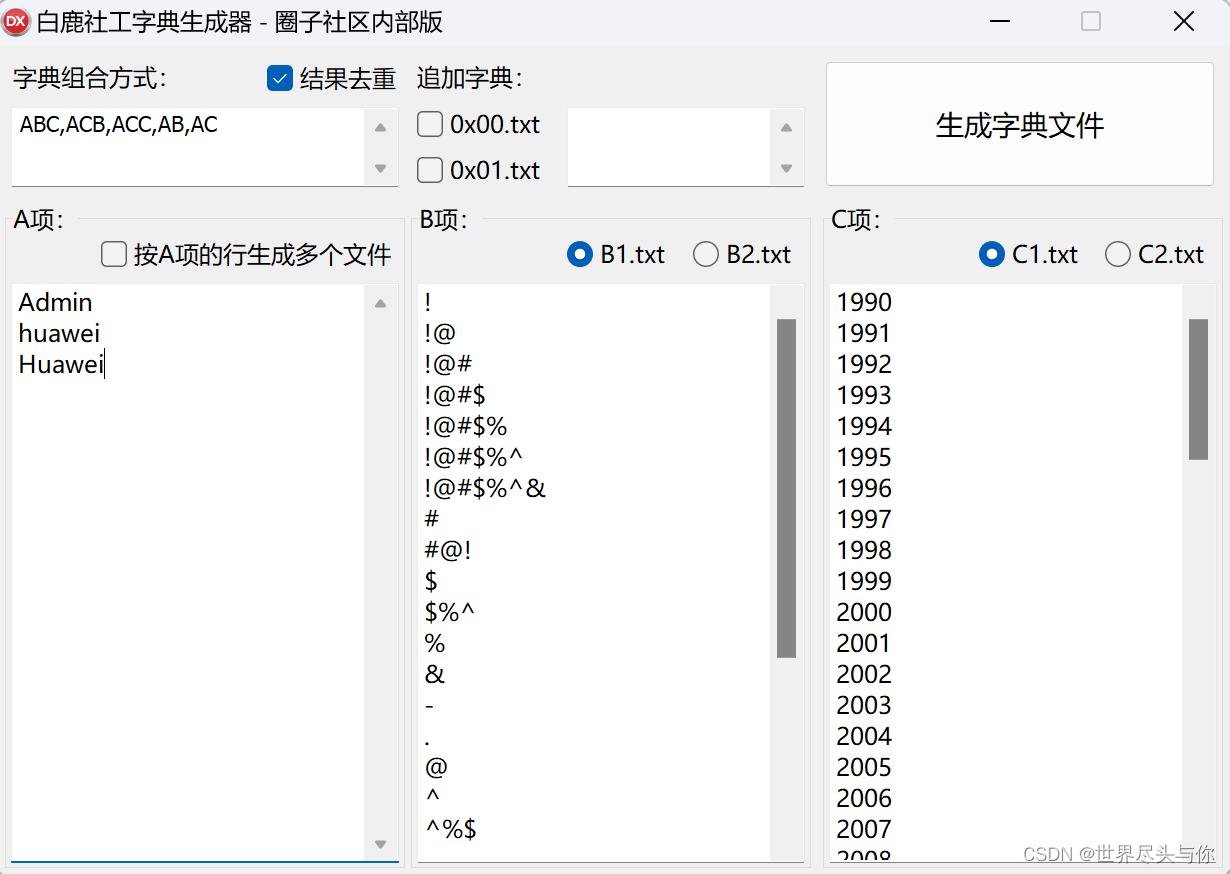

首先介绍一下社工弱口令的构成:(以部分华为常用登录帐户默认密码为例)

Admin@123

Huawei@001

GalaxManager_2012

Huawei_123

UhmRoot@2012

1q2w3e~!

Huawei12#$

可以将上述密码构成分为3项:信息项、符号项、弱字符串项

其中,信息项为:和目标有关的信息,如:Admin、Huawei等; 符号项为:密码组合中会用到的符号,如:空格、@、_、!、#、$等; 弱字符项为:密码组合中常用到的“弱口令”字符串,如:123、001、abc、2012等

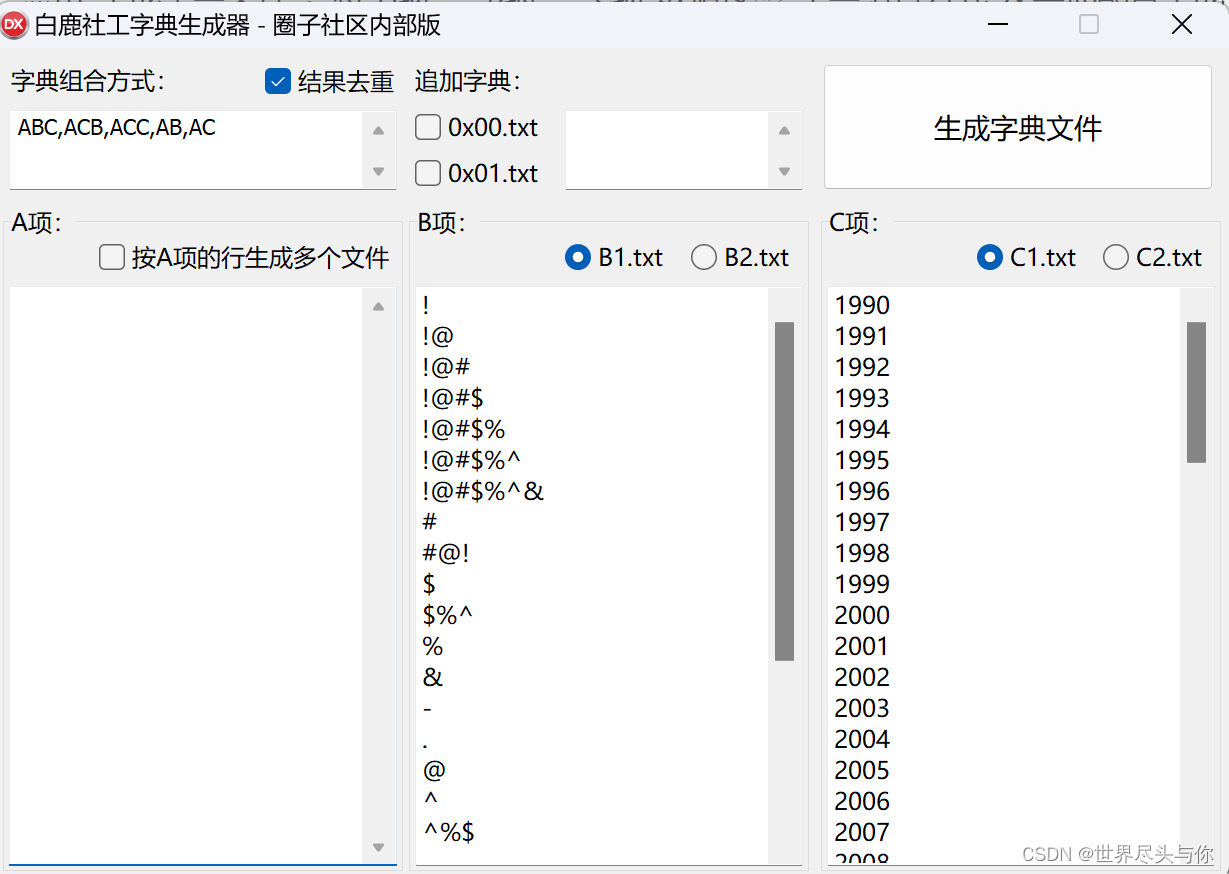

软件的界面:

详细说明:🍀

- A项输入框:初始内容为空,需自行输入前面所提到的社工弱口令的“信息项”

- 按A项的行生成多个文件:当“A项”输入框为多行内容时,勾选此项将会按照每行的名字保存与之相关的字典组合结果

- B项输入框:初始化(选中“B1.txt”)加载“/Dic/B1.txt”字典,其内容为社工弱口令的常见“符号项”。当选择单选框“B2.txt”时则加载“/Dic/B2.txt”字典,其内容为更多的“符号项”

- C项输入框:初始化(选中“C1.txt”)加载“/Dic/C1.txt”字典,其内容为社工弱口令的常见“弱字符项”。当选择单选框“C2.txt”时则加载“/Dic/C2.txt”字典,其内容为更多的“弱字符项”

- 字典组合方式输入框:“A项”、“B项”、“C项”数据的组合顺序(分别使用A、B、C代替),最长组合方式为3位,使用英文逗号分隔。此项配置同步保存至“config.ini”文件

- 结果去重选择框:勾选此项将会对最终生成的字典文件执行去除重复行操作

- 追加字典:可勾选“0x00.txt”、“0x01.txt”,以及自定义内容(右侧输入框),将会在最终生成的字典文件中追加对应的内容。

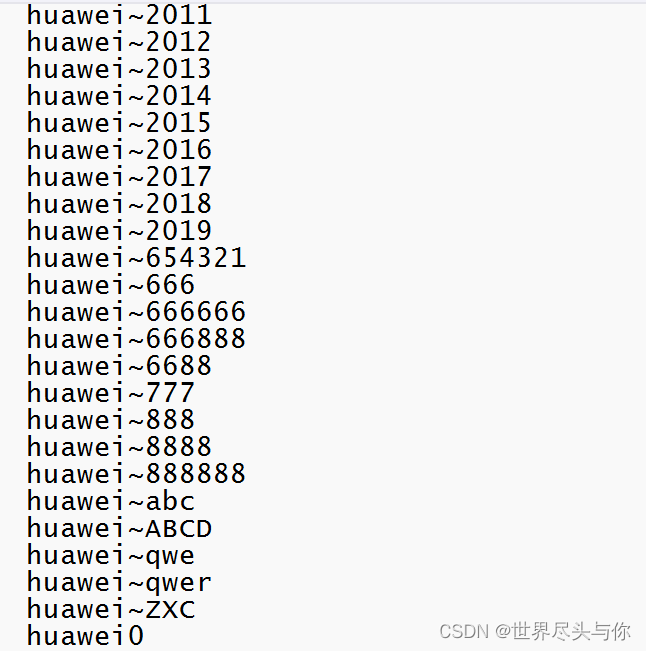

接着来演示一下字典生成:(配置好基本的信息之后,点击生成字典文件即可)

可以看到,字典爆破文件生成成功!

字典生成项目

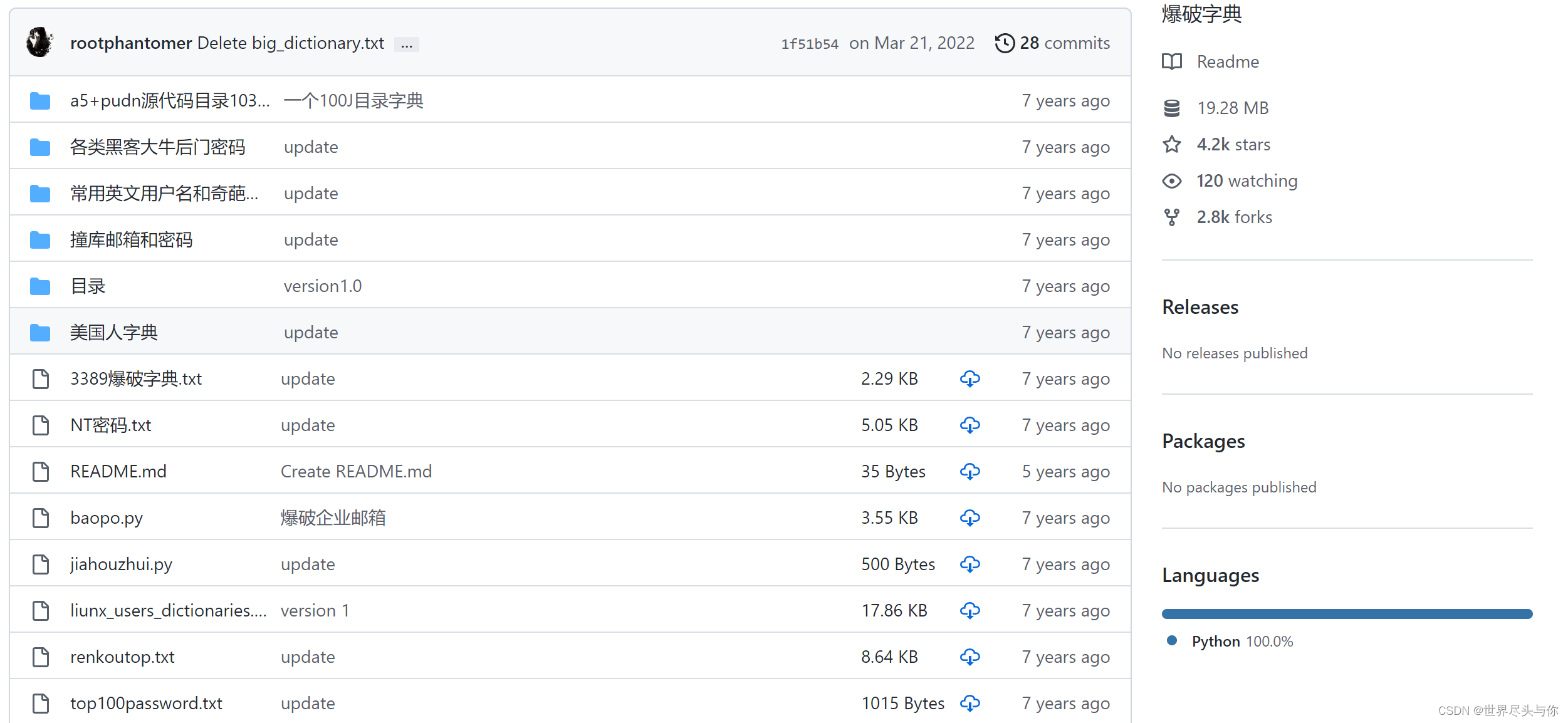

Github上有很多字典项目,里面涵盖了几乎所有的密码字典

Blasting_dictionary

SecLists

当然,也可以使用我自己总结的一个常用字典资源:

Top dictionary

3.利用 Burp Suite 进行密码爆破

使用 BP 工具的 Intruder 模块高度可配置,可以对目标网站进行密码爆破,一般被用于网站的安全渗透测试场景

它的工作原理是,在原始网络数据包中,利用不同的变量值对请求参数进行替换,然后模拟请求以获取不同的响应结果,以此达到爆破的目的🍁

利用 Burp Suite 进行密码爆破